网络行动的界定与国际法

2018-05-30冯野

冯 野

(430071 武汉大学国际法研究所 湖北 武汉)

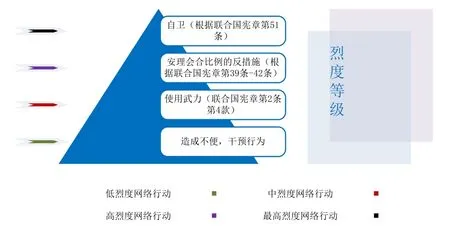

一、烈度等级与国际法适用

在网络空间中,对网络行动在法律上的定性和分类,确实是一项复杂的工作。将传统的国际法适用于网络空间,尤其是让它有效规制网络行动,有很多明显的难点,其中最重要的一点在于,很难准确评估网络行动对目标国以及国际社会的影响。其次,由于网络行动的匿名性,使得归因成为几乎难以解决的问题。不仅如此,对网络行动的定性和分类是适用相应具体国际法规则的前提,必须依照网络行动的性质来适用国际法框架。而这一性质,可依其烈度得以判定。因此,分类就成了首要的问题。

网络行动依据它们的烈度在国际法上可以分为如下四类:

(1)低烈度网络行动。此类型的网络行动多指那些最多只造成国家固有职能运行不便的网络攻击。它们并不造成严重的后果,也不会对网络行动利益攸关方造成影响。这些网络行动并不成立使用武力或威胁使用武力从而构成对禁止使用武力规则的违反(或许违反其他规则)

(2)中烈度网络行动。此类型的网络行动达到了“使用武力”的起始点。《联合国宪章》第2条第4款中对“使用武力”进行了详尽的论述。

(3)高烈度网络行动。此类网络行动达到了联合国安理会可以采取措施以维护世界和平和稳定的起始点。在这些情形下,安理会可作出决议对网络行动进行定性,看是否构成对和平的威胁,或者破坏和平,或者是侵略行为,从而可以采取经济或贸易制裁,或在必要的情况下授权进行维和行动。

(4)极高烈度网络行动。此类网络行动已触及“武力攻击”的临界点,这类行动可能构武装冲突法意义上的战争行为,从而使得自卫权得以行使。

二、网络行动构成“使用武力”的门槛

《联合国宪章》对“使用武力”的具体门槛并没有做出明确的说明,西方大部分国家的学者都认为达到某一临界点后的网络行动会构成《联合国宪章》第2条第4项的“使用武力”,但就具体如何判定,他们的看法不一。这里将对几种判断方法进行评述。

1.“手段论”

“手段论”的主要推行者是爱丁堡大学的马克·罗思尼教授。他认为,在考察网络行动的攻击手段时,应将其与传统的动能武器手段相比,看是否可以得出相等的结论。如果与传统的动能武器等价,造成了相应物理和非物理损害结果的话,该网络行动即构成使用武力。这种方法有其合理性。比如某一网络行动控制了某大厦的通风和门禁系统,使其内部人员达到了传统动能武器攻击所造成的伤亡程度,那么就可以说是使用武力。然而,这种方法的可操作性极低,因为规定的过于笼统。什么叫做“等价”,并没有给出一个明晰的解释,这就使得分析变得尤为困难。

2.“损害后果论”

曾任美军海军陆战队的法律顾问沃尔特·夏普在其著作《网络空间和使用武力》中提出了这种观点:任意可对他国领域造成损害后果的网络行动,都属于“使用武力”。他进一步指出,所谓损害后果,不限于物理损害,只要网络行动威胁到了一国的主权,即使是政治和经济的威胁,也构成“使用武力”。应该说,这种理论对维护一国本国的利益很有作用。然而,把经济、政治胁迫看做是“使用武力”,明显超出了“使用武力”的语义范围,是一种扩大甚至类推解释。在判断是否威胁主权时,又没有较为客观的方法,这就给了某些国家对其任意解释的机会,因此 “损害后果论”并不可取。

3.“范围与后果论”

这一理论是由《塔林手册》系列的主编,美国海战学院的迈克尔·施密特教授提出的,他是网络空间国际法研究的先行者。在这一理论中,他指出,若网络行动造成了与传统动能武器相当的物理损害,那么毋庸置疑构成了使用武力;若是没有产生实际的物理损害,那么应该通过评估8项标准,来界定网络行动是否成立使用武力(见下表1-2)。

表1-2– 网络行动的量化标准评估

“范围与后果论”原本是源于国际法院在“尼加拉瓜”案中的判决。这一理论为西方学者普遍接受,具有较高的合理性。然而,在未造成实质物理损害的网络行动中,这种方法显得相当抽象,操作起来边界较为模糊。而施密特所提出的8项标准又不具有国际法规则应有的确定性和可预测性,机械套用这8项标准,往往对同一事件能得出相反的结论。另外,与传统军事行动相比,对网络行动的归因仍然是一个较大的问题。也就是说,对于损害结果和网络行动之间的因果关系,是存在很大的不确定性的。同时,这8项标准的适用也具有一定的任意性,西方国家可以站在自身的立场对“使用武力”和“武力攻击”的临界点作出扩大的解释,从而为采取所谓的“反措施”或“自卫权”找到借口。

4.“量化标准论”

这一理论是通过数学建模,将迈克尔·施密特教授的评估标准向前推进了一步。这是由雅典经济大学信息安全与关键基础设施保护实验室所创设的理论。他们将施密特标准中的“严重性”“迅即性”“侵入性” “直接性”4项,进行“加权平均(Weighted product method)”,并采用“多目标决策(MADM)”的方法,将之与“可测量性”这一因素的值(令该值为P, 则0<p<1)相乘。他们认为,这样所得出的数值就是“总烈度”。后面4项,即“推定合法性” “国家参与程度”“军事因素”则只取0或1(真或假),这就意味着这3项若有不存在的情况,就会使烈度直接降为0。这就体现了网络行动和国际法之间的联系,也就是说,如果网络行动被推定为合法,那么它在国际法上就不存在“烈度”问题。

这一方法建立了严密的数学模型,他们在建模中运用了矩阵,在评价网络行动烈度的时候采用了运筹学的理论,“多目标决策(MADM)”的工具。在实际效果中,也较好的联系了国际法和网络行动的烈度。需要指出的是,他们在文中采用了2003年James B. Micheal的一篇论文的数据,该文设置了一个情景,即纽约地铁控制系统遭受了恶意网络行动,并对每一标准做了详尽的评述。然而,在取值的时候仍然具有较大的任意性。

也就是说,尽管“量化标准论”采用了严密的数学模型,但是它的数据来源是值得商榷的。笔者认为,应该根据具体事件具体分析,将各烈度的数值通过国际合作和会议的方式固定下来,并做出合乎实际的指导性分析,才能更好使用这种方法。但总体而言,这一方法是笔者认为相对合理的方法,它不仅解决了“使用武力”门槛的问题,也解决了“武力攻击”的门槛问题,同时也为本文的“干涉”问题提供了解决工具。

三、我国的启示和应对

1.增进网络空间国际法规则的研究

在网络安全愈发严峻的今天,我们更应该从基础理论研究出发,为中国在国际舞台上应对国际网络问题不至于进退失据。美国等西方国家从很早的时候就开始渲染“网络战”,研究网络空间的国际法治理问题。以不干涉原则为例,我国既应用不干涉原则的国际法框架来维护自身的权益,又要警惕西方国家利用其在网络技术以及在此问题的国际法研究上的优势来危害我国的稳定。因此我们应该加强对网络空间国际法治理的研究,对西方国家的理论体系进行“扬弃”,形成适合自身的理论体系。

2.对内促进法律法规和技术规范的发展

2016年颁布实施的《中华人民共和国网络安全法》把国内网络空间法制向前推了一大步,其中第五条中,就有防止境外网络风险和威胁的条款,这就有禁止别国干涉的意味在里面。在今后的发展过程中,应对国内法规进行细化,以实现国内法和国际法的有机结合。

3.对外积极参与国际规则制定

积极参与国际规则的制订,是加强中国在网络空间治理层面的国际话语权的重要路径。我国在传统国际法领域的话语权就不够,这是由多方面因素导致的。在网络空间国际法这一新兴领域,我国应加大投入力度,以期弯道超车。例如,参与讨论和研究《塔林手册2.0》版本,可在国际会议等场合对不足的条款提出质疑,防止其成为有约束力的国际法规则。同时,也应学习美国,由中央政府出台代表本国有关网络空间的立场性文件。在这种立场性文件中,可以表达出中国在禁止干涉问题上的态度,从而为之后的国际协商提供基础。

[1]刘勃然,黄凤志.美国“网络空间国际战略”评议 [J].东北亚论坛,2012年第5期。

[2]黄志雄.国际法在网络空间中的适用:秩序构建中的规则博弈[J].环球法律评论,2016年第3期。

[3]陈一峰.不干涉原则作为习惯国际法之证明方法[J].法学家,2012年第5期。

[4]徐峰.网络空间国际法体系的新发展[J].信息安全与通信保密,2017年第1期。

[5]黄志雄.布莱恩·伊根“国际法与网络空间的稳定”演讲解读[J].汕头大学学报(社会科学版),2017年第7期。

[6]陆睿.网络攻击中国际法问题研究[D].华东政法大学,2014年4月。

[7]刘仑.网络攻击中国家责任的归因困境[J].山东社会科学,2016年第3期。

[8]黄志雄.国际法视角下的“网络战”及中国的对策——以“诉诸武力权”为中心[J].现代法学,2015年9月。

[9]《中华人民共和国网络安全法》

[10]黄志雄.《塔林手册2.0版》:影响与启示,中国信息安全,2018年第3期,第87页。

[11]M.Roscini, World Wide Warfare-Jus ad Bellum and the Use of Cyber Force, Max Planck Yearbook of United Nation Law, 2010

[12]W. Sharp, 《cyberspace and use of force》

[13]Preyanka R. Dev., “Use of Force” and “Armed Attack”Thresholds in Cyber Conflict: TheLooming Definitional Gaps and theGrowing Need for Formal U.N. Response, Texas International Journal, [J]Vol. 50, isuue 2, p386.

[14]Michae·N·Schimitt and Liis Vihul,Repect for Sovereignty in Cyber space ,Texas Law Review, [Vol. 95:1639,2017

[15]Marco Rosicini. Evidentiary Issues In International Disputes Related to State Responsibility for Cyber Operations[J]. Texas international law journal, 2015.

[16]Polański, Paul Przemysław. Cyberspace: A new branch of international customary law? [J]. Computer Law & Security Review: The International Journal of Technology Law and Practice,2017.5

[17]Jens David Ohlin, Did Russian Cyber Interference in the 2016 Election Violated International law?, Texas Law Review, [Vol. 95:1579]