基于HTTP协议报文分析的计算机网络取证研究

2018-05-17宋璐璐

宋璐璐

(陕西财经职业技术学院陕西咸阳712000)

在我国信息技术不断发展的过程中,计算机和网络技术被广泛应用到社会各方各面中,有效促进了社会经济的发展和进步,并且改善了人们的工作及生活方式。现实生活中的计算机网络技术是一把双刃剑,计算机网络技术的发展为社会犯罪活动提供了全新的手段和空间。据调查,通过网络及计算机技术进行犯罪的行为不断增加,具有较高的危害。所以就要充分发挥法律及社会的能力对付计算机犯罪活动,以此产生了计算机网络取证技术,其主要目的就是对电子证据进行收集,核心内容就是对网络中的行为证据收集和分析。

1 计算机网络取证的总体结构

1.1 分析系统流程

计算机网络取证系统主要包括获取证据、删选证据、分析证据及创建证据链,之后再将证据分析报告进行提交,从而获得原始证据[1],图1为计算机犯罪的处理流程。

如果有人举报,公安机关会在第一时间立案并且侦查保护现场,通过计算机犯罪的不法分子会在计算机网络中留下痕迹,那么在大量的网络数据中找到有效的证据就是计算机犯罪处理过程中的重要内容。不管是日志、聊天记录等数据都要一一检查,搜集数据并且分类归档,保证数据能够还原。之后就是对收集的数据进行分析和检定,创建证据链,根据司法机关的规定提交报告及原始证据[2]。

图1 计算机犯罪的处理流程

1.2 工作模型

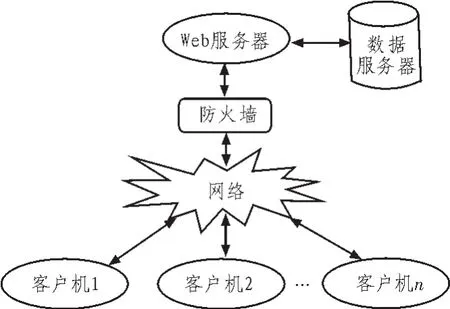

计算机网络取证系统使用B/S/S结构,两个Server分别指的是应用服务及数据库服务。前者的主要目的是为系统提供数据分析处理及web服务,后者的主要目的是使数据能够存储[3]。图2为计算机网络取证系统的工作模型。

图2 计算机网络取证系统的工作模型

服务器中集中了系统所有的开发,客户机主要安装浏览器就能够方面系统维护,所有客户机只是浏览器不变,服务器中的MYSQL及PHP、客户机浏览器都是免费的,所有创建的成本较低[4]。

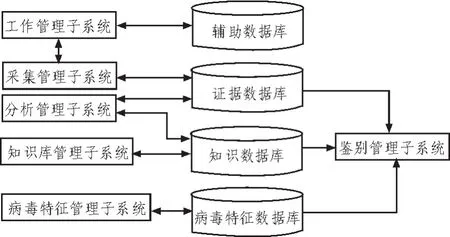

1.3 系统结构

通过计算机网络取证系统的业务流程及工作方式,使用模块化设计思想,图3为计算机网络取证系统的结构。

图3 计算机网络取证系统的结构

2 计算机网络日志文件分析

2.1 计算机操作系统日志文件

不同计算机操作系统中的日志格式都不同,其中的内容也各不相同,主要包括Windows日志文件、Liunx日志文件及unix日志文件。

我国大多数都是使用Windows操作系统,所以这也是网络黑客尤为关注的内容,从而导致Win⁃dows系统的攻击较多;

Linux操作系统内核源代码开放,所以比Windows安全,但是因为源代码开放使Linux的内核版本较多,并且系统开发商也不同。在默认情况下只能够通过ROOT账户实现日志细节的配置,ROOT账户还能够为其他账户授权权限;

Unix操作系统中的版本不同,导致日志文件的存放目录也不同,早期是在usr中存在,目前是在var中存放。表1是目前Unix操作系统的日志文件位置及功能[5]。

表1 Unix操作系统的日志文件位置及功能

2.2 计算机应用程序日志文件

Web服务器中具有多种共日志形式,比如电子邮件、Web服务器等,其通过固定ASCII码格式记录了较多的信息。Unix、Linux等操作系统的服务实现是通过Apache进行的,在提供web服务的时候会具有错误及访问日志,在提供邮件及FTP服务的时候会具有独立日志[6]。

数据库日志文件具有强大的功能,比如在线日志、归档日志、联机日志等,每个运行数据库实例具有在线日志追踪记录,在线日志填满之后,就成为归档日志,之后创建全新的在线日志进行记录,以此循环[7]。

3 计算机网络取证方式

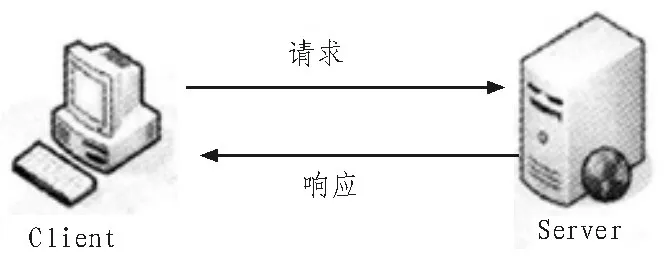

HTTP还称为超文本传输协议,其是万维网应用层协议,主要是通过客户端程序及服务器实现信息的交换,他们是在两个不同主机中运行,通过HTTP报文的交换实现网页的响应和请求,并且还定义了报文结构及客户与服务器报文的交换规则[8]。图4为HTTP协议的工作模式。

图4 HTTP协议的工作模式

网络中的不法分子通过浏览器对web服务器进行攻击,HTTP协议通信体系中的攻击行为都是通过HTTP协议报文实现的,那么只要将攻击过程中的HTTP协议报文,就能够获得犯罪分子的犯罪证据。本节通过详细的案例,研究基于HTTP协议报文分析的计算机网络取证方式,其中通过开源CMS网络系统作为web应用,在局域网中进行[9]。

3.1 Burp Suite

Burp Suite指的是截获报文及分析的工具,其主要应用在调试和实现网络应用程序安全检测的集成平台中,其还有Burp Proxy代理,指的是交互HTTP协议服务器,其主要目的就是作为浏览器及网络服务器的中间桥梁,能够在拦截、查看中间实现数据报文的传递。此种浏览器请求修改的能力使测试人员能够发现应用程序在意外及恶意请求的处理,比如会话劫持、缓冲区溢出、SQL注入等。Burp Proxy代理具有良好的界面,其中具有详细的拦截规则,并且还能够对HTTP消息结构及内容进行准确的分析,对截断的功能进行设置,主要包括两种状态,分别为开启和关闭:在开启截断功能的时候,代理服务器中的数据包能够被拦截,web服务器及浏览器不能够正常通信;在关闭截断功能的时候,Burp Sutie会将数据包进行截取之后将其存储到本地中,放行数据包,这个时候web服务器及浏览器就能够实现通信。在web应用系统网络中部署Burp Suite,代理设置网络出口网关服务器,关闭拦截功能,在犯罪分子攻击网络系统的时候,犯罪分子的流量就会被拦截并且保存[10]。

3.2 报 文

HTTP协议的特点使攻击者在访问网站的时候留下客户端信息,如图5所示。

图5 HTTP协议客户端的信息

通过图5可以看出来截获的报文信息为:

攻击者使用的计算机操作系统为Win 7;攻击者使用的Win 7操作系统为64位;攻击者使用的浏览器为46.0火狐浏览器;攻击者使用的语言环境为美式语言,以此能偶确定攻击者的国籍。

通过一段的时间观察之后,可以得到攻击者的入栈路径、浏览站点使用的路径、入栈网页等行为,通过这些指标能够成为指证犯罪分子的辅助证据[11]。

3.3 分析访问的服务器

HTTP中具有多种请求类型,一般都使用POST及GET请求,主要在web服务器中输入URL,浏览器就能够通过URL向服务器发送GET请求,从而使服务器了解获得及返回的资源。通过HTTP协议报文请求收集攻击者访问的网站页面、图片、视频,发布过的信息及修改之后的网页,设置包括攻击者在进入到管理后台之后对数据的添加、查看、删除及修改等操作[12]。

3.4 截取攻击者的身份信息

通过查找并且分析攻击数据报文,能够有效寻找攻击者在登录并且访问页面的用户及密码等身份信息,以此找到犯罪嫌疑人。这些身份信息证明了此账户为犯罪嫌疑人自己的,或者是此账户被盗,通过账户的实际使用人员,就能够逐渐找到账户密码中泄露的内容,以此锁定犯罪分子[13]。图6为攻击在访问网站后台之后留下的地址,通过HTTP协议中POST方法提交账户、密码等登录信息。

图6 攻击者在访问网站后台留下的地址信息

攻击者成功进入到网站管理后台,其能够对会员、订单信息进行一系列的操作,获得这些数据就能够掌握攻击者的犯罪证据。

3.5 获得攻击者的木马病毒

在攻击者进入到系统之后,会到目标服务器中上传一系列的木马病毒,从而实现稳定掌控的目的。但是这些上传动作会被HTTP报文所记录。攻击者在前期能够通过漏洞渗透得到权限,比如进入到Web系统管理员后台找到新闻发布站点功能,从而通过病毒将乱码上传到服务器中。之后通过病毒客户端程序连接到木马中,从而得到Web系统的权限,以此控制目标服务器。图7就是攻击者在进入到管理员后台中发布的内容,并且内容中还具有一张图片,从报文的详细内容看,此内容中的图片并不正常,是一张木马病毒[14]。

图7 攻击者上传的内容

4 实验分析

本次实验在一台Win XP计算机系统中实现,在此计算机中虚拟开放性的Web服务主机,其中的内部资源为公司的商业机密,Web服务器IP为192.168.0.2。以下为商业机密的丢失过程:首先,检测是否存在Unicode漏洞,如果存在漏洞,攻击者就能够通过漏洞入侵服务器,得到商业机密。为了能够使服务器能够下载东西,可以留有后门,在本地配置“灰鸽子”服务端,将配置之后的服务端程序放到tftpd32.exe目录中,在上传程序之后检测是否上传到服务器中。通过对“灰鸽子”进行测试,为了不使管理员发现,删除server.exe。

因为取证的服务器只有一个Web服务,所以取证数据日志的日志也只有一个,掐为注册表,通过收集数据、分析、证据鉴别,从而形成数据链,以下为数据链的内容:

日志文件 ex091119:2009-11-19 08:47:47 到2009-11-19 09:20:20 IP:192.168.0.1先后执行了dir(列目录[Unicode漏洞])→dir secret.doc-s(查找此目录中是否有secret.doc文件[Unicode漏洞])→tfpt-i put 192.168.0.1 secret.doc d:inetpubscriptssecret.doc(把secret.doc传送到192.168.0.1[Unicode漏洞])→tf⁃pt-i get 192.168.0.1 server.exe d:\inetpub\scripts\serv⁃er.exe(发 server.exe传到了 d:inetpubscripts目录里[Unicode漏洞])→dir(列目录[Unicode漏洞])→d:in⁃etpubscriptsserver.exe(执行 server.exe程序[Unicode漏洞])→del d:inetpubscriptsserver.exe(把 server.exe删除了[Unicode漏洞])

注册表的主要目的就是发现“灰鸽子”,从而实现远程控制、管理及监控。

通过取证分析,可以看出来系统能够对不法行为进行准确的判断,因为人的知识有限,还有更多的知识没有添加到知识库中,所以系统的工作有限。但是在知识库不断扩充的过程中,系统的分析取证工作还能够进一步的扩展[15]。

5 结束语

综上所述,可以了解到,基于HTTP协议报文分析的计算机网络取证能够获得犯罪分子的犯罪事实及犯罪细节,通过科学合法的取证,获得犯罪分子具有法律依据的证据。但是在网络取证过程中,要注意全面掌握HTTP协议中报文字段的作用及报文的格式,从而能够方便收集和整理报文中的信息,并且创建报文信息库,以此实现良好的报文网络取证。

参考文献:

[1]朱骏.基于网络安全的计算机网络技术现状及发展研究[J].信息系统工程,2017,30(3):111-112.

[2]刘琦.基于传输层协议的网络访问控制研究[J].中小企业管理与科技,2017,26(7):73-75.

[3]刘宇明.探究基于复杂网络理论的计算机网络拓扑研究[J].电脑知识与技术,2017,28(3):98-99.

[4]覃志波,陆幼骊,姜林,等.基于HTTP协议报文分析的计算机网络取证方法[J].计算机科学,2016,43(B12):26-29.

[5]谢振华.基于双方向层次化的高职计算机网络专业课程体系及课程内容构建[J].电脑知识与技术,2017,13(4):111.

[6]侯瑞霞.浅谈基于计算机和网络的中学自主学习模式研究[J].教育,2017,24(1):316.

[7]李文计.基于计算机远程网络通讯技术的应用分析[J].科研,2017,35(2):215.

[8]马小雨.基于模糊层次分析法的计算机网络安全评价研究[J].信息通信,2017,21(1):98-99.

[9]程磊.基于HTTP协议的多线程网络下载框架的研究与实践[J].科技经济导刊,2016,2(18):30-31.

[10]昃向辉.基于协议分析的信息泄露风险研究[J].信息与电脑,2016,28(19):171-172.

[11]陈志雄.基于入侵防御的计算机网络安全系统分析[J].数字技术与应用,2017,35(2):227.

[12]贺一峰,如先姑力·阿布都热西提,亚森·艾则孜.HTTP异常活动取证及可视化系统研究[J].微型电脑应用,2016,32(3):23-26.

[13]钱志远.基于计算机网络安全防ARP攻击的研究[J].通讯世界,2017,19(1):99-100.

[14]程磊.基于HTTP协议的多线程网络下载框架的研究与实践[J].科技经济导刊,2016,24(18):30-31.

[15]吴欢,宋力,刘遇哲.基于HTTP协议特征字的识别研究[J].计算机与网络,2015,41(9):32-35.