计算机信息技术数据的安全漏洞及加密技术

2018-05-08游建荣

游建荣

摘要 目前,我国计算机产业的发展速度十分迅猛。并且在不同行业中都有不同程度的应用。并且,计算机技术已经成为其他行业的重要技术支撑。而计算机技术的广泛应用则为人们的信息安全带来的严重的隐患。所以,社会各界对计算机数据的安全漏洞及加密技术产生了广泛的关注,并且人们的信息安全的意识也随着计算机技术的发展而不断提高。本文则对计算机信息技术数据的安全漏洞进行了分析和探讨。

【关键词】计算机 信息技术数据 数据安全防泄漏技术加密

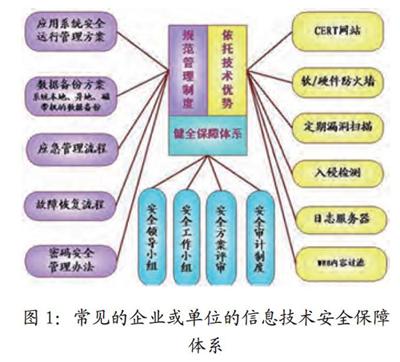

在我国迅猛发展的计算机信息技术的背景之下,“互联网+”的时代浪潮应运而生。互联网技术与信息技术为人们带来的诸多的便利,提升了企业的生产效率。于此同时,信息安全隐患也成为人民使用网络及信息技术时的困扰。这种问题的出现为人们的正常生产生活带来了诸多不利的影响。所以我们更应该关注计算机信息技术数据安全漏洞以及相应的加密技术。并且目前我国各个利用计算机技术开展管理的企业或单位都构件了相应的信息技术安全保障体系,常见的形式如图l所示。

1 计算机信息技术数据安全问题

安全问题重视不足:

随着信息技术的不断发展,越来越多的行业都意识到了信息技术对于自身行业发展的意义。但是很多信息数据对于一个企业的发展或者对于个人都有着十分重要的意义,所以这些信息都具有相当可观的价值。而这也是吸引不法分子盗取这些信息的原因。信息数据被盗窃或泄漏会对企业或个人产生不可挽回的负面影响。计算机病毒是数据安全威胁的主要源头,计算机病毒通过扰乱计算机代码的正常运行,从而让计算机功不能正常运转,从而达到盗取信息的目的。虽然一些软件具有病毒防护措施,但是这些软件同样存在各种各样的信息安全问题,这些问题导致的结果就是信息数据被窃取或泄漏。

2 计算机信息技术数据的加密技术

通过分析计算机现有信息安全问题可知,信息泄漏的问题时刻存在。在这种条件下,为了保障数据的安全性,并有效降低泄漏信息数据的可能性,不仅需要在计算机中安装可靠的防护软件,用户还需要提高防泄漏安全意识,并对信息进行加密,确保数据信息数据的安全。

2.1 数据加密算法

RSA与DES是目前来说比较常见的数据加密算法,也是具有较为良好的安全性和可靠性数据加密算法。

RSA加密算法是通过计算机素数分解的缺陷,开展信息的加密工作。DES相比于RSA加密算法更加复杂,根据一定运作流程,采用了56位的加密密钥和8位校验位组成的64位完整的密钥,将信息从明文数据转换为加密数据。这种加密算法必须依靠相对应的解密密钥,才能将密文信息数据转化为初始的明文数据。目前,暴力破解是破解这种加密技术的唯一方法。并且计算量十分巨大。对于信息安全要求更高的单位或个人来说,需要更加复杂的AES加密技术算法。

2.2 数据存数加密

存取控制、密文存储是数据存储加密的两个重要组成部分。存取控制就是对用户的资格和权限开展具有针对性的并且十分严格的审查,从而保证用户的真实性和合法性。并在用户登录环境安全和合法的情况下,防治用户的越权操作行为。密文存储可以通过依靠数据加密算法复杂性的提升实现。

2.3 数据传输加密

黑客会在数据传输过程中进行信息攔截。所以我们不仅要通过加密数据来应对黑客拦截的威胁,还要采取乱码干扰传输过程中的加密位置。这样做,及时信息被何可拦截,也可以保证信息和数据不被窃取。传输信息数据达到指定接收端后,对密文信息数据进行解密、翻译、解除干扰处理,形成可识别读取的数据包。

2.4 信息数据完整技术鉴别

针对鉴别信息数据的完整性,是信息数据加密技术的一种有效方式。这种加密方式通过鉴别数据包内的相关特征,来满足企业或个人对信息数据安全性、保密性,可靠性的实际需求。在这种加密方式中,计算机系统会根据现有的运行程序,并对用户输入特征值进行严格的验证,从而对符合预设要求的的用户发放通过许可,反之,不符合要求的用户会被直接否决请求。与其相比,单向Hash函数加密也是一种重要的信息加密鉴别技术。这是一种直接作用在信息数据上的技术。并能够实现一对一的信息数据传输功能。私有秘钥是发送用户对信息进行加密的主要工具,这种加密方式可以有效保证信息数据的安全性,接受用户通过使用与其相呼应的私有解密技术。对发送用户进行信息数据验证和确认,通过对比分析,可以及时发现信息数据数据在传输过程中是否有黑客进行拦截或传输过程中出现的其他变化,确保了数据信息数据安全完整的传输成功。

3 总结

目前,我国信息技术以及计算机技术仍然处于飞速发展的时期。在这个“互联网+”的时代里,信息技术极大程度低丰富了我们的业余文化生活,也有效地提升了我们的生活质量和生产效率。但是即使在科技水平十分发达的今天,仍然存在各种威胁信息安全的问题和漏洞存在,所以互联网和信息技术的使用者更应该重视威胁信息技术的漏洞和问题。并积极采取相应的措施,处理存在的问题与漏洞,同时加强自身的信息技术水平,从自身出发,保护自身的信息安全,抵制不法分子的违法行为。而信息技术研发人员,也应该积极研发能够抵御黑客等不法分子攻击的技术与软件,以粉碎盗取信息的不法分子的违法意图,同时从根本上降低我国信息安全事件发生的几率。

参考文献

[1]雷清.计数机信息数据数据的安全分析及加密技术探讨[J],价值工程,2012 (36):178-179.

[2]孙建龙,计算机信息数据数据的安全与加密技术研究[J].电子技术与软件工程,2015 (11):227.

[3]赵天,计算机信息数据数据安全及加密技术研究[J].电子技术与软件,2016.