基于随机数和Hash函数的RFID安全协议

2018-04-10陈文雄

◆陈文雄

基于随机数和Hash函数的RFID安全协议

◆陈文雄

(广州汽车集团股份有限公司汽车工程研究院信息与数字化部 广东 511434)

RFID无需经过物理接触就可以在开放的环境中进行对像的识别,使得RFID容易遭受攻击。本文通过分析两种经典的RFID协议,提出了基于随机数和Hash函数结合的新协议。本协议能够避免非法阅读、标签跟踪、消息窃听、伪装授权、消息重放和哈希函数遭破解等问题。

RFID;随机数;安全协议

0 引言

无线射频识别(RFID),作为一个新无需接触的信息识别技术,得到广泛使用。而很多无线通信的安全问题也随之出现了,一些攻击者针对RFID的弱点进行攻击。Sarma等人提出了Hash-Lock[2]协议,该协议中metaid保持不变,而且id也是通过明文进行传输,这很容易受到攻击和跟踪。Weis等人提出了随机化Hash-Lock[3]协议,它主要是采用“咨询-应答”的随机数机制。该协议中的idk也是以明文的形式进行传输,容易受到攻击和跟踪。本文中,我们采用了基于随机数和Hash函数加密的方法来减少标签实现的复杂性,同时确保RFID的协议安全。

1 相关工作

目前的RFID安全协议主要是采用加密的安全性来提高数据的传输,采用“询问-响应”的模式来验证标签和阅读器。其中典型的方法包括Hash-Lock协议和随机化Hash-Lock协议。在本节,我们将对这两种协议进行分析。

1.1 Hash-Lock协议

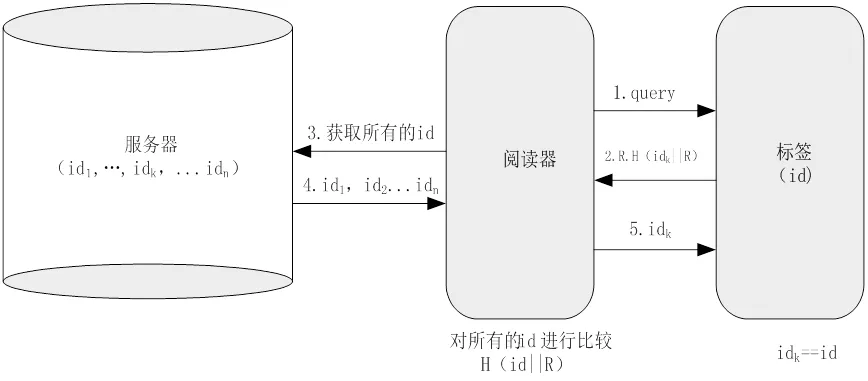

Hash-Lock是Sarma提出来的,该协议的重点是使用metaid代替真实的标签id来响应标签阅读器。该协议的流程图如图1所示。

图1 Hash-Lock协议流程图

1.2随机化Hash-Lock协议

Weis等人提出了随机化Hash-Lock协议。它主要是采用“咨询-应答”的随机数机制。其协议流程图如图2所示。

图2 随机哈希函数认证协议示意图

在随机化Hash-Lock协议中,idk也是在不安全的信道中以明文的形式进行传输,很容易受到攻击者的跟踪和攻击。此外,该协议也不能进行标签重传攻击。

2 拟定协议

前面我们分析了两种经典RFID协议,现在我们主要是找一个能够平衡协议的安全性和标签复杂度的协议。基于这个目的,我们提出了基于随机数和加密哈希函数实现的安全的RFID协议。

2.1协议假设

在描述协议过程中,我们提出了两种基本假设:

(1)在标签和阅读器之间的无线信道,攻击者能够窃听到所有的消息;

(2)在标签和阅读器之间的无线信道是安全的,攻击者不能获取到任何消息。

2.2 协议描述

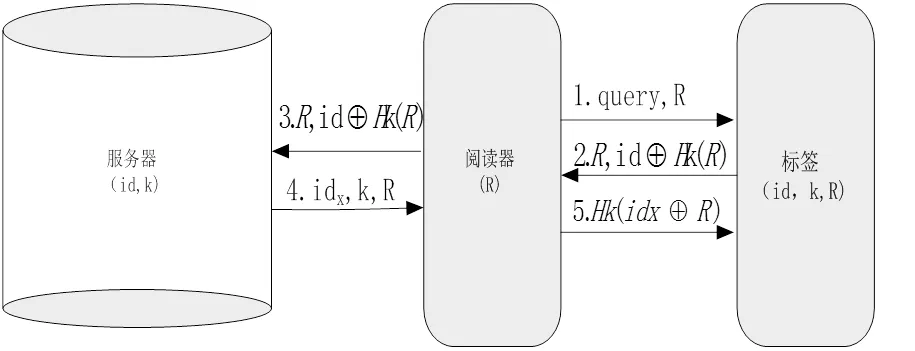

在拟定的协议中,我们令标签认证信息为id,共享密钥为k,生成的随机数为R。阅读器在每次认证标签时产生一个新的随机数R。服务器将每个标签的k和id保存起来。该协议的流程图如图3所示。

[参数]

-query:请求响应标签

-id:标签认证信息

-k:标签和服务器的共享密钥

-R:阅读器生成的随机数

-⊕:逻辑异或

-H(A):A的哈希值

-Hk(A):H(A)和k构成的密钥

图3 拟定协议流程图

该协议的认证过程如下:

(1)阅读器生成一个随机数R,并向标签发送一个query认证请求;

(2)在标签成功接收到认证请求后,将接收到的R与上次接收到的R进行比较,如果两个相等的话,则表示重复读取标签,认证失败,否则,计算id⊕Hk(R),并将R和id⊕Hk(R)发送给阅读器;

(3)如果阅读器成功接收到标签的反应,则比较接收到的R和上次存储的R,如果它们相等的话则把R和id⊕Hk(R)转发给服务器,否则,认证失败;

(4)服务器从阅读器成功接收到消息后,服务器计算idx⊕Hk(R),并且比较id⊕Hk(R)和id⊕Hk(R’),如果两者相等,则表示认证成功。假设认证的id为idx,服务器将idx,k和R发送到阅读器。如果不相等,则认证失败;

(5)如果阅读器成功从服务器接收到消息,则计算Hk(idx⊕R)并且把它发送到标签,否则,没有反应;

(6)标签成功得地从阅读器接收到消息后,通过存储的id和R计算Hk(idx⊕R’)。如果他们相等的话,则阅读器将被授权,否则是非法的。

3 结束语

RFID技术广泛应用于各行各业中,其安全和可靠的信息传输时一个重要的问题。在分析前人提出了各种安全协议后,提出了一个基于随机数和哈希函数的RFID安全协议。它能够避免非法阅读、标签跟踪、消息窃听、伪装授权、消息重放和哈希函数遭破解等问题,而且能够使认证过程中的大量运算集中在服务器中,减少了标签的电路复杂,从而降低了系统的成本。

[1]魏棉裕, 欧毓毅.改进的抗去同步化攻击RFID安全协议[J].计算机工程与设计, 2017.

[2]黄斌, 张金鸿, 胡忠奎等.基于动态ID的RFID安全协议研究及设计[J].现代计算机, 2016.

[3]杨元原, 陆臻, 顾健等.RFID安全协议追踪攻击的形式化分析[C].//第30次全国计算机安全学术交流会论文集, 2015.