信息安全管理机制设计*

2018-03-13韩文英

韩文英,李 娟

0 引 言

从根本上看,信息安全风险发生的根源在于攻击者对系统的不断攻击。因此,只有抑制其攻击,才能从根本上消除信息安全风险发生。然而,信息安全事件的攻守双方在攻击过程中的目标都是使自己的效用最大化。只是对于不同类型的攻击者和防御者,由于其效用函数不同,攻击的决策过程和决策结果自然也不同[1]。因此,单独依靠技术手段并不能完全有效地控制和实现信息安全,还应进一步使用博弈论方法,根据具体的信息安全技术管理控制措施,建立攻击者行为与系统防御措施之间的联系,并通过攻击者与防御者之间的依赖关系推导攻击者的策略,同时验证控制策略和协议的有效性和可行性[2]。

攻击者和防御者之间的风险控制问题其实就是防御者作为委托人、攻击者作为代理人的委托代理问题。解决此类问题时,必须要根据防御者具体的防御措施,设计出相应的防御机制,使攻击者或因成本过高或因效用降低而放弃进攻或无法进行正常的进攻计划,同时又不影响企业或用户对信息系统的正常使用[3],从而从根本上消除信息安全风险的发生。

本文的信息安全管理机制设计,建立在企业对用户及其他企业身份认证的基础上,通过身份认证中对于用户的识别,改变非法用户的相关效用函数,进而阻止非法用户的攻击。

1 基本假设

根据身份认证过程及涉及到的参与方,本次讨论将涉及三方:企业服务器、合法用户(即防御者)和攻击者。

首先,对于假设的身份认证过程和攻击发生后的一些具体情况作以下相关规定:

(1)攻击者无权也没有能力去修改合法用户与服务器之间传输的相关信息,但攻击者能简单破坏这些信息或者因为某些攻击手段而使这些信息超时而被丢弃,本文假设最简单的攻击形式;

(2)在有攻击发生时,服务器允许攻击者通过身份验证而受到破坏,同时会拒绝合法用户正常的身份认证请求。

对于博弈参与方的假设:

(1)假设每个处理请求的服务器有一个等待队列,当一个服务器提供请求的服务给用户时,它能够从中获得相应的回报;

(2)合法用户希望能够进入服务队列并获得服务,用户请求将会被分配到服务器的等待队列中,而当服务器满时,新的服务请求将会被拒绝;

(3)攻击者的目的是为了占据队列中的位置,使正常用户的信息超时丢弃,以便阻碍正常用户与网络各节点之间的正常通信。

2 机制设计

博弈过程中,由于服务器并不了解合法用户和攻击者本身,造成博弈过程中的信息具有不对称性。这是由于服务器缺乏关于用户和攻击者足够的信息,而攻击者有动机隐藏其恶意意图,服务器不了解提交的服务请求类型。这种情况下,必须建立相应的防御机制,以减小信息不对称带来的不良影响,并帮助用户正常得到请求的服务,阻止攻击者对系统发起攻击。要达此目的,必须设法区分合法用户和攻击者,或通过效用的区分和设计,使攻击者自动放弃攻击或者达不到其攻击目的[4]。

为了达此目的,仿照Client Puzzle协议,在服务器对用户身份认证前,加进一个产生puzzle的服务器。用户要获得服务器的身份认证请求,必须要解答响应的puzzle,进而通过设置puzzle的难度即设置puzzle的拍卖机制,达到上述目的[5]。

设计机制时,假设服务器可提供不同难度的puzzle。puzzle的难度越高,对应的服务优先级越高,求解时需要消耗的时间和精力越多。虽然用户和攻击者可选择不同难度的puzzle,但都存在着如何均衡puzzle求解开销与争取服务优先级的问题。而目的和动机的不同,使他们都不会从对方角度出发对服务器系统提交请求。通过对不同均衡的求解,合法用户和攻击者可以根据自己的需求选择不同的策略。因此,设计机制时,puzzle的难度成为最关键的变量。

根据设计,在系统中设置一个puzzle控制器来区分合法用户和攻击者。Puzzle控制器包括两部分:一个用来产生puzzle和相应的答案,另一个用来验证服务申请者提交的答案是否有效。当服务器产生和验证一个puzzle时,不需要与服务器之间保持数据通信。用户求解过程中不能从其他用户处获得帮助,所以相同的puzzle可以发给不同的用户。

在此防御机制中,各参与方可根据效用选择puzzle难度。通过puzzle的形成机制和重发机制设计投标策略,合法用户和攻击者需要利用最小的资源消耗获得服务。具体而言,一个用户在发送第一个服务请求时不需要求解任何puzzle,则可认为此事的求解难度为零。如果此时服务请求被拒绝,则用户可在下次重发时增加投标难度即解题难度。求解puzzle的代价将随着puzzle难度的增加而增加。当难度为零时,用户无须付出计算代价就可获得服务;而当难度超过用户能力时,用户将会放弃服务请求。此过程将以用户成功获得服务或者由于计算代价超过自身最大的限制Vc而结束。

当一个服务请求者向服务器提交服务请求时,服务器将周期发送随机数Ns,并选择一个请求者选择的m难度的puzzle发送给服务请求者。服务器将周期性地(时间间隔为Ts)随机改变Ns来避免攻击者使用过去的解答结果,或提前进行解答操作。对应于某一特定Ns的答案,将被服务节点存储起来,以防被重复使用。

如果服务请求者是合法用户,则其在获得随机数Ns时产生随机数Nc,并求解出答案X。在接到服务器信息后,它应该满足哈希函数h(C,Nc,Ns,X )。其中,C表示用户的身份信息。如果用户得出了对应于Ns的正确答案,则可能获得服务。用户身份被包括在哈希函数的输入信息中,可防止用户解完puzzle后去帮助其他用户计算求解。另外,用户在求解同一个puzzle时,将产生一个新的Nc,用户能够重复使用Ns。于是,Nc还可防止攻击者冒充用户身份求解用户的puzzle。

此外,当发生下面两种情况时,用户可能会放弃继续对服务的请求:一是求解的累积花费超过可承受的限度Vc;二是当申请的累积时间超过限定的时间Ts。

3 防御机制的分析

Puzzle拍卖机制最关键是puzzle难度变量的设计。设置怎样难度的puzzle,才能有效制止攻击者的攻击且不妨碍正常用户使用系统呢?

假设攻击者意欲攻击n个服务器,且每个攻击者和用户在解答相同难度的puzzle时具有相同的执行能力。假设攻击者求解puzzle的速率为λ,且求解单位难度puzzle的时t服从指数分布,其密度函数如下:

这样攻击者总的求解速率为nλ。由于解决puzzle难题需要消耗资源,且难度越大消耗越多,因此假设用户由难度0开始投标,且通常的序列为(0,1,2,…,m)。用户首先在不解题的情况下申请服务。如果被拒绝,则其要继续投标难度为1的puzzle。因此,一个用户要投标到难度为m的puzzle才能获得服务。为了阻止用户获得服务,攻击者必须投标L次,并求解难度为m+1的puzzle。攻击者成功投标L次时,将完成的计算量是问题的重点。Xim是随机变量,用来表示在L个投标中的第i个难度为m的投标,可表示为X1m,X2m,…,XLm。当L很大时,攻击者解L个难度为m的puzzle的平均时间为:

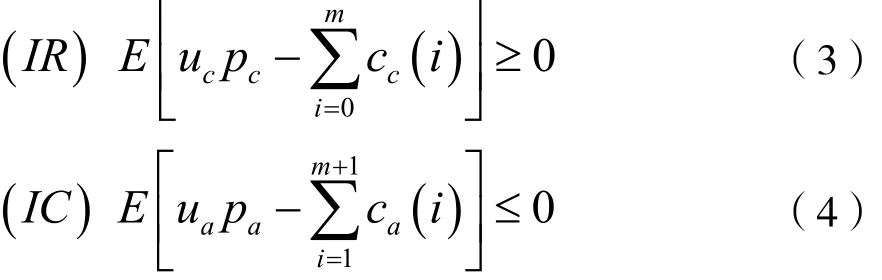

为了用户可以得到服务,假设当用户求解难度为m的puzzle时,攻击者由于消耗的代价过大而放弃攻击。在此机制中,对用户必须满足参与约束与激励相容约束。用户的参与约束即用户的期望效用,不应该为负;用户的激励相容约束则是在解相同难度的puzzle时,攻击者期望的效用为负,因此用户没有动机去做攻击者。所以,合法用户的约束条件为:

其中,uc为用户获得服务后所得到的效用,pc为用户在m次请求后获得服务的概率,cc(i)为用户求解一难度为i的puzzle的代价,ua为攻击者成功阻止用户获得服务时的效用,pa为用户在m次请求后仍然没有获得服务的概率,ca(i)为攻击者求解难度为i的puzzle时的花费。

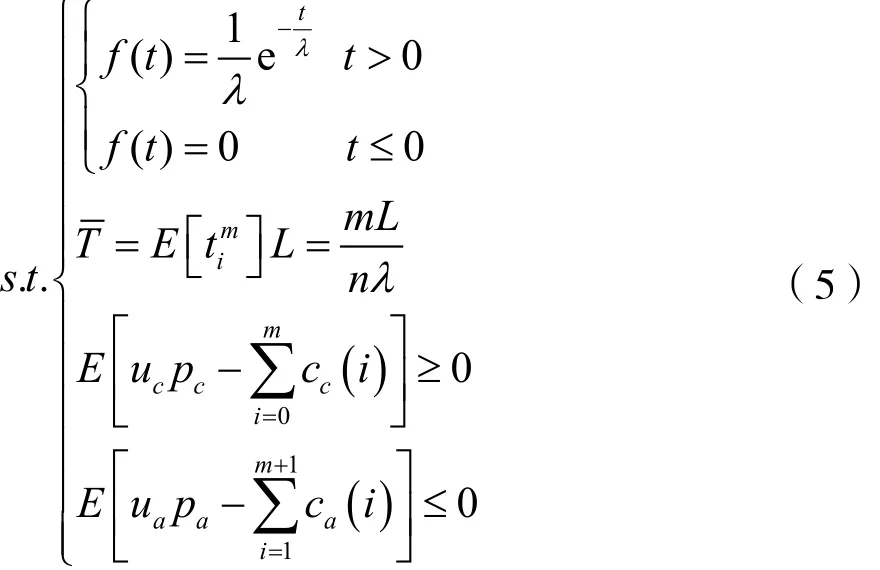

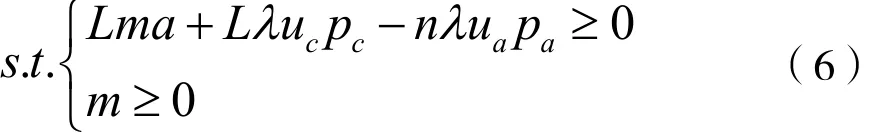

设置此防御机制的另一目的是消耗最小的时间和精力成本,即选择难度最小的puzzle来满足这些条件,也即求解在参与约束和激励约束条件下的最小的m值:

进一步化简成关于m的不等式为:

设a是求解单位难度puzzle的开销,推导可得:

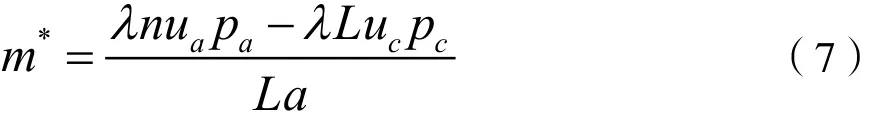

当m≥m*时,合法用户的期望效用为正,而攻击者的期望效用为负,这时合法用户可以解难度为m*的puzzle以获得服务。当其余参数值确定的情况下,可推导出m*的精确值,用户就可以参考m*的值做出自己的决策。

4 结 语

此策略的身份认证中,合法用户可以根据上述确定参数的结果来选择自己的策略,以获得正常的服务,同时也抵御了信息安全风险中攻击者的攻击,可以为网络服务的可用性提供有力保障。另外,此防御机制的制定可以应用到其他攻击防御模型,同样设定攻击者和防御者都追求效用最大化,通过设置参数的难度改变攻击者的效用问题,使得攻击者因为效用问题而自动放弃攻击,进而从根本上解决攻击者对信息系统的攻击。

[1] Sagduyu Y,Berry R,Ephremides A.MAC Games for Distributed Wireless Network Security with Incomplete Information of Selfish and Malicious User Types[C].In Proceedings of the IEEE International Conference on Game Theory for Networks (GameNets),2009.

[2] Reidt S,Srivatsa M,Balfe S.The Fable of the Bees:Incentivizing Robust Revocation Decision Making in Ad Hoc Networks[C].In Proceedings of ACM Conference on Computer and Communications Security (CCS),2009.

[3] Zhu Q,Li H,Han Z,et al.A Stochastic Game Model for Jamming in MultiChannel Cognitive Radio Systems[C].In Proceedings of the IEEE International Conference on Communications (ICC),2010.

[4] 石进,陆音,谢立.基于博弈理论的动态入侵响应[J].计算机研究与发展,2008,45(05):747-757.SHI Jin,LU Yin,XIE Li.Dynamic Intrusion Response Based on Game Theory[J].Journal of Computer Research and Development,2008,45(05):747-757.

[5] 姜伟,方滨兴,田志宏等.基于攻防博弈模型的网络安全测评和最优主动防御[J].计算机学报,2009,32(04):817-827.JIANG Wei,FANG Bin-xing,TIAN Zhi-hong,et al.Network Security Evaluation and Optimal Active Defense Based on Offensive and Offensive Game Model[J].Acta Ch Computers,2009,32(04):817-827.