国产安全浏览器技术研究

2018-02-07张俊贤安晓江

张俊贤 汪 丽 安晓江

(北京海泰方圆科技股份有限公司 北京 100094) (junxian.zhang@haitaichina.com)

国家信息化建设依赖国外核心技术是极其危险的.在我国大力提倡自主可控发展的大环境下,信息系统的自主可控进程已经纳入国家战略性发展部署.强力推进关键信息系统的国产自主化建设,是国家和军队信息化发展战略的大势所趋,更是改革强军的潮流所向.国产信息技术只有以自主可控[1-3]为前提,将自主研发的科技创新最新成果快速应用于政府、企业和军队信息化,才能有效保障国家信息安全.

在国家需求的不断推动下,从核心处理器到操作系统再到整机系统等核心关键领域的国产化替代进程正在加速.浏览器作为现代计算机系统的重要组成部分,承载着大量业务应用,属于核心软件系统.研发新的、技术上自主可控的国产化浏览器,以支持国产CPU处理器微体系结构和国产操作系统,是整体国产化替代进程中的重要环节,有着重大现实意义.国产化浏览器必须保证浏览器内核代码在国产CPU指令系统上完整编译通过,编译结果在国产操作系统之上正确运行,浏览器软件功能完备,浏览器软件运行过程稳定.

目前,绝大多数信息系统如信息管理系统、办公系统等,皆采用BS架构.为保卫我国网络空间主权,保证关键信息系统自主可信、安全可控,实现国产化替代是当务之急,作为BS技术架构的客户端软件,研究并开发面向国产平台的浏览器软件是对国产化进程的强有力支持.

1 问题与挑战

1.1 国内外现状

浏览器是一种可以显示网页服务器或者文件系统的HTML文件内容,并让用户与这些文件交互的软件,该软件主要通过HTTP协议与网页服务器交互并获取网页,这些网页由URL指定,文件格式通常为HTML,并由MIME在HTTP协议中指明.

渲染引擎是浏览器的核心部件,一般也称为浏览器内核,主要负责对网页语法进行解释并渲染.渲染引擎决定了浏览器如何显示网页的内容以及页面的格式信息.主要渲染引擎包括Trident,Gecko,Presto,Webkit,Blink等.常见的国外浏览器有Internet Explorer,Firefox,Chrome,Opera,Safari等.主要厂商包括微软、Mozilla、谷歌、欧朋、苹果等.国内有360浏览器、猎豹浏览器、搜狗浏览器和UC浏览器等.主要厂商包括奇虎、 金山、搜狐和阿里等.浏览器是接入互联网的入口,因此各浏览器厂商主要是互联网厂商.这一客观现实决定了大部分浏览器的市场定位主要面向一般互联网用户,对军队、政府、企事业单位的需求考虑较少,对以上各类单位的特殊业务场景考虑较少.现实条件下,各浏览器在实际业务应用场景中往往存在较多问题亟待解决.

1.2 问题与挑战

浏览器是基础核心软件,是互联网系统生态环境的重要一环,是用户访问互联网服务的主要手段和主要入口,是承载各种网络应用的主要平台,也是最常使用的客户端软件.目前我国信息环境中使用的浏览器主要来自国外,由此产生了一系列重大安全问题.这些安全问题主要包括以下2个方面:

1) 浏览器使用国外的密码算法;不兼容国产密码算法;不支持我国网络信任体系;不符合我国关于密码的相关标准规范;不能对我国的金融、政务等基础性应用提供必要的安全支撑.

2) 浏览器缺乏对国产化平台的支持.国产CPU、国产操作系统平台、国产文字处理软件、数据库软件和计算环境等构成了我国的国产化体系.目前,绝大部分浏览器需运行于国外操作系统,并不支持国产CPU指令系统和国产操作系统平台,基本不支持我国的国产化体系.

浏览器技术多年来保持高速发展,新生技术与标准层出不穷,不同厂商的浏览器对这些技术与标准的支持程度存在较大差异,浏览器兼容性问题十分突出.在处理一个相同的页面时,不同浏览器的表现行为存在一定差异,某些情况下,程度较为严重,影响正常业务运行.主要原因在于各浏览器使用了不同的内核,对HTML标准规范的支持和实现程度并不一致.国产化浏览器应提供较好的兼容性,有效支持多种在线办公和数据展示插件和HTML5等最新技术,只有如此才能有效确保将现有应用系统顺利移植到国产系统平台之上.

HTML5是最新一代的HTML标准,它不仅拥有HTML中所有的特性,而且增加了许多实用的特性,如视频、音频、画布(canvas)等.HTML5可以更好地促进用户于网站间的互动情况,多媒体网站可以获得更多的改进.目前多数浏览器对HTML5支持并不全面,导致基于该技术开发的应用存在较大兼容性问题.

2 安全浏览器技术体系

2.1 关键技术体系

国产化安全浏览器的研发应立足于我国国产化战略需求,针对国产信息化支撑中存在的Web应用安全、浏览器软件系统安全、交互服务实时可靠性等挑战性问题进行研究.在此基础上,应结合浏览器前沿技术,研究适合我国国产密码算法的自主信任体系及相关关键技术,突破虚拟国产密码技术、信任链技术、虚拟计算技术、安全沙箱技术等关键技术难题,研发基于国产密码算法的自主信任服务体系与自主可控平台核心软件,形成示范应用.为我国国产信息化领域提高自主创新水平、提升产业能力,为国产密码关键领域提供技术支撑.

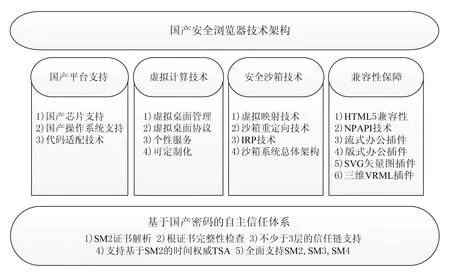

如图1所示,国产化自主可控安全浏览器以国产密码算法[4]和虚拟技术等多项技术研发为主攻目标,重点对以下4个方面的研究内容开展工作:证书链技术、国产平台适配技术、虚拟计算技术、安全沙箱技术和浏览器兼容的技术方案.其中涉及密码算法的证书链技术和虚拟技术中使用国产密码算法,并支持国产算法的相关证书标准.除非特别说明,在本文中提及的数字证书均为支持国产密码算法的SM2签名证书或SM2加密证书.

图1 基于国产密码算法的海泰安全浏览器关键技术体系

2.2 基于国密算法的自主信任体系

网络信任体系就是在网络上建立的信任关系,它将所有活动的实体通过信任关系连接起来,记录各实体的历史表现,并维护这种信任关系.在网络中进行信息交流时,首先要了解对方的相关情况,这是一个建立初始信任的过程.在这个过程中可能会用到第三方提供的信息,如身份证件等.在建立初始信任以后还需要查阅对方所在单位、职务、权限和资信等情况,建立起可靠的信任关系,在这个过程中会再次用到第三方提供的信息,如权限证明等.最后是在这种信任关系之上进行信息交流,同时解决交流过程中出现的纠纷及安全事件.

在浏览器中建设支撑信任体系,应以国产密码算法支持为前提,具体地,应在浏览器中预植我国权威信任机构的根证书,同时支持对合规数字证书的解析,支持国产密码算法的TLS协议标准.通过上述机制建设,浏览器用户可以有能力甄别服务端的身份属性,同服务端建立安全的通信信道,保证通信的安全,最终建立对Web应用服务端的数字身份信任.

浏览器为建立信息安全和信任体系必须全面支持国产密码算法,进而才能支持数字证书和SSL通信.主要包括:

1) 支持SM2算法[5],实现的功能包括SM2加密、SM2解密、SM2签名、SM2签名验证、SM2密钥交互、SM2算法Z值计算等.

2) 支持SM3算法[6],实现的功能包括SM3散列算法、基于SM3算法的HMAC功能等.

3) 支持SM4分组算法[7],实现的功能包括SM4加密、SM4解密、基于SM4算法的MAC计算等.

浏览器为了原生支持我国权威机构的根证书,需要实现的相关技术包括:

1) 支持内置我国权威机构数字证书的预加载和检查机制;

2) 支持合规的国产算法数字证书的导入;

3) 支持基于国产算法的可信时间权威TSA的数字证书;

4) 支持基于信任链的网上数字身份判定机制;

5) 支持基于合规SSL协议的信道安全;

6) 支持基于国产算法的数字证书的解析技术.

证书链本质上是一组安装顺序排列的数字证书,又称认证链或证书路径.证书链证明证书的合法性.若证书链合法,则可以相信证书中所宣称的某个主体拥有某个可以表明身份的密钥.

在浏览器中内置证书容器,每个容器作为一条证书链的载体.浏览器系统提供对于单个容器的完整性检查机制,并对容器总体同样建立核查机制.通过对证书链的安全防护建立浏览器网上数字身份信任的基础.

在建立SSL链接以进行基于浏览器的安全交易时,在使用内置数字证书之前必须完成对容器整体和对应证书链的安全检查.安全检查涉及到2个方面:一方面是容器和容器总体的安全报文检查,该检查使用SM3散列算法并安装HMAC协议进行;另一方面为证书链环节检查.

证书链由2个环节组成:信任锚(CA证书)环节和已签名证书环节.自我签名的证书仅有一个环节的长度,信任锚环节就是已签名证书本身.

证书链可以有任意环节的长度,所以在证书链中信任锚证书CA环节可以对中间证书签名,中间证书的所有者可以用自己的私钥对另一个证书签名.CertPath API 可以用来遍历证书链以验证有效性,也可以用来构造这些信任链.

Web浏览器已预先配置了一组浏览器自动信任的根CA证书.来自其他证书授权机构的所有证书都必须附带证书链,以检验这些证书的有效性.证书链是由一系列CA证书发出的证书序列,最终以根CA证书结束.

证书最初生成时是一个自签名证书.自签名证书是其签发者(签名者)与主题(其公共密钥由该证书进行验证的实体)相同的证书.如果拥有者向CA发送证书签名请求CSR,然后输入响应,自签名证书将被证书链替换.链的底部是由CA发布的、用于验证主题的公共密钥的证书(回复).链中的下一个证书是验证CA的公共密钥的证书.通常,这是一个自签名证书并且是链中的最后一个证书.其中的自签名证书是来自CA的用于验证其自身的公共密钥的证书.

其他情况下,CA会返回一个证书链.链的底部证书是由相同CA签发的证书,用于验证密钥条目的公共密钥.链中的第2个证书是由其他CA签发的证书,用于验证向其发送了CSR的CA的公共密钥.链中的下一个证书是用于验证第2个CA密钥的证书,依此类推,直至到达自签名的根证书.因此,链中除了第一证书之外,每个证书都需要验证链中前一个证书的签名者的公共密钥.

2.3 国产平台支持

龙芯CPU和中标麒麟操作系统是我国信息系统国产平台的重要成果.目前只有少数浏览器能较好支持国产平台.本文以龙芯3号CPU[8-9]和中标麒麟操作系统[10]作为目标国产平台,介绍海泰安全浏览器的国产平台适配编译技术研究,包括本地编译和交叉编译技术.主要工作包括:通过对面向国产CPU处理器微体系结构的浏览器内核代码适配技术进行研究,实现浏览器内核代码在国产CPU指令系统上成功编译,编译结果在国产操作系统之上能够正确运行,并通过充分测试,确保浏览器软件功能完整且运行过程稳定.

如图2所示,基于龙芯处理器的中标麒麟操作系统对Linux内核经过了大规模剪裁,这为本地编译环境的建立增加了困难程度.为了面向国产平台的浏览器源代码成功编译,首先需要获取安装软件包所必须的工具和文件,最终完成编译环境的搭建.

图2 基础支撑软件平台模块结构图

浏览器是大型软件系统,源代码规模庞大,并且国产CPU与X86架构CPU的性能存在一定差距.编译速度是影响开发和调试新功能的关键短板,如何有效提高浏览器源代码在龙芯CPU上的编译速度,有重要现实意义.本文采用 GCC for MIPS来建立本地编译环境,基于高性能X86计算机系统搭建交叉编译环境,有效提高编译速度.

作为Linux平台下最常用的编译器,GCC 提供了强大的编译能力和良好的平台通用性,GCC 可以根据处理器的结构特性在编译中对代码进行有针对性的编排组合,以更加高效地运行于目标平台.到目前为止,龙芯平台上 GCC编译环境只能选择与龙芯平台兼容的 GCC for MIPS来实现.

图3 创建本地环境流程图

如图3所示,龙芯3号CPU采用MIPS指令系统,因此需要特定的编译器后端支持,以实现产生的二进制指令可在龙芯CPU上正确运行.本文采用 GCC for MIPS来建立本地编译环境.通过实践发现,系统附带的交叉编译工具本身存在一定问题,无法通过利用交叉编译工具编译源码的方式来添加 GCC for MIPS到系统中.只有采取直接安装 GCC for MIPS二进制软件包的方式来建立本地编译环境.

本地编译环境的建立也有2种方式:一种是直接在Linux内核基础上通过系统命令安装已经编译好的二进制 GCC 工具软件包;另外一种则是通过交叉编译器从源码开始编译GCC 工具链.相比而言,前者的效率更高,但是需要相关支持工具.由于Linux内核中的一些系统命令程序是不完整的,必须要先在一个与龙芯平台兼容的平台上安装一个Linux操作系统,然后获取相关系统工具添加到开发环境中,才能够完成本地编译环境的安装.这个兼容平台可以通过2种方式实现:一种是硬件平台,由于Linux系统支持MIPS架构,而龙芯平台与MIPS架构兼容,因此在1台MIPS架构的计算机系统中可以直接安装已经开发好的Linux操作系统,然后获取相关系统工具并添加到龙芯平台开发环境中;另外一种是通过模拟器软件模拟1台MIPS架构的计算机系统,然后同样在系统中安装Linux操作系统,获取并添加相关系统工具到龙芯平台开发环境中.

交叉编译器是整个交叉开发环境的核心模块,在由该模块负责完成应用程序的编译后,应用程序才能在特定的硬件平台上运行.交叉编译器工具链由一套用于编译、汇编和连接内核及应用程序的组件组成.龙芯公司增强、移植了GNU开发环境,为用户提供了2套交叉编译工具链:一套是基于GNU GCCBinutils的工具链,供用户开发扩展操作系统功能以及应用程序使用;另一套是 SDE-MIPS工具链,主要是提供给进行系统软件开发的用户开发专用 Firmware使用.

需要注意的是,在交叉编译环境建立过程中,应用程序二进制接口(ABI)存在兼容性问题.一方面,为了编译64 b内核,交叉编译环境所包含的库文件应该是64 b的,而开发环境附带的交叉编译环境所提供的库文件是32 b的;另一方面,要使交叉编译环境中对目标文件进行操作的应用程序能够正常运行,宿主机中也必须提供相应的应用程序运行支撑库以及其他库文件.为了能够编译生成64 b内核,需要将交叉编译环境中的32 b库文件重新编译生成新的64 b库文件.

2.4 安全虚拟桌面架构

虚拟桌面[11]是典型的云计算应用,它能够为用户提供远程的计算机桌面服务.服务提供者在云端运行用户所需的操作系统和应用软件,然后用桌面显示协议将操作系统桌面视图以图像的方式传送到用户端设备上.同时,服务器对用户端的输入进行处理,并随时更新桌面视图的内容.

虚拟桌面技术具有多方面优势,能够提供随时访问能力,支持多样化接入设备选择,可以有效降低软硬件的管理维护成本,提高用户的数据安全保护水平,这使得虚拟桌面具有广阔的应用前景.

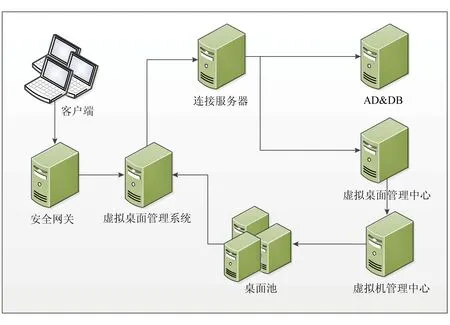

VDI架构是虚拟桌面技术采用的主流架构.在该架构中,用户的客户端请求信息被虚拟桌面交付控制器接收,并通过它连接到资源池,资源池对多个虚拟桌面实例进行统一管理.虚拟桌面最终通过ICA协议传输到用户的客户端予以显示,供用户使用.安全虚拟桌面管理系统部署图如图4所示:

图4 安全虚拟桌面管理系统部署图

以Web浏览器作为客户端实现基于VDI架构的安全虚拟桌面是一种可行方案,如海泰安全浏览器,以Websocket协议为基础设计底层通道,既保持了浏览器跨平台和易支持移动客户端的优点,又降低了虚拟桌面传输过程中的传输流量和时延.

用户可以通过PC、平板、手机等多种终端接入.安全网关在用户接入时提供加密服务,屏蔽内部设备的IP地址.虚拟桌面管理系统接收用户请求信息,并将请求发送到连接服务器.连接服务器向虚拟桌面用户管理中心发送请求,对用户提供的登录信息进行校验,以确认是否提供连接到虚拟桌面管理中心的服务.用户选择需要连接的桌面之后,连接服务器控制虚拟机管理中心创建或连接到该虚拟桌面所在的桌面池,最后由桌面池将用户要连接的桌面信息返回到用户的客户端上显示.

虚拟桌面系统采用瘦客户端,系统中所有的计算处理均在虚拟机服务器上完成.以不影响用户对虚拟桌面的使用体验为前提,虚拟桌面管理系统对每个虚拟桌面运行的程序和性能状态进行实时监控.对虚拟桌面系统采用统一的监控能够更好地为虚拟桌面系统提供升级维护服务,由于虚拟桌面系统的管理是不间断的,而且虚拟桌面运行时的负载情况也相对不固定,随着不同的时间段、不同的地点、不同的使用者都会发生变化,所以对支撑虚拟桌面系统的底层硬件设施系统要求相对较高.考虑到这些因素,对虚拟桌面系统的管理模块必须尽可能简化,以减轻对硬件设施造成的压力,但是又必须能够保证具有基本的管理功能.对企业来说,一旦虚拟桌面出现故障,维护人员必须第一时间就能够清楚知道问题所在,更好地为用户解决问题.

管理系统运行于虚拟桌面管理系统上,与安全网关、连接服务器以及桌面池相连.用户通过网关鉴权登录,管理系统处理请求,向连接服务器发出信息,最后由桌面向管理系统发出响应动作,管理系统共包括5个功能模块,分别是桌面管理、配置管理、系统监控、性能统计、告警管理.

2.5 安全沙箱

伴随着互联网的飞速发展,网络攻击事件与日俱增,攻击手段繁杂多样,这使得浏览器用户极易遭受安全威胁.为浏览器引入安全沙箱机制能够有效缓解这一问题.

沙箱技术是一种常用的安全机制.安全沙箱为来源不可信、具备破坏力或无法判定其意图的程序提供了隔离化的执行环境[12],以确保运行于沙盒中的进程不会对主机造成破坏.为实现这一目的,沙箱以虚拟化磁盘、虚拟的内存空间,以及虚拟化网络资源组成虚拟执行环境,并将不可信程序置于其间运行.虚拟执行环境对被隔离的程序而言是完全透明的,这种隔离机制使得沙箱技术具备良好的易控制、易恢复、高安全性,因此经常用于安全软件、浏览器等应用中.目前,国内主流安全浏览器厂商,如海泰方圆等均在其浏览器产品中实现了沙箱机制.

沙箱技术一般通过过滤和重定技术实现,主要利用Hook技术.在不同层面实现Hook,能够得到不同层面的沙箱,尽管原理相似,但实现方式和安全性能却有着较大的差异.以海泰安全浏览器为例,浏览器沙箱利用重定向技术,将程序生成和修改的文件定向到自身文件夹中.当程序试图发挥作用时,安全软件可以强制其在沙箱中运行,如果含有恶意行为,则禁止程序的进一步运行,以防止其对系统造成任何危害.

图5 沙箱系统的总体架构

图5为沙箱系统的总体架构.首先选择关键数据(data)放进沙箱内进行保护,然后采用相关的技术将这些关键数据虚拟到沙箱外,使得沙箱内的数据与此虚拟数据形成映射关系.当网页脚本访问相关数据时,脚本能够读取到沙箱内的数据,若脚本为不可靠程序时,可以采用干预系统调用的方式,将该系统调用的默认访问方式以及访问路径更改为其他方式与路径,将对关键数据的操作映射到这些数据对应的虚拟数据上,系统调用的操作结果会作用到虚拟数据上,网页脚本对关键数据的操作最终被重定向到虚拟数据上,即图5内在沙箱外数据内的方形部分.

当系统需要运行未知程序时,为了保护系统资源完整性不受未知程序破坏,可以采用沙箱技术来执行这些未知程序.沙箱用到一些干涉技术或者是限制技术,如果程序运行时出现了非法访问行为,沙箱系统可以阻止这些访问,进而保证系统资源的安全.

Web浏览器安全沙箱可用来保护浏览网页时真实系统的安全,也可以用来清除上网、运行程序的痕迹.在沙箱进程中下载的文件可以随着沙箱的清空而删除.在Web浏览器内构造这样一个独立的虚拟空间,所有网页程序都将密闭在此空间内运行,这有效保证了网页上任何木马、病毒、恶意程序的攻击均被限制于沙箱中,而无法对物理主机系统产生破坏.

为浏览器引入沙箱技术,目的在于降低浏览器通过脚本访问服务端资源时给主机系统带来的伤害.当浏览器沙箱运行时运行的线程有严格的运行权限,因此可以阻止恶意脚本的非法访问.当脚本超出所允许的权限时沙箱将阻止进程的运行,以有效保护主机资源.

通过沙箱系统来分析一些未知网页脚本的行为特性,检测网页脚本是否具有恶意行为特征,这样在执行这些恶意网页脚本时,可有效抵御恶意脚本对系统的影响.

通过对恶意行为的分析与分类,提取恶意行为特征码,将这些特征码应用到沙箱保护策略中,可以有效地阻止和预防恶意网页脚本的破坏行为.当在沙箱中加入恶意行为特征码后,可以以此为标志,网页脚本在沙箱中执行时,可以通过对应用程序的监视判断其是否含有特征码特征,以判断继续运行程序还是终止程序,达到保护系统的目的.

2.6 兼容性保障

海泰安全浏览器通过对HTML5[13]标准支持技术和NPAPI[14]等浏览器插件兼容技术进行研究,以提供对多种在线办公和数据展示插件,包括流式办公插件、版式办公插件、SVG矢量图插件和三维VRML插件等的支持.

通过对HTML5标准规范深入研究,海泰浏览器充分掌握了HTML5标准规范的详细细节.通过对浏览器的源代码深入分析,解析其内部结构,确定其对HTML5标准规范的具体支持方式,并对源代码进行优化,使其充分支持HTML5标准规范.

插件技术是大量现有应用系统的技术基础,对插件技术的有效支持是Web应用系统正确运行的必要前提.现实情况下,由于国产平台浏览器对插件支持不够完善,导致大量历史应用系统无法正常运行.海天浏览器研发团队针对典型流式办公插件、版式办公插件、SVG矢量图插件和三维VRML插件进行分析,通过实际调试,确定导致插件不能正常运行的原因.具体为浏览器插件机制对一部分接口的实现不完备,通过补足未实现的接口,为其提供具体实现功能代码,确保对以上插件的完整支持.

插件接口使用NPAPI接口标准.NPAPI提供2类接口:一类以NPP开头,接口由插件来实现,被浏览器调用,主要功能包括插件创建、初始化、关闭、销毁、信息查询及事件处理、数据流、窗口设置和访问URL等.另一类接口以NPN开头,由浏览器来实现,并被插件所调用,主要包括图形绘制、数据流处理、浏览器信息查询、内存分配和释放、浏览器的插件设置和访问URL等.

插件模块采用安全模型设计,每一种类型的plugin只有一个进程,如果有2个或者多个网页进程同时使用同一个插件,那么该插件会共享同一个进程.

插件解析过程如下:

浏览器打开一个包括embed标签的网页时,浏览器会响应以下行为:

1) 检测带有MIME类型的插件;

2) 加载插件代码到内存中;

3) 初始化插件;

4) 创建插件的实例.

浏览器引擎可以加载同一插件的多个实例在一个网页上,或者同时在几个打开的窗口.当网页或浏览器关闭窗口,插件实例被删除.当最后一个实例被删除,插件代码从内存中卸载.

3 未来工作

3.1 恶意脚本检测技术

随着Web网站的普及和互动性的增强,统计显示Web网页上加载的恶意脚本已成为互联网的最大安全隐患,传统的恶意脚本包括:病毒、蠕虫、特洛伊木马和攻击性脚本,Javas攻击小程序和危险的ActiveX控件.在未来的工作中,本文拟采用基于机器学习的方法实现 Web浏览器恶意脚本检测,主要是在静态分析和利用安全沙箱动态分析脚本的基础上,提取脚本的代码特征,利用朴素贝叶斯(Native Bayes)、支持向量机(SVM)、K-最近邻(KNN)、决策树、线性回归等分类算法及划分聚类算法、层次聚类算法、密度聚类算法等聚类算法,通过对检测样本的学习和训练,自动化地识别出恶意脚本,一旦检测出恶意脚本,就会给用户发出提示并自动阻断恶意脚本的加载和运行,体现出Web安全浏览器在恶意脚本检测方面的智能化和脚本加载运行方面的可控可管.另一方面,根据不同的应用场景,采用高效的机器学习算法,可提高恶意脚本检测的效率和准确率,体现了Web安全浏览器的人工智能化.

3.2 浏览器加速技术

本文在下一步工作中,拟采用基于缓存的Web浏览器网页加速和基于GPU硬件的Web浏览器网页加速技术,通过采用缓存的方式压缩网页数据,并采用运算能力强大的GPU硬件加速的方式快速加载网页数据.

4 结束语

浏览器是基础核心软件,作为信息系统生态环境的重要环节,浏览器是用户访问网络服务的重要手段和主要入口,承载着大量网络应用及信息系统,也是最常使用的客户端软件.目前我国信息环境中使用的浏览器主要来自国外,存在一系列重大安全问题.

近几年来,为发展自主可控软硬件系统国产化进程,国内一些企业进行了积级的探索,典型地,如以“龙芯”为代表的自主CPU芯片以及以中标软件为代表的“中标麒麟”国产操作系统企业,国产化信息平台建设取得了长足的发展,国产化替代有着巨大的发展空间.

伴随着整个国家信息化建设进程中国产化替代的速度逐步提升,自主可控成为国产化过程中的重要目标.自主就意味着必须要拥有完整知识产权,依靠国内力量自身的研发设计,全面掌握产品核心技术,实现信息系统从硬件到软件的自主研发、生产、升级、维护的全程自主可控.

国产平台浏览器是对国产化进程的有力支持,可以广泛应用于基于国产化软硬件平台的信息管理系统、办公系统等使用BS架构的应用系统.

[1]倪光南. 采用自主可控软件是保障信息安全的前提[J]. 中国信息安全, 2010 (9): 1-2

[2]钟博. 自主可控战略下信息安全产业发展壮大的思考[J]. 信息安全与通信保密, 2015 (1): 36-37

[3]刘权. 我国自主可控信息产业发展对策[J]. 信息安全与通信保密, 2014 (9): 42-42

[4]赵宇亮, 胡威, 张冰, 等. 国家商用密码算法综述[C] //2016电力行业信息化年会论文集. 天津: 大众用电, 2016: 132-134

[5]汪朝晖, 张振峰. SM2椭圆曲线公钥密码算法综述[J]. 信息安全研究, 2016, 2(11): 972-982

[6]王小云, 于红波. SM3密码杂凑算法[J]. 信息安全研究, 2016, 2(11): 983-994

[7]吕述望, 苏波展, 王鹏, 等. SM4分组密码算法综述[J]. 信息安全研究, 2016, 2(11): 995-1007

[8]袁胜. “芯”安体健,从根本做起——龙芯打造自主可控“中国芯”[J]. 中国信息安全, 2011 (6): 38-40

[9]胡伟武, 高燕萍, 陈天石. The godson processors: Its research, development, and contributions [J]. Journal of Computer Science and Technology, 2011, 26(3): 363-372

[10]吴庆波, 戴华东, 吴泉源. 麒麟操作系统层次式内核设计技术[J]. 国防科技大学学报, 2009, 31(2): 76-80

[11]孟强. 虚拟桌面基础架构的设计与开发[D]. 上海: 复旦大学, 2014

[12]赵长林. 面向浏览器的沙盒系统的分析与设计[D]. 北京: 北京邮电大学, 2012

[13]Pilgrim M. HTML5: Up and Running[M]. Sebastopol, CA: O’Reilly Media, Inc, 2010

[14]邹强. 基于NPAPI的移动应用浏览器插件的设计与实现[D]. 西安: 西安电子科技大学, 2011