基于虚拟环的源位置隐私保护路由协议

2018-01-24孔祥雪袁少卿

孔祥雪, 袁少卿, 陈 梦

(天津大学 电气与自动化工程学院,天津 300072)

0 引 言

无线传感器网络(wireless sensor networks,WSNs)广泛应用于目标监测。在目标监测过程中,一旦源节点的位置隐私遭到暴露,将直接威胁监测目标的安全。因此,保护源节点的位置隐私显得尤为重要,同时,兼顾保护策略的安全性和性能也是需要考虑的问题[1]。

文献[2]基于“熊猫—猎人”博弈模型首次提出了无线传感器网络中源位置隐私保护问题。Kamat P等人[3]基于单一路径和洪泛路由提出了幻影路由(phantom routing)协议,试图通过完全随机步的方式产生位置各异的幻象节点。为了使幻象节点尽可能远离真实源节点,姚剑波等人提出了定向随机转发路由[4]。在此基础上,文献[5]提出了基于角度的定向随机步路由协议。文献[6]首次考虑具有更强视觉攻击能力的敌人,提出了可视区的概念和基于定位角的幻影路由协议(phantom routing with locational angle,PRLA)协议。陈娟等人提出了基于源节点有限洪泛的源位置隐私保护协议(protocol in wireless sensor networks using source-based restricted flooding,PUSBRF)协议和增强性源位置保护协议(enhancement PUSBRF,EPUSBRF)协议避免了失效路径的产生[7]。文献[8]提出了迷惑区域方案,可以有效降低数据包被追踪的几率。文献[9]提出了路径扩展方案(path extension method,PEM),该方案虽然在源节点距离基站较近的情况下仍然可以提供很好的源位置隐私保护。但与其他假源方案[10]的缺点相似,产生的多条虚假路径增加了网络的通信开销。

针对源位置隐私保护策略中幻影节点分布区域过于集中、无法高效避免失效路径产生等问题,本文综合考虑安全性与协议性能提出了基于随机虚拟环的隐私保护路由协议 (protocol based on random virtual ring,PRVR),该协议能够在不增加任何网络能耗的前提下避免失效路径的产生。同时将路由路径扩展到源节点所在的虚拟环范围,使得攻击者难以实施高效的反向追踪,从而显著地提高了源位置隐私的安全性。此外,PRVR协议在网络能耗的均衡性方面亦具有明显优势。

1 系统模型与相关定义

1.1 网络模型

本文对整个传感器网络做如下假设:

1)传感器节点均匀部署于正方形区域,且节点间通过多跳的方式通信。全网仅有一个位于网络中心位置的基站。所有源节点发出的监测数据均传送至基站。

2)当监测目标出现在网络中的某一位置时,距离其最近的节点成为源节点,全网在任意时刻有且仅有一个源节点。当监测目标移动时,距离其新位置最近的节点成为新的源节点。

3)全网节点安全通信协议在网络部署完成后建立。攻击无法对数据包的内容进行破解,仅基站可以获取这些关键信息。

1.2 攻击模型

本文假定攻击者具有如下特征:

1)攻击硬件设施优良,配备有频谱分析仪、天线等设备可以用于监听信息并确认其发送位置。

2)攻击初始状态位于基站附近,监听基站与其邻居节点之间的通信,一旦监听到某一节点向基站发送数据包,则迅速移至此节点处继续监听。依此方式反向追踪,直至找到源节点位置为止。

3)攻击只能进行一定区域内的被动流量监测,并不能篡改数据包内容,也不能破坏传感器节点或改变数据路由路径。

1.3 相关定义

1)可视区和失效路径:以源节点为中心,距离源节点r跳范围内的区域称为可视区,其中r称为可视区半径。攻击一旦追踪到可视区内的节点即视为源节点暴露[6],定义最短路阶段经过可视区的路径为失效路径。

2)虚拟环:将距离基站具有相同最小跳数的所有节点组成的集合称为虚拟环。虚拟环的环半径R定义为环上节点距离基站的最小跳数。

表1 本文使用的主要符号

2 路由协议设计

PRVR协议数据包的发送过程如图1所示,由源节点发出的每个数据包均要经历3个阶段:增强型定向随机步,虚拟环路由阶段和最短路路由阶段。

为了便于进一步阐述该协议,首先给出2个定义:

1)将PRVR协议中数据包经过增强型定向随机步后到达的节点称为第一阶段幻象节点。

2)将PRVR协议中数据包经过虚拟环路由后到达的节点称为第二阶段幻象节点,也称为幻象源节点。

图1 路由协议总体过程

2.1 增强型定向随机步

早期的定向随机步[4]如图2(a)所示。针对早期定向随机步的数据收集时延和网络能耗增加、无法避免失效路径的产生等问题,本文提出了增强型定向随机步:1)数据转发仅沿靠近基站方向进行;2)步长h不再为固定值。如图2(b)所示。增强型定向随机步包括2个步骤:1)源节点在发送每个数据包前产生一个从r到L-3均匀分布的随机数Rand1,并将此随机数作为增强型定向随机步跳数存入数据包内。2)源节点从其父节点集中随机选择一个节点作为数据包下一跳转发节点,且Rand1减1;转发节点重复此过程,直至Rand1为0,数据包到达第一阶段幻象节点。

增强型定向随机步主要有以下优势:1)相当于数据包提前进行了Rand1跳最短路径路由,有效地缩短数据包的收集时延。2)采用随机步长Rand1大幅增加了第一阶段幻象源节点的位置多样性,从而增加了敌人追踪的难度。3)考虑到攻击者的可视区问题,规定Rand1≥r,这时数据包可以保证被路由至可视区以外且位于靠近基站的位置。因此,最短路径路由阶段不可能穿过可视区,亦即PRVR协议可以完全避免失效路径的产生。

图2 增强型定向随机步路由过程

2.2 虚拟环路由阶段

增强型定向随机步可以保证第一阶段幻象节点远离真实源节点且具有一定的位置多样性。然而,第一阶段幻象节点仍集中在图2(b)所示的梯形区域内,当面对具有方向攻击性的攻击时,攻击可以通过沿固定方向跳跃式追踪的方法快速找到真实源节点所在范围进而捕获监测目标。

为了改善以上不足,PRVR协议引入了虚拟环路由,如图1所示:虚拟环路由开始于第一阶段幻象节点,节点P1在转发数据包前,首先随机指定一个环方向作为数据包的传输方向,逆时针方向或者顺时针方向,图中P1选择逆时针方向。P1随机生成一个均匀分布于(1,NR/2)的随机整数Rand2作为数据包在虚拟环上路由的跳数。之后,数据包沿逆时针方向在R=5的虚拟环上进行环路由,数据包每到达一个转发节点更新Rand2=Rand2-1。重复此转发过程直至Rand2=0,数据包到达第二阶段幻象节点P2。

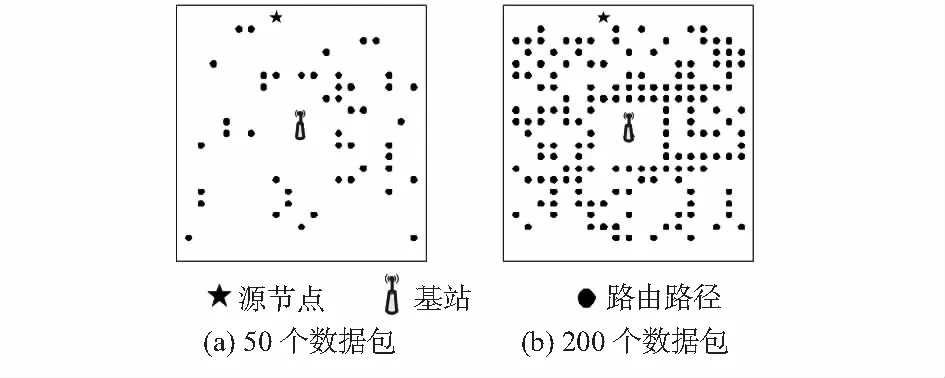

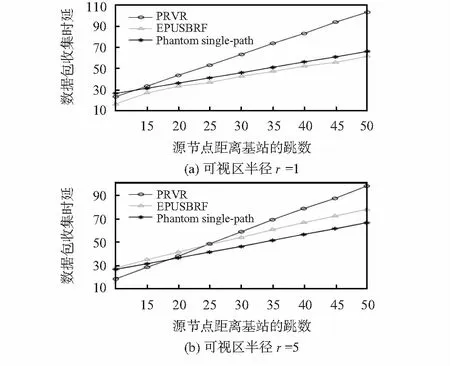

虚拟环路由阶段,环半径R虚拟环跳数Rand2的选取至关重要。考虑到环半径R过小时,虚拟环路由不能有效地延长敌人的追踪时间,因此,PRVR协议限制Rand≤L-3,即数据包不会沿半径R≤3的虚拟环进行环路由。此外,考虑到环半径较大时过长的虚拟环路由路径可能带来的高时延和高能耗,限制Rand2 总结PRVR协议的前两个阶段可以得出,虚拟环路由可以与增强型定向随机步紧密配合,将幻象源节点可能出现的位置区域扩展为由R=L-r和R=3的虚拟环所组成的环形区域。与以往的幻象路由协议相比,PRVR极大地增加了幻象源节点地理位置分布的多样性。 为了验证上述结论,对PRVR协议前两个阶段进行了仿真。分别从源节点发送50个和200个数据包,然后将每个数据包所对应的幻象源节点的位置标记于图3中,仿真中设置L=10,r=1。 图3 PRVR协议幻象源节点地理位置分布 仿真结果显示,随着源节点发送数据包数量的增加,PRVR协议幻象源节点的位置多样性显著增加。与分析结果一致。 数据包以最短路的方式从P2向基站路由,P2随机从其父节点集中选择一个节点作为其下一跳节点,重复此过程,直至数据包到达基站。实现过程与第一阶段中增强型定向随机步相同,其优势在于:既保证了最短路传输时延和能量消耗小的优势,又在一定程度上增加了传输路径的多样性。 本文利用MATLAB进行仿真实验。将14 500个传感器节点均匀部署于6 000 m×6 000 m的矩形区域,节点的通信半径为80 m。基站位于网络中心位置。仿真实验中,作为对照的其他路由协议的参数设置如下,Phantom single-path协议中的随机步h=15,EPUSBRF协议中源节点有限洪泛跳数hw=10,特别地,当L=10时,hw=5。 定义安全周期为源节点被敌人捕获前发送的数据包的数量。首先设置可视区半径r=1。在距离基站为L的虚拟环上均匀选取10节点作为源节点位置。源节点每次发送1 000个数据包,求出安全周期。重复进行此反向追踪实验100次,获得平均安全周期如图4(a)所示。从图中可以看出,3种策略的安全周期随L增加而增加,其中PRVR协议的增速明显快于另外2种策略,在每个L处,其安全周期均高于另外2种策略。PRVR协议的平均安全周期较Phantom single-path策略增加了近2.3倍,较EPUSBRF策略增加了53.25 %。 图4 安全周期与源节点距离Sink节点的距离 为了检验PRVR协议是否可以有效应对具有更大攻击视野的攻击者,设置可视区半径r=5。重新对3种协议进行仿真如图4(b)所示。从图中可以看出3种路由协议的平均安全周期相对于自身协议在可视区半径r=1时的表现均有不同程度下降。这是因为攻击视野变大后可以在距离源节点更远的位置发现源节点,进而捕获源节点。另外,PRVR协议的安全周期最长,且随着L的增大,平均安全周期增速最快。PRVR协议的平均安全周期较Phantom single-path协议增加了近3倍,较EPUSBRF协议增加了41.55 %。由此可见,不论攻击者是否拥有更大的攻击视野,PRVR协议均可以为源节点提供较长的安全周期。 采用数据包路由路径的平均长度作为衡量数据收集时延的指标。仿真实验中,设置可视区半径r=1,分别从不同位置的源节点发送1 000个数据包,然后统计每个源节点所对应的平均路径长度如图5(a)所示。从图中可以看出,当源节点距离基站较近时,PRVR协议的传输时延小于其他2个策略,这主要是由于Rand1和Rand2的可取范围较小,且本文对两者的取值范围进行了很好的限制。但随着源节点和基站间距离的增大,PRVR协议的传输时延呈现出线性增长的趋势。这主要是因为虚拟环的引入改变了原有最短路径传输的情况,延长了路由路径。 图5 数据收集时延与源节点距离Sink节点的距离 考虑到具有更大攻击视野的攻击者,设置可视区半径r=5,对3种协议数据包的收集时延重新进行仿真如图5(b)所示。PRVR协议随可视区半径增加,数据收集时延反而减小。这是因为规定Rand1必须大于等于可视区半径r,当可视区半径r增大时Rand1也相应增大,对应的虚拟环路由的半径则会减小,所以平均路由路径长度也会减少。当源节点与基站之间的距离较近时,PRVR协议的数据包收集时延最小。但随着L的增大,PRVR协议数据包的收集时延增速最快,与另外两种协议之间的差距较r=1时已有很大改善。PRVR协议数据包的收集时延较EPUSBRF协议仅仅高出8.53 %。因此,PRVR协议在获得相对较长安全周期的前提下,其数据包的收集时延可接受。此外,在具体应用时,可以通过调整Rand1的取值范围,即虚拟环半径来平衡安全时间和数据收集时延之间的矛盾以满足实际需求。 本文分析了目前在源位置隐私保护策略中存在的问题,提出了一种基于随机虚拟环的源位置隐私保护路由协议PRVR。通过合理地选择Rand1的取值范围可以完全避免失效路径的产生。同时,Rand1和Rand2的配合使用,改变了以往幻影路由中幻影节点局限于网络中某一区域的情况,将路由路径扩展到了源节点所在的环形区域,从而极大地增加了路由路径的多样性。仿真结果表明:相较于已有的源位置隐私保护策略,在有限时延的情况下,PRVR协议明显地提高了源位置隐私的安全性。 [1] 陈 曦,姚剑波.WSNs中的位置隐私评述[J].传感器与微系统,2009,28(8):1-4. [2] Ozturk C,Zhang Y,Trappe W.Source-location privacy in energy-constrained sensor network routing[C]∥Proceedings of the 2nd ACM Workshop on Security of Ad Hoc and Sensor Networks,2004:88-93. [3] Kamat P,Zhang Y,Trappe W,et al.Enhancing source-location privacy in sensor network routing [C]∥25th IEEE International Conference on Distributed Computing Systems,ICDCS’05,2005:599-608. [4] 姚剑波,文光俊.无线传感器网络中的位置隐私保护路由[J].计算机应用,2008(8):1437-1441. [5] 黄北北,冯 勇,李修琪,等.无线传感器网络中基于角度的定向随机步幻影路由协议[J].传感器与微系统,2016,35(11):123-127. [6] Wang W P,Chen L,Wang J X.A source-location privacy protocol in WSNs based on locational angle[C]∥2008 IEEE International Conference on Communications,2008:1630-1634. [7] 陈 娟,方滨兴,殷丽华,等.传感器网络中基于源节点有限洪泛的源位置隐私保护协议[J].计算机学报, 2010,33(9):1736-1747. [8] Gurjar A,Patil A R B.Cluster-based anonymization for source location privacy in wireless sensor networks[C]∥2013 Internatio-nal Conference on Communication Systems and Network Techno-logies(CSNT),IEEE,2013:248-251. [9] Tan W,Xu K,Wang D.An anti-tracking source-location privacy protection protocol in WSNs based on path extension[J].IEEE Internet of Things Journal,2014,1(5):461-471. [10] Mehta K,Liu D,Wright M.Location privacy in sensor networks against a global Eavesdropper[C]∥2007 IEEE International Conference on Networks Protocols,IEEE,2007:314-323.

2.3 最短路路由阶段

3 仿真结果对比与分析

3.1 安全周期分析

3.2 数据收集时延分析

4 结束语