基于动态复杂网络技术的病毒传播控制策略研究∗

2017-11-17韩江漫

韩江漫

(杨凌职业技术学院 杨凌 712100)

基于动态复杂网络技术的病毒传播控制策略研究∗

韩江漫

(杨凌职业技术学院 杨凌 712100)

针对网络病毒肆意侵略计算机互联网的问题,论文以动态复杂网络的网络节点为切入点,深入分析复杂网络节点的状态,利用节点的局部中心值计算节点的重要性并按照重要性对节点进行免疫。为了对病毒传播进行有效控制,论文对网络的拓扑结构文件进行录入重点分析以邮件为传播媒介的节点免疫,同时兼顾已感染的节点将不会有被再次感染的风险。通过选取三类动态性的复杂网络结构进行实验,结果显示:算法可以通过90个时间步长即可令操作用户受感染发生率降低到3~5%,对动态性的复杂网络病毒控制具有重要作用。

病毒传播;复杂网络;动态网络;网络节点

1 引言

目前关于复杂社会网络的研究,作为常见的就是利用网络传播动力学对网络中传播的病毒进行的研究[1],而在复杂网络的重要分支传播动力学当中,传播速度最广、影响力度最大的莫过于病毒的传播[2]。现实生活中病毒的传播危害性较广,因此,限于实验的可操作性,我们需要构建一个虚拟的仿真环境,实现整个社会网络中病毒传播的模拟仿真实验[3],因此无论是病毒传播的研究还是免疫策略的制定都需要参照虚拟的传播模型。按照病毒的传播路径来看,我们可以将病毒的模型划分为两大类:第一类,即以传播的流行病为指标对传播模型进行的划分,通过利用平均场理论,并利用微分方程对不同群体之间的传播进行分析[4];第二类,即以传播的邮件病毒指标对传播模型进行的划分,病毒的传播借助于用户与用户之间的交互作用[5],基于上述的原理,需要参照信息病毒传播动力学以及复杂的社会网络,实现低邮件病毒传播过程的进一步研究。本研究以动态复杂网络节点为切入点,重点分析交互式病毒邮件传播(HDI)模型,利用节点局部中心值计算网络节点重要程度。为了防止病毒传播得到有效控制,建立局部中心值免疫算法对动态复杂网络进行免疫处理。

2 动态复杂网络节点

2.1 网络节点

假定计算机网络或社交网络存在且既定,G=<V,E> ,节点集 V={v1,v2,…,vn},无向边集E={<vi,vj>|1≤i,j≤N,i≠j},N=|V|,L=|E|分别代表复杂社会网络中的节点数以及连接边数。<vi,vj>则表示节点vi与节点vj以一条边而共同存在。

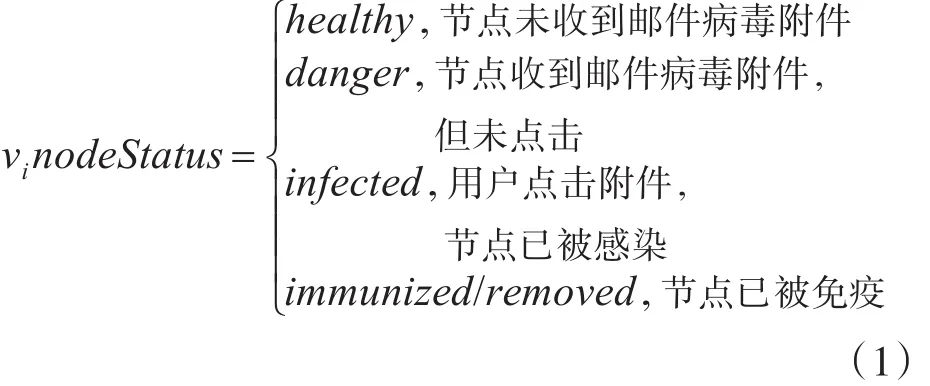

邮件在一个复杂的社会网络中充当的角色是媒介,即它构成了社会网络中每个节点和节点相互联系的枢纽,根据用户操作设定的网络邮箱地址的属性,从而能够判断邮箱用户的属性[6],在一定的前提条件下,即假定节点vi的网络层次处于节点vj的邮箱地址层次,这意味着节点vi与vj之间存在一条相互联系的线索。通过邮件传播的病毒,能够以两个节点之间的传播路径进行感染活动从而感染其他的节点[7]。复杂的社会网络中,将每个节点类都标以一个七元组,其中用NODEL来表示复杂网络节点的编号,即viID=i;用nodeStatus来表示复杂网络节点的状态,即

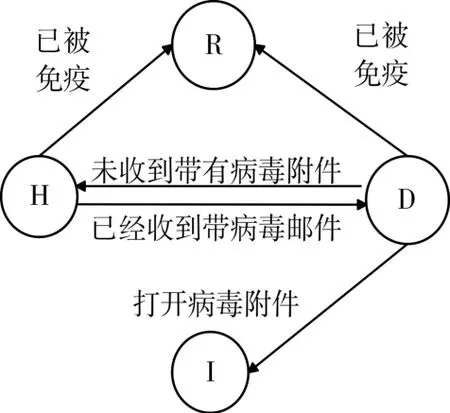

在复杂的社会网络中,关于邮件中节点的状况大致可分为四类[8~10]:1)节点未收到带有病毒附件的节点;2)节点已经收到带有邮件病毒的附件,但未点击;3)用户已经点击了邮件中的病毒附件,且节点已被感染;4)节点已被免疫。一般情况下最基本的情况只有前两者,我们将其称为交互式病毒邮件传播(HDI)模型,其详细的转换模型如图1所示。

图1 病毒邮件交互式传播(HDI)模型

2.2 节点计算

就如通过社会中的工作流程中存在不同程度的程度一样,社会网络中各个节点也存在重要的先后顺序。因此我们需要借鉴度排序来对社会网络中纷繁复杂的节点进行排序,从而找出每个节点在整个社会网络中所处的位置以及重要程度。如之前提到过的度排序是最为常见的排序方法。一般来说,按照度排序得出的结果,其拥有的度越大,那么这个节点在社会网络中所处的地位也就要高,重要性也就越大[11]。但是也存在一些特殊的情况,仅仅用这样的方法,则无法满足信息的多元性,不适合用来定义特殊情况下的节点重要性[12]。面对不同信息的多样化处理,我们需要解决的问题就如同计算其他的节点类似,可以使用的方法有介数(between)[13]法以及亲近度(closeness)法等方法[14],但上述两者的复杂程度是相对较高的。本文综合前人研究的基础,将提出一种利用节点的局部中心值的计算节点重要性的方法,这种方法将在复杂的时间度以及简单的度排序中找到平衡,它同时考虑了节点的直接和简介邻居的情况。我们将直接邻居定义为近邻,将间接邻居定义为次近邻。节点u局部中心值LC(u)定义如下:

在上式中,N(w)表示节点w的所有近邻以及次近邻的节点总数。Φ(v)则是用来表示节点v的近邻集合,即Φ(v)={w|<v,w>∈E}。利用 S(v)来表示复杂社会网络中节点v的近邻二度联系邻居的节点数量。二度邻居在这里主要包括近邻以及次近邻。从上式不难发现,LC(u)表示节点u的所有近邻S(v)的值。

3 病毒传播控制

3.1 局部中心免疫

在本文中将根据上述提出的局部中心值的方法对社会网络中节点的重要程度加以计算,同时依照节点的重要程度实现对网络中病毒节点的免疫工作。在网络中,对于被免疫的节点,则能够将其从社会网络中加以剔除,这表明新的提出了免疫节点的新的复杂社会网络要更为安全。基于上述的原因我们将提出动态免疫策略,即按照局部中心免疫的原理,通过对邮件交互式传播模型的使用实现对于社会网络中具有自我保护能力的节点进行检测并将其纳入整个考虑的范围之中。

由于社会网络中的节点具有一定的时间积累性,因此对于节点的保护措施越早进行,社会复杂网络中的被感染节点数越低,则越具有安全性[15]。关于节点免疫策略大致可分为两段:1)在免疫策略施行后选择局部中心值最大的节点,并移除节点之间的边,这样即得到新的复杂社会网络,此后需要重新计算节点的局部中心值,并从中选取最大值进行免疫策略的实施或对免疫节点进行移除,此过程将持续进行到免疫比例达到一定的标准;2)通过利用邮件交互式病毒传播模型实现对于邮件病毒传播过程的模拟仿真实验。

3.2 免疫步骤

根据上述部分的描述,我们将免疫算法称之为局部中心值的免疫算法。LCI算法的仿真步骤如下:

输入:首先需要对一般的拓扑文件在网络上进行录入(令社会网络中的节点数量为n,社会网络中的节点平均度为ad,另外还包括边的连接信息),令IlNum用来表示复杂社会网络中关于初始感染病毒节点的数量,TTick用来表示模拟仿真系统运行每次所需要的时间步,RUN-TIMES用来表示模拟仿真系统的运行次数。IMMU-NUM代表节点中获得免疫节点的比例。

输出:免疫节点数和AINum[ENDSIMUL+1]

步骤1:读取网络,并将拓扑结构的文件存储于NodeData[NODE_NUM]中[16],对于每个节点的类其表示方法如上所示。

步骤2:对于不同情况下的免疫策略需要选择不同的免疫节点进行模拟,免疫的最终目标是在复杂网络中选取度最大的节点也就是最为重要的节点进行免疫。

步骤3:操作系统的用户检查邮箱邮件。

if(timeTick>1&&timeTick<200) //如若邮箱中的节点被病毒所感染,则选择向其近邻的节点发送病毒附件

end if

if(timeTick>=200)//则网络中的节点自我保护能力将开始自我部署。

一般情况下,当邮件中所携带的病毒附件已经被操作者移除后,则需要根据其自身的状态将其更新为健康模式;当邮件中所携带的病毒附件未被操作者移除,则网络中的携带病毒节点会同时将其邻近的节点所感染。

end if

步骤4:根据信任度的大小,邻近节点的节点能够判断是否接受病毒附件。

同时系统操作用户将开始对节点的状态进行更新并且以及在下次检查邮箱时CheckTime此处CheckTime指CheckRate指数函数。

步骤5:对感染的节点数目AvgeInfectedNum[TimeTick]加以计算,赋予t=t+1,直至timeTick=ENDSIMUL时返回。

步骤6:不断重复以上的步骤3~4,当运行次数RUN-TIMES=1000时循环结束,最后选取平均感染的节点数X。

3.3 局部中心值计算

在实验中主要考虑到已感染的节点将不会有被再次感染的风险。相应的局部中心值算法详细步骤如下:

步骤1:按照N(w)的定义来对节点的N(w)值加以计算。

步骤2:依次计算节点的S(v)值。步骤3:以此计算节点的LC(u)值。

步骤4:通过筛选出LC(u)值最大的节点,同时将其节点的状态更新为免疫状态。

步骤5:更新网络结构。

步骤6:重复以上步骤,当免疫比例 p满足需求是则停止算法。

4 实验

4.1 局部中心节点分析

假设存在复杂社会网络中节点1的局限中心值即重要度为8,这意味着节点1为最重要的节点。假若节点1最先受到邮件病毒的感染,邮箱病毒则无法迅速的传播,原因在于节点1邻近节点的中心局限值较小。而与此相反,节点23尽管局限中心值较低,但相对于节点1来说重要性却高的多。具体的网络节点连接如图2所示。

如图2所示,节点1附近的8个邻近点(节点2~节点9),而仅有1个次邻近节点10,即 Φ(1)={2,3,4,5,6,7,8,9} ,|Φ(1)|=8 ,N(1)=9 ,同 理N(2)=8。由公式(1)可得:S(1)=N(i)=67。同理,局部中心值利用节点1的所有最邻近点S值的和,即LC(1)=S(i)=145。

4.2 数据收集

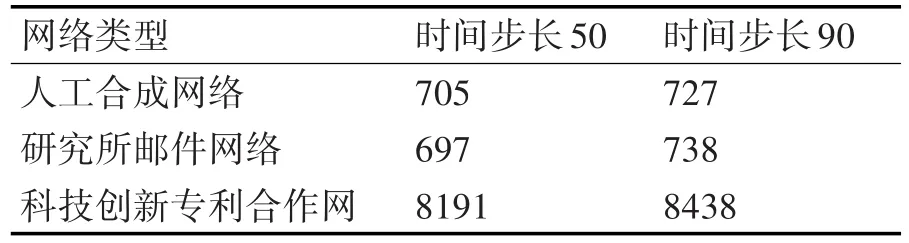

根据局部中心值的原理对动态复杂社会网络中的节点进行免疫防御操作,同时选取人工合成的虚拟网络以及真实的社会网络来对动态免疫策略逐步的实施。实验中采取的网络结构如下:人工合成网络由GLP算法生成,研究所邮件网络由高校统计,科技创新专利合作网是2006年至2010年(共计60个月)期间,即关于科技创新专利论文的提交情况。如果署名者i与署名者 j共同合作合作研发专利或者创作论文,则网络图中就存在对应的一条从i到 j的无向边。如果专利或者论文由各k作者共同合作,则网络图中就存在k个节点的完全子图。同时我们认为同一单位内存在合作关系的人之间相互拥有彼此的邮件地址,故此网络也可认为是邮件网络。详细的实验过程样本数据采集如下表所示。

4.3 实验分析

我们对人工合成网络和真实网络分别进行实验,并将当前的目标免疫以及本文所提出的新的基于局部中心值法的动态免疫策略的免疫效果进行了对比。同时,我们还通过在邮件中病毒传播趋于稳定的情况下,对于复杂社会网络中受病毒感染的节点数(N)来对免疫策略的优劣进行评价,以此来加深不同的免疫策略对于不同的病毒传播免疫抑制能力的认识。另外在本部分,我们还针对不同情况的免疫策略下受到感染的个体数量下降的速度进行比对,并且按照s=(p-n)/p的方法进行计算。其中 p代表前期阶段受到病毒感染的个体数量,n代表当前阶段受到病毒感染的个体数量。本文中所有的实验结果都是依据控制变量的方法在相同条件下对系统运行1000次的平均值。对于不同的时间家电所具有的节点保护能力对于邮件中病毒传播的影响如下表。

表2 不同的时间节点保护能力对病毒传播的影响

从上表不难发现,在复杂的社会网络中,各邮箱操作用户的时间节点自50个时间步开始的自我保护能力相对于90个时间步开始的自我保护能力对于抵抗邮箱病毒附件的病毒感染效果要好。自50个时间步后开始操作用户对于病毒的抵抗能力渐显开始产生效果,在50个时间步后,操作用户中受到感染的数量分别为705个、697个和8191个,当90个时间步后,操作用户则开始具备一定的抵抗能力,操作用户中受到感染的数量分别为727个、738个和8438个,仅仅在40个时间步的区间,邮箱的操作用户受到感染的节点数量就分别增长了22个、41个、247个,与此相对应的比例分别为3%、5%、3%。从上述的实验结果中我们通过仔细的分析发现,邮箱操作用户意识到自身需要抵抗邮箱病毒的时间节点越早,则通过邮箱路径传播的病毒在复杂社会网络中发生大规模传播的概率也就越低。因此在现实生活中,安装杀毒软件的时间越早,则越能够阻止和预防邮件中病毒在网络中的大规模爆发。

5 结语

本研究以梳理动态复杂网络节点为基础,以局部节点中心值为出发点,重点分析了交互式病毒邮件传播(HDI)模型。利用节点的局部中心值计算节点的重要性并按照重要性对节点进行免疫,对应建立了局部中心值免疫算法(LCI),同时兼顾了已感染的节点将不会有被再次感染的风险。最后通过对三种类型的动态复杂网络进行免疫实验,结果表明:局部中心免疫算法不仅仅能够提前预防以及发现邮箱病毒传播所感染的网络节点,还能够有效的控制邮箱路径下病毒肆意的传播。

[1]席裕庚.大系统控制论与复杂网络——探索与思考[J].自动化学报,2013,39(11):1758-1768.XI Yugeng.Large System Cybernetics and Complex Networks-Exploration and Reflection[J].Journal of Automation,2013,39(11):1758-1768.

[2]朱蓉,黄强娟,杨晓珑,等.基于复杂网络的邮件病毒的传播模型[J].数学理论与应用,2012(3):60-67.ZHU Rong,HUANG Qiangjuan,YANG Xiaolong,et al.A Spreading Model of Mail Virus Based on Complex Network[J].Mathematical Theory and Application,2012(3):60-67.

[3]蒋国平,宋玉蓉,巩永旺.基于复杂网络结构特征的病毒传播研究综述[J].南京邮电大学学报(自然科学版),2012,32(5):1-6.JIANG Guoping,Song Yurong,GONG Yongwang.A Review of Virus Transmission Based on Complex Network Structure[J].Journal of Nanjing University of Posts and Telecommunications(Natural Science),2012,32(5):1-6.

[4]张博,王玉峰,梁忠诚.基于平均场理论的社会网络中行为扩散的研究[J].计算机工程与应用,2013,49(16):53-56.ZHANG Bo,WANG Yufeng,LIANG Zhongcheng.Behavior Diffusion in Social Networks Based on Mean Field Theory[J].Computer Engineering and Applications,2013,49(16):53-56.

[5]蒋国平,鲁延玲.多重网络中信息和病毒交互传播研究[J].南京邮电大学学报(自然科学版),2015,35(2):1-7.JIANG Guoping,LU Yanlin.Research on Information and Virus Interaction Communication in Multiple Networks[J].Journal of Nanjing University of Posts and Telecommunications(Natural Science),2015,35(2):1-7.

[6]戴佳男,朱耀琴.基于复杂网络的电子邮件网络搜索策略研究[J].电子设计工程,2015(17):55-57.DAI Jianan,ZHU Yaoqin.Research on E-mail Network Search Strategy Based on Complex Networks[J].Electronic Design Engineering,2015(17):55-57.

[7]李培.无标度电子邮件网络模型下的电子邮件病毒传播研究[J].现代电子技术,2013(7):97-100.LI Pei.Research on E-mail Virus Transmission in Scalefree E-mail Network[J].Modern Electronics Technique,2013(7):97-100.

[8]项春霞,蒋国平,夏玲玲,等.基于异质网络的邮件蠕虫病毒传播模型[J].计算机技术与发展,2016(1):90-96.XIANG Chunxia,JIANG Guoping,XIA Linlin,et al.A Worm Propagation Model Based on Heterogeneous Network[J].Computer Technology and Development,2016(1):90-96.

[9]邓奇湘,贾贞,谢梦舒,等.基于有向网络的Email病毒传播模型及其震荡吸引子研究[J].物理学报,2013,62(2):202-203.DENG Qixiang,JIA Zhen,XIE Mengshu,et al.Research on Email Virus Propagation Model Based on Directed Network and Its Oscillator Attractors[J].Chinese Journal of Theoretical Physics,2013,62(2):202-203.

[10]蒋叙,倪峥.计算机病毒的网络传播及自动化防御[J].重庆文理学院学报(自然科学版),2012,31(2):78-83.JIANG Xu,NI Zheng.Network Transmission of Computer Virus and Automation Defense[J].Journal of Chongqing University of Arts and Science(Natural Science Edition),2012,31(2):78-83.

[11]张健沛,李泓波,杨静,等.基于拓扑势的网络社区结点重要度排序算法[J].哈尔滨工程大学学报,2012,33(6):745-752.ZHANG Jianpei,LI Hongbo,YANG Jing,et al.Ranking algorithm for importance degree of network community nodes based on topological potential[J].Journal of Harbin Engineering University,2012,33(6):745-752.

[12]杜静,王琼,秦富童,等.面向大规模网络的高性能仿真平台建设思维探讨[J].计算机科学,2016,43(1):276-280.DU Jing,WANG Qiong,QIN Futong,et al.Discussion on Construction of High Performance Simulation Platform for Large Scale Network[J].Computer Science,2016,43(1):276-280.

[13]崔现东,刘江,黄韬,等.基于节点介数和替换率的内容中心网络网内缓存策略[J].电子与信息学报,2014,36(1):1-7.CUI Xiandong,LIU Jiang,HUANG Tao,et al.Content-Based Network Caching Strategy Based on Node Median and Substitution Rate[J].Journal of Electronics&Information Technology,2014,36(1):1-7.

[14]邵凤,郭强,曾诗奇,等.微博系统网络结构的研究进展[J].电子科技大学学报,2014(2):174-183.SHAO Feng,GUO Qiang,ZENG Shiqi,et al.Research Progress of Micro-blog System Network Structure[J].Journal of University of Electronic Science and Technology of China,2014(2):174-183.

[15]李钊,徐国爱,班晓芳,等.基于元胞自动机的复杂信息系统安全风险传播研究[J].物理学报,2013(20):10-19.LI Zhao,XU Aiguo,BAN Xiaofang,et al.Research on Security Risk Propagation of Complex Information System Based on Cellular Automata[J].Chinese Journal of Theoretical Physics,2013(20):10-19.

[16]张屹,卢超,张虎,等.基于差分元胞多目标遗传算法的车间布局优化[J].计算机集成制造系统,2013,19(4):727-734.ZHANG Qi,LU Chao,ZHANG Hu,et al.Optimization of Workshop Layout Based on Multi-Objective Cellular Genetic Algorithm[J].Computer Integrated Manufacturing System,2013,19(4):727-734.

Research on Virus Transmission Control Strategy Based on Dynamic Complex Network Technology

HAN Jiangman

(Yangling Vocational and Technical College,Yangling 712100)

In view of the problem that the network virus willfully intrude into the computer Internet,this paper takes the network node of the dynamic complex network as the starting point,analyzes the state of the complex network node deeply,uses the local center value of the node to calculate the importance of the node and according to the importance to the node.In order to effectively control the spread of the virus through the topological structure of the network file entry key analysis of the message as the medium of the node immunization,taking into account the infected nodes will not be the risk of re-infection.The experimental results show that the algorithm can reduce the incidence of infection to 3~5%by 90 time steps,which is important for the dynamic control of complex network viruses.

virus propagation,complex network,dynamic network,network node

TN011.2

10.3969/j.issn.1672-9722.2017.10.024

Class Number TN011.2

2017年4月13日,

2017年5月21日

韩江漫,女,实验师,研究方向:计算机实验实训课的教学及管理。