高校宿舍网络安全问题

2017-11-08

作为校园网的重要组成部分——高校宿舍网络往往是在校学生第一时间享受丰富校园网应用的网络环境。对于这样一个环境来说,为学生提供便捷的校园网服务同时也要考虑宿舍网络安全隐患的防御。如何构建一个安全稳定的高校宿舍网络是各个高校信息网络部门的重要课题。

宿舍网络一般是属于校园网内网的一部分,统一由高校信息网络部门管理。其特点如下:

1.网络结构复杂,用户众多

宿舍网络用户众多,网络使用比较集中,整个网络由多个区域的对等子网组成,由于要为每一名学生提供网络应用,而且有线无线兼有,所以宿舍内部的网络信息点众多,网络规模比较复杂。

2.学生网络安全意识淡薄

学生用户的信息网络水平参差不齐,对于网络安全防范的意识也比较淡薄,而且在宿舍内部的网络需求也千姿百态,一旦某些学生网络终端操作不当或者被因特网病毒攻击就会直接威胁到校园内网的每台设备。

3.上网时间集中,网络流量较大

学生一般都是课后回到宿舍上网,造成宿舍网络的使用时间比较集中,另外学生一般都会利用网络观看视频,下载文件,开展网络学习娱乐活动。这些活动本身产生的网络流量较大,很容易造成网络的拥塞,所以高校宿舍网络环境,必须有合理的网络流量策略和稳定的网络负载,才能避免宿舍网络安全故障发生。

宿舍网络的特点给高校信息网络部门管理带来不小的困难,稍有疏忽就可能产生严重的安全漏洞,给整个校园网带来严重的损失。

高校宿舍网络安全威胁分析

由于以上高校宿舍的特点,在宿舍网络环境下会存在一些网络安全的隐患,具体有以下几方面:

1.网络环路故障

学生通常在宿舍内部增设交换机或路由器等网络扩展设备,当网线较多时经常由于网线两头同时插入扩展设备造成网络环路,严重影响网络性能。

2.DHCP攻击

宿舍网络一般都是通过汇聚层设备的DHCP服务器自动获取IP地址,但是有的学生在宿舍内通过带DHCP功能的小路由器扩展网络时经常插错路由器的端口,造成宿舍区域内出现多个DHCP服务器引起网络冲突,造成DHCP攻击,影响其他用户正常获取地址上网。

3.网络蠕虫病毒及恶意代码攻击

学生网络安全防患意识差,不注意个人电脑的安全维护,如不安装防病毒软件,不适时更新操作系统漏洞补丁,开放不必要的应用端口,造成个人电脑很容易受到蠕虫病毒及恶意代码的攻击,给网络的安全性以及性能带来严重的威胁。

4.ARP欺骗攻击

ARP欺骗攻击是近些年来高校宿舍网络常见的网络攻击行为。学生电脑在进行网游或下载文件时很容易感染ARP病毒,成为ARP宿主机。而整个ARP欺骗的过程是宿主机收到ARP Request广播包,能偷听到其他电脑IP、MAC地址,宿主机就伪装为A,告诉B(受害者)一个假地址,使得B在发送给A的数据包都被宿主机截取,而A、B浑然不知。ARP欺骗攻击对于宿舍网络危害是极大的,可造成网络中断及个人信息被盗取等严重后果。

5.MAC地址泛洪攻击

另外一种通过ARP协议攻击的行为叫做MAC地址泛洪攻击,也是宿舍网络常见的网络攻击行为。其原理也是通过构造非法的ARP报文,修改报文中的源IP地址与源MAC地址,不同于ARP欺骗攻击在于后者用自己的MAC地址进行欺骗,而MAC地址泛洪攻击则大量发送虚假的ARP报文,形成网络拥塞。在宿舍网络中多种原因可以造成MAC地址泛洪攻击,最常见的是学生电脑感染盗号木马、蠕虫病毒以及启用“P2P终结者”、“网路岗”等网络上用于带宽控制的小软件试图控制带宽的行为。

解决高校宿舍网络安全管理策略

根据高校宿舍网络环境的特点,针对以上常见的宿舍网络安全威胁,应采取相应的技术手段和管理策略来部署整个宿舍网络的安全体系,以保证宿舍网络的安全稳定运行。常用的技术策略有以下几方面:

1.启用生成树协议控制网络环路形成

在宿舍网络的接入交换机上要开启生成树协议,防止由于网线连接错误所产生的网络环路故障,具体配置如下:

全局模式下:spanningtree //开启生成树;

普通接入端口下:spanning-tree portfast//配置生成树portfast模式,目的是让此端口的up、down状态变化不参与生成树计算,节省生成树收敛时间;

普通接入端口下:spanning-tree bpduguard enable //开启生成树的BPDUguard功能,防止此端口下的扩展设备自己成环。

上联端口下:spanningtree bpdufilter enable//过滤生成树报文,此生成树截止在此区域。

2.解决DHCP欺骗、ARP欺骗攻击问题

在宿舍网络的接入交换机上通过开启DHCP嗅探,同时进行IP、MAC对应的校验可以有效的控制DHCP欺骗和ARP欺骗的攻击行为,具体配置步骤如下:

全局模式下:ip dhcp snooping //开启DHCP嗅探;

普通接入端口下:ip verify source port-security //开启端口安全功能;

普通接入端口下:arpcheck //进行IP-MAC的对应校验,以dhcp snooping获取的对应关系为参考,防止arp地址欺骗行为;

上联端口下:ip dhcp snooping trust //开 启snooping信任端口,

只有上联端口才能通过DHCP Offer的报文,预防私设DHCP服务器的问题。

3.防止网络蠕虫病毒及恶意代码攻击

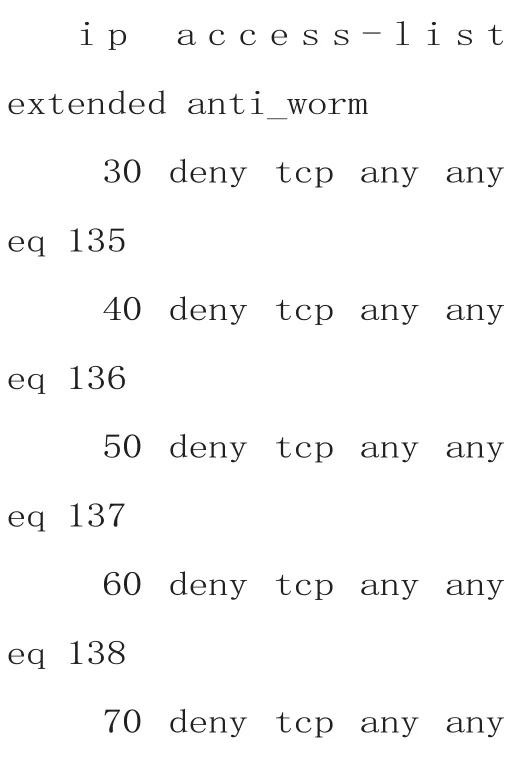

通过访问控制列表在接入交换机过滤掉网络蠕虫及恶意代码的常用端口,可以有效的防止其在网络中的传播,具体配置步骤是:

全局模式下:定义如下访问控制列表。

//列表中包括了网络蠕虫及恶意代码的常用端口号。

普通接入端口下:ip access-group anti_worm in//把ACL应用到所有接入端口下。

4.解决MAC地址泛洪攻击

有两种方式来防MAC地址泛洪:基于端口和基于IP的ARP扫描。

基于端口的扫描会计算一段时间内从某个端口接收到的ARP报文的数量,若超过了预先设定的阈值,则会“down”掉此端口。基于IP的扫描则计算一段时间内从网段内某IP收到的ARP报文的数量,若超过了预先设置的阈值,则禁止来自此IP的任何流量,而不是“down”与此IP相连的端口。此两种防MAC地址泛洪功能可以同时启用。端口或IP被禁掉后,可以通过自动恢复功能自动恢复其状态。具体的配置步骤如下:

全局模式下:anti-arp scan enable //开启arp扫描功能;

全局模式下:anti-arp scan port-based threshold 50 //基于端口的ARP扫描,扫描速率阀值设为每秒50个;

全局模式下:anti-arp scan ip-based threshold 17 //基 于IP地址的ARP扫描,扫描速率阀值设为每秒20个;

全局模式下:anti-arp scan recovery time 300//设置扫描恢复时间为300秒;

上联端口下 :antiarpscan trust super trust-port //设置交换机的上联端口为ARP扫描的信任端口。

总结

一个安全稳定的宿舍网络环境对于学生的学习生活非常重要,作为高校信息网络管理人员,应当详细分析高校宿舍网络环境的特点,研究各种网络安全问题,通过各种措施确保宿舍网络安全稳定,为学生创造一个良好的学习与生活的网络环境。