基于IETM浏览平台的数据访问控制模型

2017-11-02马永起蒙立荣吴家菊

马永起,蒙立荣,余 杰,吴家菊,程 铮

(1. 中国工程物理研究院 计算机应用研究所,四川 绵阳,621900;2. 国防科技大学 计算机学院,湖南 长沙 410073)

基于IETM浏览平台的数据访问控制模型

马永起1,蒙立荣1,余 杰2,吴家菊1,程 铮1

(1. 中国工程物理研究院 计算机应用研究所,四川 绵阳,621900;2. 国防科技大学 计算机学院,湖南 长沙 410073)

针对IETM浏览平台中型号、数据包、出版物、数据模块等多个访问客体,在基于角色的访问控制模型 RBAC0基础之上进行了改进,提出了IETM浏览平台中数据访问控制模型。该模型实现了不同角色的用户登录IETM浏览平台时进行权限筛选,不同角色的用户只能查看自己权限内数据。引入型号、数据包、出版物、数据模块不同层次的权限级别概念,实现细粒度访问控制,最小访问控制粒度可以达到数据模块级别。

IETM;访问控制模型;角色;数据模块;细粒度

0 引言

数据访问控制在很多业务领域都会涉及。文献[1]描述了在多域网络环境中数据访问控制;文献[2]利用手机点对点技术中实现文件的访问控制;文献[3]提出一种面向移动云存储的可验证访问控制方案;文献[4]提出在客户端与服务器之间数据传输时多级访问控制模式。同样IETM(Interactive Electronic Technical Manual)业务领域也存在数据访问控制的需求。

IETM概念最先是由美军提出的,其产生背景也和武器装备颇有渊源。由于涉及武器装备等领域,因此IETM 内容有一定的保密要求,防止非法用户使用,合法用户不能越权使用。但是IETM的理念之一是信息共享,让信息被更多人或物使用,因此需要在安全保密和信息共享中做出平衡,如何在这样环境中做好数据安全访问控制,给研究工作增加几分难度,对安全访问控制模型也提出了更高的要求。目前,已有科技工作人员涉及该领域的研究工作。在文献[5]中提到载体保护、文件保护、安全传输、身份认证、用户权限控制及防注入技术,其中在用户权限控制中通过在IETM中共设立4 种类型的用户,在数据库中以一个字段“pv”表示各自的权限。文献[6]通过口令识别用户身份的合法性和采用单一发布模式,由手册制作中心发布IETM版本更新数据包,综合保障部队IETM管理员通过网络下载更新,移动终端用户不能对手册内容进行修改。在文献[7]中选用基本身份验证、摘要身份验证、NTLM验证、Kerberos身份验证、NET Passort身份验证和数字签名等混合验证技术来避免身份欺骗。从文献[6-8]中可以看出,它们共同之处是数据访问控制主要通过用户身份验证,不同之处是身份验证采用的策略或方式不同,文献[6]中对用户进行权限划分,但是权限控制粒度在技术出版物层面,而且文献中并没有很详细地描述访问控制模型;文献[7-8]对权限控制粒度很粗,只要用户身份验证通过就能查看所有资料,而且文献中并未提出具体的数据访问控制模型。针对以上问题和实际数据访问权限的需要,本文提出一种数据访问控制模型,权限控制粒度可以达到数据模块级别,解决了IETM浏览平台中数据的访问控制问题。

1 理论基础

目前,在数据访问控制模型最常见的有三种类型,分别为基于角色的访问控制模型RBAC、基于任务的访问控制模型TBAC、基于任务和角色的访问控制模型T-RBAC。

规范的RBAC模型由基本模型 RBAC0、角色层次模型RBAC1、角色约束模型 RBAC2与综合模型 RBAC3这4个部件模型组成[9],它使用角色这一媒介,并将它放在用户层与权限层之间,用角色代表一定数量权限的集合,通过建立角色,并对用户-角色、角色-权限各自之间关系进行设置,使得拥有某种角色的用户自动拥有此角色对应的权限。则授权过程就变成了设置用户、角色和权限三者关系的过程,避免了为单个的用户一一地赋予权限,使授权操作变得高效灵活[8]。基于RBAC模型的应用很多,文献[10]中就是将RBAC模型应用于油田管理系统中。

基于任务的访问控制模型TBAC是从应用和企业层角度来解决安全问题,以面向任务的观点,从任务(活动)的角度来建立安全模型和实现安全机制,在任务处理的过程中提供动态实时的安全管理[8]。TBAC主要考虑工作流环境中对信息的保护:在工作流环境中,数据的处理与上一次的处理有关,同样数据的访问也与上次访问的数据有关,所以TBAC是一种上下文相关的访问控制模型。TBAC不仅能对不同工作流实行不同的访问控制策略,而且还能对同一工作流的不同任务实例实行不同的访问控制策略[8]。从这个意义上说,TBAC是基于任务的,这也表明,TBAC 是一种基于实例(instance-based)的访问控制模型[11-12]。

T-RBAC[13]这一模型在 RBAC 的三层结构基础上,在角色和权限之间引入了任务,从而任务变为模型的核心,权限只是任务的一个属性。在此模型中,需要设置角色与任务的对应关系、任务与权限的对应关系,通过一连串的关系完成角色的权限分配。此模型的基本思想是[13]:先给用户指配一定量的角色,然后为这些角色指配一定量的任务;如果用户需要开展某项工作,完成某项任务的话,需要根据对应任务当时的状态情况为此用户授权;如果用户工作结束后,为其指配的对应权限将会因任务的结束而变成失效状态。在此期间,静态约束与动态约束的存在会保证角色定义及权限分配的合理化、规范化[8]。

2 模型设计

在IETM浏览平台中数据种类包括文本、图形、音频、视频、动画、警告、注意、注释、帮助信息等,采用可扩展置标语言(XML)进行描述,以数据模块的形式进行组织[14]。对IETM的数据访问控制的核心就是对数据模块的访问控制。在IETM浏览平台中数据模块以技术出版物模块进行管理,而技术出版物和数据包、型号有关,根据IETM数据访问控制要求不同,其数据访问控制粒度也有所不同。一般情况下,根据IETM浏览平台的特点,访问控制粒度级别可以分为型号级别、数据包级别、技术出版级别、数据模块级别共四种,访问控制粒度粗细程度逐渐增强。若是型号级别,则将使用型号权限授予用户后,用户可以查看型号下所有数据模块的内容;若是数据包级别,则将使用数据包权限授予用户后,用户可以查看数据包下所有数据模块的内容;同理,技术出版级别,用户可以查看技术出版物下所有数据模块的内容;数据模块级别,用户只能查看指定数据模块内容。所以在模型设计过程中,需要确定主体、客体、控制策略,需要确定访问控制类型,在此基础之上才能建立模型。

2.1 主体、客体、控制策略的确定

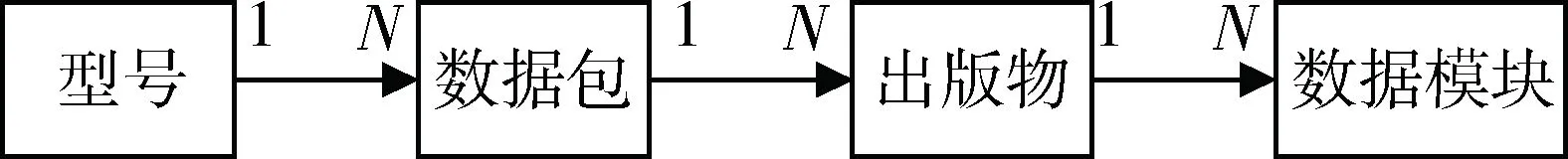

在IETM浏览平台中提出访问数据具体请求的是用户,因此用户就是数据访问的主体。被访问的数据包括型号、数据包、出版物、数据模块,它们之间的关系如图1所示,本文中将它们作为数据访问的客体。

图1 逻辑关系图

在图1中,一个型号对应多个数据包,一个数据包对应多个出版物,一个出版物对应多个数据模块。它们之间这种关系可以用父与子的关系描述,如型号与数据包父子关系、数据包与出版物父子关系、出版物与数据模块关系。

根据它们之间的逻辑关系,定义它们的权限关系。定义如下:型号级别的权限为P(model),数据包级别的权限为P(package),出版物级别的权限为P(publication),数据模块级别的权限为P(datamodule),那么它们之间权限可以表示为P(model)={P(package1),P(package2),…,P(packageN)},P(package)={P(publication1),P(publication2),…,P(publicationN)}, P(publication)={P(datamodule1),P(datamodule2),…,P(datamoduleN)}。

基于上述的父子关系和权限关系制定如下访问控制策略:

(1)用户拥有父的权限,同时拥有所有子的权限;

(2)用户拥有子的权限,不一定拥有父的全部权限,除非父与子关系为一对一;

(3)用户只允许访问权限内的数据;

(4)用户不允许给其他用户授权。

用户只拥有查看的权限,对所看的内容无修改权限,也无新增内容的权限。

2.2 访问控制类型的确定

IETM浏览平台主要用于内容浏览和交互,不存在任务流程。按照保密三员管理要求,由系统管理员创建用户,由系统安全员为用户分配权限,由安全审计员对系统管理员和系统安全员的操作行为进行审计。在分配权限时,存在相同权限的人需要多次授权,这为系统安全员带来额外的工作量。为减轻授权工作量和方便权限管理,本文对基于角色的访问控制模型 RBAC0进行延伸,将IETM中访问控制策略结合起来,针对角色一次性授权,再将用户添加到角色。

2.3 模型建立

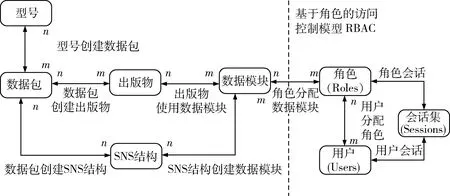

IETM浏览平台的输入数据为符合S1000D标准[15]的数据包,该数据包中有型号信息、出版物信息、SNS结构信息、数据模块信息。一个数据包中只有一个SNS结构信息和若干个出版物信息,SNS结构信息以XML文件保存,内容描述数据模块的组织结构,各个出版物所使用数据模块信息与SNS结构中描述数据模块的组织结构紧密相关。换句话说就是用户授权时使用数据包中SNS结构树,用户获取权限时以数据模块权限推算出出版物权限、数据包权限、型号权限。IETM浏览平台数据访问控制模型如图2所示。

图2 IETM浏览平台数据访问控制模型

图2中虚线右侧为基于角色的访问控制模型 RBAC0,虚线左侧对基于角色的访问控制模型 RBAC0进行扩展,以适用于IETM浏览平台。

针对图2进行数据库建模,如图3所示。

图3 数据库建模

在数据访问控制模型中,当一个用户登录IETM浏览平台时,模型就判断该用户属于哪个角色,根据该角色在型号授权表中取得它可以查看的所有SNS权限,依据SNSID在数据授权表中获取具有权限的数据模块,依据SNSID在SNS表中获取具有权限的数据包和出版物,依据数据包ID在型号表中获取具有权限的型号。这样每个角色的用户登录IETM浏览平台时就进行权限过滤,显示出具有某型号权限、具有该型号下数据包权限的出版物,也就是说根据每个角色权限不同,登录到IETM浏览平台中显示的内容不一样。

基于模型为上层应用提供服务,其服务包括:

(1)根据用户,查询需要显示的型号列表;

(2)根据用户,查询需要显示的出版物列表;

(3)根据用户,查询是否具有打开数据模块的权限;

(4)保存数模模块授权信息;

(5)保存SNS授权信息;

(6)删除数模模块授权信息;

(7)删除SNS授权信息。

3 模型描述

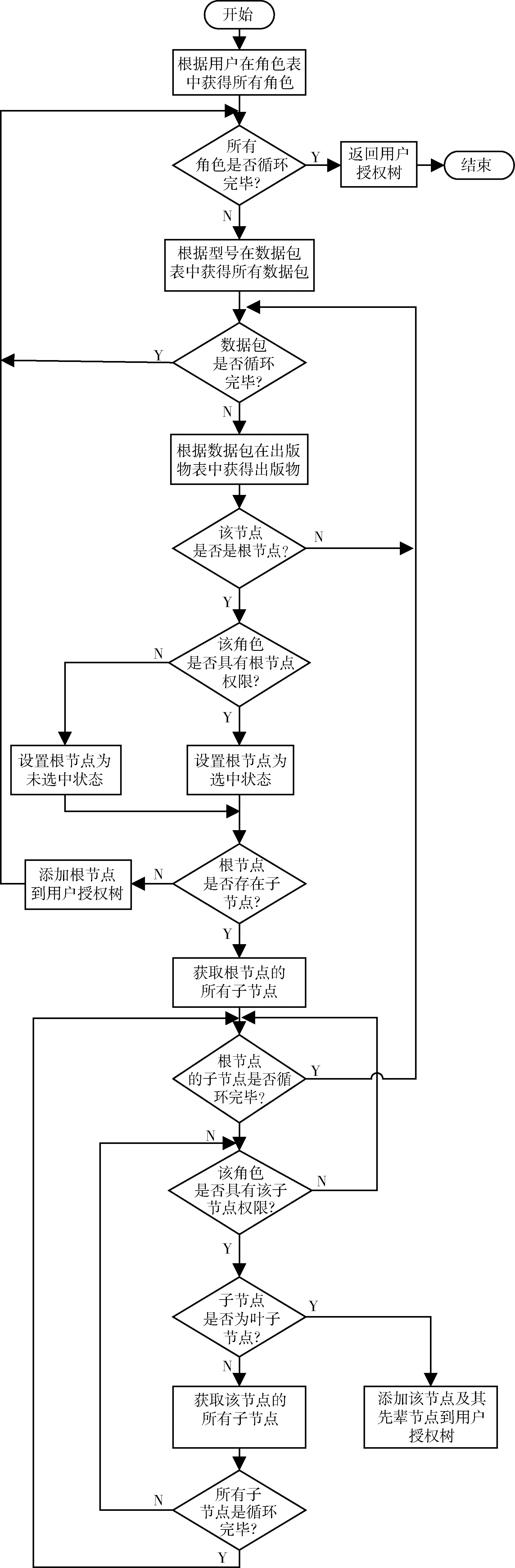

该模型中分为用户权限授权过程和用户权限获取过程,用户授权过程分三步:(1)根据型号ID构建多个数据包的SNS结构树;(2)新增用户角色,并将数据包的SNS结构树的不同层次与角色建立关系,并通过关系表保存关系;(3)新建用户,将用户与角色建立关系,并通过关系表保存关系。获取权限分三步:(1)根据型号ID构建多个数据包的SNS结构树;(2)根据用户判断所属的角色;(3)根据角色判断是否拥有SNS结构树不同层次权限。授予用户权限过程和用户权限获取过程之间有相同的地方,都需要构建SNS结构树。下面描述一下模型中用户权限获取过程,用户授权过程与此类似,不再赘述。

输入:用户ID、型号ID

输出:用户授权树

(1)根据用户ID在角色表中获得所有角色ID,根据所有角色循环执行步骤(2),当循环执行完毕后,返回用户授权树。

(2)根据型号ID在数据包表中获得所有数据包ID,循环执行步骤(3),当循环完毕后,返回到步骤(1)中的循环。

(3)根据数据包ID在出版物表中获得出版物ID,执行步骤(4)。

(4)根据数据包ID和出版物ID在SNS表中判断该节点是否是根节点,如果该节点的父节点pid为空则该节点为根节点,获取根节点的SNS标识ID,执行步骤(8),否则返回用户授权树为空。

(5)根据SNS标识ID,在SNS表中判断根节点是否存在子节点,如果根节点存在子节点,获取根节点的所有子节点,对根节点的所有子节点循环执行步骤(9),当所有子节点循环完毕后,返回到步骤(3)循环中。

(6)根据节点的SNS标识ID在SNS中判断该节点是否为叶子节点,若是叶子节点,则将该节点以及先辈节点添加到用户授权树中;若不是叶子节点,则取得该节点的SNS标识ID后执行步骤(7)。

(7)根据节点的SNS标识ID获取该节点的所有子节点,对该节点的所有子节点循环执行步骤(10)。

(8)在型号授权表中判断根节点是否具有权限,若有权限,设置根节点为选中状态,否则,设置根节点为未选中状态,根据根节点的SNS标识ID执行步骤(5)。

(9)在型号授权表中判断该角色对该节点是否具有权限,若有权限,则根据根节点的SNS标识ID执行步骤(6),否则继续步骤(5)中的循环。

(10)判断该角色对该节点是否具有权限,若具有权限,则设置该节点为选中状态,否则,设置该节点为未选中状态,执行步骤(6)。

图4清晰地表达了用户权限获取过程流程。

图4 用户权限获取过程

4 模型试验

本实验采用Java语言开发,开发工具为Myelipse 10.0,表示层采用MiniUI 3.0,数据库为Oracle 11g。测试中使用的输入文件为Demo_package-ZH_CN.zip,该文件为内部测试文件,符合S1000D标准。测试主要验证数据访问授权功能以及用户无权限时的状态。通过数据访问界面,可以按照用户、角色、型号、数据包、SNS、数据模块等信息进行授权。当某个角色登录系统时,可以按照角色权限进行过滤,显示权限内的型号、数据包、出版物和数据模块。

5 结论

本模型支持IETM浏览平台的数据访问控制,实现对不同角色的用户登录IETM浏览平台时进行权限筛选,不同角色的用户只能查看自己权限内数据。引入型号、数据包、出版物、数据模块不同层次权限级别,实现细粒度访问控制,最小访问控制粒度可以达到数据模块级别,极大满足了武器装备领域IETM电子技术手册对安全保密的需要。不足之处是,该模型不支持不同角色权限的继承,对不同角色授权都需从头开始,一定程度上增加了授权工作量。下一步可以根据实际需要,借鉴文献[6]中划分用户类型思想进行改进,或者借鉴文献[11]中的角色层次模型RBAC1进行改进。

[1] She Wei, YEN I L, BASTANI F, et al. Role-based integrated access control and data provenance for SOA based net-centric systems[J]. IEEE Transactions on Services Computing, 2011, 9(6): 940-953.

[2] KE C K, LIN Z H. An optimal mobile service for telecare data synchronization using a role-based access control model and mobile peer-to-peer technology[J]. Journal of Medical Systems, 2015, 39(9):285.

[3] Wang Qian, Xiong Shuming. A verifiable access control scheme for mobile Cloud storage[J]. Computer Engineering, 2016, 42(5): 35-41.

[4] Peng Tao, Liu Qin, Wang Guojun. A multilevel access control scheme for data security in transparent computing[J]. Computing in Science & Engineering, 2017,19(1): 46-53.

[5] 赵维, 沈凡宇. 基于Web的IETM及其安全保密技术研究[J]. 装备制造技术, 2015(11):217-221.

[6] 朱世松, 秦敬辉, 杜磊. 主战装备综合保障通用型IETM设计[J]. 装甲兵工程学院学报, 2015(6):78-81.

[7] 王宝龙, 黄考利, 陈怀艳,等. 计量测试交互式电子技术手册设计框架和关键技术[J]. 计量技术, 2012(2).

[8] 朱玉凤. PDM系统中访问控制模型的研究与应用[D]. 长春:吉林大学, 2015.

[9] 赵志诚, 刘惊雷, 孙志毅. 基于RBAC的用户授权管理模型的设计与实现[J]. 计算机工程与设计, 2002, 23(12):54-57.

[10] 陈宫浩, 卿粼波, 滕奇志,等. RBAC权限管理模型在油田管理系统中的应用[J]. 微型机与应用, 2017,36(2):87-89.

[11] 沈显君,李俊峰,庄超,等.基于TBAC的分布式工作流访问控制模型研究[J].计算机工程与科学, 2005, 27(11):3-5.

[12] 谭支鹏. 基于角色的工作流模型及其应用[J]. 小型微型计算机系统, 2003, 24(6):1064-1066.

[13] 刘梅. 基于任务和角色的双重访问控制模型及其应用研究[D]. 青岛:中国海洋大学, 2005.

[14] 中国人民解放军总装备部. 装备交互式电子技术手册:第1 部分 非书资料:GJB 6600.1-2008[S]. 2008.

[15] SURHONE L M,TENNOE M T,HENSSONOW S F.S1000D[M].Betascript Publishing, 2010.

Research on data access control model based on IETM reader

Ma Yongqi1, Meng Lirong1, Yu Jie2, Wu Jiaju1, Cheng Zheng1

(1. Institute of Computer Application, China Academy of Engineering Physics, Mianyang 621900, China;2. School of Computer, National University of Defense Technology, Changsha 410073, China)

Aiming at controlling the access of model, package, publication and data module in IETM view platform, this paper improves the model of data access control based on the model of RBACO. The model supports the filter of privilege, and when different role user accesses to IETM view platform, different role user can only access to the object which has privilege. By introducing the conception of privilege level for model level, package level, publication level, and data module level, we approach to the deep access control, and the highest level is data module level.

IETM; access control model; role; data module; fine-grained

P315.69; TP31

A

10.19358/j.issn.1674- 7720.2017.20.025

马永起,蒙立荣,余杰,等.基于IETM浏览平台的数据访问控制模型[J].微型机与应用,2017,36(20):87-91.

2017-03-28)

马永起(1986-),男,硕士,主要研究方向:交互式电子手册,装备综合保障。

蒙立荣(1985-),男,硕士,主要研究方向:交互式电子手册,装备综合保障。

余杰(1982-),男,博士,主要研究方向:软件理论与软件工程。