数字签名在伪基站诈骗识别与防范中的应用

2017-10-12陈欣,刘朔

陈 欣,刘 朔

(武汉轻工大学 数学与计算机学院,湖北 武汉 430023)

数字签名在伪基站诈骗识别与防范中的应用

陈 欣,刘 朔

(武汉轻工大学 数学与计算机学院,湖北 武汉 430023)

随着信息和电子技术的发展以及互联网技术的广泛应用,世界已经进入了信息时代。但是,信息技术在给人们带来极大方便的同时,也存在着巨大的风险。近几年来伪基站诈骗短信日益猖獗,给人们造成巨大的精神和财产上的损失。本文通过研究短信的正常发送机制和伪基站的网络接入机制,将基于椭圆曲线公钥密码算法的数字签名机制引入到网络主体身份鉴别的过程中。通过验证运营商网络的身份,达到识别伪基站从而从根本上拒绝诈骗短信的目的。

信息时代;伪基站;公钥密码;数字签名

Abstract:With the development of information and electronic technique and the widespread use of internet technology,the world has been transited into Information Age. However,when information technology brings very great convenience to people,there also exist great risks. In recent years, pseudo base station becomes more and more rampant in sending fraud SMS,leading to great losses in people's spirits and assets. This essay introduces digital signature mechanism that is based on elliptic curve public key cryptographic algorithms into the process of identifying the network subjects by researching the normal delivery mechanism of messages and the access mechanism of network of pseudo base station. By verifying the identity of the operator's network,we can achieve the goal of verifying the identity of pseudo base station so that we can refuse fraud message radically.

Key words:Information Age;pseudo base station;public key cryptography;digital signature

1 引言

移动通信虽然即将全面进入4G甚至5G时代,但是基于单向认证机制的GSM在以后相当长的一段时间内和相当广泛的领域内仍然将会是主要的通信方式[1]。GSM的接入机制是典型的单向认证即网络对用户身份的认证,而用户无法对网络进行身份鉴别。伪基站就是利用GSM单向认证机制的缺陷,对用户大肆攻击[2]。用户手机在不知不觉中被接入虚拟的网络,使得手机的正常通信和其他被授权服务受到极大的干扰,伪基站具有很强的迷惑性和伪装性,各种诈骗信息源源不断被发出。这类诈骗信息轻则造成人民群众财产损失,重则造成家破人亡的悲剧。2014年第十二届全国人民代表大会上,人大代表提出了重拳打击伪基站,保护广大人民群众的切身利益的呼吁。

为了有效识别伪基站诈骗信息,国内很多学者做出了很多的尝试。刘秋阳等[3]提出了基于朴素贝叶斯算法的短信智能识别机制;潘夏福[4]提出的基于云计算的短信语义识别机制;王琳等[5]提出了基于短信综合特征识别技术的短信识别机制,在鉴别短信内容的领域上取得了一定的突破,但是这些仅仅是对短信内容进行了识别,而没有从根本源头上解决问题。问题的关键在于,如果手机用户已经连入伪基站所虚拟的非法网络,那么无论对短信内容作如何的识别和过滤,这个过程对手机用户来说都是及其被动的。数字签名概念是由Diffle和Hellman在1976年发表的“密码学的新方向”一文中首次提出的,经过40多年的发展不管是理论上还是应用上都得到了蓬勃的发展。数字签名也已经广泛应用于商业、金融和军事领域,特别是移动和电子商务的安全性保障领域。如何将数字签名算法引入传统的GSM网络中,建立双向的可信赖的身份认证机制,从根源头上去斩断手机用户被接是值得深入研究的课题。

2 GSM的接入原理和短信机制

GSM的接入是一个典型的单向认证的过程,一旦用户手机位置更新,则触发GSM介入机制,具体流程如下:

①用户移动终端向移动交换中心(MSC/VLR)发送位置更新的请求,MSC/VLR向移动终端发送指令,要求提供用户识别码IMSI(International Mobile Equipment Identity国际移动装备辨识码)。

②用户移动终端得到请求后,向MSC/VLR发送用户识别码IMSI。MSC/VLR得到用户识别码IMSI之后,将位置更新请求发送给系统的数据中心HLR/AC,然后HLR/AC生成相关数据供认证时使用。

③MSC/VLR在接收到来自系统数据中心的相关认证数据后,对用户进行身份认证。

④当MSC/VLR通过了用户的认证请求,用户便可以成功接入GSM网络[6]。当用户A、B同时处在一个正常的运营商网络环境下,A试图向B发送短信。GSM体制内短信并不是采用点对点的传输方式,而是首先被发送到短消息服务中心SMSC(Short Message Service Cente)。因为SMSC需要对收到所有信息进行相关处理(包括核实发送者和接收者的身份信息)后,然后才执行转发操作。而伪基站的工作原理却是绕过SMSC或者冒充SMSC直接将短信发送到用户手机。

3 伪基站的系统构成和短信攻击原理

3.1 伪基站的系统构成

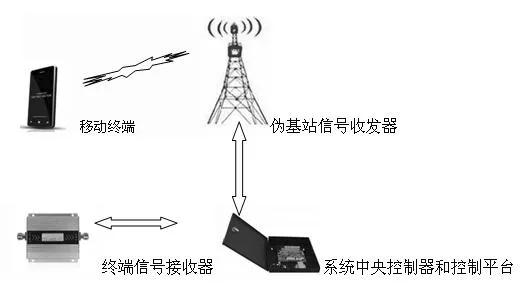

伪基站只是模仿了运营商网络的部分表面功能,如图1所示,但是实际上伪基站没有连接到任何网络。大多数的伪基站没有完整的基站加移动交换中心的物理结构,而只是模拟合法基站的部分边缘功能[7]。整个伪基站的系统构成如图2所示。其中,终端信号接收器用来获取当前区域的LAC(Location area Code 位置区码)和合法的信道频率;伪基站信号收发器模拟普通基站,实现移动终端与伪基站系统的连接;系统中央控制器和控制平台则用来控制和调度伪基站的各个工作单元并且完成相关信息的处理。

图1 伪基站伪装成合法网络

图2 伪基站的系统构成

3.2 伪基站诈骗短信的攻击原理

通常来说,用户的物理位置发生改变或者手机执行开机操作就会导致用户终端向当前基站发送位置更新请求。现行的GSM认证机制是一个单向的过程,网络有权对用户进行身份认定,而根本没有用户对网络主体身份的认证环节。正是GSM单向认证机制的缺陷使得伪基站有机可乘,大多数的伪基站对用户手机的诱骗行为就发生在这个阶段。

首先,伪基站通过探测到的合法频点,调整自身的发射频点,将自己伪装成合法网络诱使用户终端接入。此时,由于伪基站的位置区号是可以任意设定的,一旦这个设定值与用户当前网络的位置区号不一致,用户手机终端就会误以为自己所处的位置发生了改变从而向伪基站发送位置更新请求,落入伪基站设置的陷阱。收到用户的IMEI后,伪基站就直接向用户终端发送允许接入的信息。这样,伪基站就可以给用户发送任意信息包括垃圾信息、广告信息和诈骗信息等。由于用户终端此时根本没有接入任何合法的运营商网络,实际上也没有经历过任何实质性的认证过程,这些短信根本不会经过SMSC的处理,而是直接发送给了用户。而且,伪基站的呼叫方电话号码信息是完全被伪基站自己控制的,它可以将短信息的发送主体设置成任意号码,这就是为什么很多时候用户收到来自10000(中国电信客服)和10086(中国移动客服)的诈骗信息的原因。为了避免用户警觉,每隔一段时间伪基站会主动修改自身的LAC ,此时用户终端会察觉到当前位置的更新而重新向伪基站发送位置更新请求,伪基站此时只需要在接收到位置更新请求后发送位置更新拒绝消息,就可以将用户踢出伪基站虚拟网络,回到正常运营商网络。

4 基于公钥密码算法的数字签名技术的伪基站识别机制

4.1 数字签名算法

国际上数字签名采用的标准算法是基于椭圆曲线的数字签名算法(ECDSA)[8]。该算法在1999年被接受作为一个ANSI(American National Standards Institute 美国国家标准学会)标准,在2000年被接受作为IEEE(Institute of Electrical and Electronics Engineers电气和电子工程师协会)和NIST(National Institute of Standards and Technology美国国家标准与技术研究院)的标准。具体数字签名流程如下:

①参数设置。设系统参数是(Fq,E,P,n,h),其中Fq是基域,E是Fq上一条满足密码学要求的椭圆曲线,P为基点,大素数n是P的阶,h称为余因子,一般为小整数,满足关系:椭圆曲线的阶O(E)=hn。H是公开的哈希函数。用户私钥是d,相应的公钥是Pd=dP。

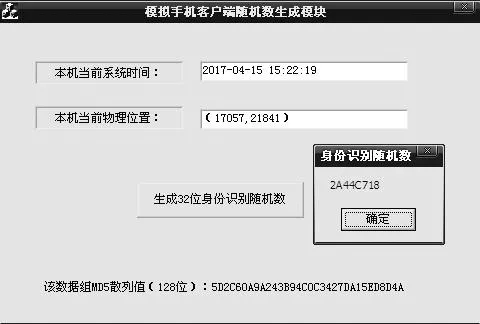

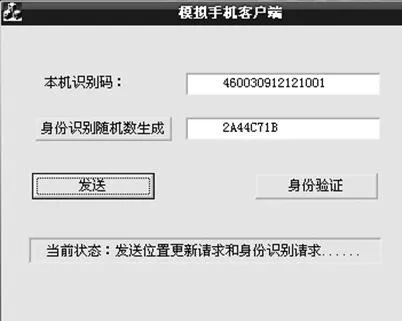

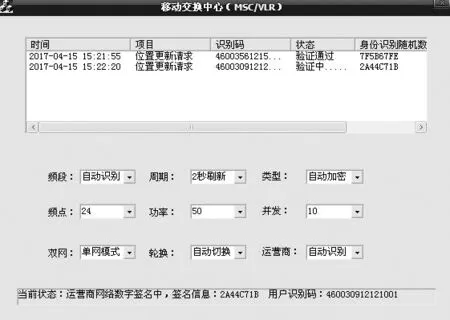

②签名过程。第一、随机选择一整数k,1 ③验证过程。第一、计算e=H(m);第二、u=s-1,v=s-1r;第三、计算 (x1,y1)=uP+vPd,r1=x1modn;第四、如果r=r1接受签名。 4.2 伪基站的识别机制 如果已经受到伪基站的欺骗而被动地接入虚假网络,那么其后无论在移动端有多么完善的消息过滤和防范机制,仍然会不断受到虚假网络的骚扰。所以本文提出的数字签名并不是对传统的对短信息本身进行签名,而是在GSM网络中利用数字签名嵌入身份识别协议,在确定了双方合法的身份之后,再进行相关的信息和数据传递。其核心思想是:第一、用户移动终端向移动交换中心(MSC/VLR)发送位置更新的请求,用户提供识别码IMSI的同时向MSC/VLR发送一个随机数n;第二、MSC/VLR在接收到来自系统数据中心的相关认证数据后,对用户进行身份认证。同时利用自己的私钥对随机数进行数字签名。第三、如果用户认证通过,则移动交换中心(MSC/VLR)向用户移动终端发送位置更新接收消息和数字签名。此时用户利用MSC/VLR的公钥对数字签名进行认证,如果验证成功,则接入该GSM网络,否则拒绝接入该网络。 在这个机制下,当伪基站试图冒充合法网络与移动终端进行联系,此时伪基站并不知道正常合法网络的私钥,所以就无法冒充合法网络诱使用户接入。对于伪基站来说,以上的身份识别协议具有不可重复性,当伪基站试图与用户终端进行联系时,将得到一个不同的随机数。在GSM网络中利用数字签名嵌入的身份识别协议将具有以下的特点:第一、合法的网络主体能够向移动端证明自己的身份;第二、合法的网络主体向移动端证明了自己身份以后,移动端不可能获取合法网络除了身份信息之外的任何有用的信息,即是不可能在这次身份识别过程后,让合法网络主体有被非法主体恶意模仿的可能性。 仿真环境说明:操作系统为Microsoft Windows XP Professional 2002;中央处理器为Intel(R) Core(TM)i3 CPU 550 @ 3.20GHZ;内存为3.19GHZ,1.86GB;运营商和手机模拟测试平台为Visual C++6.0 Enterprise Edition。 5.1 随机数的生成 在随机数生成的环节中,并不是采用传统的伪随机数生成算法。具体生成流程描述如下:第一、利用手机客户端当前所处地理位置和当前的系统时间两个数据,生成一个数据组m。数据组m的示例为字符串2007-04-15#15:22:19#17057#21841,其中子串2007-04-15和15:22:19为当前系统时间,(17057,21841)是当前手机所处位置;第二、利用散列函数MD5[9]计算出该数据组的128位散列值。示例为:5D2C60A9A243B94C0C3427DA15ED8D4A;第三、系统进行二次随机,选取其中32位(8个字符)组成身份识别所需要的随机数n。示例为:5D2C60A9A243B94C0C3427DA15ED8D4A,则n= 2A44C718。 这样得到的随机数,本身数据组m来自于随时更新的手机位置和时间,因为MD5散列算法的雪崩效应,会导致随机数n具有很强的随机性。随后对128位散列值进行二次系统随机,更好地增强了n的随机性。如图3所示: 图3 身份识别请求所需要的随机数的生成 5.2 数字签名的认证 用户移动终端向移动交换中心(MSC/VLR)发送位置更新的请求,提供识别码IMSI的同时向MSC/VLR发送该随机数n,如图4所示。MSC/VLR在接收到来自系统数据中心的相关认证数据后,对用户进行身份认证同时利用自己的私钥对随机数进行数字签名,如图5所示。 图4 发送位置更新请求和身份识别请求 图5 运营商验证用户的接入请求的同时进行数字签名 5.3 GSM网络接入 如果用户认证通过,则移动交换中心(MSC/VLR)向用户移动终端发送位置更新接收消息和数字签名。此时用户利用MSC/VLR的公钥对数字签名进行认证,如果验证成功,则接入该GSM网络,否则拒绝接入该网络,如图6,7所示。 图6 移动用户验证运营商网络身份通过 图7 移动用户验证运营商网络身份未通过 从仿真结果可以看出,将数字签名算法引入到GSM网络认证机制中,形成运营商和用户的双向身份认证机制,可以从根本上斩断用户手机被连入非法网络的渠道,极大地保护广大群众的财产和信息安全。此外,如何在信息安全和通信畅通之间达到一个平衡以及如何定位追踪伪基站都将是下一步将要研究的课题。 [1] 尚青为,魏更宇.基于数字签名的伪基站垃圾短信识别研究[J].软件,2014,35(12):108-112. [2] 朱爱华,杨娜.2G与3G移动网络接入的安全性分析[J].邮电设计技术,2007(1):7-11. [3] 刘秋阳,林泽锋,栾青青.基于朴素贝叶斯算法的垃圾短信智能识别系统[J].电脑知识与技术:学术交流,2016,12(12):190-192. [4] 潘夏福.基于云计算的垃圾短信语义识别系统设计.电脑编程技巧与维护[J],2017(4):57-59. [5] 王琳,张秀芳.基于短信综合特征识别技术的垃圾短信二次放通策略实践与应用.产业与科技论坛,2015,14(21):74-75. [6] 何红永,唐晓梅.数字移动通信中的用户鉴权[J].移动通信,2001(7):16-18. [7] 王凯.移动通信伪基站案例分析与探究[J].中国无线电,2013(6):34-36. [8] 祝跃飞,张亚娟.椭圆曲线公钥密码导引[M].北京:科学出版社,2006. [9] 王泽,曹莉莎.散列算法MD5和SHA-1的比较[J].电脑知识与技术,2016,12(11):246-247. The application of digital signature in identifying fraud and the precaution towards pseudo base station CHENXin,LIUShuo (School of Mathematics and Computer Science, Wuhan Polytechnic University, Wuhan 430023,China) 2017-03-16. 陈欣(1978-),男,讲师,硕士,E-mail:2924892402@qq.com. 2095-7386(2017)03-0063-05 10.3969/j.issn.2095-7386.2017.03.013 TN 929.5 A5 伪基站识别机制的仿真

6 结束语