基于人体生物特征的加密技术

2017-09-18,,,

, , ,

(上海师范大学 数理学院 光电材料与器件重点实验室,上海 200234)

基于人体生物特征的加密技术

魏 阳,闫爱民*,胡志娟,张敬涛

(上海师范大学 数理学院 光电材料与器件重点实验室,上海200234)

综述了基于人体生物特征的加密技术的研究进展,介绍了利用人体生物特征进行信息加密并进行身份认证的技术和将生物特征加密与光学加密相结合的技术.讨论了加密系统的优缺点,指出了人体生物特征加密技术发展的障碍.最后对新的基于人体生物特征的加密技术的发展前景进行了展望.

信息安全; 图像加密; 虹膜; 指纹

0 引 言

随着现代社会信息技术的快速发展,信息安全越来越重要.由于人体生物特征如指纹、虹膜、人脸、声音等都具有唯一性和不可变性[1-2],利用人体生物特征进行个人身份的加密验证,可以大大提高信息传递的安全性和保密性.近年来,基于人体生物特征的加密技术得到了广泛关注和发展[3-5].

光学图像加密技术具有处理速度快,密钥空间大,保密性好,安全性高等优点[6-8],将之与基于人体生物特征的加密技术相结合,能提高保密信息的安全性,在保护个人隐私、防伪应用和网络信息安全等领域得到广泛应用.

本文作者综述了基于人体生物特征的,对图像或文字进行信息加密并进行身份认证的技术,以及将生物特征加密技术与光学手段相结合的技术.详细介绍了人体生物特征加密技术的研究进展,分析了其优、缺点,并指出了目前人体生物特征加密技术需要克服的技术难点,最后对基于人体生物特征的加密技术的发展前景进行了展望.

1 基于人体生物特征的加密技术

1994年,Tomko提出生物指纹加密的概念.近年来,IBM 沃森研究中心、RSA实验室、朗讯科技、桑迪亚国家实验室和飞利浦公司等进行了人体生物特征加密技术的应用研究[9].1997年,Jain等[10]设计并实施了在线指纹认证系统,其中包含了指纹细节提取和细节匹配两步操作,该系统认证的正确性已经得到证实,实验结果显示其反应时间达到了在线快速认证的条件,完全满足实际应用需求.2005年,Yeung等[11]提出了实时全面进行指纹验证的嵌入式系统,该系统是一种基于指纹识别的嵌入式多用户登录系统,利用嵌入式Linux操作系统实现指纹的采集、预处理、细节提取、匹配、识别、用户注册和模板加密等过程[12],并详细分析了运算准确度和算法精确度的要求,优化系统的图像处理算法可以实时进行在线验证.2008年,Pujol等[13]提出了实现用户身份验证的指纹加密系统,该系统要求在客户端记录每个使用者的个人数据信息,利用对称密钥和非对称密钥的加密算法进行加密[14],再利用客户端/服务器的结构和指纹特征来验证使用者的真实性.

随后,研究人员将人体的生物特征识别技术与数学算法变换结合[15-16],不断通过改进系统结构来提高加密图像的安全级别.Chen等[17]提出了基于节点变换的新型指纹加密算法,通过对指纹细节之处的变换和匹配来进行加密和解密.若加密模板被盗用,可以选择另一块转换模板替代原加密模板.此算法中在每一个细节周围构建一个圆形区域,对所有区域进行不可逆变换,并将变换后的区域存储至数据库.实验结果表明,应用此算法变换后的数据具有更高的准确性和更快的运行速度.2013年,龙顺宇等[18]实现了基于单片机处理器构建Sobel边缘检测算子的指纹识别系统,其中将光学指纹传感器处理器组成功能主体,构建微型化的光学指纹识别嵌入式模块,采用Sobel边缘检测算子、Gabor滤波[19]、图像二值化等处理算法对指纹图像进行识别比对,实验证明该系统具有成本低,交互简易,扩展性强等优点.2015年,Hsiao和Lee[20]提出了基于多个混沌系统的指纹图像加密方法,由4个混沌系统组成,其中包括2个一维混沌系统和2个三维混沌系统,这个算法的功能是提高加密的生物特征图像的安全强度,使密钥空间足够大以保证加密指纹图像的安全性,经测试和安全分析证实该方案是一个非常安全的加密系统.此后,Escobar等[21]提出了基于指纹和混沌加密的嵌入式生物认证系统,利用Murillo-Escobar算法对指纹模板进行混沌加密,用32位微控制器来进行安全认证.该嵌入式生物识别认证系统由Freescale半导体公司提供的32位M52259单片机,Futronic公司的FS83指纹阅读模块和人机交互界面组成.

图1为注册流程图,利用指纹阅读模块对使用者进行指纹采样,经过细节特征提取算法生成使用者的模板(从3个采样中获得2072字节的数据信息),通过串行数据通信接口RS232将模板数据送入单片机中,用混沌算法对模板数据进行加密并将加密后的模板数据存储在单片机的闪存内,此时还产生了128字节的解密密钥.

图1 注册流程图

图2为验证流程图,当使用者进行验证时,用指纹阅读模块和细节特征提取算法生成2072字节的指纹模板,同时,利用128位密钥将闪存内的指纹模板解密出来,通过RS232串行数据通信口将生成的指纹模板与解密的指纹模板进行匹配比对.如果指纹模板是一样的,则使用者获得了使用的权限.实验结果证明这种嵌入式生物特征识别认证系统安全性高,操作有效,成本低.

图2 验证流程图

2015年,Barman等[22]为了保障网络安全提出了基于指纹的生物特征加密系统,研究人员提除了一种发送方和接收方共享的可撤销指纹模板,该模板将指纹的各种特征集合在一块模板上,对称加密的密钥是由特定的指纹产生并且指纹的隐私信息是受到保护的,实验结果证明这种方法可以在对称加密系统中应用.2016年,Zhu等[23]提出了基于生物特征的一次性认证密钥协议认证方案来保护手机网络安全,这种一次性认证协议保护隐私的能力比一次性口令更强,协议的安全是建立在生物认证——1个安全的单向哈希函数和2个安全互动的哈希函数的基础上.该协议避免了许多加密算法的运算,同时也增强了抗攻击和保密的能力.在对人体生物特征加密系统进行理论探索的同时,研究人员也利用不断发展的嵌入式系统实现人体生物特征的加密和验证,取得了显著效果.为进一步提高加密信息的安全性,结合了光学图像加密的人体生物特征加密技术应运而生.

2 光学手段结合人体生物特征加密技术

利用人体生物特征识别技术结合光学手段后,能够大大提高信息的处理速度,减少电子器件的使用,从而节约生产成本.光具有多种属性的性质使之成为多维的信息载体,同时为加密密钥提供了多种加密自由度,极大地提高了信息的保密性.结合光学手段的人体生物特征加密系统提高了抗击稳定性、安全性、可实施性,具有很高的市场应用潜力[24-26].

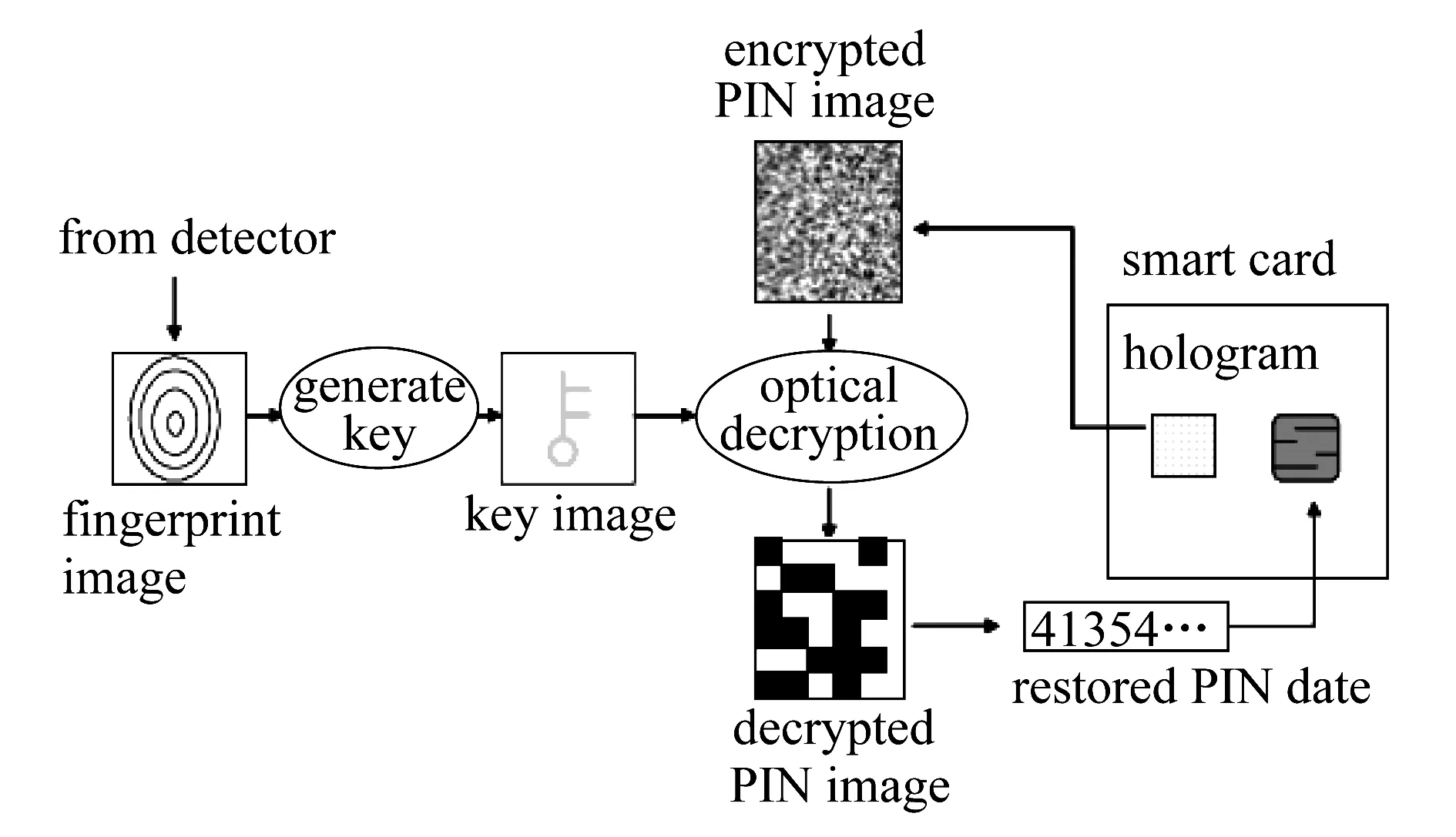

2003年,Suzuki等[27]提出一种基于光学图像加密对智能卡持有者进行指纹验证的方法.为了克服智能识别的计算负担和性能限制,研究人员提出了智能卡的个人识别号(PIN)和光学指纹认证相结合的方法[28-30],模拟结果显示该系统的错误率很小.所进行的操作是PIN数据先由持卡人的指纹进行加密,再将加密的PIN全息图覆盖在智能卡表面,在对持卡人进行身份验证时,只有采用持卡人的指纹才能恢复PIN数据,然后智能卡才能被使用.为了解决传统方法中加密和解密过程所采集的指纹必须一致无误的问题,Javidi等[31]提出了光学图像加密技术,即使指纹图像产生的密钥略微不同,但基于匹配滤波的方案,再结合图形识别的特点,加密图像也能够被正确解密和完全存储.

图3 注册过程

图3为注册过程,首先将PIN数据转变成二进制模式的图案,从指纹图像中生成密钥图像,再将它们进行光学图像加密生成PIN加密图像(复振幅图像),存储成一张全息图,覆盖在智能卡表面,至此完成了持卡人的注册过程.

图4 认证过程

图4为认证过程,当进行持卡人身份认证的时候,再次对输入指纹进行密钥采集,然后与加密PIN的图像进行光学解密得到解密图像,随后将解密图像转变成位二进制图像与智能卡进行验证来确定PIN的正确性,如果解密密钥正确,持卡人的身份验证成功.该方法能用较长的PIN数据编码,从而很难去破译智能卡的身份认证过程.利用全息图进行注册的操作大大提高了抵抗伪造卡片的能力,有效防止个人指纹信息的泄漏.

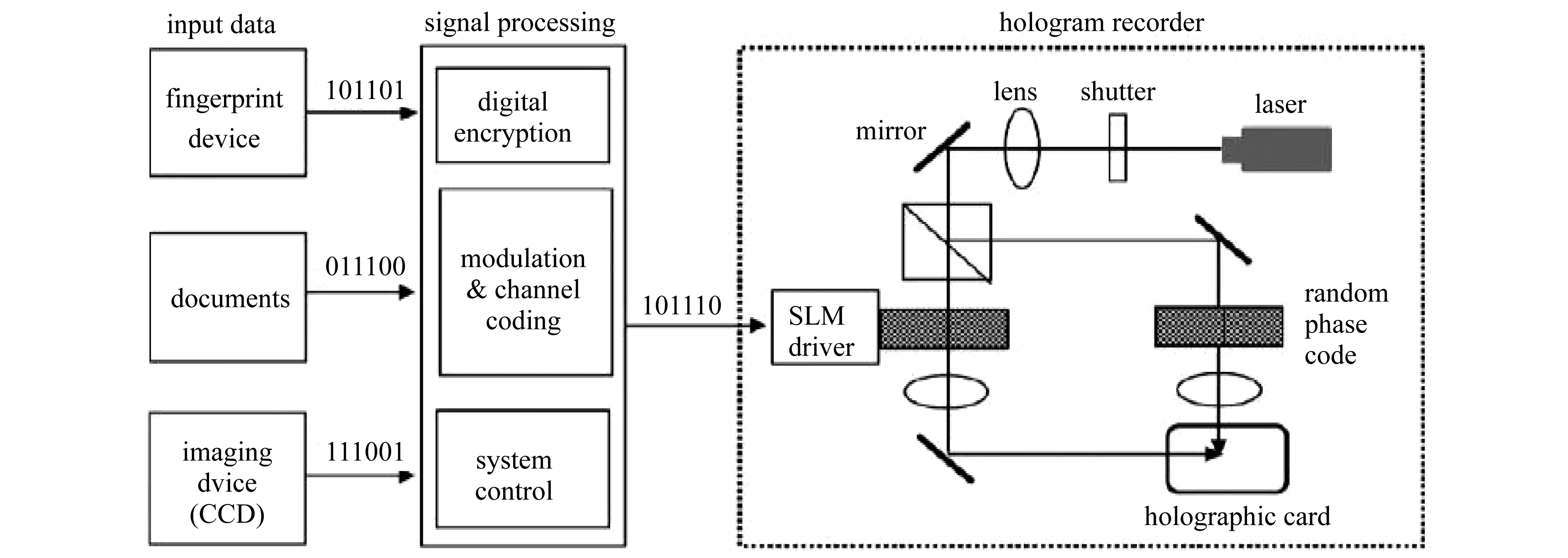

2005年,Kim等[32]将指纹识别与数字全息技术相结合提出了基于随机相位编码的参考光束和指纹识别的数字全息安全系统,搭建了结合全息记忆和生物电识别技术的数字全息安全系统,其输入数据可为文件、脸部图片或指纹,而密钥则是空间多种条件和随机相位板.

图5为数字全息加密过程,输入端为指纹设备、文件或成像设备,三者的信号处理方式分别为数字加密、调制信道编码、系统控制,再将数据经过空间光调制器(SLM)调制,使用随机相位板作为加密密钥,用4f系统[33]成像至记录平面(全息图).数字全息的方法可以利用角度,变化以及其组合来实现[34-36],重建原图像需要知道多种加密条件和随机相位板的信息,随机相位板安装在读卡器中.

图5 数字全息加密过程

图6为数字全息解密过程,快门控制照射在全息图上的参考光.数字全息图经棱镜的傅里叶变换后被CCD设备探测,通过图像处理和数字解码算法过程转换成原始图像.该系统使用误码率探测的方法[37]消除了未经验证使用的风险,同时减少了数据运算的负担.

2012年,徐宁等[38]从非对称密钥的角度出发,提出了一套基于身份加密机制的光学加密系统,基于Boneh-Franklin算法[39],针对光学加密参数的安全传输问题给出非对称密钥系统的密钥生成、分配、更新等算法,对二维码加密问题进行模拟仿真,结果表明该算法是安全可靠有效的.2015年,Taheri等[40]提出使用光学加密验证的可擦写人脸认证,加密的面部图像由两个密钥RPM1和RPM2进行双随机相位编码,为了使系统不可逆转,利用光子计数[41]方法,需要通过密钥和相关过滤器才能识别认证,实验结果显示这种方法大大提高了加密的安全性和认证性能.Zhao等[42]在相位检索算法和公钥密码学的基础上提出使用指纹作为密钥的图像加密系统,此系统包括指纹密钥和算法公钥,其优点是当用户共享了指纹,系统就会满足不对称加密的基本协议,可以确保密文的真实性,计算结果证明该加密方案的有效性和高的抗击稳定性.Yang等[43]提出了改进可撤销指纹加密的哈希函数方案,该方案改善了算法的4个功能,同时以此为基础提出了2个可取消和不可逆转的指纹加密方案,效率分析和安全认证显示这些方案能大大增强安全性.

图6 数字全息解密过程

3 总结和展望

综述了利用人体生物特征的加密技术,讨论了各种方法的优缺点.融入数学变换算法的人体生物特征识别技术提高了加密图像的安全性,但同时也增加了数据的处理时间;与嵌入式系统结合的识别技术则大大增加了应用成本;使用对称密钥的加密系统面临潜在的攻击问题;融入光学手段的人体特征加密技术提供了多种加密自由度,但是光路系统不易实现.目前基于人体生物特征的加密技术的发展趋势为:开发新算法优化加密程序,提高加密信息安全性,减小系统计算压力;新的人机交互模块将加密系统模块化、紧凑化.

[1] Yu J K,Toyoda H,Mukohzaka N,et al.Fingerprint identification by an optical joint transform correlation system [J].Optical Review,1996,3(6):403-405.

[2] Hung D C D.Enhancement and feature purification of fingerprint images [J].Pattern Recognition,1993,26(11):1661-1671.

[3] Ahmad T,Hu J,Wang S.Pair-polar coordinate-based cancelable fingerprint templates [J].Pattern Recognition,2011,44(10):2555-2564.

[4] Liu L,Zhang Q,Wei X.A RGB image encryption algorithm based on DNA encoding and chaos map [J].Computers and Electronic Engineering,2012,38(5):1240-1248.

[5] Abbasy M R,Manaf A,Shahidan M A.Data hiding method based on DNA basic characteristics [J].Communications in Computer and Information Science,2001,194:53-62.

[6] Refregier P,Javidi B.Optical image encryption based on input plane and Fourier plane random encoding [J].Optics Letters,1995,20(7):767-769.

[7] Javidi B,Sergent A,Ahouzi E.Performance of double phase encoding encryption technique using binarized encrypted images [J].Optical Engineering,1998,37(2):565-569.

[8] Han F,Hu J,Yu X,et al.Fingerprint images encryption via multi-scroll chaotic attractors [J].Applied Mathematics and Computation,2007,185:931-939.

[9] Lu H P,Martin K,Bui F,et al.Face recognition with biometric encryption for privacy-enhancing self-exclusion [C].Digital Signal Processing,200916th International Conference on,Santorini-Hellas,Greece,2009.

[10] Jain A,Hong L,Bolle R.On-line fingerprint verification [J].Proceedings of IEEE,1997,19(4):302-314.

[11] Yeung H W,Moon Y S,Chen J S,et al.A comprehensive and real-time fingerprint verification system for embedded devices [J].SPIE,2005,5779:438-446.

[12] Chen J S,Moon Y S,Fong K F.Efficient fingerprint image enhancement for mobile embedded systems [J].Proceeding of the Biometric Authentication Workshop,2004,3087:146-157.

[13] Pujol F A,Jose H M,Jose L,et al.A client/server implementation of an encryption system for fingerprint users authentication [J].Kybernetes,2008,37(8):1111-1119.

[14] 易星,杨建沾,王勇.基于非对称密钥体制的密钥分配管理 [J].网络新媒体术,1998,5:305-309.

[15] Wang X,Luan D.A novel image encryption algorithm using chaos and reversible cellular automata [J].Communications in Nonlinear Science,2013,18(11):3075-3085.

[16] Bhatnagar G,Wu Q M J,Raman B.A new fractional random wavelet transform for fingerprint security [J].Proceedings of IEEE,2012,42(1):262-275.

[17] Chen H Y,Chen H L.A novel algorithm of fingerprint encryption using minutiae-based transformation [J].Pattern Recognition Letters,2011,32:305-309.

[18] 龙顺宇,朱星.基于ARM构建Sobel边缘检测算子的指纹识别系统实现 [J].物联网技术,2013(12):25-27.

Long S Y,Zhu X.Implementation of ifngerprint identiifcation system based sobel edge detection operator on ARM [J].Internet of things technologies,2013(12):25-27.

[19] 林喜荣,苏晓生,丁天怀,等.Gabor滤波器在指纹图像处理中的应用 [J].仪器仪表学报,2003,24(2):183-186.

Lin X R,Su X S,Ding T H,et al.Gabor filter and its application in the fingerprint image processing [J].Chinese Journal of Scientific Instrument,2003,24(2):183-186.

[20] Hung I H,Junghsi L.Fingerprint image cryptography based on multiple chaotic systems [J].Signal Processing,2015,113:169-181.

[21] Murillo-Escobar M A,Cruz-Hernández C,Abundiz-Pérez F,et al.A robust embedded biometric authentication system based on fingerprint and chaotic encryption [J].Expert Systems with Applications,2015,42(35):8198-8211.

[22] Barman S,Samanta D,Chattopadhyay S.Fingerprint-based crypto-biometric system for network security [J].EURASIP Journal on Information Security,2015,3:1-17.

[23] Zhu H F,Zhang Y,Li H Y,et al.A novel biometrics-based one-time commitment authenticated key agreement scheme with privacy protection for mobile network [J].International Journal of Network Security,2016,18(2):209-216.

[24] Deng X P.Optical encryption based on public key distribution system [J].Acta Photonica Sinica,2010,39(7):1263-1267.

[25] Wei L,Gao M,Ma Z.Implementation of positive operator-valued measure in passive faraday mirror attack [J].Communications in Theoretical Physics,2015,3(63):296-302.

[26] Cheng,Hung,Chuang.A steganography-based optical image encryption system using RGB channel integration [J].Journal of Electronic Science & Technology,2013,11(1):3-8.

[27] Hiroyuki S,Taiga Y,Takashi O,et al.Fingerprint verification for smart-card holders based on optical image encryption scheme [J].SPIE,2003,5202:88-96.

[28] 刘小华,王燕生.指纹识别技术的发展 [J].光学技术,1998(4):78-80.

Liu X H,Wang Y.Development of fingerprint identification technology [J].Optical Technology,1998(4):78-80.

[29] 王君,王汝笠,华铁均,等.光学FT和子波变换在指纹实时识别中的应用研究 [J].红外与毫米波学报,1996,15(1):55-59.

Wang J,Wang R L,Hua T J,et al.Research of application of optical Fourier transform and wavelet transform for real-time fingerprint recognition [J].Journal of Infrared Millimeter Waves,1996,15(1):55-59.

[30] Jiang X D,Yau W Y.Fingerprint minutiae matching based on the local and global structures [J].Pattern Recognition,2000,2:1038-1041.

[31] Javidi B,Horner J L.Optical pattern recognition for validation and security verification [J].Optical Engineering,1994,33(6):1752-1756.

[32] Kim J,Choi J,An J W,et al.Digital holographic security system based on random phase encoded reference beams and fingerprint identification [J].Optics Communications,2005,247:265-274.

[33] Situ G,Zhang J.Double random-phase encoding in the Fresnel domain [J].Optics Letters,2004,29:1584-1586.

[34] Javidi B,Nomura T.Securing information by use of digital holography [J].Optics Letters,2000,25:28-30.

[35] Tajahuerce E,Javidi B.Encrypting three-dimensional information with digital holography [J].Applied Optics,2000,39:6595-6601.

[36] Kim H,Kim D H,Lee Y H.Encryption of digital hologram of3D object by virtual optics [J].Optics Express,2004,12:4912-4921.

[37] Dowd J A,Shi K,Walsh A J,et al.Time resolved bit error rate analysis of a fast switching tunable laser for use in optically switched networks [J].Journal of Optical Communications and Networking,2012,4(9):A77-A81.

[38] Xu N,Yang G.Key establish scheme for optical encryption system based on IBE [J].Journal on Communications,2012,33(4):121-128.

[39] Chen Yu,Chen L Q,Lin D D.Reflections on the security proofs of Boneh-Franklin identity-based encryption scheme [J].Science China Mathematics,2013,56(7):1385-1401.

[40] Taheri M T,Mozaffari S,Parviz.Cancelable face verification using optical encryption and authentication [J].Journal of the Optical Society of America A,2015,32(10):1772-1779.

[41] Perez C E,Abril H,Millan M S,et al.Photon counting double-random-phase encoding for secure image verification and retrieval [J].Journal ofOptics,2012,14(9):1-4.

[42] Zhao T Y,Ran Q W,Yuan L,et al.Image encryption using fingerprint as key based on phase retrieval algorithm and public key cryptography [J].Optics and Lasers in Engineering,2015,72:12-17.

[43] Yang Y J,Yu J P,Zhang Q,Meng F Y.Improved hash functions for cancelable fingerprint encryption schemes [J].Wireless Personal Communications,2015,84:643-669.

(责任编辑:顾浩然)

EncryptionTechnologybasedonHumanBiometrics

Wei Yang,YanAimin*,HuZhijuan,ZhangJingtao

(Key Laboratory of Optoelectronic Materials and Devices,College of Mathematics and Science,Shanghai Normal University,Shanghai200234,China)

The research progress of encryption technologies based on human biometrics is reviewed in this paper.The technologies that utilize human biometrics to make information encryption and identity authentication,and the technologies which combine biometrics encryption with optical encryption methods are introduced in detail.The advantages and disadvantages of these encryption systems are discussed,and the obstacles in practical applications are pointed out.Finally,the prospect of the new encryption technologies that are based on human biometrics are predicted.

information security; image encryption; iris; fingerprint

2016-04-20

国家自然科学基金(11174304,61575124,61475168)

魏 阳(1993-),男,硕士研究生,主要从事光学加密技术方面的研究.E-mail:578540100@qq.com

导师简介: 闫爱民(1976-),女,博士,副研究员,主要从事激光应用和光学加密技术等方面的研究.E-mail:yanaimin@shnu.edu.cn

O438.1

:A

:1000-5137(2017)04-0604-07

*