EAP—TLS协议安全分析与改进研究

2017-09-09赵跃华钱强

赵跃华+钱强

摘 要:无线局域网(Wireless Local Area Network,WLAN)是一种开放网络,更易面临各种安全风险,最典型的是非法用户对无线接入点的入侵。因此,建立一个安全、完善的无线局域网应用环境尤为必要。针对IEEE 802.1x认证方式中EAP-TLS协议无法提供客户端和认证系统之间的双向认证从而造成中间人攻击和拒绝服务攻击的缺陷,通过在EAP-TLS协议的关键数据帧上引入身份ID机制实现对数据帧来源和真实性的验证,对客户端和认证系统之间传输的所有EAPOL帧的关键字段作加密处理,实现数据帧类型的隐藏,进而有效地增强EAP-TLS协议抵御攻击的能力。

关键词:IEEE 802.1x协议;EAP-TLS协议;Dos攻击;信息安全

DOIDOI:10.11907/rjdk.171463

中图分类号:TP309

文献标识码:A 文章编号文章编号:1672-7800(2017)008-0174-05

0 引言

随着信息技術的发展,WLAN设备在人们的学习、工作及生活中逐渐普及,无线局域网功能配置于各种各样的移动终端上[1],为用户营造了更加舒适、便捷的互联网接入环境,但同时也引发了一些新的安全问题。其原因在于:无线局域网的载体是电磁波,其网络连接和传输使用的是射频技术,因此它在面临来自有线传输介质相同的网络层和传输层的攻击时,还面临针对WLAN协议标准的攻击。比如针对校验传输数据完整性的循环冗余校验机制攻击、有线等效加密方法的IV重攻击、RC4的弱密钥攻击,以及安全验证中的伪装无线接入点攻击、伪装移动站攻击、中间人攻击等[2-3]。其中,2001年电气和电子工程师协会针对无线局域网用户接入认证的攻击推出了802.1x协议,但是该协议在使用EAP-TLS认证方式时,非法用户可以很容易地发起中间人攻击和拒绝服务攻击[4-5]。

1 IEEE802.1x协议体系

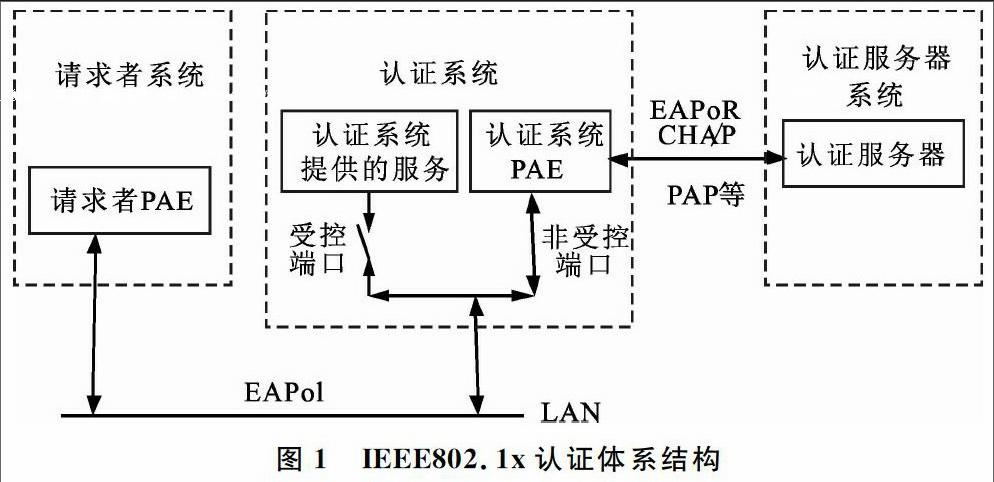

IEEE 802.1x协议是无线局域网为了解决安全认证问题的增强协议,其主要由客户端、认证系统、认证服务器3部分内容构成。

(1)客户端。大多数都安装了客户端软件的终端系统,用户首先启动客户端系统,然后由系统启用IEEE802.1x进行身份验证。

(2)认证系统。一般是指能够使用802.1x协议的产品,该产品有两个逻辑端口:非受控端口和受控端口。非受控端口从始至终都是双向贯通的,这样做的目的是传输EAPOL消息以保障客户端随时能够收到和发出验证信息。而受控端口一般都是属于停用状态,客户端验证成功时才开启该端口为用户提供服务及传递信息。

(3)认证服务器。一般是RADIUS服务器,用户加密后的密码、用户名、访问控制列表、用户所属的虚拟局域网和优先等级等信息都存储在认证服务器上,与用户相关的信息在用户认证过后,认证服务器会将其传给认证系统。IEEE 802.1x体系结构如图1所示。

2 EAP-TLS协议

EAP-TLS是针对传输层且基于证书的双向认证安全协议[7]。IEEE802.1x虽然在安全认证方面属于高层次解决方案,但是在认证过程中欠缺交互性,仅仅是认证服务器对客户端的合法性进行简单验证,而客户端却没有对认证服务器的身份进行认证,导致其过程容易遭受中间人攻击,因此认证方式存在着明显缺陷。IEEE 802.11采用WEP共享加密密钥,密钥需要人工手动更改,不仅操作不便,而且很容易泄露[8]。而EAP-TLS 协议在Radius和客户端之间以证书为基础相互验证,且认证服务器和客户端之间的验证过程是双向的,能动态生成加密数据的对称密钥。因此,对于IEEE 802.1x协议使用EAP-TLS作为认证类型在很大程度上弥补了其单向认证的不足。

3 EAP-TLS协议的安全缺陷

EAP-TLS以数字证书为基础实现了客户端和认证服务器身份的互相验证,尽管这样做在很大程度上弥补了IEEE 802.1x协议的不足,但其仍然忽视了认证系统与客户端之间的认证,以致于攻击者跳过EAP-TLS协议从而实现中间人攻击和拒绝服务攻击。

3.1 拒绝服务攻击

在用户和认证系统之间,攻击者伪装成一个合法用户,获取客户端与认证系统传输的所有数据,监视客户端与认证系统的验证过程。当监测到认证系统给客户端发送EAP-Success消息时,由于该数据帧使用明文传输,攻击者可以解析出该数据帧,同时向客户端传输EAPOL-Logoff信息,客户端收到EAPOL-Logoff消息后,会主动断开与认证系统的连接,由于客户端尚未完成通信任务,因而它会向认证系统发起新的认证请求。客户端在被攻击者以相同的方式多次攻击后,认证服务器对客户端设置的认证次数达到阈值,非受控端口被认证服务器关停,而拒绝向客户端提供认证服务。拒绝服务攻击流程如图2所示。

3.2 中间人攻击

在发起中间人攻击时,攻击者同样是在客户端与认证系统之间,扮演合法用户的角色,监视客户端和认证系统的验证过程。在监测认证系统给客户端发送的EAP-Success消息时,攻击者立即给客户端发送以攻击者MAC地址构造的EAPOL-Logoff消息,客户端收到EAPOL-Logoff消息后立即断开与认证系统的连接并重新发起认证,该认证的发起对象为攻击者。攻击者将客户端的认证信息转发给合法认证系统,再将从合法认证系统收到的消息转发给客户端,这样就可以实现对中转数据的篡改、伪造和丢弃,从而实现中间人攻击。中间人攻击流程如图3所示。

4 EAP-TLS协议改进与分析

4.1 EAP-TLS协议改进方案

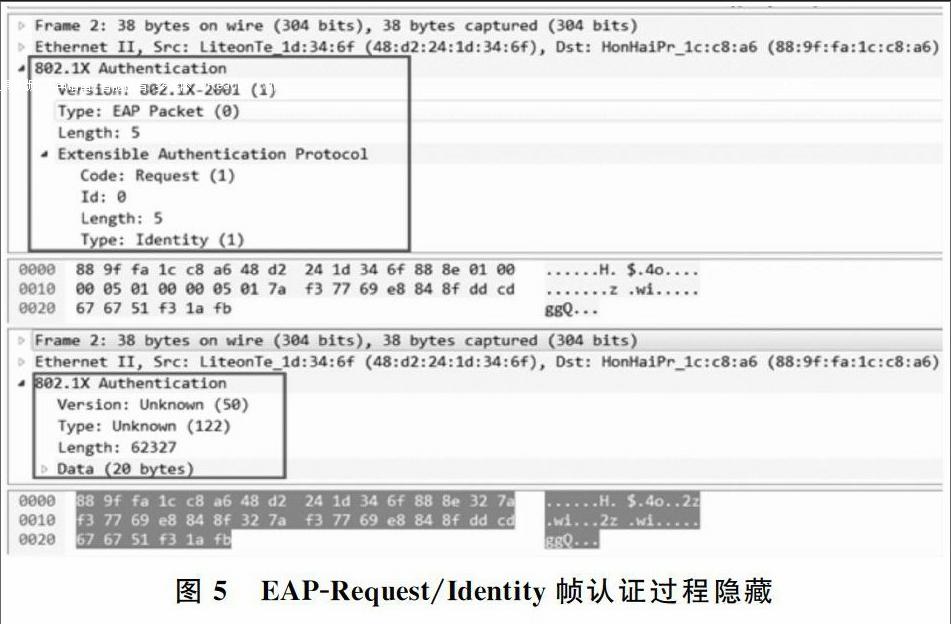

通过上述分析可知,攻击者对EAP-TLS采取的系列攻击都是在客户端和认证系统完成双向认证之后进行的,因此客户端不会对攻击者发来的消息作任何验证,默认它是合法认证系统发来的消息,而且EAP-Success帧和EAPOL-Logoff帧均采用明文发送,攻击者正是基于以上两点缺陷才能轻易冒充认证系统或者客户端发送EAP-Success帧和EAPOL-ogoff帧,从而实现拒绝服务攻击和中间人攻击。endprint