一种基于隐私安全保护的物联网架构体系研究

2017-08-08刘智慧

刘智慧

(西安外事学院 陕西 西安 710077)

一种基于隐私安全保护的物联网架构体系研究

刘智慧

(西安外事学院 陕西 西安 710077)

对于当前社会中,由于物联网技术的发展推广,提升物联网信息安全,优化构建物联网体系,已成为亟待解决的问题;本篇基于隐私安全保护策略,从需求分析、架构方案设计等方面,优化设计物联网架构体系,确保保证物联网中的隐私信息安全。结果表明,在物联网架构体系中,运用隐私安全保护策略,能够提升物联网数据隐私安全,保护物联网系统不被攻击,保护用户信息不被攻击,提升物联网安全性,提升20.0%,发挥积极影响。结论证实,优化构建基于隐私安全保护的物联网架构体系,在保护物联网系统运用安全及用户隐私安全方面,发挥积极意义。

安全保护;隐私;架构体系;物联网

在实际物联网架构体系研究中,为解决物联网数据隐私安全的问题,以下本文主要物联网架构体系的隐私安全保护方面入手,从而可以优化设计出基于隐私安全保护的物联网架构体系,能够有效保护物联网系统不被攻击,发挥积极影响。以下对此做具体分析。

1 物联网架构分析

随着我国物联网技术的发展,在物联网不断优化发展的同时,保护物联网系统运行安全与数据隐私也成为重要的问题。基于当前物联网架构体系中,还存在一些安全问题,严重阻碍我国物联网技术的长远发展。强化物联网结构体系的隐私保护策略,为其制定良好的隐私保护策略,能够促进我国物联网技术的普及与发展[1]。常规的物联网架构图如图1所示。

物联网技术,主要就是基于射频识别(RFID)、全球定位技术、红外感应技术以及激光扫描等相关的信息传感设备,然后可以按约定协议,实现物联网传输[2-7]。

图1 物联网常规架构

2 对物联网进行隐私安全保护的需求

物联网体系中包含感知层、网络层、应用层,能够在各层之中,确保信息可以单向传递,也可以交互传递控制,保证物联网信息可以及时传输[8-13]。物联网架构体系中,能够通过RFID、传感器全面感知物理的数据信息,然后可以利用通信网络可靠传输信息,并利用智能计算技术,实现物联网系统的智能化控制决策,完成物联网架构体系。对物联网进行隐私安全保护,基于物联网的隐私威胁问题,强化构建物联网架构体系,可以优化设置物联网隐私安全保护决策,强化物联网隐私安全保护,能够保证物联网系统安全运行,发挥积极影响。

3 基于隐私安全保护优化构建物联网架构体系

3.1 优化设计物联网的架构体系

在本次研究中,主要基于隐私安全保护策略,优化实际中物联网的架构体系,如图2所示。

图2 物联网常规架构

在物联网架构中,能够通过签名认证、权限、防火墙、数据挖掘隐私保护、加密技术、匿名化算法以及路由协议,保护物联网隐私安全。

3.2 应用层隐私安全保护策略

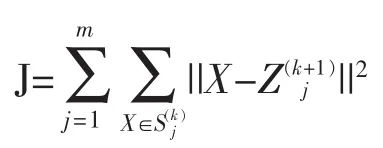

1)登陆权限

在物联网结构体系中,做好物联网应用层的权限分配管理工作,基于隐私安全保护测量,对物联网应用层以超级管理员登陆、超级管理员、二级管理员登陆以及一般用户登陆3个层次进行划分[14],确保提升物联网登陆安全,保护物联网用户隐私安全。

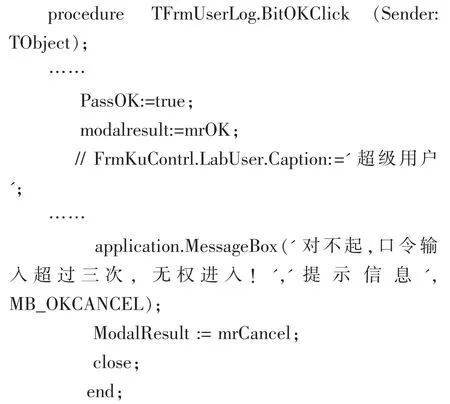

2)签名认证

签名认证算法,就是基于对称密码体制或非对称密码体制,可提供安全的客体前面认证。流程图如图3所示。

图3 流程图

由于偷听者不知密钥K,所以即使都到信息Ek(Password),也得不到用户的密码Password。服务器接收客户机传输过来的信息,提取用户名User密文Ek(Password), 在服 务 器端对 密 文解密 ,Dk(Ek(Password)))=Password,得到用户的密码 Password。

3)防火墙

首先,防火墙从内部主机收到第一ip数据包,在检验已经配置好的转换设置后,防火墙将会创建一个转换槽,它将保存这个信息在内存中用来检查以后的数据包流[15-18]。然后,防火墙利用UDP内的相关信息建立一个UDP连接槽。

其次,在用户配置的UDP timeout时间内,防火墙将会维护这个UDP连接槽。但是当UDP连接槽的idle时间超出所配置的UDP timeout时间,就会从连接表中删除。

然后,在UDP的timeout周期内,防火墙执行适应性安全算法(ASA)对 从目的主机收到的UDP数据包进行全状态检查。

最后,如果返回的UDP数据包完全匹配并且没有超时,那么这个数据将被传回内部主机。

3.3 网络层隐私安全保护策略

1)采用匿名化的算法

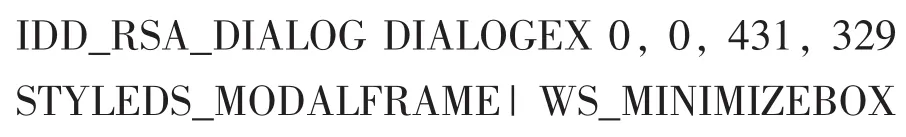

在物联网机构体系构建中,可以运用匿名算法,基于隐私安全保护策略,将物联网用户的敏感信息进行隐藏修改,这样可以防止非法的物联网用户识别到物联网系统中用户的关键信息。实践过程中,能够运用K-匿名算法保护网络层隐私安全,能够直接匿名化处理数据的敏感属性效用,保护用户的数据隐私;该算法的基本思想就是,能够通过迭代的计算测量,依据主次顺序移动类中心,等到得出做好的数据聚类效果为止。该算法的框图如图4中所示。

图4 匿名算法的处理过程

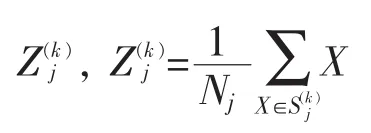

对于本次匿名算法,假设对于物联网传统的图像数据中,可以将图像目标分成m个类,m为一个已知数,其具体计算步骤,主要如下所示:

第二步:能够在进行第k次的迭代过程中,针对对任一样本中的X,可以将其调整到m个类别之中。当i≠j,i=1,2,···m等参数,如果在中,就是的中心类。

在该公式之中,Nj表示类样本的个数数。将按照最小J排序原则进行处理,则J表达式如下所示:

2)保护数据挖掘隐私的策略

在物联网架构体系中,能够运用基于数据挖掘技术的隐私保护方法,可以应用全同态的加密协议,并联合数据扰动方法,构建物联网网络层中的隐私保护聚类模型。并且,在实际中,运用该隐私安全保护策略,可以针对物流网中的垂直式分布式网络数据存储结构内容,在其添加随机的向量,从而可以扰乱网络层中的原始数据与全同态的加密协议,这样可以在保护物联网网络中原始数据的同时,还可以防范物联网原始数据的泄露,发挥积极影响。

3.4 感知层隐私安全保护策略

运用路由协议隐私安全保护策略,保证物联网数据隐私安全。路由器对网络进行划分主要是使用专门的软件协议从逻辑上进行操作。可以利用基于匿名机制以及幻影单径路由协议的路由协议隐私安全方法,能够实现对网络感知层源节点的匿名管理,从而有效提高物联网感知层中数据源节点位置的隐私安全保护。应用RIP 2协议,通过UDP协议固定端口去扫描520端口中的数据,然后可以确认这个网络是否应用了RIP协议,再然后就可以通过sniffer去嗅探感知层中的路由更新包,通过篡改感知层路由更新包中的信息,转化原来的路由信息,能够使原先感知层中的路由协议失效,避免路由泄密,可以提升感知层数据的安全性。

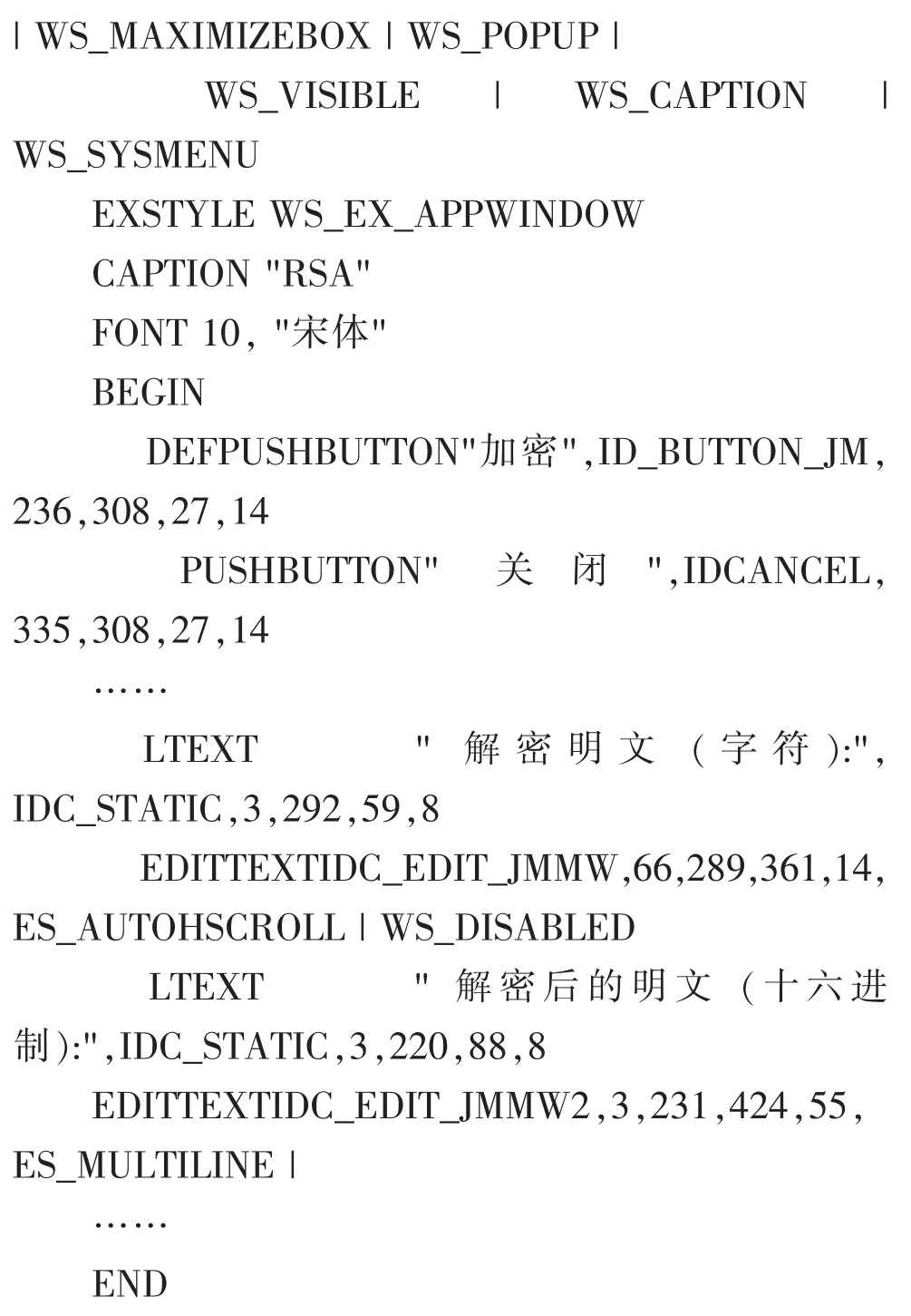

3.5 软件代码实现

基于本次优化设计物联网架构体系,运用软件代码实现以上隐私安全保护策略。部分代码如下所示:

用户权限代码:

签名部分代码:

4 结 论

在物联网架构体系中,运用隐私安全保护策略,能够提升物联网数据隐私安全,保护物联网系统不被攻击,保护用户信息不被攻击,提升物联网安全性,提升20.0%,发挥积极影响。综上所述,优化构建基于隐私安全保护的物联网架构体系,保护物联网用户信息不被攻击,基于隐私安全保护策略,在保护物联网系统运用安全及用户隐私安全方面,发挥积极意义。

[1]路红.物联网空间内LBS隐私安全模型研究[D].华中师范大学,2012.

[2]黎勇,徐元根,王军等.物联网安全框架与风险评估研究[J].电子测试,2015(19):81-84.

[3]杨涛.基于代理签名的车辆自组网的隐私保护研究[D].北京:北京大学,2013.

[4]杨涛,万纯,胡建斌等.PS-PPF:一个基于代理签名簇的VANETs隐私保护框架 [J].计算机科学,2012,39(11):19-23.

[5]徐之欣,张皖哲,郑书朋等.构建物联网安全体系结构[J].电子制作,2016(7):34,37.

[6]李明志,翁国梁.物联网信息平台SCP中隐私过滤与安全设计 [J].网络安全技术与应用,2014(4):98-99.

[7]张锦,吕竞昂.物联网在医院管理中的应用研究[J].年会论文,2013:139-142.

[8]王自力.基于位置服务中用户信息安全保护方法[J].电子设计工程,2013,21(19):160-163.

[9]路红,廖龙龙.物联网空间内LBS隐私安全保护模型研究 [J].计算机工程与应用,2014(15):91-96,106.

[10]马骏,郭渊博,马建峰,等.物联网感知层一种分层访问控制方案[J].计算机研究与发展,2013,50(6):1267-1275.

[11]林巧民.物联网安全及隐私保护中若干关键技术研究[D].南京:南京邮电大学,2014.

[12]范永健,陈红,张晓莹,等.无线传感器网络数据隐私保护技术[J].计算机学报,2012,35(6):1131-1146.

[13]董晓蕾.物联网隐私保护研究进展[J].计算机研究与发展,2015,52(10):2341-2352.

[14]廖龙龙,叶强,路红,等.面向移动感知服务的数据隐私保护技术研究 [J].计算机工程与设计,2013,34(6):1951-1955.

[15]刘伟.物联网环境下网络安全和隐私安全分析[J].科技视界,2015(22):91.

[16]张华.物联网异常节点定位方法的改进 [J].西安工程大学学报,2017(2):225-231.

[17]冯鑫,党幼云,向乾,等.基于物联网的电量采集及分析系统设计 [J].陕西电力,2014(2):80-84.

[18]许磊,陈利民,郭国领 基于物联网的分布式电气连接点在线测温系统[J].工业仪表与自动化装置,2016(6):57-61.

Research on the architecture of Internet of things based on privacy protection

LIU Zhi-hui

(Xi'an International University,Xi'an 710077,China)

In current society,due to the development and promotion of Internet of things technology,enhance the network information security,to build and optimize the architecture of the Internet of things,has become a problem to be solved; this article on privacy protection strategy,from requirement analysis,architecture design,optimization design of network architecture system,to ensure that the privacy of Internet of things in the information security assurance.The results showed that in the network architecture,using privacy protection strategy,to enhance networking data security and privacy,protection system of Internet of things will not be attacked and protect user information will not be attacked and enhance the networking security,enhance 20.0%,exert a positive influence.It is concluded that the optimization of the Internet of things architecture based on privacy and security protection,in the protection of Internet of things system application security and user privacy security,play a positive significance.

security protection; privacy; architecture; internet of things

TN99

:A

:1674-6236(2017)14-0115-04

2016-06-07稿件编号:201606052

刘智慧(1977—),女,北京人,硕士,讲师。研究方向:软件工程和大数据应用。