一种面向SDN网络的云安全技术方案研究和实现*

2017-07-20罗原

罗原

(中移(苏州)软件技术有限公司/中国移动苏州研发中心,苏州 215163)

一种面向SDN网络的云安全技术方案研究和实现*

罗原

(中移(苏州)软件技术有限公司/中国移动苏州研发中心,苏州 215163)

本文从当前云计算快速发展、安全问题影响日益严重的现状出发,对SDN和云安全进行了介绍,分析了部署SDN和虚拟化的新型网络所带来的问题和挑战,提出了安全设备虚拟化,资源池化,通过安全运营管理平台与SDN控制器的协同,对流量按需调度,通过适配OpenStack进行资源实例的自动化管理,并针对方案进行了有效的验证和评估。通过基于SDN网络的云安全研究,对中国移动集团公众服务云未来安全服务的发展具有相当的参考价值。

软件定义网络;云安全;虚拟化;资源池化;自动化

1 研究背景

1.1 问题提出

云计算技术给传统的IT基础设施、应用、数据以及IT运营管理都带来了革命性改变,引入了新的威胁和风险,进而也影响和打破了传统的信息安全保障体系设计、实现方法和运维管理体系,如网络与信息系统的安全边界的划分和防护、安全控制措施选择和部署、安全评估和审计、安全审计、安全监测等许多方面。

随着国家和行业对安全监管的加强,安全已经成为组织规划、设计、建设和使用云计算平台的重大问题,进而推进云计算技术的不断演进和发展。

SDN是云计算网络发展的未来方向,而安全将会是SDN的重量级应用,SDN技术将对网络安全领域引入新的变化,如何结合SDN技术和开发云安全服务将会是一个重要的研究方向。

1.2 现状分析

在现有的云服务规划中,定义了网络安全服务的框架和详尽的业务流程,为用户提供了包括DDoS攻击防护,Web应用安全防护,系统漏洞扫描和入侵检测等服务,但存在问题,一个是现有的安全服务架构主要基于硬件安全设备实现自动化和自服务管理,成本较高,规模扩展不灵活;另一个是从部署位置看,现有方案中IDS和WAF的硬件设备通常部署在数据中心出口管面,只能检测来自数据中心外部的流量,不能对内部流量进行有效检测。

本方案的意义和研究点在于,通过将安全设备虚拟化部署后,可以对数据中心云平台内部流量进行有效检测;安全设备资源池化,便于安全管理平台统一纳管,集中资源调配,提高效率;基于OpenStack架构适配的安全设备软件化和虚拟化,可实现按需部署和满足多租户的需求;面向SDN网络的对接,增强了安全设备对流量和策略的感知,配合SDN基于策略来进行管理和配置。

2 云安全与传统安全

传统IT安全主要采用隔离作为安全的手段,具体分为物理隔离、内外网隔离、加密隔离,网络边界解决方案证明这种隔离手段针对传统IT架构能起到有效的防护。同时这种隔离为主的安全体系催生了一批以硬件销售为主的安全公司,例如各种FireWall(防火墙)、IDS/IPS(入侵检测系统/入侵防御系统)、WAF(Web应用防火墙)、UTM(统一威胁管理)、SSL网关、加密机等。但传统IT安全表现出分散割据化、对应用的封闭化、硬件盒子化的3个特征。

云安全与传统安全相比,主要的差异在于三方面:一是动态、虚拟化网络边界安全,传统网络安全的首要步骤是划分安全域、确定网络边界,但在虚拟化环境中网络边界随着虚拟机迁移、计算和存储资源高度整合、基础网络架构统一、资源池收缩动态调整,整个网络边界在虚拟环境中,无法直接通过物理区域进行划分隔离。二是虚拟化安全,计算虚拟化、存储虚拟化、网络虚拟化,物理资源共享带来的虚拟机安全问题,如何控制流量,如何做到隔离,如何对虚机间通信进行监控等等。三是数据保密和防泄漏,用户与数据之间的物理分离带来的隐私保护和可用性之间的矛盾,做好审计等。以上这些都是云计算环境中迫切需要解决的安全问题。

3 云安全技术方案

3.1 整体方案

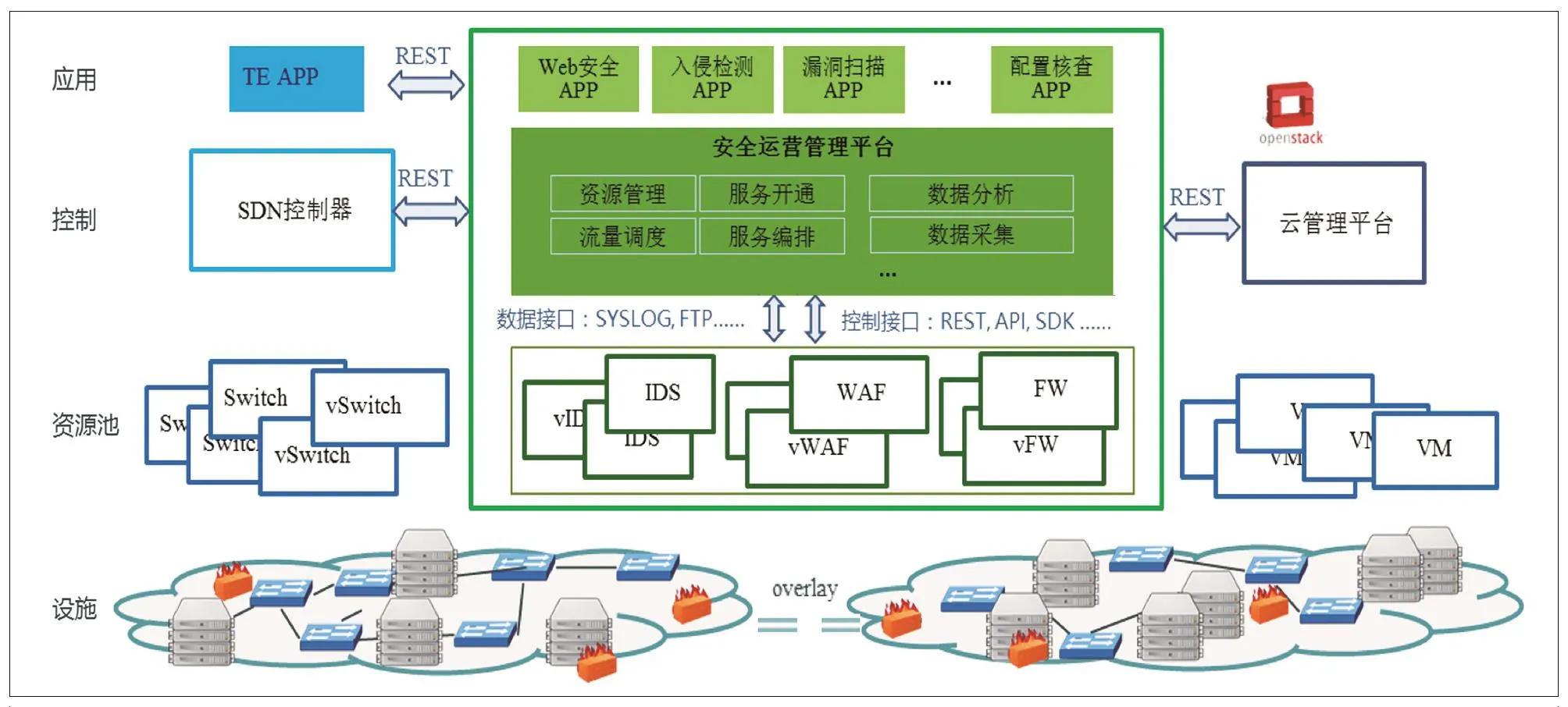

云计算环境下的虚拟化,特别是与网络虚拟化技术的结合,为安全设备的部署提供的新思路,中国移动大云所采用的OpenStack架构,同时也适用于云安全的设计新理念。SDN的特点是将网络中的控制平面与数据平面分离,通过集中控制的方式管理网络数据和路由,OpenStack的特点是按需分配,弹性可扩展、灵活、自动化。因此,研究方向可以从以下几方面入手:

安全设备虚拟化,使用虚拟化技术,将安全架构部署在云计算环境中,更有利于提高对云平台内部流量的感知和检测。

安全设备资源池化,将各类安全设备抽象为多个具有不同安全能力的资源池,并根据具体业务规模横向扩展该资源池的规模,满足不同客户的安全性能要求。

安全运营管理平台(面向SDN对接,适配OpenStack),向上为应用提供编程接口,向下提供设备资源池化管理,东西向可适配不同的业务管理平台(如OpenStack云管理平台、SDN控制平台和客户定制的管理平台等)。在内部,从这些不同的接口的获得信息转化成标准的安全策略、资产库信息、日志告警,并利用这些信息完成任务调度、智能决策和命令推送,将以往需要人工完成或半自动完成的管理流程转换成了接近全自动化控制。

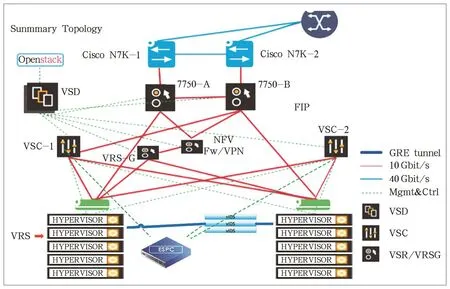

通过将安全数据与控制平面的分离,对物理及虚拟的网络安全设备与其接入模式、部署方式、实现功能进行解耦,底层抽象为安全资源池里的资源,顶层统一通过软件编程的方式进行智能化、自动化的业务编排和管理,以完成相应的安全功能,从而实现一种灵活的安全防护。整体架构如图1所示。

3.2 功能模块

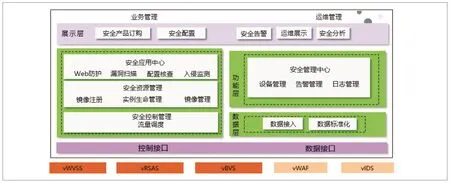

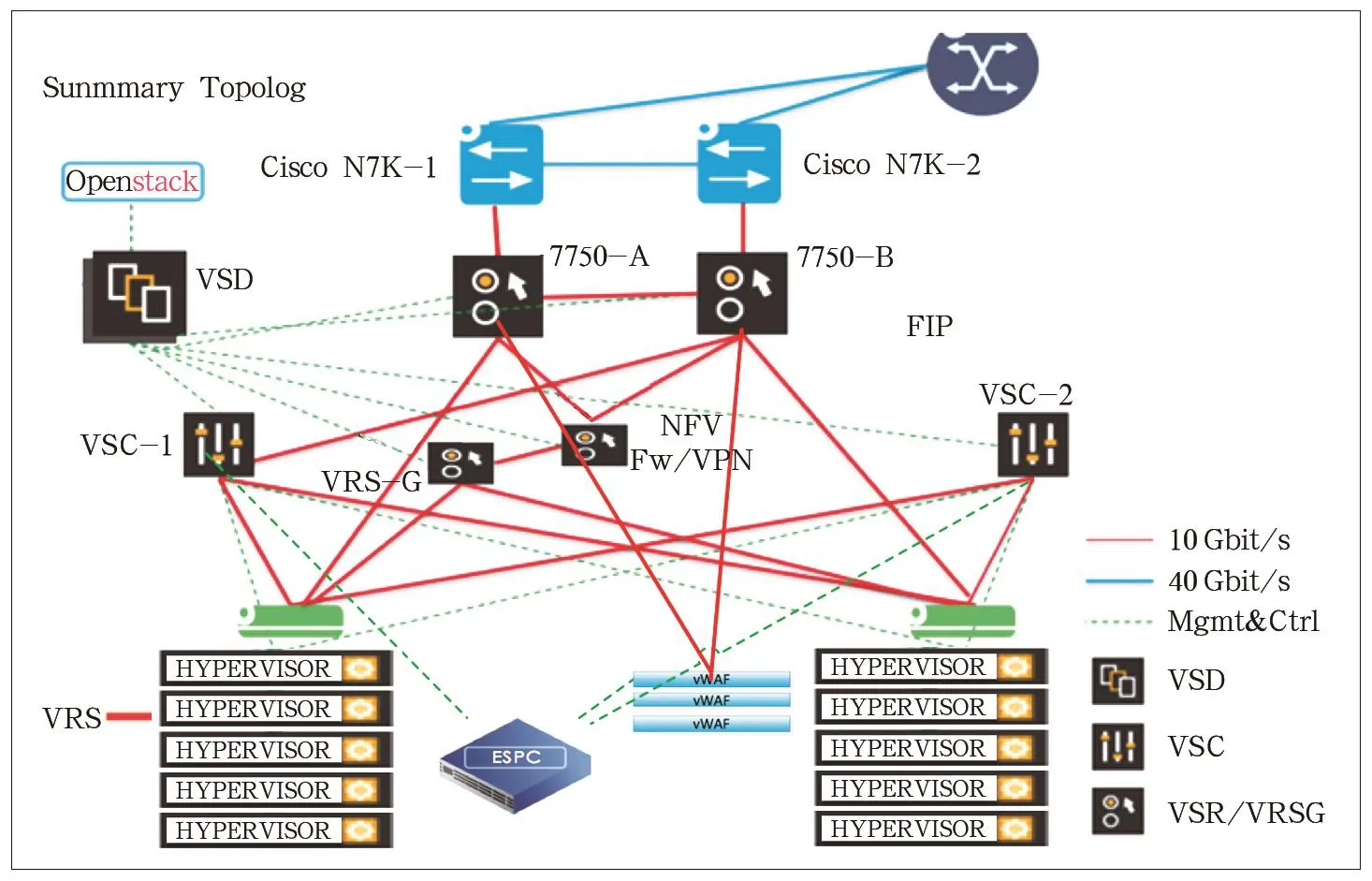

整个系统主要分为4个主要的开发模块,如图2所示。

展示层,主要分为针对用户使用的操作界面,以及客户的运维人员使用的运维管理界面。

处理层,主要分为ESPC和云业务管理。ESPC包括提供安全设备管理、告警管理、日志接收、日志归一、用户管理功能,集中授权。云业务管理包括安全应用中心、安全资源管理以及安全控制管理;安全应用中心提供各种安全业务的APP,需要负责提供将用户的配置翻译为设备的配置,并负责配置的管理,对接用户管理完成权限对接;安全资源管理负责管理安全实例的生命周期、权限、对接用户管理的设置,分配用户资源,监视安全资源使用情况,提供安全资源配置管理;安全控制管理负责对接网络控制器完成流量的管理。

接口层包括北向接口和南向接口,北向接口提供对接第三方日志,数据库访问,用户管理的对接接口,南向接口对接物理和安全设备控制接口和日志接口。

能力层主要是虚拟设备(本方案以常见安全设备为研究对象):vIDS、vBVS、vRSAS、vWAF、vWVSS。

3.3 技术方案

3.3.1 OpenStack

安全设备均支持适配OpenStack (K版)。

3.3.2 虚拟安全实例

漏洞扫描和配置核查系统的资源池化完全实现在OpenStack云环境内。两种系统提供支持K版本OpenStack的镜像,通过OpenStack的Glance组件,进行镜像的统一集中管理,通过OpenStack的Nova组件实现安全设备虚拟化实例管理。

3.3.3 网络集成

在网络方面,分为管理网络和业务网络。

管理网络用于安全运营管理平台同各虚拟安全设备管理互联,实现安全运营管理平台对设备下达策略、集中管理、日志收集等功能。所有虚拟安全设备均需有一块网卡接入管理网络。业务网络用于检测用户流量(包括东西向、南北向)。

图1 整体架构图

图2 模块图

3.3.4 安全运营管理平台

安全运营管理平台与OpenStack的集成,安全应用调用安全运营管理平台接口,实现在OpenStack中虚拟化安全设备实例的生命周期等管理。实现虚拟化设备从创建、开机、配置、关闭和删除等操作的完全自动化。

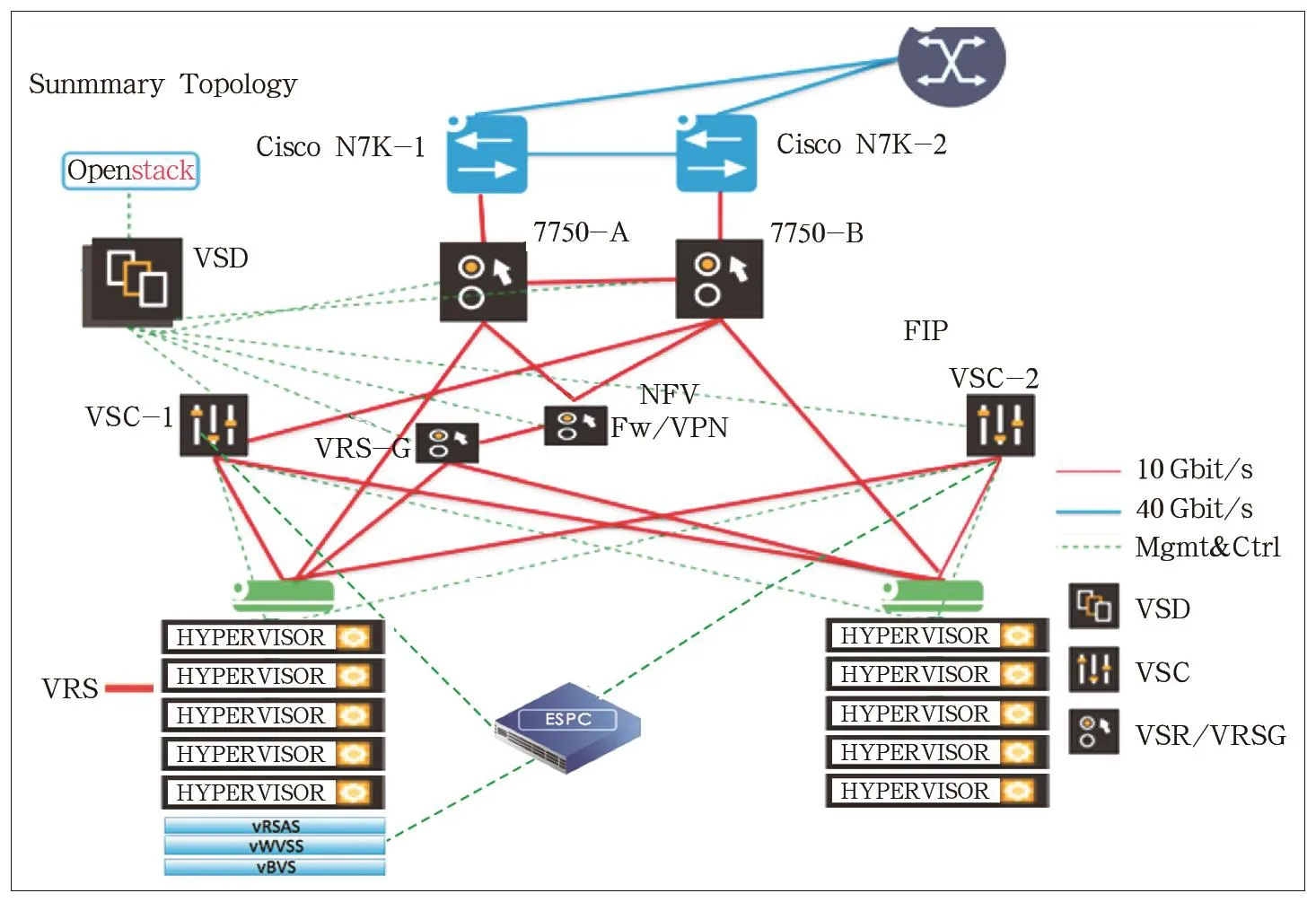

3.3.5 与SDN网络对接

由于SDN网络设计以及安全系统实例各自特性,虚拟化Web应用防火墙(WAF)和虚拟化入侵检测(IDS)实例部署和管理要求位于专属安全资源池内。安全专属资源池独立于OpenStack环境,防护对象的进入流量需要通过GRE隧道由SDN系统来牵引到安全专属资源池。

3.3.5.1 虚拟化WAF

支持将特定公网IP和端口流量引到WAF设备,并提供REST API,按照买方要求进行系统集成。

虚拟安全实例管理,在专属安全资源池的每台物理主机部署实例管理Agent,安全运营管理平台通过Agent接口,进行WAF虚拟化实例相关生命周期管理,包括实例创建、启动和关闭、删除等操作。同时该Agent还会对虚拟化WAF实例进行网络配置初始化。

部署管理,虚拟化WAF支持每租户部署方式和多租户部署方式;虚拟化WAF支持透明、路由旁路和反向代理部署方式;虚拟化WAF支持单臂或双链路部署方式;提供自动化部署能力。

网络管理,虚拟化WAF实例的网络同样包含两个部分,分别是业务数据网络和管理支持网络,两套网络均由Agent通过调用SDN系统或网络接口获取。

3.3.5.2 虚拟化IDS

虚拟化IDS的集成在实例管理和网络管理上同虚拟化WAF类似。

在部署管理上,vIDS对端口镜像流量进行检测、处理。在vIDS的数据口同样需要一个虚拟化交换机,用于与SDN系统进行数据交互。

虚拟安全实例管理,在专属安全资源池内的每台物理主机部署实例管理Agent,安全管理平台通过Agent接口,进行IDS虚拟化实例相关生命周期管理,包括实例创建、启动和关闭、删除等操作。同时该Agent还会对虚拟化IDS实例进行网络配置初始化。

部署管理,虚拟化IDS支持每租户部署方式和多租户部署方式,调用SDN接口建立GRE隧道,将被检测主机双向流量自动牵引至IDS镜像所在宿主机接口,完成入侵检测。

网络管理,虚拟化IDS实例的网络同样包含两个部分,分别是业务数据网络和管理支持网络,两套网络均由Agent通过调用SDN系统或网络接口获取。

4 技术方案验证和评估

4.1 技术方案验证

4.1.1 虚拟化扫描器RSAS、BVS、WVSS安全实例

扫描器部署拓扑图如图3所示,输入待扫描网络地址,下达扫描指令。安全应用判断该用户是否存在扫描器,不存在安全实例,就通过OpenStack的Rest API创建一个扫描器的安全实例。安全应用通过OpenStack的Rest API获取租户的所有网络信息,然后查询出待扫描地址所在的网络信息。安全应用通过OpenStack的Rest API获取扫描器自身的实例配置信息,判断扫描器是否接入该网络中,如果未接入就为扫描器添加该网络,然后重启扫描器。安全应用通过OpenStack的Rest API接口更新待扫描实例的安全组,保证扫描器能正常访问该实例。安全应用后台通过扫描器实例的Rest API为扫描器下发扫描任务。安全应用后台等待扫描结果,通过ESPC安全运营管理平台获取扫描结果报表,完成扫描。

4.1.2 虚拟化网络入侵检测安全实例

图4为vIDS部署拓扑图,用户通过安全应用下发IDS保护虚拟实例IP地址,安全应用后台判断用户是否存在vIDS,若不存在,安全应用后台则为vIDS分配管理网络IP,然后调用安全资源池的Rest API启用vIDS安全设备。安全应用后台根据IP地址,通过OpenStack的Rest API接口去查询当前租户网络中该IP地址所拥有的虚拟机的vport_id。安全应用后台调用SDN网络的接口通过vport id查询该VM所在计算节点的主机的IP地址。安全应用后台调用安全资源池的Rest API创建相应的gre隧道,然后创建该保护主机IP+mac地址的流表。安全应用后台调用SDN网络的接口,通过vport id、安全资源池的IP地址创建该虚拟实例gre隧道完成该虚拟实例的流量镜像。

4.1.3 虚拟化Web应用防火墙安全实例

输入需要添加的保护站点,启用防护策略。安全应用后台判断该用户是否有vWAF虚拟机实例,没有虚拟机实例,则分配管理地址,然后调用安全资源池的Rest API,创建一个vWAF的安全实例。图5 为vWAF部署拓扑图,安全应用后台根据输入站点信息,如果是域名就解析出域名的IP地址。安全应用后台通过vWAF的Rest API下发站点保护策略到vWAF。安全应用后台调用安全资源池Rest API完成资源池内部引流flow的下发。安全应用调用SDN网关7750的配置接口,完成对该目标主机路由配置,将流量牵引至vWAF上。完成配置,开始防护。

4.2 技术方案评估

图3 扫描器部署拓扑

图4 vIDS部署拓扑图

依据验证情况,技术方案的设计目标均已达到相应的效果。第一,安全设备采用虚拟化技术按需生成相应的安全设备实例,以软件形态存在,安全设备可以根据实际需求进行灵活部署,无论是OpenStack环境或安全资源池都可满足部署要求;第二,通过安全设备的资源池化,实现了对安全资源的统一纳管,集中调度和调配,弹性可扩展;第三,安全设备镜像和实例的管理利用OpenStack云平台来实现,上层安全运营管理平台与云平台进行用户关联,通过调用OpenStack接口实现对安全实例的管理,根据用户所需的安全需求就可以从资源池中找到相应资源,安全设备可以做到逻辑简单、处理高效,不容易出错而影响系统的稳定性,保证全程自动化,满足多租户需求;第四,通过控制与数据分离,并通过安全运营管理平台与SDN控制器的协同,对流量按需调度,实现服务链(Service Chain)。SDN控制器主要实现了业务网络、管理网络等相关网络功能,同时实现了对安全实例高效的流量牵引。

图5 vWAF部署拓扑图

5 总结

云安全建设是一个长期的任务,需要随着技术的发展和业务的更新,及时地制定设计新的安全方案,调整已有的安全策略。大幅提高云安全防护的主动性和有效性,将安全问题控制在源头,是运营商安全防护体系的革命性变化。

[1] 陈驰,于晶, 等. 信息安全国家重点实验室信息安全丛书:云计算安全体系[D]. 北京:科学出版社,2014.

[2] 张卫峰. 深度解析SDN利益、战略、技术、实践[D]. 北京:电子工业出版社,2013.

[3] 雷葆华,等. SDN核心技术剖析和实战指南[D]. 北京:电子工业出版社,2013.

[4] 刘文懋. 软件定义的企业级数据中心网络安全研究[J]. 电信科学, 2014.

[5] (美) 戴夫·沙克尔福. 虚拟化安全解决方案[D]. 张小云,等,译. 北京:机械工业出版社,2016.

SDN-oriented research and realization of technical proposal in cloud security

LUO Yuan (China Mobile (Suzhou) Software Technology Co., Ltd./China Mobile Suzhou R & D Center, Suzhou 215163, China)

This paper firstly described the current status that rapid development of cloud computing and security issues had increasingly brought serious impact on SDN and cloud security; secondly analyzed problems and challenges that the new network deployment of SDN and virtualization brought; this paper presented virtualization, resource pooling of safety devices, through cooperation between security operation management platform and SDN controller, the flow of on-demand scheduling, automatic management of resources through adaptation of openstack, then verified and evaluated the effectiveness of the case. Through research in cloud security based on SDN network, this paper will make a considerable contribution to the development of China Mobile group's public service cloud security services.

SDN; cloud security; virtualization; resource pooling; automation

TP393

A

1008-5599(2017)07-0020-06

2017-06-21

* 中国移动集团级一类科技创新成果,原成果名称为《大云安全系统BC-Security》。