一个无可信中心的门限群签名方案

2017-07-03尚光龙曾雪松

尚光龙,曾雪松

(信阳职业技术学院数学与计算机科学学院,河南 信阳 464000)

一个无可信中心的门限群签名方案

尚光龙,曾雪松

(信阳职业技术学院数学与计算机科学学院,河南 信阳 464000)

目的 传统门限群签名方案一般都依赖于可信中心生成基本参数,然而,现实中的可信中心不一定是完全可信的。为提高门限签名的安全性,对无可信中心的门限群签名进行安全机制探讨。方法 在没有可信中心的前提下,基于分布式的RSA秘钥产生协议,生成RSA密码体制相关参数。根据门限群签名机制,签名群中参与签名成员生成部门签名,并通过组合部分签名生成门限群签名,签名验证者验证群签名的有效性。对签名方案的安全性和运算量进行分析,论证方案的安全性。结果 通过分布式秘钥产生协议生成的RSA密码参数能够安全实现门限群签名,该签名完全有效并具备较高的安全性,签名机制能够抵御抗合谋攻击和伪造签名攻击,符合门限群签名的安全性要求。结论 分析论证表明,基于分布式秘钥生成协议和Shamir门限机制提出的无可信中心的门限群签名方案,克服了传统门限群签名过于依赖可信中心的弊端,提高了门限群签名的安全性,是一个符合门限机制、安全性增强的群签名方案,具有一定的理论和应用价值。

可信中心;门限机制;群签名

0 引 言

一般地,门限群签名相关参数的生成都是借助于可信的第三方TA来完成的[1-7],然而现实中没有绝对可信的TA,仍旧存在可能的联合伪造签名问题。为此,本文基于Boneh等学者提出的分布式RSA密钥产生协议,解决RSA模数N和签名者私钥di的生成和初始化问题,并在学术界已有方案[8-14]的基础上,提出了一个无可信中心的门限群签名方案。

1 生成参数

设G={P1,P2,…,Pn}为有n个成员的群,G的子群G′={P1,P2,…,Pt}有t个成员,为签名群。设待签名消息为m,H为一个强单向安全哈希函数;每一个群成员Pi随机选取互异的IDi∈ZN作为自己的身份标识并通过安全信道广播给其他群成员;群成员合作生成RSA模数N=pq(p、q是秘密素数),并公开N。此外,给定一个公开的加密指数e,群成员执行分布式RSA密钥产生协议[8]得到私钥d的碎片信息di(i=1,2,…,n),算法如下:

(1)生成候选参数

①每个参与者Pi秘密选择一个n-bit的整数pi;

②利用分布式计算协议,n个成员确定p=p1+p2+…+pn不能被一个下界为B的小素数整除,否则返回①。同理,确定;q=q1+q2+…+qn。

(2)计算N

在维护pi和qi安全性的前提下,所有成员合作计算N=(p1+p2+…+pn)·(q1+q2+…+qn);假设存在大素数P使得P>(t2n)2>N,则N的计算步骤如下:

①令l=[(n-1)/2]签名参与者Pi随机选取2个度数为l的多项式fi,gi∈Zp[x](fi(0)=pi,gi(0)=qi), 另外, 随机选取一个度数为2l的多项式hi∈ZP并满足hi(0)=0;

②每个群成员Pi计算pi,j=fi(j),qi,j=gi(j),hi,j=hi(j),(j=1,2,…,n),然后将三元组⟨pi,j,qi,j,hi,j⟩通过安全信道秘密发送给成员Pj;

(3)素性检测

所有成员合作验证N是否确实是2个素数的乘积,若不是,则重新执行步骤(1)。

检测过程如下:

②成员P1计算g在N上的Jacobi符号, 如果(g/N)≠1, 则返回①重新选取g;

证明:因为N=pq,且p=p1+p2+…,pn,q=q1+q2+…,qn,由整数分解的唯一性可知,p和q是素数, 因而N是2个大素数的乘积。

(4)Φ(N)的共享

(5)私钥d的产生与共享

给定公开的加密指数e,群成员分布式计算解密指数d和被全体成员分存的秘密份额di, 但d不能显式出现, 对群成员是不可见的。

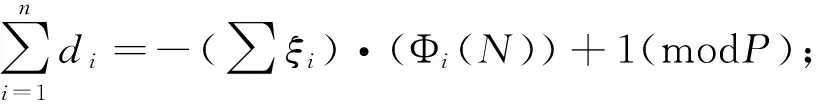

di计算步骤如下:

①每个成员Pi随机选取ri∈Ze;

②所有成员计算ψ=(∑ri)·(∑Φi(N))mode; 如果ψ对于模e是不可逆的, 则返回①重新选取ri;

③每个成员Pi独立计算ξ=riψ-1mode, 则由上式可得∑ξi=(∑ri)·ψ-1=Φ-1(N)mode。 因此, 所有成员没有泄露其秘密份额Φ-1(N)mode的任何信息;

2 部分签名的生成和组合

生成部分签名

sigi=H(R,m,G′)dimodN

并通过安全信道将(ri,sigi)秘密发送给签名合成者DC。DC收到所有的(ri,sigi)后, 生成消息m的群签名(R,Sig,G′),其中

3 群签名的验证

验证者只需用群公钥e来验证下式是否成立

Sige≡H(R,m,G′)modN

证明:

故群签名有效。

4 方案分析

(1)安全性分析

在方案中,由于p=p1+p2+…+pn,q=q1+q2+…+qn, 其中pi和qi均为签名参与者秘密选取的参数, 因此攻击者要想获取p和q只能有两种方法: ①分解大整数N; ②攻破Shamir门限方案,n个成员合谋恢复p和q。 而这些途径在现有计算能力下均是不可行的。另外由d的产生过程可知, 任何少于t人的群体要想求出私钥d,都需要求出Φ(N)=(p-1)(q-1)与-Φ-1(N)mode, 而Φ(N)和-Φ-1(N)mode是通过Shamir门限方案共享的,攻破Shamir门限方案在现有计算能力下缺乏可行性。因此本方案能抗合谋攻击和伪造签名攻击。

(2)方案的计算量分析

为计算方便,假定乘法运算用M来表示,哈希运算用H来表示,指数运算用Exp来表示,加法运算用A来表示,拉格朗日插值运算用Lag来表示,Jacobi符号运算用Jac来表示,方案的算法复杂性统计见表1:

表1 计算量统计

5 结 论

基于分布式的RSA秘钥产生协议,不同于传统的依赖可信中心的门限群签名方案。本文提出了一个无可信中心的门限群签名方案,解决了RSA模数签名私钥的生成问题,并对模数进行了素性检测,对签名私钥不能被签名群成员伪造这一安全性进行了分析证明,并据此按照部分签名的生成和组合、群签名的生成和验证实现了整个签名方案。通过方案分析和定理证明,由于RSA加密体制和Shamir门限方案的良好安全性能,具有较好的抗合某攻击和抗伪造签名攻击性能;在发生签名纠纷时,方案还具有身份追踪性能,解决了身份追踪问题;最后对整个方案进行了计算量分析,分析表明,方案满足群签名方案的安全性要求和低计算量要求,具有一定的研究和应用价值,是一个安全可行的门限群签名方案。

[1]张福泰,张方国,王育民.群签名及其应用[J].通信学报,2001(01):77-85.

[2]张键红,伍前红,邹建成,等.一种高效的群签名[J].电子学报.2005(06):1113-1115.

[3]王海艳,王汝传.群签名方案之比较研究[J].计算机应用研究,2005(10):93-95.

[4]李凤银,禹继国,鞠宏伟.一种基于RSA的群签名方案[J].计算机工程与设计,2006(08):2955-2957.

[5]CROFTRA,HARRISSP.Public-keycryptographyandre-usablesharedsecrets[J].CryptogrCoding,1989:16(06):24-32.

[6]DESMEDTY,FRANKELY.Thresholdcryptosystems[J].OnAdvancesinCryptology,1989,435:307-315.

[7]HEJ,DAWSONE.Multistagesecretsharingbasedonone-wayfunction[J].ElectronLett,1994,30(19):1591-1592.

[8]HARNL.Grouporientedthresholddigitalsignatureschemaandmultisignature[J].IEEproceed-CompDigitalTech,1994,141(05):307-313.

[9]LIZC,ZHANGJM,LuoJ,etal.Grouporiented(t,n)thresholddigitalsignatureschemeswithtraceablesigners[C]//ProceedingsoftopicsinElectroniccommerce:secondinternationalsymposium.Berlin:SpringerVerlag,2001:57-69.

[10]YASUAKII,NAKANOSB.TheparallelFDFMprocessorcoreapproachforCRT-basedRSAdecryption[J].InternJNetwComput,2012(02):79-96.

[11]肖振久,胡驰,陈虹.改进的RSA算法在数字签名中的应用[J].计算机工程与应用,2014,50(17):106-109.

[12]王明文,朱清新,卿利,等.无可信中心的(t,k)门限RSA数字签名体制[J].华中科技大学学报(自然科学版),2006,34(06):33-35.

[13]王斌,李建华.无可信中心的(t,n)门限签名方案[J].计算机学报,2003,26(11):1581-1584.

[14]王斌,潘皓东,李建华.一种安全的(t,m)门限群签名方案[J].上海交通大学学报,2002,36(09):1333-1336.

[责任编辑:关金玉 英文编辑:刘彦哲]

Threshold Group Signature Scheme Without TA

SHANG Guang-long,ZENG Xue-song

(School of Mathematics and Computer Science,Xinyang Vocational Technical College,Xinyang,Henan 464000,China)

Objective In a general way,the threshold group signature scheme depends the TA to generate the parameters.However,the TA is not necessarily to be fully trusted in reality.To increase the security of threshold signature,the security mechanism of threshold group signature without the trusted center is discussed.Methods Without the trusted center,the distributed protocol is based on to generate the RSA keys.Under this mechanism,each participant completes the part-signature and the signature by combining the part-signature and the signature verifier to verify the validity of the group signature.At last,the computational complexity of the scheme is analyzed and the security of the scheme is demonstrated.Results Analysis shows that this scheme can implement threshold group signature and the signature is fully effective with high security;this signature scheme can resist collusion attack and forgery signature attack,and meet the security requirements of threshold group signature. Conclusion The analysis shows that the scheme overcomes the traditional disadvantages of the traditional threshold group signature which is too dependent on the TA,and improves the security of threshold group signature.So,it is a safe and feasible threshold group signature scheme,which has certain theoretical and practical value.

TA;threshold mechanism;group signature

河南省科技厅重点科技攻关项目(142102210331)

尚光龙(1979-),男,河南南阳人,讲师,硕士研究生,主要研究方向为信息安全、密码学。

TP

A

10.3969/j.issn.1673-1492.2017.05.002

来稿日期:2016-08-30