移动物联网的可定制RFID网络安全协议①

2017-06-07褚贵洋

褚贵洋

(沈阳军区总医院 信息科,沈阳 110015)

移动物联网的可定制RFID网络安全协议①

褚贵洋

(沈阳军区总医院 信息科,沈阳 110015)

已有的RFID安全协议大多针对隐私性与匿名性而忽略了可扩展性与可定制性,对此提出一种可扩展且可定制的RFID双向认证协议.首先,目标认证模块分别对标签与客户端阅读器进行认证,其中分别使用基于线性搜索的标签分组以及一个映射表提高认证的效率;然后,通过简单的ID匹配机制检测恶意用户;最终,通过标签与服务器的交互认证实现双向认证过程,进一步提高安全性.分析结果表明,本算法在具有可定制能力与可扩展能力的前提下,且具有较好的计算效率与安全性.

移动物联网;RFID系统;可定制能力;可扩展能力;双向认证;安全协议

RFID系统是物联网重要的一部分,其安全性与性能直接影响物联网的整体性能,随着物联网的多元化,许多应用将阅读器植入移动设备之中(智能手机、平板电脑等),因此RFID系统需要具有可扩展能力以及可根据不同应用场景所具备的可定制能力[1,2].

然而已有的RFID安全协议大多仅考虑了RFID的匿名性与隐私保护能力,而忽略了目前移动物联网所需的可扩展能力与可定制能力[3,4].文献[5-7]对此提出了具有可扩展能力的RFID安全协议,但是均具有一些不足之处,这三种算法的计算复杂度均较高.文献[8]针对应用于射频识别(RFID)系统中的Hash链协议在可扩展性和安全性方面存在的缺陷,提出了一种高效可扩展的改进协议,该方案供了标签与阅读器之间的双向认证,通过利用标签ID的唯一性建立了数据索引,但该方案中标签ID极为关键,对克隆攻击的鲁棒性较弱.文献[9]使用树结构管理标签实现隐私保护,将RFID系统搜索云数据库的时间复杂度由O(N)减少到O(lgN),该方案基于数据库搜索与加密系统提高RFID网络的安全性,但其通信成本与计算成本均远高于非数据库搜索的方案.

为了提高新型移动RFID系统的综合性能,本文设计了新的具有可扩展且可定制的RFID安全协议,本协议工作于EPCglobal Architecture Framework[10]的Application Level Event(ALE)层,共包含四个模块:客户端阅读器认证模块、标签认证模块、恶意入侵检测模块以及标签与服务器的双向认证模块.前两个模块为初步筛选与过滤模块,选择合法的客户端阅读器与标签;第三个模块则检查系统的恶意入侵,可抵御诸如SQLIA、妥协攻击等恶意攻击;第四个模块则深度检查标签的合法性.本协议在具有可定制能力与可扩展能力的前提下,且具有较好的计算效率与安全性,满足新型移动物联网的安全性需求.关键词库的结合大大提高了信息抽取算法的准确性和通用性,基于Web信息抽取的混合交通出行方案生成与表示系统的成功实验也证明了本文提出的Web信息抽取算法的实用性.

1 移动RFID系统的架构

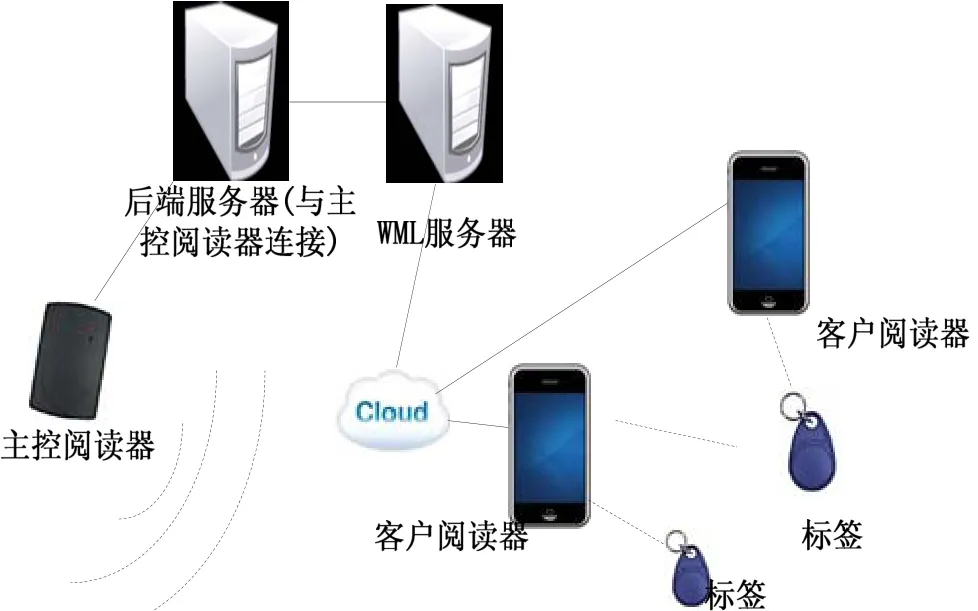

本系统总体分成三部分:相关Web页面获取模块、Web信息抽取模块、知识表示模块.系统总体框图如图1所示.

图1 移动RFID系统的网络模型

参考众多的移动RFID系统实例[11,12],考虑图1所示的移动RFID系统模型,其中主要包含后端服务器、WML服务器、客户端阅读器、主控阅读器、标签以及云,各部分的作用如下描述:

后端服务器:维护所有标签与阅读器的相关信息:

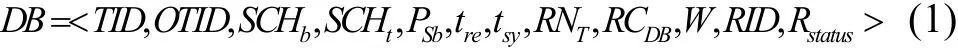

表1描述了式(1)中的符号意义,数据库直接与主控阅读器连接与交互.

表1 后端服务器中维护的参数及其意义说明

PSb+1 标签的新PSbSCHt 清理状态的时间戳比特tre 标签最后的阅读时间tsy 同步的系统时间RNT 该标签被阅读的次数RCT/RCDB 标签清理会话中阅读标签的次数计数器W标签集的值RID 阅读器的物理ID Rstatus 阅读器状态(ON/OFF)

WML服务器:为后端服务器与认证的用户分别提供无线连接与Web服务.

客户端阅读器:位于远端的阅读器(移动或非移动状态,可嵌入移动设备中),可认证标签.此类阅读器可通过云、服务器与主控阅读器通信,后端服务器与认证的客户端阅读器均维护一个元组信息:

主控阅读器:管理所有的客户端阅读器并与后端服务器连接,同时支持EPCglobal框架[8].RFID标签:通过保存的ID识别目标标签.

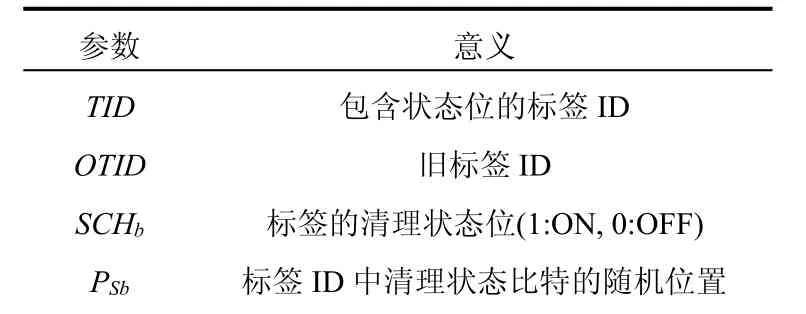

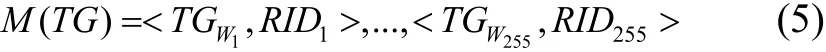

本文协议共包含4个系统模块,如图2所示.模块1与2均使用搜索技术认证客户端阅读器与标签,模块3通过恶意命令的匹配算法检测恶意入侵用户,模块4实现了标签对服务器的双向交互认证.

图2 本文安全算法的架构(共包含四个模块)

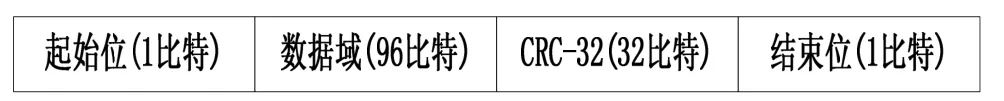

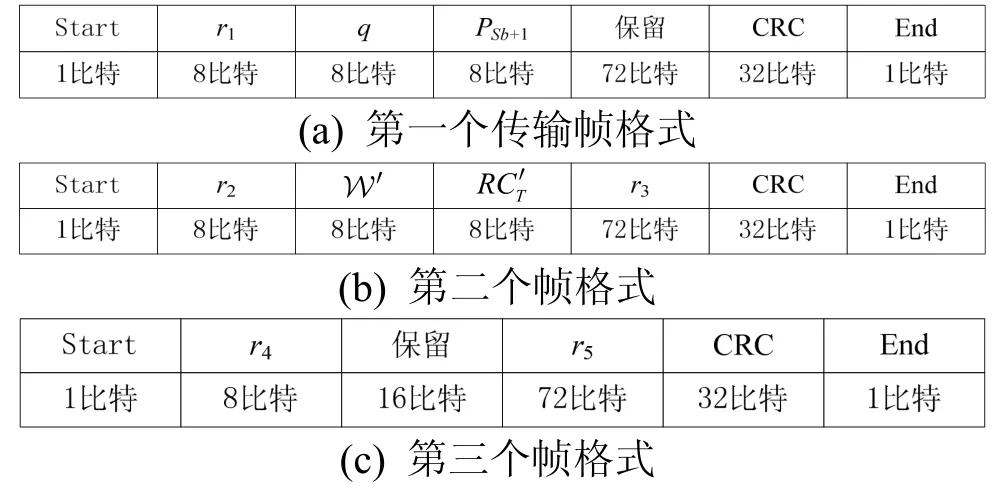

图3 所示是本文标签与阅读器通信的数据格式.

图3 本文标签与阅读器通信的数据格式

2 本协议的主要模块

2.1 目标认证算法

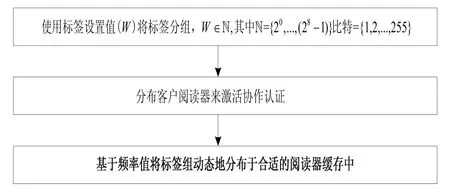

目标认证技术包括模块1与模块2,分别处理标签与阅读器的认证,如图4所示是本文目标认证方法的处理流程.

图4 本文目标认证算法的流程

本文认证技术主要分为如下两步:

① 步骤1(标签分组):本文使用基于标签分组的线性搜索方法来缩短搜索的时间窗口.将255个标签分为一组,以8比特值表示,分组方法如下式所示:

式中W>0,bbMSB是标签ID的两个MSB(最高位), bbbbbbLSB是后六个LSB(最低位).

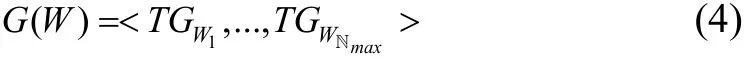

② 步骤2(标签协同):在该步骤中,主阅读器与客户阅读器协作来获得TG动态且有效的分布.主阅读器与客户端阅读器如下处理:

客户端阅读器程序:标签协作方法旨在基于频率值将标签进一步地分组处理,以确保阅读频率高的阅读器可快速地获得标签的认证信息.客户端阅读器周期地计算TG的频率值,计算方法如下:

客户端阅读器的TG频率值越低,则将该TG移动到对应客户端阅读器的概率越高.

2.2 双向认证协议

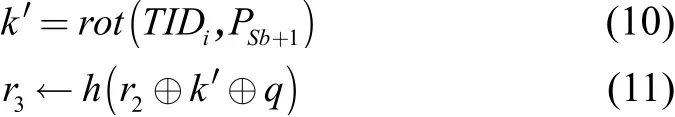

图5所示是本文双向认证协议的具体算法与流程,详细描述了四个模块的运行流程与具体实现.阅读器通过EPC通信协议LLRP开始协议,阅读器生成一个查询q,如下式所示:

式中1r是一个随机数,通过轻量级伪随机数生成器(PRNG)与阅读器ID(RIDi)进行异或运算生成.然后对结果进行hash计算生成q.然后,阅读器随机地生成PSb+1并发送然至标签来初始化标签与阅读器之间的通信.该初始化帧(协议的第一帧)的数据格式如图6(a)所示.标签对阅读器返回响应帧,响应中包含响应帧格式如图6(b)所示.

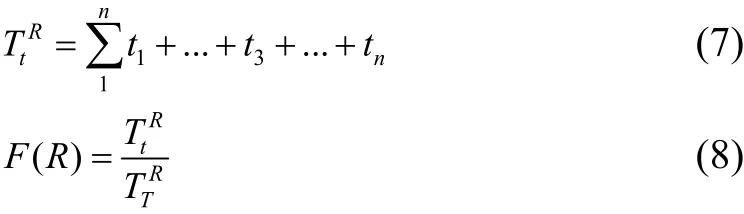

参数r2是标签中使用PRNG生成的随机数,W'是随机的标签值,由1r与W异或运算生成.将标签的阅读次数值(RCT)进行hash运算以生成然后,使用(10)(11)两式生成计算r3.

式(10)中rot使用随机数PSb+1进行随机左循环移位(rot)运算,式(11)中将k¢、r2、q三者进行异或运算,并将结果进行hash运算获得最终的r3.上述处理中通过hash函数、随机数与左循环移位操作来保证传输的数据无法被追踪以及安全性.

图6(a)(b)所示是帧的成功传输实例,阅读器使用主控阅读器中的RDB来初始化RIDi的识别处理.系统模块1对应于阅读器识别程序.如果在RDB中发现则模块1调用模块2进行后续处理;否则,拒绝所有收到的数据.

图5 本文双向认证的详细流程与步骤

图6 双向认证协议的帧格式

如果在DB(数据库)中找到TIDi,客户端阅读器识别出TIDi并使用标签的SCH比特(保存于DB中)来决定标签的SCH状态.如果标签的SCH=ON,则忽略模块3与模块4;如果SCH=OFF,则运行模块3与模块4两个模块以提高安全级别.

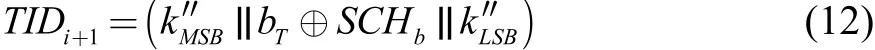

TID的计算方法如下所示:式中bT表示Psb的比特,kM¢¢SB表示TID中bT之前的比特,kL¢¢SB表示TID中bT之后的比特.

如果标签是OFF状态,系统则运行模块3与模块4.在模块3中,恶意检测程序将确保标签数据不受恶意命令影响.模块3的方法对文献[13]进行了修改:如果发现了恶意SQLIA命令,则系统调用模块4进行处理,模块4是一个交互认证阶段,该阶段的阅读器发送标签的r4与r5到标签,如图6(c)所示.随机数r4由PRNG计算获得,r5签则通过对r3、k¢、q进行异或运算,并保存于后端的服务器中.

3 安全协议的性能分析

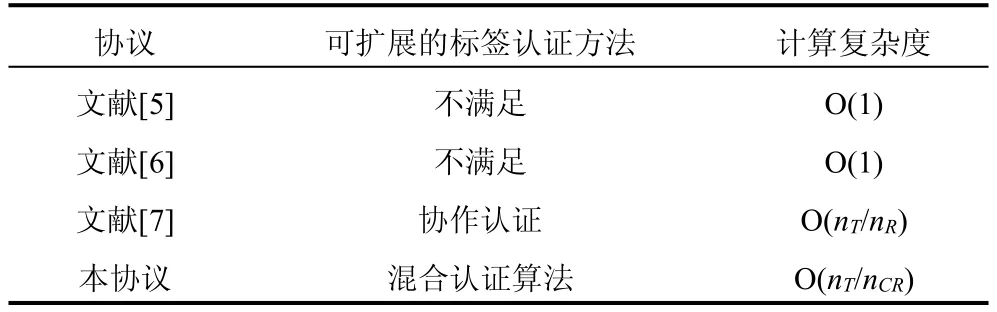

为了横向地评估本文可扩展、可定制RFID安全协议的综合性能,将本协议与文献[5-7]进行了比较,表2与表3所示是各性能指标的结果统计,表2所示是各协议的扩展性与计算复杂度结果,可看出本协议的扩展性优于其他三种协议,同时由于本算法采用的动态标签分组技术,使得本方法的计算复杂度低于文献[7]的方案(可扩展的认证方案).

表2 四种安全协议的可扩展能力比较(nT/nCR:客户端阅读器中缓存的标签数量,nT/nR:阅读器中缓存的标签数量)

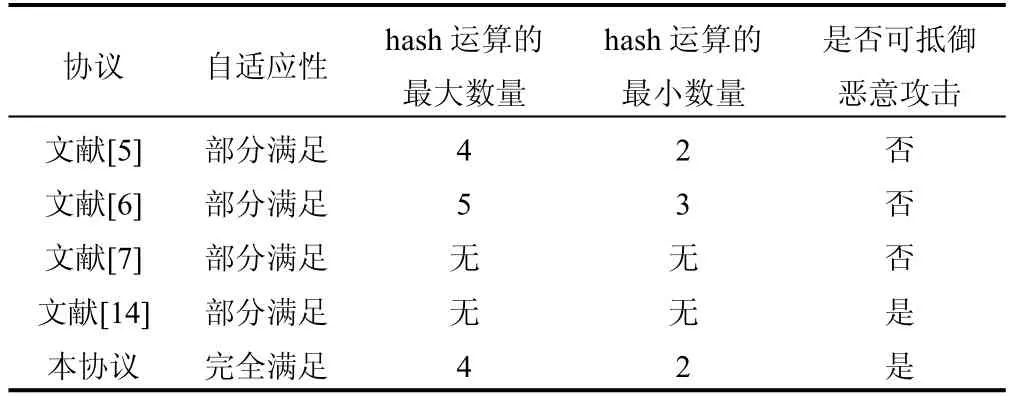

表3所示是四种安全协议的安全性性能的比较,总体而言,本方法比其他协议的hash运算少,同时本方法包含多个控制参数(例如SCHt,tre,RCT,RNt)以确保对不同的RFID分布系统进行最优化地定制.阅读次数(RCT)与阅读数(RNt)参数的作用是控制系统期望阅读标签的次数,状态时间戳比特SCHt与标签的最终阅读时间tre作用是控制标签的阅读时间.此类控制参数增强了协议的自适应性,并且可有效地抵御了恶意标签的入侵.

表3 四种安全协议的自适应性与安全性比较

4 结语

针对新型移动RFID系统,本文设计了新的具有可扩展且可定制的RFID安全协议,共包含四个模块:客户端阅读器认证模块、标签认证模块、恶意入侵检测模块以及标签与服务器的双向认证模块.在目标认证模块中,通过标签分组提高标签搜索的效率,并使用标签协同方法基于阅读器频率值确保阅读频率高的阅读器快速获得标签的认证信息.同时为算法引入了多个控制参数,阅读次数(RCT)与阅读数(RNt)参数的作用是控制系统期望阅读标签的次数,状态时间戳比特SCHt与标签的最终阅读时间tre作用是控制标签的阅读时间,此类控制参数增强了协议的自适应性,并且可有效地抵御恶意用户的入侵.

1孙其博,刘杰,黎羴,等.物联网:概念、架构与关键技术研究综述.北京邮电大学学报,2010,33(3):1–9.

2杨光,耿贵宁,都婧,等.物联网安全威胁与措施.清华大学学报(自然科学版),2011,(10):1335–1340.

3张捍东,丁磊,岑豫皖.基于Hash函数的RFID安全协议研究.计算机工程与设计,2013,34(11):3766–3769.

4冯君,汪学明.基于超椭圆曲线密码体制的RFID安全协议.计算机工程与设计,2013,34(10):3427–3430.

5 Song B,Mitchell CJ.Scalable RFID security protocols supporting tag ownership transfer.Computer Communications, 2011,34(4):556–566.

6 Erguler I,Anarim E.Security flaws in a recent RFID delegation protocol.Personal&Ubiquitous Computing,2012, 16(3):337–349.

7 Trujillo-Rasua R,Solanas A,Pérez-Martínez PA,et al. Predictive protocol for the scalable identification of RFID tags through collaborative readers.Computers in Industry, 2012,63(6):557–573.

8裴小强,卫宏儒.基于Hash链的RFID安全双向认证协议.计算机应用,2014,(S1):47–49.

9温聪源,曾致远,徐守萍.使用云数据库作为服务器的RFID安全认证协议设计研究.科学技术与工程,2015,15(16):84–90.

10 Fabian B,Nther O.Security challenges of the EPCglobal network.CommunicationsoftheACM,2009,52(7):121–125.

11吕峻闽,缪春池,周启海,等.基于RFID和SCOR的物联网配送中心信息系统模型研究.计算机科学,2011,38(12): 128–130.

12王新锋,刘建国,蒋旭,等.移动型RFID安全协议及其GNY逻辑分析.计算机应用,2008,28(9):2239–2241.

13 Ray B,Chowdhury MU,Pham T.Mutual authentication with malwareprotection for aRFID system.International Conference on Advancesin Distributed and Parallel ComputingAdpc.2010.24–29.

14杨昕,凌捷.一种低成本超轻量级RFID双向认证协议.计算机科学,2016,43(4):160–162.

Customized Security Protocol of RFID Network in Mobile Internet of Things

CHU Gui-Yang

(Information Department,General Hospital of Shenyang MilitaryArea Command,Shenyang 110015,China)

Concerned the problem that the existing RFID security protocols focus on the privacy and anonymity of RFID system,but ignore the scalability and customizability,a scalable and customizable RFID bidirectional authentication protocol is proposed.Firstly,the tags and client readers are authenticated by target authentication module,the efficiency of the authentication is improved by using the tag grouping based on liner search method and a mapping table;secondly, the malicious users are detected by a simple ID matching detection;lastly,the mutual authentication between tags and servers is realized to enhance the security further more.The analysis results show that the proposed algorithm has a good computational efficiency and security,at the same time it realizes the customizability and scalability.

mobile internet of things;RFID system;customizability;scalability;both mutual authentication;security protocol

2016-08-23;收到修改稿时间:2016-10-12

10.15888/j.cnki.csa.005769