基于置乱切换决策机制和声搜索的图像加密算法*

2017-06-06陈煜欣

陈煜欣

(环境保护部 信息中心, 北京 100029)

基于置乱切换决策机制和声搜索的图像加密算法*

陈煜欣

(环境保护部 信息中心, 北京 100029)

为解决当前图像加密算法因其置乱过程存在周期性而难以有效降低相邻像素间的紧密度,导致其安全性不高的问题,提出了一种置乱切换决策机制耦合动态和声搜索的图像加密算法.将明文分割成均等图像子块,通过Logistic映射形成一组随机数组,并定义置乱切换决策机制,根据切换参数选择合适的置乱函数对各子块进行置乱.以图像熵值与相邻像素间的紧密度为目标函数,替换传统的和声搜索模型.通过改进和声搜索机制输出的最佳密钥设计像素加密函数并反复搜寻优化,使相邻像素间的紧密度最小.结果表明:与当前图像加密技术相比,所提算法的安全性更高,具有更高的抗剪切攻击与抗差分攻击能力.该算法能够较好地用于QR二维码以及数字图像的信息加密.

图像加密; 置乱切换决策机制; 和声搜索算法; 切换参数; Zigzag扫描; 像素加密函数; Logistic映射; 加密函数

图像因其含有非常丰富的细节信息,使其在各个领域得到了广泛应用,已成为各行业交流的必备工具,但是由于图像经常在开放的网络中传输,使其易遭受到攻击,导致信息面临巨大威胁[1-2].如何在未授权的网络中安全传输图像,确保图像信息不被窃取,已成为各国学者的研究热点[3],传统的数据加密算法忽略了数字图像的大数据容量与高冗余度等特征,导致其无法有效确保数字图像传输安全[4-5].为了适应数字图像加密技术,使得图像在网络中免受黑客攻击,各国学者提出了诸多相应的数字图像加密算法,取得了较好的效果.包林霞等[6]为了提高图像加密安全性,提出了基于小波变换域混沌加密与循环移位的改进图像加密算法,虽然此类加密技术的复杂度较低,但是其仅能改变像素位置,无法改变像素值,降低了算法的安全性;朱和贵等[7]为了确保数字图像传输安全,提出了二维Logistic混沌映射和二次剩余的图像加密算法,但是算法仅仅依赖单一的混沌映射对其完整置乱,过程存在较为显著的周期性,安全性不佳;Ye[8]为了提高算法的安全性,设计了基于两个复杂混沌系统的彩色图像加密算法,但是仅依赖低维混沌映射与XOR算子对图像加密,其安全性仍有待提高.

为了降低加密算法对混沌轨迹的依赖性,本文提出了置乱切换决策机制和声搜索的图像加密算法,通过定义置乱切换决策机制,利用不同的方法改变明文像素位置,利用新的和声搜索机制对置乱密文进行扩散,完成加密过程,并测试了本文算法的加密性能与安全性.

1 图像加密算法

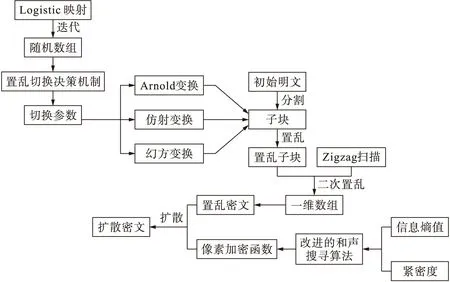

为了消除加密算法中存在的周期性,本文设计了基于置乱切换决策机制和声搜索算法的图像加密优化算法,削弱了相邻像素间的紧密度,加密算法流程图如图1所示,主要包括:基于置乱切换决策机制、Zigzag扫描的明文置乱及基于改进的和声搜索像素扩散.结合明文分块与定义置乱切换决策机制,利用Logistic映射生成的随机数组控制决策机制的参数;根据参数输出值确定明文置乱方法改变的每个子块像素位置,并利用Ziazag扫面完成二次置乱.将熵值与相邻像素间的紧密度定义为目标函数,改进了和声搜索机制,从而设计了像素加密函数,通过反复搜寻优化完成像素扩散.

图1 图像加密算法

1.1 基于置乱切换决策机制与明文置乱

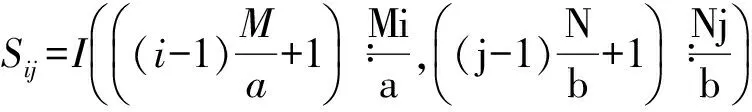

(1)

然后设置好初始条件X0及迭代Logistic映射[9],即

Xj+1=uXj(1-Xj)

(2)

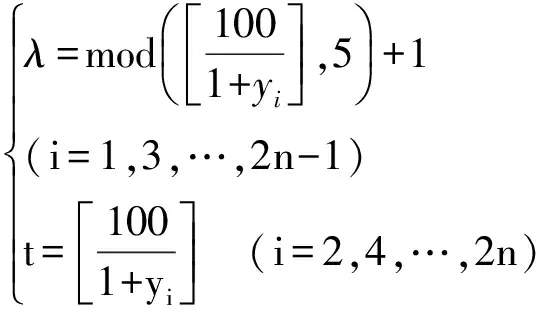

式中,u为混沌控制参数,当u∈[0,4]时,Logistic映射是混沌的.获取随机数组y={y1,y2,…,yK},为了消除混沌映射的瞬态效应,从y={y1,y2,…,yK}中选择2(ab+1)个元素定义置乱切换决策机制,输出切换参数为

(3)

式中:λ为置乱切换控制参数,其值决定置乱函数;t为置乱次数.

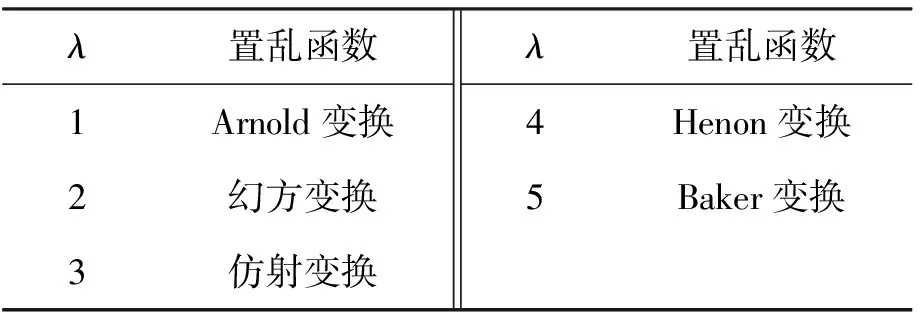

通过式(3)得出的λ可确定置乱函数,具体关系如表1所示.通过不同的yi输出不同的置乱切换控制参数λ,采用不同的置乱函数对明文子块进行不同混沌轨迹的置乱,显著消除了周期性,继而提高了算法的安全性.

表1 置乱切换控制参数与置乱函数的关系

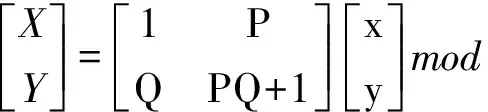

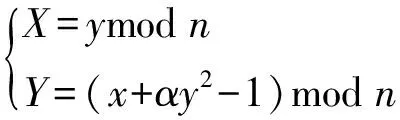

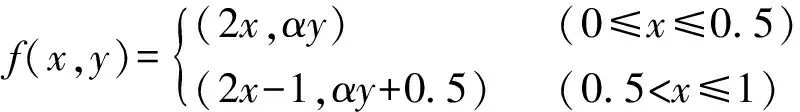

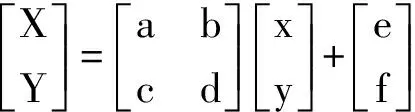

表1中,Arnold变换[10]、Henon变换[11]、Baker变换[12]、仿射变换[13]的模型可分别表示为

(4)

(5)

(6)

(7)

式中:x,y为初始明文的像素坐标;X,Y为置乱后的像素坐标;P,Q,α均为混沌参数;a,b,c,d,e,f均为变换参数.利用Arnold变换、Henon变换、Baker变换、仿射变换以及幻方变换进行置乱的过程分别见文献[10-13].

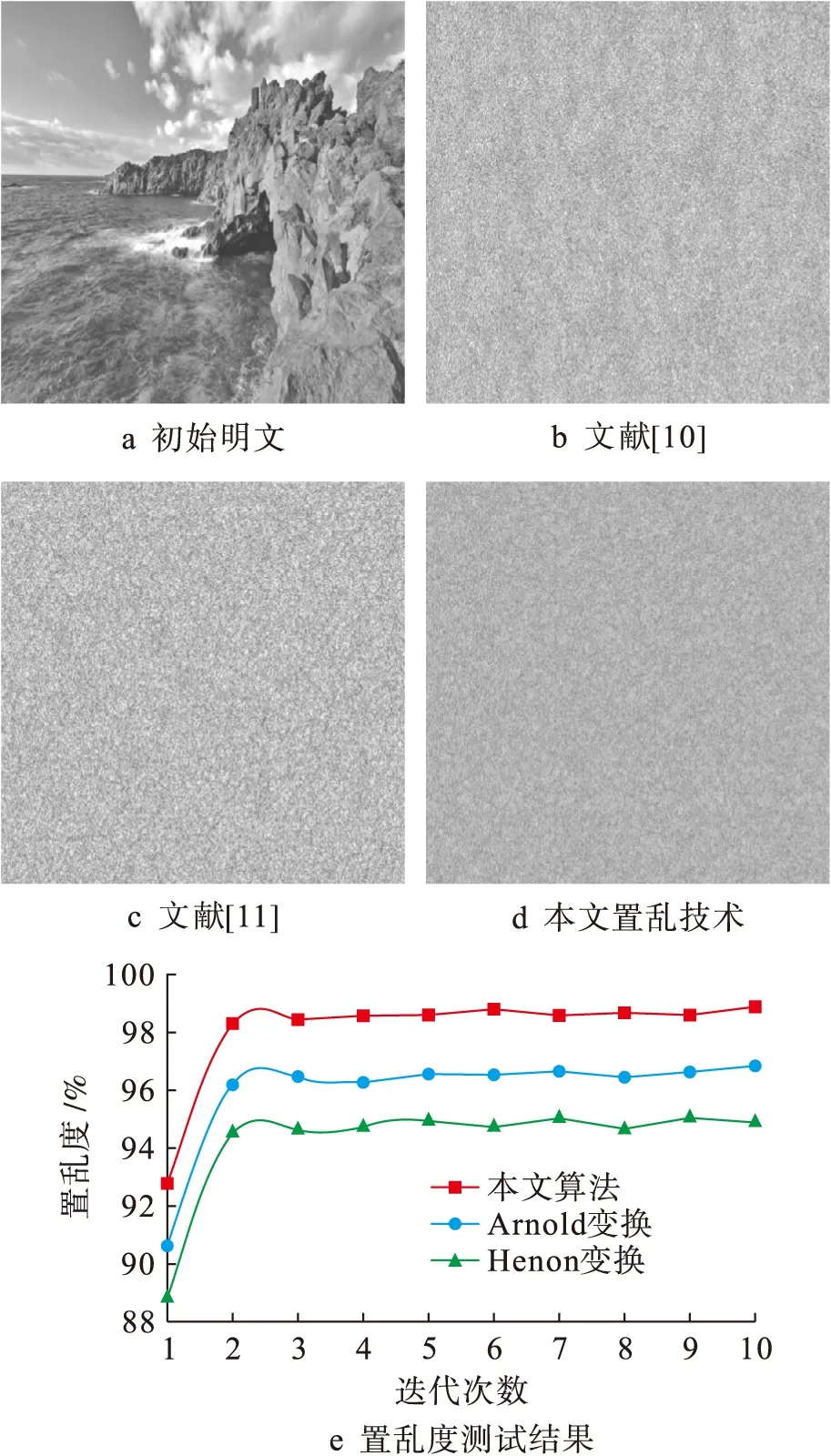

利用Zigzag扫描得到的一维数组D={D1,D2,…,DM×N}进行图像复原,形成二次置乱图像I″.本文提出的置乱技术通过采用不同的置乱函数,对明文子块进行置乱,消除了置乱周期性,且利用Zigzag扫描进一步提高了密文的伪随机性,改善了图像像素位置的置乱度.以图3a为例,利用本文置乱技术分别与文献[10-11]提出的技术进行对比,通过计算三种置乱密文的置乱度[15]来体现优异性,其计算表达式为

图2 Zigzag扫描机制

(8)

式中:R′为置乱密文;R为明文.

根据图3可知,从人眼视觉来看,三种算法的置乱效果均较好,有效隐藏了图像信息,分别见图3b~d,但是根据图3e的置乱度测试结果可知,本文算法的置乱效果更好,其置乱度最高,达到98.76%,而文献[10-11]的置乱度均低于本文技术,原因是两种技术利用单一的混沌映射对图像完成置乱,难以避免混沌周期性,使其置乱度不高.

1.2 基于和声搜索机制的像素扩展加密

1.2.1 适应度函数的确定

和声搜索其实为全局优化问题,目的是以较低的成本使得利益最大化,其适应度函数可表示为

minf(X′),X′=[X(1),X(2),…,X(n)],

X(j)∈[LB(j),UB(j)]

(9)

式中:f(X′)为全局函数;X′为设计参数;LB(j)、UB(j)分别为第j个参数的下、上边界.

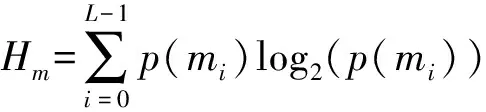

由于衡量加密算法的重要量化指标是信息熵H与相邻像素间的紧密度C[5],故本文定义了新的目标函数,即

图3 明文置乱效果

(10)

(11)

(12)

式中:L为图像灰度等级;p(mi)为像素mi出现的概率;x0,y0分别为相邻像素点的灰度值;n为相邻点的数量;E()为均值函数;Hm为密文熵值;Cxy为关系系数.

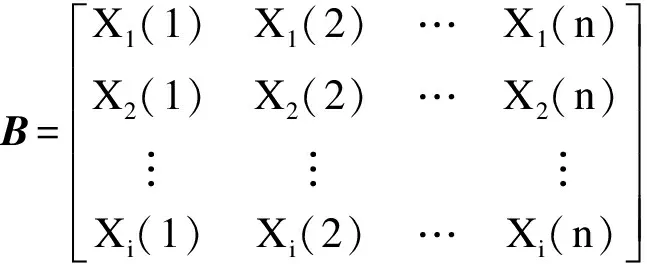

1.2.2 初始化和声库

确定好适应度函数后,开始对HS算法的和声记忆库保留概率(HMCR)、和声记忆库尺寸HMS初始化[16].若X′=(Xi(1),Xi(2),…,Xi(n))是HMS中的第i行谐音,则初始化HMS中所有谐音的表达式为

Xi(1)=LB(j)+[UB(j)-LB(j)]δ

(13)

式中,δ∈[0,1]为随机数.

利用式(13)对HS算法的相关参数进行初始化后,可形成和声记忆矩阵,即

(14)

1.2.3 和声更新

1.2.4 基于加密函数的像素扩散

为了彻底改变像素值,根据和声搜索机制输出的最佳密钥设计了像素加密函数,其表达式为

(15)

以图3d为对象,利用式(15)对其完成扩散的加密效果如图4所示.根据图4可知,明文信息得到了较好的隐藏,没有信息泄露.

图4 本文算法的加密效果

2 实验结果与分析

为了测试本文算法的加密质量,在Matlab平台上进行验证,同时为了体现所提算法的优异性,将本文加密算法与文献[6]、[17]算法进行了比较,部分参数设置为:u=3.5,X0=0.5,r1=0.4,r2=0.6.

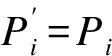

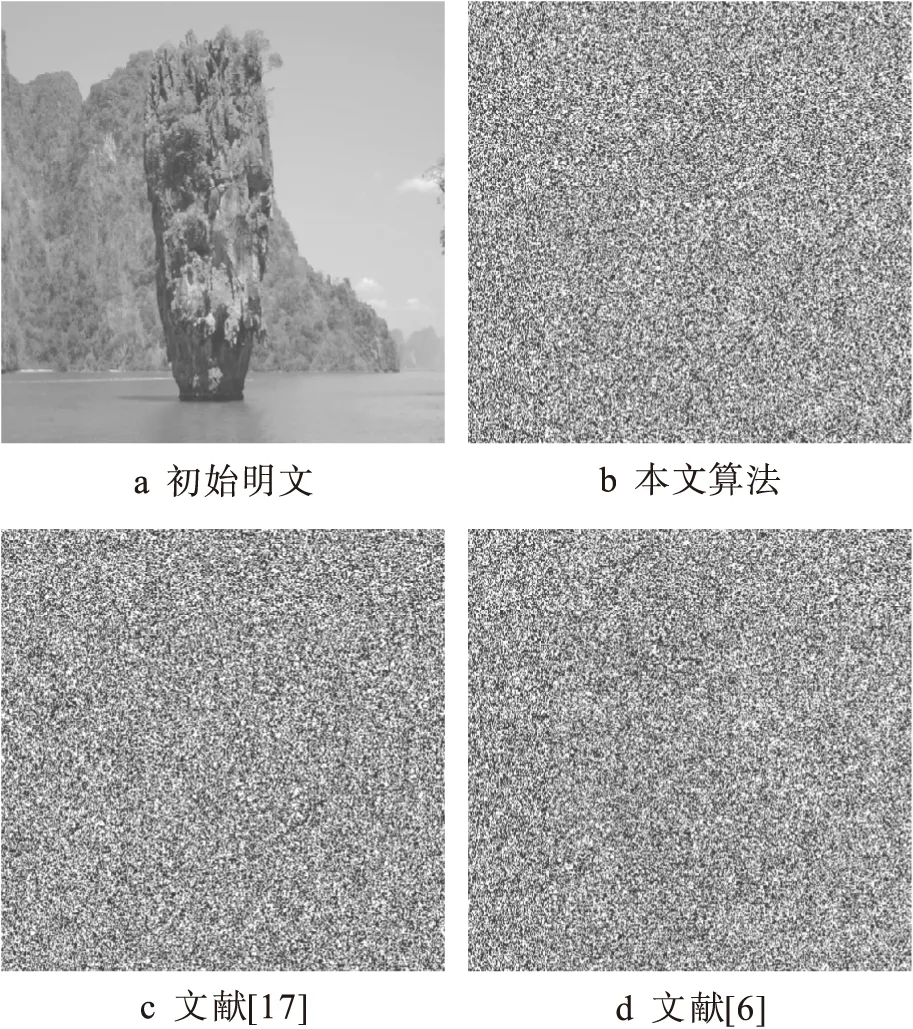

2.1 加密效果对比分析

以图5a作为加密样本,利用本文加密算法与文献[6]、[17]对其完成加密,加密效果对比如图5b~d所示.依据加密效果可知,三种算法的加密质量都比较高,其内容信息得到了较好的隐藏.为了体现三种算法的加密优劣,利用密文熵[5]对加密效果进行了量化(见表2).根据表2可知,虽然本文算法与文献[6]、[17]三种技术的密文熵值都接近8,但是本文所提加密技术的加密效果最好,其安全性最高.原因是本文算法通过利用Logistic映射生成的随机数字来定义置乱切换决策机制,并以密文熵值与相邻像素的紧密度为适应度进行反复搜索,输出最优密钥,根据像素加密模型完成扩散;而文献[6]、[17]都是利用混沌系统的混沌轨迹改变像素位置,这两种技术均难以避免混沌周期性,削弱了算法的安全性.

图5 三种算法的加密质量

表2 各算法的密文熵值测试

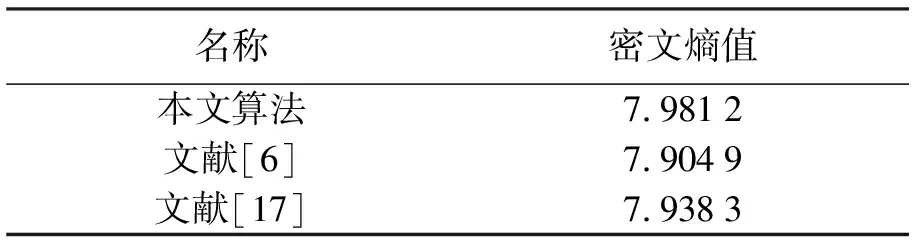

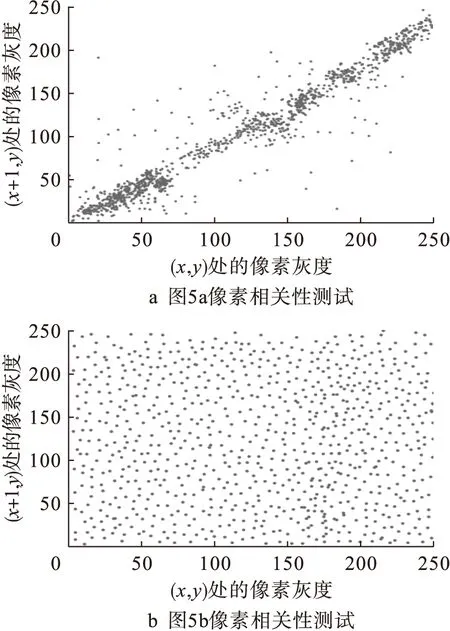

2.2 相邻像素间的相关性分析

相邻像素间的强烈相关性是攻击者常用的线索,这种相关性密文很容易被破译,严重威胁图像的安全传输,因此,优异的加密机制应该能够大幅度削弱这种相关性,提高抗攻击能力[18].在图5a、b中随机选取3 000对相邻像素点,估算其相关系数.

图6 明文与密文像素间的相关性测试

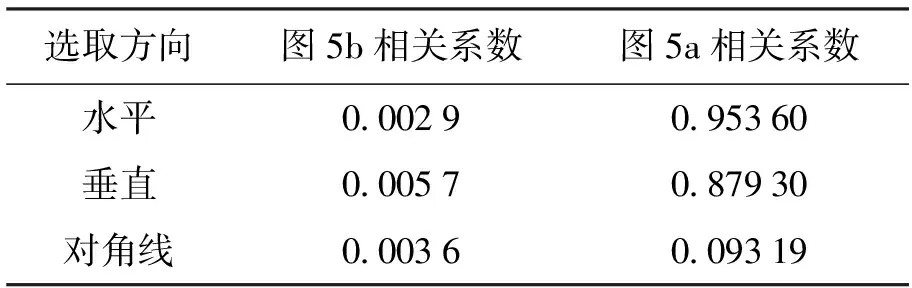

另外,明文与密文中其他两个方向的Cxy值计算结果如表3所示,由表3中测试数据可知,本文加密技术安全性较高,能够有效削弱相关性.

表3 不同方向的相关系数测试结果

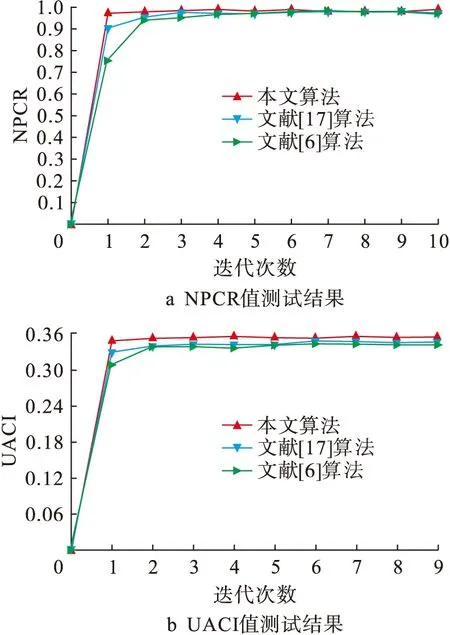

2.3 抗差分攻击性能分析

差分攻击严重威胁着图像信息的传输安全,因此,良好的加密机制应该能够抗击差分攻击[18].本文引用NPCR(number of pixels change rate)与UACI(unified averaged changed intensity)两个指标来量化三种算法的抗差分攻击性能.以图5b~d为测试对象,利用文献[18]的计算方法得到了三个密文对应的NPCR与UACI曲线如图7所示.由图7可知,本文算法能够有效避免混沌周期性,使得算法输出密文的NPCR与UACI值更高;而文献[6]、[17]两种算法主要是依赖混沌系统遍历行为来实现像素加密,其迭代周期性削弱了算法的安全性,导致二者的抗差分攻击性能不理想.

图7 算法抗差分攻击性能测试

3 结 论

为了消除当前图像加密算法在置乱过程中存在的周期性并提高算法的抗攻击能力,本文提出了基于置乱切换决策机制和声搜索算法的图像加密算法.利用用户预先设置好的初值,迭代Logistic映射来定义新的明文像素,通过不同的切换参数决策出对应的置乱方法,对子块完成混淆.通过不断迭代改进的和声搜索机制,可输出最优密钥,从而利用此密钥对置乱密文完成扩散.实验结果表明,与当前图像加密技术相比,所提算法的加密质量更高,其输出密文的相邻像素间的紧密度最小,而密文熵值最大.

[1]Wang X Y,Wang Q,Zhang Y Q.A fast image algorithm based on rows and columns switch [J].Nonlinear Dynamics,2015,79(2):1141-1149.

[2]崔宝侠,田佳,段勇,等.基于图论分割的肺部CT图像的三维重建 [J].沈阳工业大学学报,2015,37(6):667-672.

(CUI Bao-xia,TIAN Jia,DUAN Yong,et al.Three dimensional reconstruction of lung CT images based on graph theory segmentation [J].Journal of Shen-yang University of Technology,2015,37(6):667-672.)

[3]Benyamin N,Seyed M S.A novel image encryption based on hash function with only two-round diffusion process [J].Multimedia Systems,2014,20(1):45-64.

[4]Majid B.A novel text and image encryption method based on chaos theory and DNA computing [J].Na-tural Computing,2013,12(1):101-107.

[5]姚丽莎,朱珍元,程家兴.DNA序列和分数阶Chen超混沌系统彩色图像加密 [J].激光与光电学进展,2016,53(9):1003-1018.

(YAO Li-sha,ZHU Zhen-yuan,CHENG Jia-xing.DNA sequence and fractional order Chen hyper chaotic system color image encryption [J].Laser and Op-toelectronics Progress,2016,53(9):1003-1018.)

[6]包林霞,刘伟.基于小波变换域混沌加密与循环移位的改进图像加密算法 [J].计算机应用研究,2015,33(11):1012-1019.

(BAO Lin-xia,LIU Wei.Improved image encryption algorithm based on chaotic encryption and cyclic shift in wavelet transform domain [J].Computer Application Research,2015,33(11):1012-1019.)

[7]朱和贵,陆小军,张祥德.基于二维Logistic映射和二次剩余的图像加密算法 [J].东北大学学报(自然科学版),2014,35(1):20-23.

(ZHU He-gui,LU Xiao-jun,ZHANG Xiang-de.Image encryption algorithm based on two dimensional Logistic mapping and the two remaining images [J].Journal of Northeastern University (Natural Science Edition),2014,35(1):20-23.)

[8]Ye G D.A block image encryption algorithm based on wave transmission and chaotic systems [J].Nonlinear Dynamics,2014,75(3):417-427.

[9]李玲,王伟男,李津杰.基于Logistic映射和超混沌的自适应图像加密算法 [J].微电子学计算机,2012,29(1):42-46.

(LI Ling,WANG Wei-nan,LI Jin-jie.Self-adaptive image encryption algorithm based on Logistic map and hyper-chaos [J].Microelectronics Computer,2012,29(1):42-46.)

[10]杨凤霞.基于二维Arnold映射的彩色图像加密算法 [J].小型微型计算机系统,2014,22(8):1922-1925.

(YANG Feng-xia.Color image encryption algorithm based on two dimensional Arnold mapping [J].Small and Micro Computer System,2014,22(8):1922-1925.)

[11]平萍,王志坚,许峰.一种基于Henon映射的图像加密算法的分析及改进 [J].南京理工大学学报,2012,36(4):587-592.

(PING Ping,WANG Zhi-jian,XU Feng.An analysis and improvement of image encryption algorithm based on Henon mapping [J].Journal of Nanjing University of Science and Technology,2012,36(4):587-592.)

[12]王永,雷鹏.一种基于Baker映射与时空混沌的图像加密算法 [J].重庆邮电大学学报(自然科学版),2015,27(4):556-562.

(WANG Yong,LEI Peng.An image encryption algorithm based on Baker mapping and spatiotemporal chaos [J].Journal of Chongqing University of Posts and Telecommunications (Natural Science Edition),2015,27(4):556-562.)

[13]刘志军.基于复合混沌与仿射变换的彩色图像加密算法 [J].山东大学学报,2016,46(4):1-8.

(LIU Zhi-jun.Color image encryption algorithm based on compound chaos and affine transformation [J].Journal of Shandong University,2016,46(4):1-8.)

[14]孙力,黄正谦.复用技术耦合率失真优化的多图像加密算法 [J].计算机工程与设计,2015,32(4):872-878.

(SUN Li,HUANG Zheng-qian.Multi image encryption algorithm [J].Computer Engineering and Design,2015,32(4):872-878.)

[15]Li L,Abd E L,Niu X.Elliptic curve El-Gamal based homomorphism image encryption scheme for sharing secret images [J].Signal Process,2012,92(8):1069-1078.

[16]Hussain I,Shah T,Muhammad A G.A novel image encryption algorithm based on chaotic maps and GF(28) exponent transformation [J].Nonlinear Dynamics,2013,72(1):399-406.

[17]Khanzadi H,Eshghi M,Shahram E B.Image encryption using random bit sequence based on chaotic maps [J].Arabian Journal for Science and Engineering,2014,39(2):1039-1047.

[18]Wang X Y,Guo K.A new image alternate encryption algorithm based on chaotic map [J].Nonlinear Dynamics,2014,76(4):1943-1950.

(责任编辑:景 勇 英文审校:尹淑英)

Image encryption algorithm based on scrambling switching decision mechanism harmony search

CHEN Yu-xin

(Information Center, Ministry of Environmental Protection, Beijing 100029, China)

In order to solve the low security problem caused by the fact that it is difficult to reduce effectively the closeness between adjacent pixels because of the periodicity in the scrambling process for the current image encryption algorithms, an image encryption algorithm based on scrambling switching decision mechanism coupling with dynamic harmony search was proposed. The plain text was divided into equal image sub-blocks, and a random array group was obtained through Logistic mapping. In addition, the scrambling switching decision mechanism was defined, and the sub-blocks were permutated through selecting the appropriate scrambling function according to the switching parameters. The closeness between the image entropy and adjacent pixels was taken as the objective function, and was used to replace the traditional harmony search model. Through improving the optimal secret key exported by the harmony search mechanism and performing the repeated searching and optimization, the smallest closeness between adjacent pixels was obtained. The results show that compared with the current image encryption techniques, the proposed algorithm has higher security as well as better shear and differential attack resistances.

image encryption; scrambling switching decision mechanism; harmony search algorithm; switching parameter; Zigzag scanning; pixel encryption function; Logistic mapping; encryption function

2016-09-27.

环保部环保公益行业科研专项基金资助项目(201509090).

陈煜欣(1974-),男,广东汕头人,高级工程师,硕士,主要从事网络信息安全及云计算等方面的研究.

10.7688/j.issn.1000-1646.2017.03.17

TP 391

A

1000-1646(2017)03-0333-07

*本文已于2017-03-28 17∶02在中国知网优先数字出版. 网络出版地址: http:∥www.cnki.net/kcms/detail/21.1189.T.20170328.1702.014.html