考虑网络攻击因素的电网信息物理系统业务可靠性分析

2017-05-11茹叶棋周斌吴亦贝李俊娥袁凯刘开培

茹叶棋,周斌,吴亦贝,李俊娥,袁凯,刘开培

(1.武汉大学电气工程学院,武汉市430072;2.国电南瑞科技股份有限公司,南京市 211106;3.武汉大学计算机学院,武汉市 430072; 4.空天信息安全与可信计算教育部重点实验室(武汉大学),武汉市 430072)

考虑网络攻击因素的电网信息物理系统业务可靠性分析

茹叶棋1,周斌2,吴亦贝1,李俊娥3,4,袁凯1,刘开培1

(1.武汉大学电气工程学院,武汉市430072;2.国电南瑞科技股份有限公司,南京市 211106;3.武汉大学计算机学院,武汉市 430072; 4.空天信息安全与可信计算教育部重点实验室(武汉大学),武汉市 430072)

电网信息物理系统(grid cyber physical system, GCPS)的主要特征是信息空间和电力空间的深度融合与交互影响。针对智能电网广域实时保护控制业务,首先研究了信息业务对物理系统可靠性影响的表征方式,建立信息设备关联的业务可靠性模型。在此基础上,引入设备可靠性因子,提出考虑攻击因素的信息设备可靠性评估指标,并给出了结合层次分析法(analytic hierarchy process, AHP)和贝叶斯网络的业务可靠性量化评估方法。通过算例研究,确定了考虑攻击因素的情况下系统的薄弱环节,并分析不同冗余程度的信息系统对业务可靠性的影响,并且与已有方法进行对比,验证了所提方法的可行性和合理性。

电网信息物理系统(GCPS);业务可靠性;网络攻击;层次分析法(AHP);贝叶斯网络

0 引 言

随着智能电网战略的推进,电网数字化和信息化水平逐渐提高,能量流和信息流的交互影响愈发增强。在此背景下,提出将电力信息物理融合系统(cyber physical system,CPS)作为下一代电力系统基本架构,也称为电网信息物理系统(grid cyber physical system,GCPS)[1]。GCPS可以充分反映电网正常运行时的物理过程和信息过程,体现两者的深度融合和交互影响,以期在达到系统安全稳定运行目标的同时提升系统整体性能[2]。

由于GCPS对信息网络的依存度越来越高,信息系统的失效也将显著影响物理系统的运行,甚至可能导致电力系统发生严重的停电事故。作为一个典型的例子,发生在2003年的“美加大停电”的主要原因就是信息系统失效,状态估计功能退出运行,控制中心失去对电网实时状态的感知能力,继而引发连锁故障[3]。发生在2015年底的乌克兰电网大停电事件,被认为是第1例由网络攻击造成的停电事故,其主要成因是网络攻击导致能量管理系统丧失控制功能,造成部分设备运行中断[4]。此类事件的发生让人们认识到针对GCPS的可靠性分析已经不能局限在传统电力系统的角度,来自信息系统的不确定因素也需要得到更多的重视。为此,GCPS 的信息系统可靠性分析是现阶段亟需研究的重要问题之一。

关于电网信息物理系统的可靠性分析,国内外学者已经进行了一定研究。文献[5]定性分析了电网信息物理系统安全评估的必要性,考虑信息故障对物理系统的影响,提出电网CPS的综合安全评估体系,但文章并没有进行深入的可靠性和安全性量化评估。文献[6]总结概述了电力空间和信息空间之间存在的交互关系,提出以状态概率表的方法量化分析信息故障的系统可靠性,但是对信息系统作用方式的分析过于简单。文献[7]提出了信息系统功能可靠性模型。该模型基于信息设备的物理特征对信息系统进行可靠性量化评估,但没有考虑系统安全措施和网络攻击隐患等环境条件。此外,也有一部分研究重点聚焦于特定系统的可靠性和安全性评估,如智能变电站自动化系统和数据采集与监控(supervisory control and data acquisition, SCADA)系统等[8-12]。这些研究从不同的角度研究了GCPS中信息空间与电力空间的交互作用,但存在对信息系统考虑不全面,交互机制研究不深入且缺乏系统性等不足。

在GCPS中,信息空间与电力空间的交互影响主要依赖于控制业务,因此分析和评估影响控制业务可靠性的因素,是考虑信息空间因素的GCPS可靠性评估的重要内容。保护控制业务是电网主要的控制业务,具有最高的实时性要求,且正在从本地和非实时控制发展为广域实时控制。本文针对智能电网中的广域实时保护控制业务,建立与信息设备关联的业务可靠性模型。分析信息设备失效对物理系统的影响方式,提出业务失效对物理系统影响的信息-物理作用形式化表示。在此基础上,提出考虑攻击因素的信息设备评估指标,建立业务可靠性评估流程,并利用层次分析法(analytic hierarchy process, AHP)和贝叶斯网络计算业务可用率。运用该方法可以定量分析GCPS系统通信业务的可靠性。

1 GCPS信息空间与电力空间影响关系

1.1 GCPS信息空间的影响方式

信息空间对GCPS的影响方式主要有以下3种:传输延时、传输中断和传输错误[13]。

1.1.1 传输延时和传输中断

传输延时和传输中断对系统的影响从本质上分析是一样的,通过这2种方式阻碍信息的正常传输,影响通信的正常接收和送达功能,导致数据不能及时到达目标设备。在SCADA系统中,如果下级子站上传至控制中心的电压、电流信号延迟甚至中断,将会影响上级中心的决策。

传输延时和传输中断产生的原因可能是信息设备、通信信道的物理故障,通信网络的拓扑改变,也可能是网络攻击,比如拒绝服务攻击、黑洞攻击等。

1.1.2 传输错误

产生数据传输错误类故障时,某些信息支路的实际输出数据与理想数据存在一定偏差,将可能直接影响一次设备的正确动作。例如,当控制中心需要下发功率调节指令到厂站的某台发电机时,可能将来自其他发电机或者不真实的调度指令错误地下发到了这台发电机,进而影响正常的潮流转移,引起电网波动。

导致传输错误类故障的原因有多种,可能由来自固有的系统量测误差、数据传输时误码率过大等原因的坏数据引起,也可能由错误数据注入攻击、重放攻击等人为的恶意攻击导致的虚假信息造成。

1.2 GCPS信息空间与电力空间关联模型

信息空间对于电力空间的影响分为直接作用和间接作用[14]。由于间接作用不会直接导致电力一次设备故障,其作用方式不容易进行形式化表述,所以,本文主要考虑直接作用的关联模型,研究其对电力系统可靠性的影响。

定义1 信息系统设备是指智能电子设备(intelligent electronic device,IED)、服务器、交换机、网络接口和其他设备的总和。IED从电力设备收集数据并且传送给服务器,同时也将从调度中心接收的控制命令应用于电力设备。

定义2 信息系统业务是指为保证电力系统运行,电力信息系统需要执行的多种任务。这里的业务主要指能够对一次设备动作产生直接作用的业务,如断路器控制业务。

定义3 电力系统元件是指电力一次系统中可以被信息网络直接控制执行动作的各类设备,如断路器、变压器等[15]。

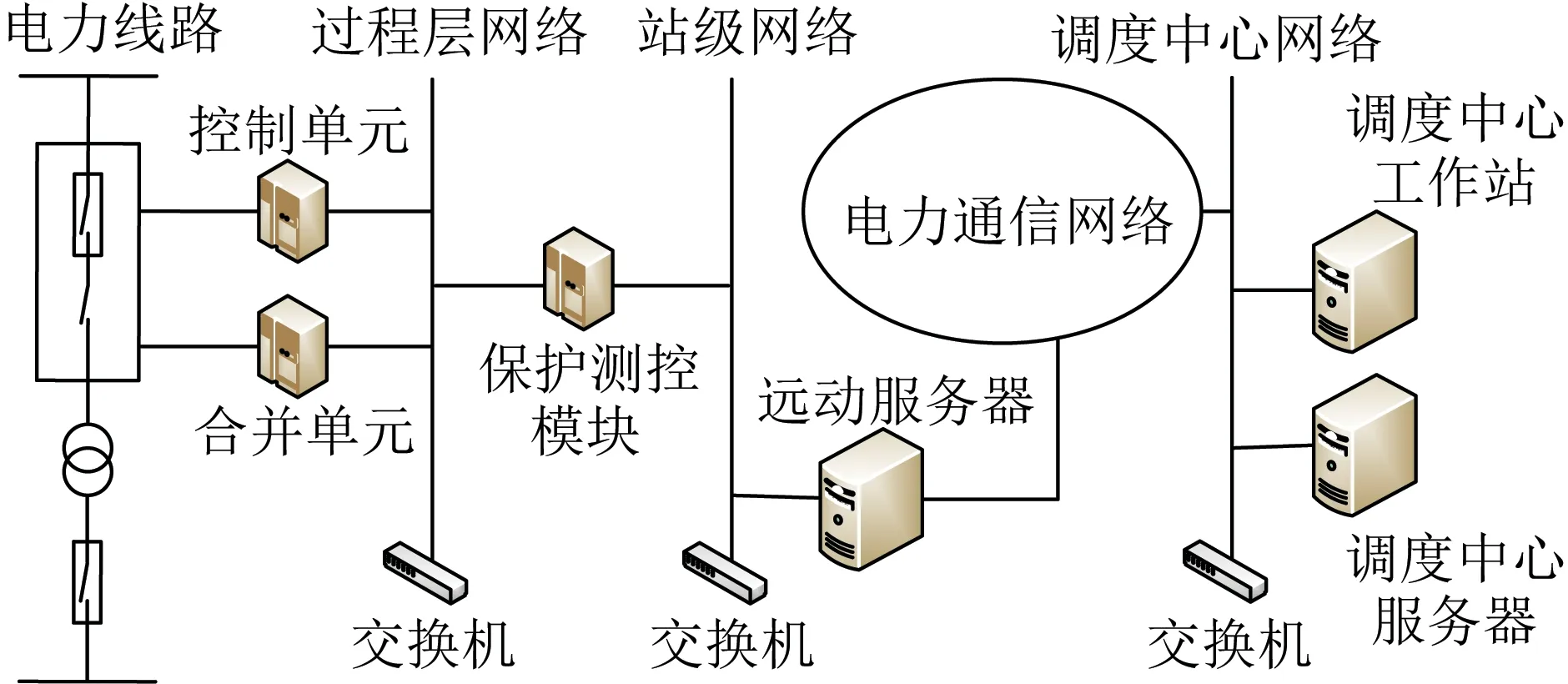

采用图的串联模型表征信息空间与电力空间的直接作用关联模型,如图1所示。其关联关系为

FU=AU·FB,E

(1)

式中:FU为考虑了信息业务影响的电力一次元件可用率;AU为未考虑信息业务时的电力一次元件可用率;FB,E为信息业务的可用率,与业务关联的信息设备的可靠性相关。

图1 信息空间与电力空间的直接作用关联模型

Fig. 1 Relational model of direct impact between cyber space and power space

计算电力一次元件可用率的目的是对电力系统的可靠性进行分析[16-17]。因此,信息系统业务的可用率是电力空间和信息空间作用的关键,对其进行研究是理解GCPS交互作用的重要环节。

2 GCPS信息系统业务模型

信息系统业务由与业务关联的信息设备、通讯网络以及它们之间的信息交互共同完成。由于信息系统中单个设备可以影响业务的多个过程的正常运行,单个业务的完成也可能包含多个设备的参与,简单地用传统的二次设备失效概率不能反映GCPS系统中的信息业务特性。因此,需要从整体出发,考虑信息系统的拓扑结构和冗余配置,使用可靠性框图的方法,进行保护控制业务的业务可靠性建模。

2.1 典型信息系统结构模型

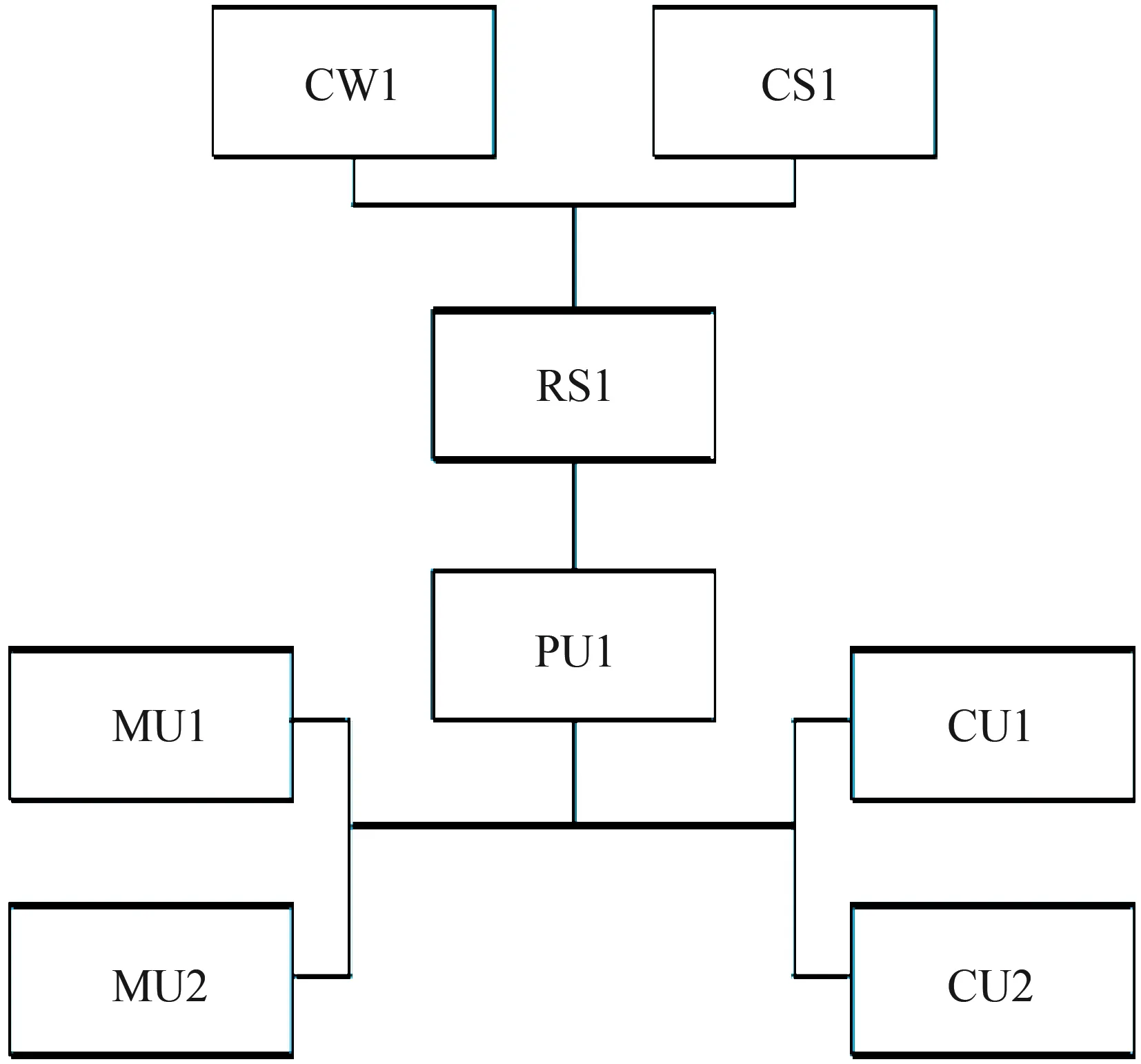

根据 IEC 61850标准[18],构建信息系统典型结构模型,如图 2 所示。

图2 信息系统典型结构模型Fig.2 Typical structure model of information system

信息系统拥有IED、保护测控模块、交换机、服务器等设备,包括调度中心、电力通信网、智能变电站等三大部分。在不影响系统结构的前提下,本文考虑能够完成保护控制业务的主要信息系统设备。

2.2 设备关联的业务模型

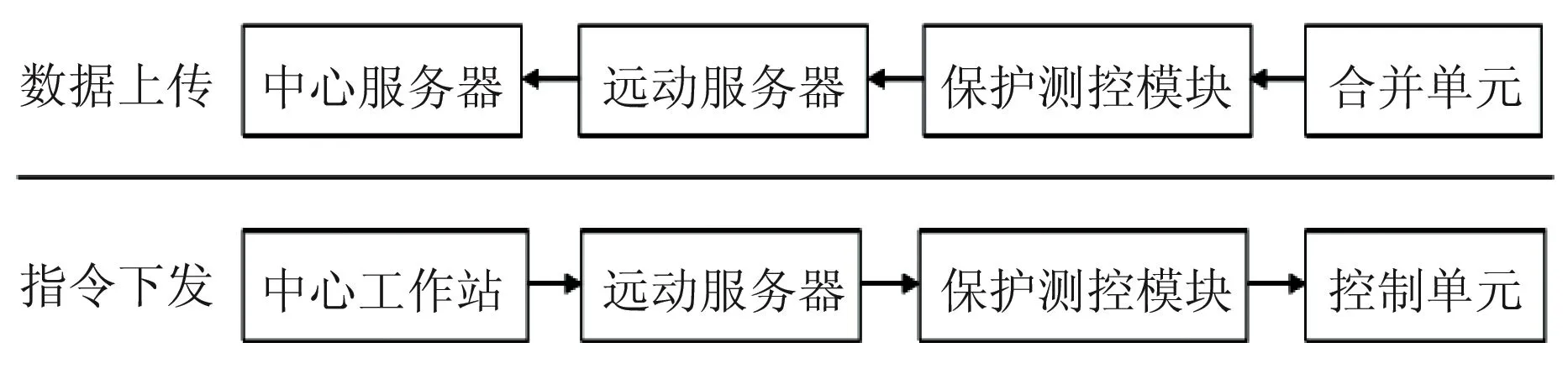

以IEC 61850 标准为基础,针对图 2所示的信息系统典型结构模型,构建业务的可靠性框图。基于实际网络中通信设备和链路的物理冗余结构,本文假设信息系统中交换机和通信网络物理结构完全可靠,与设备关联的保护控制业务模型如图 3 所示。

图3 保护控制业务模型Fig.3 Model of protection and control business

为了简化起见,本文将保护控制业务分为数据上传和指令下发2个过程,合并单元从电力设备采集数据,最终传输到调度中心服务器。在调度中心,数据经过处理后,调度人员从调度中心工作站发送控制指令,下发到控制单元控制对应的电力设备动作。数据上传和指令下发过程共同构成了保护控制业务[19]。

需要指出的是,本文将GCPS重要的物理设备——断路器作为信息系统与物理系统的信息-物理作用交互点,保护控制业务控制断路器的开断动作。因此,当业务发生故障时会直接导致物理系统的拓扑和潮流发生变化,其对于物理系统的作用属于直接作用。

3 业务可靠性分析流程

可靠性是指系统无故障地完成规定功能的能力,不仅包括设备在物理特性上可靠,也关注系统业务功能的正确执行。在系统规划设计和运行维护阶段,可靠性都是一个重要的技术性能指标。

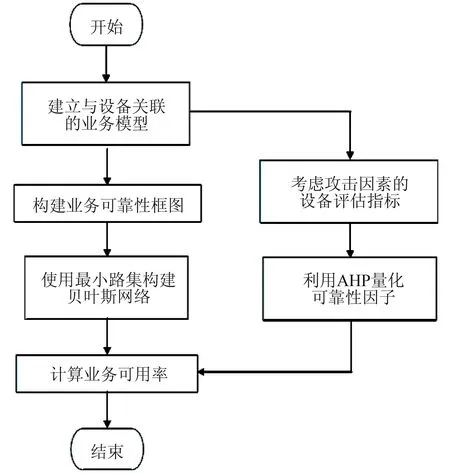

当信息系统设计设置足够的冗余度后,网络攻击成为影响电力控制业务可靠性的主要因素。本文提出的考虑攻击因素的GCPS业务可靠性分析流程如图4所示。具体步骤如下详述。

(1)明确研究的信息业务对象,建立与设备关联的业务模型;

(2)构建考虑攻击因素的信息设备评估指标;

(3)利用AHP量化每个设备的可靠性因子,并计算设备可靠性概率;

(4)根据设备的冗余结构,构建业务可靠性框图;

(5)利用最小路集建立贝叶斯网络,计算业务可用率。

图4 考虑攻击因素的GCPS业务可靠性分析流程图Fig.4 Flow chart of business reliability analysis in GCPS considering attack factors

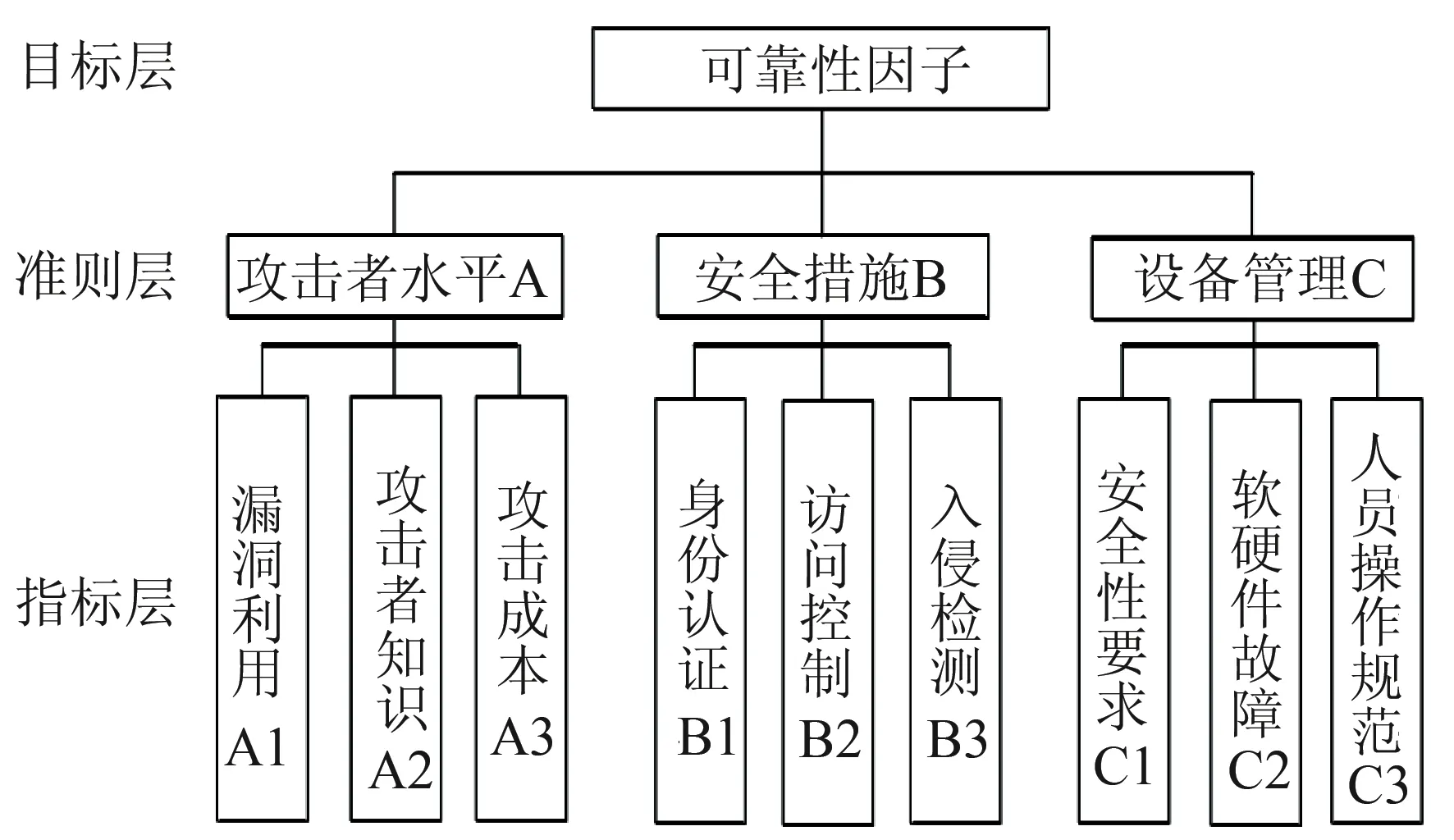

3.1 考虑攻击因素的信息设备评估指标

考虑GCPS系统的特征和网络攻击的特点,本文构建了3层评估指标体系,如图5所示。从攻击者水平、系统部署的防御措施和设备管理3个角度,全面地对设备的可靠性进行评估,用于量化设备的可靠性因子。

图5 考虑攻击因素的设备可靠性评估指标Fig.5 Evaluation indexes of equipment reliability considering attack factors

3.1.1 攻击者水平

攻击者水平与攻击者的漏洞利用方法、掌握的攻击知识和攻击成本等因素相关。以震网病毒攻击[20]为例,攻击者首先通过内部电脑将病毒注入目标系统,同时利用MS10-046、MS10-061等多个零日漏洞使系统防御措施无法察觉攻击的发生,体现了较高的攻击水平。同时,常规的网络攻击也会用到一些已知的系统可利用漏洞,所以,攻击者掌握越多的已知漏洞,就越容易实现攻击。

不同于一般信息网络,GCPS是电力信息物理融合的复杂系统,攻击者不仅需要考虑如何从信息网络侧发起攻击,也要考虑到攻击对于GCPS的整体影响,同时电力通信网络实行安全分区[21],具备复杂系统知识会更有利于攻击的成功实施。

攻击成本则与攻击时间、所需人力和资金成本等因素有关。当实施常见的网络攻击时,实现攻击所需要的时间和资本相对较少,因而攻击成本低。而当需要使用特殊攻击手段,如实施针对SCADA系统的震网病毒攻击时,攻击者的准备周期较长,所投入的人力和资金成本较大,显然攻击成本会比较高。这种情况下,攻击者需要权衡攻击成本与攻击带来的收益之间的关系。

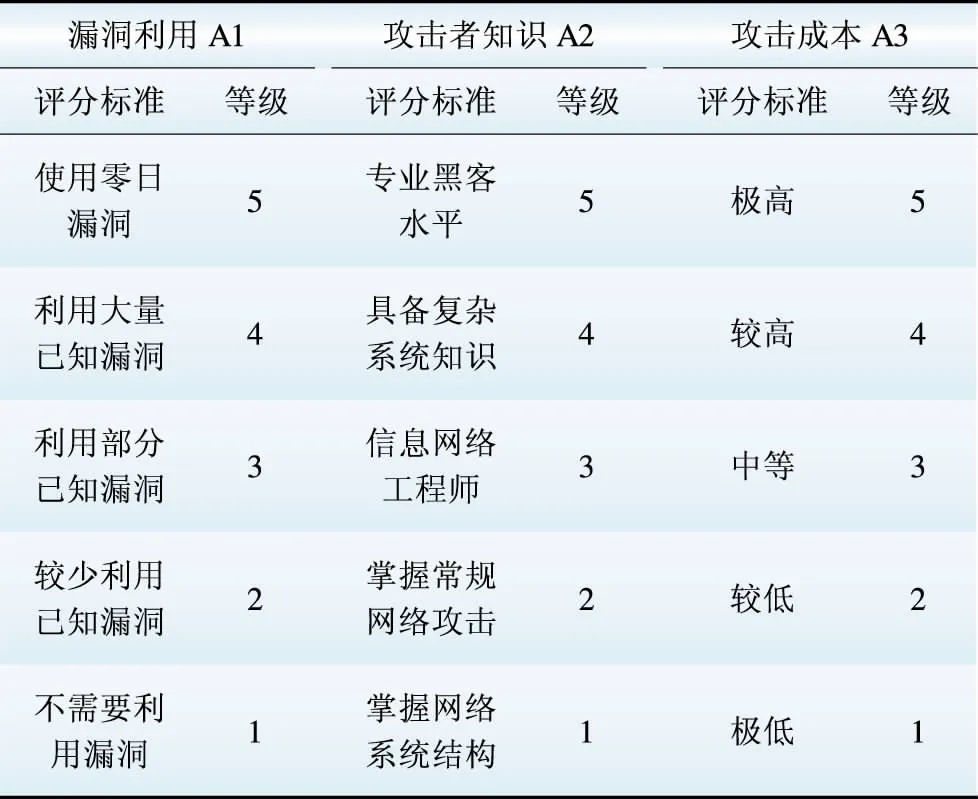

如上所述,从攻击者角度分析系统的可靠性,所设置的3个指标项符合GCPS攻击特征,具有一定的合理性。攻击者水平评分标准见表1。

表1 攻击者水平指标评分标准

Table 1 Index scoring standard of level of attackers

3.1.2 安全措施和设备管理

对“安全措施”和“设备管理”中的评估指标打分,分为极低、较低、中等、较高和极高5个不同的可靠性等级, 并分别赋值为1、2、3、4和5。例如,“身份认证”主要与使用的算法强度相关,需要考虑算法类型、密钥长度和算法新鲜度等相关因素,而“入侵检测”与入侵检测系统(intrusion detection systems,IDS)的状态息息相关,若IDS能够及时准确发现系统存在的异常信息并产生报警信息,说明其可靠性高。“设备安全性要求”则主要是考虑设备被攻击或故障失效后在系统运行中的影响范围。具体的赋值需要由专家在实际情况中根据特定条件和经验打分。

3.2 设备的可靠性概率计算

为了结合业务来分析信息系统可靠性,必须要对信息系统的业务可靠性进行量化评估。本文采用AHP[22]对信息设备可靠性进行量化评估。

3.2.1 确定评估指标权重

设利用AHP自上而下建立准则层对目标层以及指标层对准则层的判断矩阵,并计算矩阵的归一化特征向量:

di=mΠmj=1aij

(2)

wi=di/∑mk=1dk

(3)

式中:aij为判断矩阵A的第i行、第j列的元素;di为特征向量D的第i个分量;wi为归一化后的特征向量W的第i个分量。

指标层的组合权重为

WI=(WIP1,WIP2,…,WIPn)·WP

(4)

式中:WI为指标层的组合权重向量;WP为准则层对目标层的权重向量;WIPi为指标层相对于准则层元素i的权重矩阵;n为准则层的元素数量。

指标层的组合权重的计算中需要验证一致性指标来保证数据的可信度,具体方法参考文献[23]。

3.2.2 可靠性因子的确定

利用专家打分的方法对指标层每个指标进行打分,经归一化处理后确定每个设备的可靠性因子λi为:

λi=Si/∑lj=1Sj

(5)

Si=Xi1,Xi2,Xi3,…,Xik·WI

(6)

式中:λi为归一化后第i个设备的可靠性因子;Si为专家对第i个设备的评分矩阵;l为被评估设备的数量;Xi为专家对第i个设备的评分向量;k为指标层元素数量。

3.2.3 计算设备可靠性概率

[24]并且结合可靠性理论,定义设备可靠性概率为

Pi=1-e-λiC

(7)

式中:Pi为第i个设备的可靠性概率;λi为第i个设备的可靠性因子;C为系统的攻击代价。

系统的攻击代价是考虑系统整体情况下实现攻击需要具备的条件。常规可靠性计算中的时间概念主要关注对象的使用寿命。GCPS业务可靠性计算中主要关注攻击进入系统的代价。C越大,表示攻击进入系统的难度越大,同时,Pi越大,设备越可靠。

3.3 贝叶斯网络计算业务可用率

结合可靠性评估常用的最小路集方法,使用邻接矩阵法构建包含设备层、最小路集层、过程层和业务层在内的4层贝叶斯网络[25]。然后,利用贝叶斯公式可以计算业务可用率。贝叶斯公式为

PY=∑ni=1PY=TZi·PZi

(8)

式中:P(Y)为事件Y的先验概率;P(Y=T|Zi)为已知事件Zi发生的情况下,事件T发生的条件概率;P(Zi)为事件Zi的先验概率。

4 算例分析

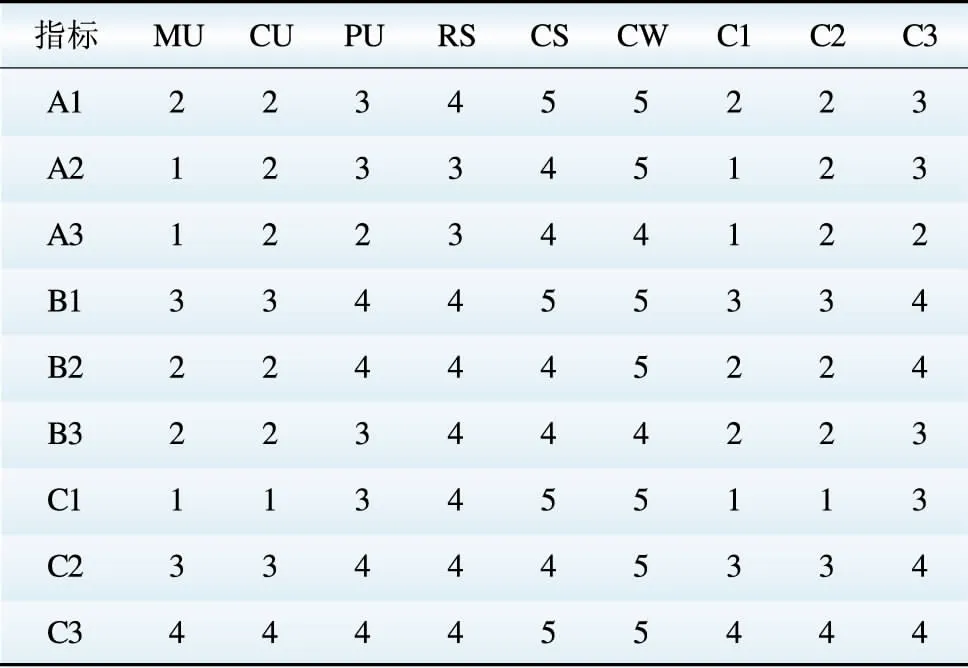

以图2所示的典型结构模型为基础,对不同冗余配置的系统结构进行算例分析,并采用图3所示的业务模型,业务的实现涉及合并单元(merging unit, MU)、控制单元(control unit, CU)、保护测控模块(protection unit, PU)、远动服务器(remote server, RS)、中心服务器(center server, CS)和中心工作站(center workstation, CW)等设备元件。

4.1 计算设备可靠性因子

使用常规的1~9标度[23]构建判断矩阵,利用式(2)—(4)对图4所示的评估指标进行权重计算,指标层的权重向量WI=[0.301 3,0.172 5,0.065 8,0.118 8,0.118 8,0.059 4,0.046 9,0.103 7,0.012 8]。利用专家打分方法对6个设备进行评分,打分结果见表2。

表2 评估指标专家评分结果

Table 2 Expert scoring results of evaluation indexes

利用式(5)—(6)计算的各个设备的可靠性因子见表3。

表3 设备可靠性因子

Table 3 Equipment reliability factors

得到可靠性因子后,利用式(7)可以方便地计算可靠性概率,本文重点关注可靠性因子及业务可用率,这里不再列表给出设备可靠性概率。为了不失一般性,本文取C=50。

4.2 计算业务可用率

参考文献[25]的数字化保护结构,并根据4.1节的计算结果,考虑4种信息系统结构,分别是:(1)不考虑冗余的结构;(2)考虑最薄弱设备MU冗余的结构;(3)考虑薄弱环节MU和CU同时冗余的结构;(4)考虑设备全冗余的结构。

以考虑MU和CU冗余的结构为例进行仿真方式说明,系统结构如图6所示。

图6 MU和CU冗余的通信系统结构Fig.6 Structure of information system with redundancy of MU and CU

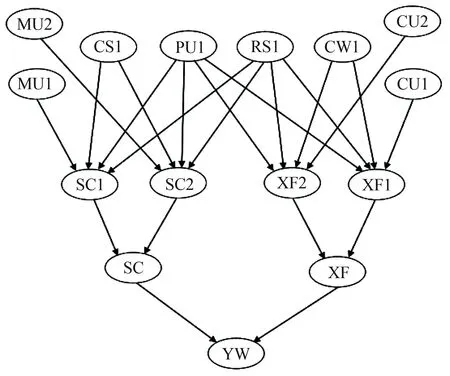

根据图6所示结构分别建立保护控制业务2个过程的可靠性框图,如图7所示。

图7 保护控制业务的可靠性框图Fig.7 Reliability diagram of protection and control business

利用邻接矩阵法,确定最小路集为

Pt1={MU1,PU1,RS1,CS1}

Pt2={MU2,PU1,RS1,CS1}

Pt3={CW1,RS1,PU1,CU1}

Pt4={CW1,RS1,PU1,CU2}

(9)

式中Pt1、Pt2、Pt3、Pt4分别为系统的4条最小路集。

由最小路集建立贝叶斯网络,如图8所示。其中,保护控制业务可用率为顶事件,设备可靠性为基本事件。SC为数据上传过程节点;XF为指令下发过程节点;YW为业务可用率节点。网络分为4层,第1层为设备层,由CU、MU、PU等组成;第2层为数据上传和指令下发过程的最小路集层,其节点类型为“与”节点;第3层为数据上传和指令下发过程层,节点类型为“或”节点;最后1层为保护控制业务层,节点类型为“与”节点。使用MATLAB进行仿真计算可以得到该结构下的业务可用率为0.999 354 73。

图8 MU和CU冗余的业务可靠性分析贝叶斯网络Fig.8 Bayesian network of business reliability analysis with redundancy of MU and CU

4.3 仿真结果分析比较

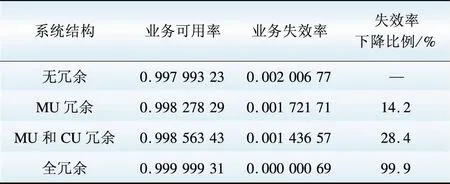

首先,给出设备可靠性因子结果如图9所示。使用本文方法和文献[7]所提出的方法在不同系统结构下的业务可用率进行仿真对比,分别计算4种系统结构下的业务可用率,其结果见表4、5。

表4 基于本文所提出方法的仿真结果

Table 4 Simulation results of proposed method

表5 基于文献[7]所提出方法的仿真结果Table 5 Simulation results of method in literature[7]

设备的可靠性因子如图9所示。设备的可靠性随着所属区域的安全性提高而提升,站内设备的可靠性低于站级设备,站级设备低于调度中心设备,这与实际情况相符,而其中合并单元和控制单元属于相对薄弱的环节,因此,设计了合并单元和控制单元冗余的结构进行系统结构的比较。

图9 可靠性因子Fig.9 Reliability factor

由表4可知,增加1个最薄弱环节的设备冗余和2个薄弱设备冗余,均可以大幅降低业务失效的概率,但是2个设备冗余和全设备冗余之间的可靠性提高则并不明显,因为2个设备冗余的业务可靠性已经达到99.999%的标准,而且要考虑到全设备冗余的成本明显高于2个设备冗余的情况。因此,以保证业务达到较高的可靠性水平为前提,适当地增加薄弱环节的设备冗余可能比为系统内所有设备进行冗余配置更为合理。

基于本文所提出方法和文献[7]所提出的方法在不同系统结构下的业务可用率对比如图10所示。由表5和图10可知,本文所提出的方法对于业务可用率的计算结果更为敏感。文献[7]所提出方法在前3种结构下失效率下降幅度较小,即业务可用率升幅较小,并没有体现出系统薄弱环节对于系统业务可用率的影响,即使在无冗余结构下对可用率的评估也过于乐观,容易使人产生系统已经足够可靠的错误判断,而本文的方法很明显地展示了系统薄弱环节的冗余结构改进对业务可用率的增强。

图10 本文方法与文献[7]方法在不同系统结构下的对比Fig.10 Comparison between methods with different structures proposed in this paper and that in literature [7]

文献[7]中方法笼统地认为同一类设备(如IED)具有相同的失效概率,而本文的方法从多角度全面分析了每一种设备在系统中的可靠性,4.1节的计算结果也表明,即使同类设备之间的失效概率也会因为其在系统中扮演的角色不同而存在差异。此外,2种方法在全冗余状况下的结果则比较相近。

因此,本文所提出的方法能够更好地评估脆弱环节对系统的影响,对系统的安全决策和稳定性分析更具参考价值,算例对比结果证明了所提出的方法的可行性和合理性。

5 结 论

(1) 分析了信息空间对电力空间的影响并建立形式化表达方式,提出设备关联的保护控制业务可靠性模型。

(2) 提出考虑攻击因素的设备可靠性评估指标。在此基础上,结合AHP和贝叶斯网络给出可靠性评估量化方法,用以定量分析GCPS业务的可靠性。

(3) 算例分析的结果表明,不同信息网络结构对业务可靠性影响存在差异,信息系统冗余配置能提高业务可靠性。与已有方法的对比也证实了所提出的方法的可行性和合理性。研究结果能为GCPS信息系统的设计、部署和维护提供较好的分析和参考价值,从而提高GCPS系统整体可靠性。

此外,由于GCPS系统中业务类型众多,信息交互复杂,本文在分析过程中作出简化。下一步工作考虑优化可靠性模型,同时将本文的模型应用到不同的电力信息业务中进行可靠性评估,尝试分析比较不同业务对于系统可靠性影响的差异,为系统实现有针对性的防护工作提供参考依据。

6 参考文献

[1]梁云, 刘世栋, 郭经红. 电网信息物理融合系统关键问题综述[J]. 智能电网, 2015, 3(12):1108-1111. LIANG Yun, LIU Shidong, GUO Jinghong. Review on the key issues of grid cyber-physical systems[J]. Smart Grid, 2015, 3(12):1108-1111.

[2]刘东, 盛万兴, 王云, 等. 电网信息物理系统的关键技术及其进展[J]. 中国电机工程学报, 2015, 35(14):3522-3531. LIU Dong, SHENG Wanxing, WANG Yun, et al. Key technologies and trends of cyber physical system for power grid[J]. Proceedings of the CSEE, 2015, 35(14):3522-3531.

[3]ANDERSSON G, DONALEK P,FARMER R, et al. Causes of the 2003 major grid blackouts in North America and Europe,and recommended means to improve system dynamic performance[J]. IEEE Transactions on Power Systems,2005,20(4):1922-1928.

[4]郭庆来, 辛蜀骏,王剑辉,等. 由乌克兰停电事件看信息能源系统综合安全评估[J]. 电力系统自动化, 2016, 40(5):145-147. GUO Qinglai, XIN Shujun, WANG Jianhui, et al. Comprehensive security assessment for a cyber physical energy system: a lesson from Ukraine’s blackout[J]. Automation of Electric Power Systems,2016, 40(5):145-147.

[5]郭庆来, 辛蜀骏,孙宏斌,等. 电力系统信息物理融合建模与综合安全评估:驱动力与研究构想[J]. 中国电机工程学报, 2016, 36(6):1481-1489. GUO Qinglai, XIN Shujun, SUN Hongbin, et al. Power system cyber-physical modelling and security assessment:motivation and ideas[J]. Proceedings of the CSEE, 2016, 36(6):1481-1489.

[6]FALAHATI B, FU Y, WU L. Reliability assessment of smart grid considering direct cyber-power interdependencies[J]. IEEE Transactions on Smart Grid, 2012, 3(3):1515-1524.

[7]郭嘉, 韩宇奇, 郭创新,等. 考虑监视与控制功能的电网信息物理系统可靠性评估[J]. 中国电机工程学报, 2016, 36(8):2123-2130. GUO Jia, HAN Yuqi, GUO Chuangxin, et al. Reliability assessment of cyber physical power system considering monitoring function and control function[J]. Proceedings of the CSEE, 2016, 36(8):2123-2130.

[8]HAJIAN-HOSEINABADI H. Impacts of automated control systems on substation reliability[J].IEEE Transactions on Power Delivery, 2011, 26(3):1681-1691.

[9]熊小萍, 谭建成, 林湘宁. 基于动态故障树的变电站通信系统可靠性分析[J]. 中国电机工程学报, 2012, 32(34):135-141. XIONG Xiaoping, TAN Jiancheng, LIN Xiangning. Reliability analysis of communication systems in substation based on dynamic fault tree[J]. Proceedings of the CSEE, 2012, 32(34):135-141.

[10]邱剑, 王慧芳, 陈志光,等. 智能变电站自动化系统有效度评估模型[J]. 电力系统自动化, 2013, 37(17):87-94. QIU Jian, WANG Huifang, CHEN Zhiguang, et al. Effectiveness evaluation model of smart substation automation system[J]. Automation of Electric Power Systems,2013, 37(17):87-94.

[11]TEN C W, LIU C C, MANIMARAN G. Vulnerability assessment of cybersecurity for SCADA systems[J]. IEEE Transactions on Power Systems, 2008, 23(4):1836-1846.

[12]ZHANG Y, WANG L, XIANG Y, et al. Power system reliability evaluation with SCADA cybersecurity considerations[J]. IEEE Transactions on Smart Grid, 2015, 6(4):1707-1721.

[13]XIN S, GUO Q, SUN H, et al. Cyber-physical modeling and cyber-contingency assessment of hierarchical control systems[J]. IEEE Transactions on Smart Grid, 2015, 6(5):2375-2385.

[14]FALAHATI B, FU Y. A study on interdependencies of cyber-power networks in smart grid applications[C]// 2012 IEEE PES Innovative Smart Grid Technologies (ISGT).Berlin:IEEE, 2012:1-8.

[15]叶夏明,文福拴,尚金成,等. 电力系统中信息物理安全风险传播机制[J]. 电网技术,2015,39(11):3072-3079. YE Xiaming, WEN Fushuan, SHANG Jincheng, et al. Propagation mechanism of cyber physical security risks in power systems[J]. Power System Technology, 2015,39(11):3072-3079.

[16]汪隆君, 王钢, 李博. 交直流混联输电系统充裕度评估的最优负荷削减模型[J]. 电力系统自动化, 2011, 35(7):7-12. WANG Longjun, WANG Gang, LI Bo. An optimal load shedding model for AC/DC hybrid transmission system adequacy assessment[J]. Automation of Electric Power Systems,2011, 35(7):7-12.

[17]侯雨伸, 王秀丽, 刘杰,等. 基于拟蒙特卡罗方法的电力系统可靠性评估[J]. 电网技术, 2015, 39(3):744-750. HOU Yushen, WANG Xiuli, LIU Jie, et al. A quasi-Monte Carlo method based power system reliability evaluation[J]. Power System Technology, 2015, 39(3):744-750.

[18]IEC. Communication networks and systems in substations-part 5: communication requirements for functions and device models:IEC 61850-50[S]. Geneva: IEC, 2003.

[19]李高望, 鞠文云, 段献忠,等. 电力调度数据网传输特性分析[J]. 中国电机工程学报, 2012, 32(22):141-148. LI Gaowang, JU Wenyun, DUAN Xianzhong, et al. Transmission characteristics analysis of the electric power dispatching data network[J]. Proceedings of the CSEE, 2012, 32(22):141-148.

[20]LANGNER R. Stuxnet: Dissecting a cyberwarfare weapon[J]. IEEE Security & Privacy Magazine, 2011, 9(3):49-51.

[21]邹春明, 郑志千, 刘智勇,等. 电力二次安全防护技术在工业控制系统中的应用[J]. 电网技术, 2013, 37(11):3227-3232. ZOU Chunming, ZHENG Zhiqian, LIU Zhiyong, et al. Application of cyber security in industrial control systems based on security protection technology for electrical secondary system[J]. Power System Technology, 2013, 37(11):3227-3232.

[22]SAATY T L. The analytic hierarchy process[M]. New York: McGrew-Hill, 1980:1-88.

[23]杨小彬, 李和明, 尹忠东, 等. 基于层次分析法的配电网能效指标体系[J]. 电力系统自动化, 2013, 37(21):146-150. YANG Xiaobin, LI Heming, YIN Zhongdong, et al. Energy efficiency index system for distribution network based on analytic hierarchy process[J]. Automation of Electric Power Systems,2013, 37(21):146-150.

[24]LIU N, ZHANG J, ZHANG H, et al. Security assessment for communication networks of power control systems using attack graph and MCDM[J]. IEEE Transactions on Power Delivery, 2010, 25(3):1492-1500.

[25]张沛超, 高翔. 全数字化保护系统的可靠性及元件重要度分析[J]. 中国电机工程学报, 2008, 28(1):77-82. ZHANG Peichao, GAO Xiang.Analysis of reliability and component importance for all-digital protective systems[J]. Proceedings of the CSEE, 2008, 28(1):77-82.

(编辑 郭文瑞)

Reliability Analysis of Business in Grid Cyber Physical System Considering the Factors of Cyber Attacks

RU Yeqi1, ZHOU Bin2, WU Yibei1, LI Jun’e3,4, YUAN Kai1, LIU Kaipei1

(1. School of Electrical Engineering, Wuhan University, Wuhan 430072, China;2. NARI Technology Development Co., Ltd., Nanjing 211106, China;3. School of Computer, Wuhan University, Wuhan 430072, China; 4. Key Laboratory of Aerospace Information Security and Trusted Computing of Ministry of Education(Wuhan University), Wuhan 430072, China)

The deep integration and interaction between cyber space and power space is the main feature of grid cyber physical system (GCPS). According to the wide-area real-time protection and control business in smart grid, this paper firstly studies the way of the impacts of information business on the reliability of physical system, and establishes the model of business reliability associated with information equipment. On this basis, this paper introduces the reliability factor of equipment, proposes the reliability evaluation indexes for information equipment considering cyber attack, and presents a quantitative evaluation method of business reliability with combining analytic hierarchy process (AHP) and Bayesian network. Finally, through the case study, this paper identifies the weak link of the information system considering cyber attack and analyses the impact of information systems with different levels of redundancy on business reliability. Meanwhile, compared with the existing method, the result verifies the feasibility and rationality of the proposed method.

grid cyber physical system (GCPS); business reliability; cyber attack; analytic hierarchy process (AHP); Bayesian network

国家自然科学基金项目(51377122);国家电网公司科技项目(智能变电站通信网络可靠性及信息安全关键技术研究与应用)

TM 73

A

1000-7229(2017)05-0038-08

10.3969/j.issn.1000-7229.2017.05.005

2016-10-01

茹叶棋(1991),男,硕士研究生,主要从事电网信息物理系统安全等方面的研究工作;

周斌(1970),男,研究员级高级工程师,主要从事变电站自动化等方面的研究工作;

吴亦贝(1993),女,硕士研究生,主要从事电网信息物理系统安全等方面的研究工作;

李俊娥(1966),女,教授,本文通信作者,主要从事计算机网络体系结构、网络安全、网络性能与电网信息物理系统安全等方面的研究工作;

袁凯(1989),男,博士研究生,主要从事电网信息物理系统安全等方面的研究工作;

刘开培(1962),男,教授,博士生导师,主要从事新能源与智能电网等方面的研究工作。

Project supported by National Natural Science Foundation of China(51377122)