一种检测网络流量异常和网络攻击的算法

2017-05-08朱俚治朱梧檟

朱俚治 朱梧檟

摘要:尽管网络流量会出现异常,但大部分时间里流量变化是有规律的。如果网络流量出现异常,那么对整个网络具有较大的危害性,因此网管人员必须及时发现流量是否异常。在以往的流量检测算法中聚焦的焦点只是如何区分流量是正常还是异常,并未讨论此时是否存在攻击行为,这些是算法的不足之处。为了改进现有算法的不足之处,作者在查阅了有关资料和文献之后,提出了一种新的流量检测算法,该算法使用了相似性计算法算法,MMTD算法和粗糙集中的决策系统,将这三种算法在流量检测中进行应用是本文的创新点。本文解决问题的思路是首先使用MMTD算法对当前的流量是否异常做出判断,如果出现异常,则使用相似性计算算法将此时的流量与预警值进行比较,并且判断此时是否存在攻击行为,在文章的最后使用粗糙集中的决策系统对流量异常的原因做出决策。

关键词:MMTD;决策系统;相似性

中图分类号:TP393.08 文献标识码:ADOI:10.3969/j.issn.10036199.2017.01.019

1引言

当今网络流量出现异常有两种情况:⑴有规律的出现,⑵没有规律的突发性出现。对于网络流量有规律的出现异常,只要网管人员及时合理的处理问题,就能够使得流量回复正常。对于没有规律性的出现是难以应付的,因为流量变得异常前通常缺乏前兆,没有规律可循。对于网络流量突发性地出现异常,很大部分原因是由于黑客攻击网络引起的[4-6]。

为了维护网络的安全,人们研发了各種网络流量检测算法。目前大部分流量检测算法只是对正常流量和异常流量进行识别和分类,并未讨论引起流量异常的原因 [10-13]。在目前的算法中有以下几种技术在其中进行应用:(1)将线性模型与小波技术相结合对GLR算法的改进[10],(2)滑动窗口与网络基线在检测网络流量中的使用[12],(3)将递归最小二乘法在检测网络流量中的应用[13]。还有些文献使用了模糊C均值算法在流量方面进行研究,但该算法只是从流量聚类的角度来区分流量是异常还是正常,同样未讨论引起流量异常的原因[11]。

前人已将模糊聚类思想在流量检测上进行应用,根据已有的流量检测算法本文将采用具有中介思想作为流量研究的主要算法,这两种算法是相似性计算算法和MMTD算法。本文提出的流量检测算法不仅能够区分流量是正常还是异常,而且还能够判断此时是否存在网络攻击行为,这些都是本文的创新点之处。

2MMTD算法技术简介

2.1中介真值程度度量知识简介

中介逻辑将事物的属性描述成三种状态,事物属性的两个对立面和对立面的中间过渡状态。在中介真值程度度量方法中,提出了事物超态属性概念,该方法符合中介思想事物的属性并且被划分为五种状态:事物的两个对立面,对立面的中间过渡状态和事物超态对立面[1-2]。这里用符号表示为~P,P与┒P,超态+p与超态┒+p。现用数轴将以上的描述的概念表达如下[1-2]:

计算技术与自动化2017年3月

对数轴y=f(x)表示的含义有以下说明[1-2]:

数轴上用符号P与┒P分别表示事物对立面的两个属性,符号~P表示反对对立面的中间过渡状态达事物的属性。

①如果数轴上数值点的位置逐步接近P,则事物A所具有P的属性逐步增强

②如果该数值点的位置落在真值┒P和 P的取范围之间,则事物A的属性就部分地具有┒P的属性,同时又部分地具有P的属性。

③如果数轴上数值点的位置逐步接近┒P,则事物A所具有┒P的属性逐步增强。

2.2中介真值程度度量中的距离比率函数

在中介真值程度度量的方法中,数轴上某数值点通过距离比率函数来计算事物所具有属性的强弱。

定理1 给定y= f(x)

3流与流量的介绍

(1)正常流量

如果网络中的数据包流量发生变化时有一定的时间规律,例如每日流量的高峰和低谷都在某个时段出现,则此时网络流量的变化属于正常状态。在正常状态的网络流量中,一组数据包含有的包个数为10-15个,一般不会超过30个。在分组中数据包个数大于20个的几率小于5%[5-7]。

(2)异常流量

当网络被攻击时,包组数目将明显地变大并且一般都超过50。不同强度的攻击数据包组数目分布不同,越强烈的攻击,其包组数目就越大,包组数目甚至达到几百个[5-7]。如果单位时间里流量中数据包数值超出了正常限定值,那么某种特定长度的数据包数量大幅地增加,能够在短时间内使网络的吞吐量明显地下降,最终使得网络处于拥塞状态。流量中小包对网络来说是有害的,如果小包出现的概率远大于大包出现的概率,那么这时网络的流量就会变得异常。网络流量中出现大量小包未必是由网络攻击造成的,但当发生网络攻击时必然出现大量的小包,然而这些小包必然引起网络流量的异常。

4MMTD算法在检测网络流量上的应用

检测函数:

f(x)=1-单位时间内实际数据包的数量日常单位时间内统计的数据包数量,δ为网络流量变得异常时的预警值。

(1)如果单位时间内网络中某种数据包的数量十分接近正常单位时间内该种数据包的数量时,有以下的结论:,

如果表示单位时间内实际数据包的数量偏离日常单位时间内统计的数据包数量的程度越小,那么单位时间内实际数据包的数量日常单位时间内统计的数据包数量的比值越接近于1。当单位时间内实际数据包的数量日常单位时间内统计的数据包数量的比值越接近于1,那么有f(x)=1-单位时间内实际数据包的数量日常单位时间内统计的数据包数量≈0的值越接近于0,则此时该种数据包的数量越接近正常状态下的数据包数量,这时网络流量处于正常状态。

(2)对于一般的拒绝服务攻击,网络中的包组数目明显地变大,一般都超过50。不同强度的攻击数据包组数目分布不同,越强烈的攻击,其包组数目就越大,包组数目甚至达到几百。该种数据包在链路中的流量将变得异常。

当单位时间内某种数据包的数量大于正常单位时间内该种数据包的数量时,有以下的结论:

如果单位时间内实际数据包的数量偏离日常单位时间内统计的数据包数量的程度越严重,那么f(x)=单位时间内实际数据包的数量日常单位时间内统计的数据包数量的比值偏离1的程度越大。当单位时间内实际数据包的数量日常单位时间内统计的数据包数量的比值偏离1的程度越大,那么有f(x)=1-单位时间内实际数据包的数量日常单位时间内统计的数据包数量>δ的值越大,则此时该种数据包的数量偏离正常状态下的数量越严重,这时网络流量处于异常的状态。

(3)如果单位时间内某种数据包的数量略微小于或略微大于正常单位时间内该种数据包的数量时,有以下的结论:

如果0<单位时间内实际数据包的数量日常单位时间内统计的数据包数量≈δ时,则有:f(x)=1-单位时间内实际数据包的数量日常单位时间内统计的数据包数量≈δ

这时数据包的数量部分异常部分正常,网络流量处于异常状态的边缘。

5MMTD方法的应用

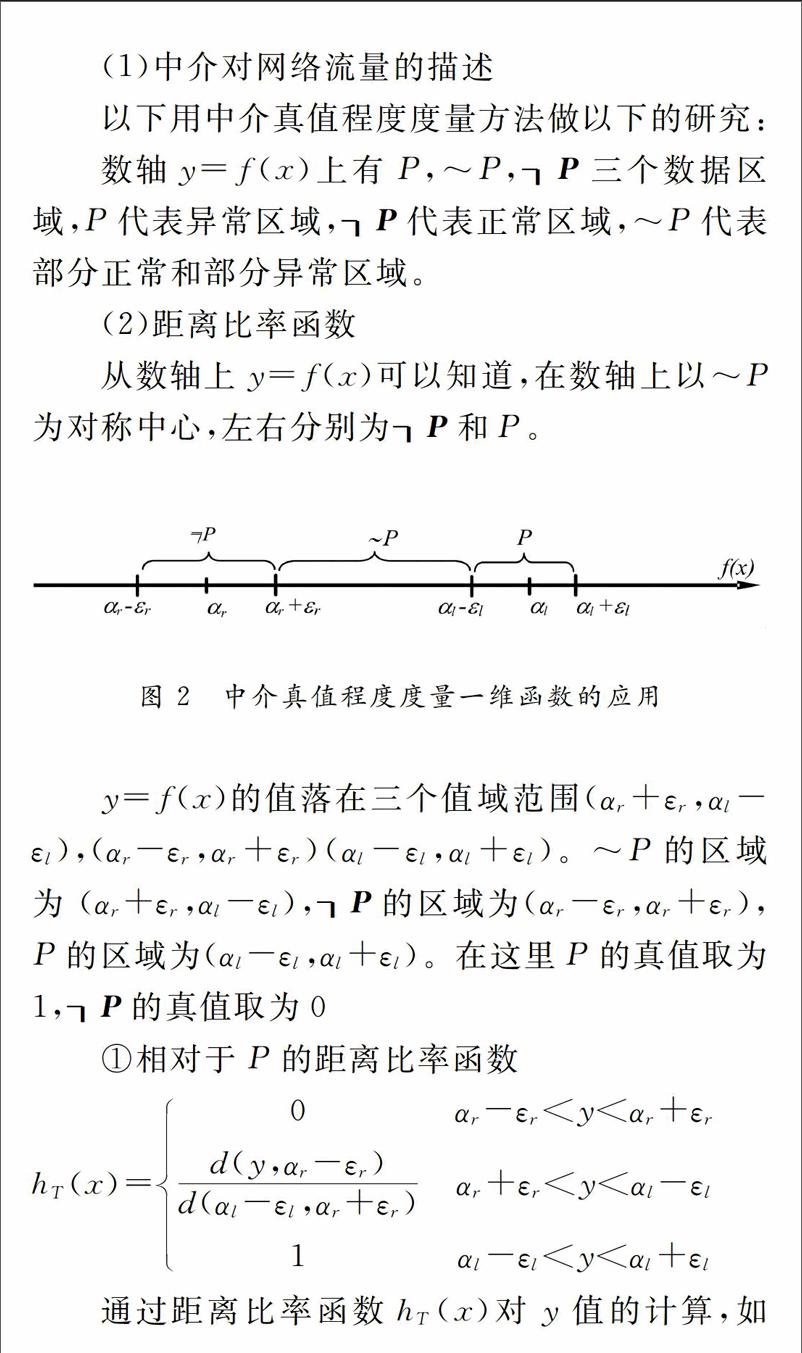

(1)中介对网络流量的描述

以下用中介真值程度度量方法做以下的研究:

数轴y=f(x)上有P,~P,┒P三个数据区域,P代表异常区域,┒P代表正常区域,~P代表部分正常和部分异常区域。

(2)距离比率函数

从数轴上y=f(x)可以知道,在数轴上以~P为对称中心,左右分别为┒P和P。

基于上述情况有以下的分析和讨论:

当某种属性的数据包的数量大于预警值时,并且这时该种数据包的数量偏离预警值程度越来越大,则这时网络被黑客攻击的可能性很大。

当某种属性的数据包的数量小于预警值时,并且这时该种数据包的数量偏离预警值程度越来越大,则这时网络被黑客攻击的可能性很小。

当某种属性的数据包的数量略微大于或略微小于预警值时,并且这时该种数据包数量十分地接近于预警值时,则这时网络被黑客攻击的可能性较小。

结论:当某种数据包的数量大于预警值时,并且这时该种数据包的数量偏离预警值的程度越大,这时网络被黑客攻击的可能性很大。因此:只有当①与②的属性值都取Y时:决策属性的属性值为Y,否则属性值为N。

当某种属性数据包数量异常时是否属于攻击行为的决策规则:

(某种属性的数据包的数量大于预警值,Y)

A

(该种数据包偏离预警值的程度,Y)

(用戶的行为属于攻行为,Y)

8检测算法

(1)使用MMTD算法对流量是否异常做出衡量。

(2)如果流量异常,则使用相似性算法对用户的行为属性做出判断。

(3)最后使用粗糙集中的决策系统对用户的行为做出最后的决策。

9结束语

本文提出的算法的优点在于,该算法在于发现网络流量异常的状态的同时,还能够判断是否存在网络攻击,如果不存在网络攻击的行为,那么网络流量异常的问题是能够容易决定的。该算法具有一定的智能性,能够自动地检测网络流量的变化。将MMTD算法,相似性计算算法和粗糙集中决策系统在检测网络流量中进行计算有一定的创新性。

本文提出的检测流量使用的算法是:(1)使用模糊的算法来衡量网络中的流量是否异常,与传统的检测方法更具科学性和精确性。(2)如果发生了网络流量异常的状况,则可以利用本文提出的算法来判断流量的异常是否由黑客攻击引起的。(3)最后使用决策系统对流量是否异常和是否存在网络攻击做出决策。本文提出的流量检测算法在一定程度上能够检测出网络流量的异常和来自网络的攻击行为,但是δ取值的范围,以及δ如何取值还需要继续研究和考虑,是人们值得研究的问题。

参考文献

[1] 洪龙,肖奚安,朱梧槚.中介真值程度的度量及其应用(I)[J].计算机学报,2006,(12):2186-2193.

[2]朱梧槚,肖奚安.数学基础与模糊数学基础[J].自然杂志,1980,(7):723-726.

[3]许晓东,卞鹏,朱士瑞.基于Netflow的异常流量分离以及归类[J],计算机工程与设计,2009,30(21):4818-4831.

[4]杨雅辉.网络流量异常检测及分析的研究[J].计算机科学,2008,35(5):108-111.

[5]刘颖秋,李巍,李云春.网络流量分类与应用识别的研究[J].计算机应用研究,2008,25(5)1492-1495.

[6]孙知信.网络异常流量识别与监控技术研究[M].北京:清华大学出版社,2009.

[7]李志敏,赵治国,朱安新.校园网流量异常检测与处理方法[J].计算技术与自动化,2011,30(3):131-134.

[8]胡清华,于达仁.应用粗糙集计算[M].北京:科学出版社,2012.

[9]陈德刚.模糊粗糙集理论与方法[M].北京:科学出版社,2013.

[10]许晓东,朱瑞士,孙亚民.基于分形特性的宏观网络流量异常分析[J].通信学报,2009,30(9):43-53.

[11]赖英旭,李秀龙,杨震,等.基于流量监测的用户流量行为分析[J].北京工业大学学报,2013,39(11):1692-1699.

[12]吕军,李星.一种网络流量异常检测算法[J].计算机应用研究,2006(11):217-219.

[13]冯震,胡光岷,姚兴苗,等.骨干通信网多流多特征流量异常检测[J].网络与通信,2010,26(8-3):99-101.

第36卷第1期2017年3月计算技术与自动化Computing Technology and AutomationVol36,No1Mar. 2 0 1 7第36卷第1期2017年3月计算技术与自动化Computing Technology and AutomationVol36,No1Mar. 2 0 1 7