基于360杀毒软件的用户行为取证分析

2017-04-24杨仕海

杨仕海

(重庆市公安局江北区分局 重庆 400021)

基于360杀毒软件的用户行为取证分析

杨仕海

(重庆市公安局江北区分局 重庆 400021)

提取360杀毒软件的进程历史日志进行取证分析,对公安机关刻画犯罪嫌疑人的行为特征有重要意义。阐述了如何借助360杀毒软件的进程历史日志准确地对用户行为进行分析取证的方法。 通过360杀毒软件的历史进程日志可以还原Office文件编辑过程的时间节点、计算机系统开关机记录以及用户进程的运行状态,从而提取到与犯罪嫌疑人行为特征相关的线索。

杀毒软件 用户行为 取证

1 概述

杀毒软件每天扫描各种应用程序、进程、文件来阻止和预防个人计算机遭受恶意代码的侵扰。杀毒软件是保护电脑系统安全关键的一道屏障,杀毒软件的好坏直接决定系统的防御能力的强或弱[1],同时杀毒软件也在终端上存放了大量的日志文件,清晰记录系统文件的加载时间、应用程序启动时间、系统发出关机指令的时间、U盘插拔记录等重要信息,相对操作系统自带的注册表信息、系统日志更加容易理解;杀毒软件的可执行程序信任列表、异常文件恢复区、系统白名单、文件白名单等为恶意代码的快速分析查找节约了时间。本文以360杀毒软件、Windows系列操作系统为例,结合实际案例进行深度剖析;360杀毒软件的安装目录/360/360SD/Log/ProcessHistoryLog/存放了每日进程的加载、运行情况的log文件,log文件记录了计算机操作系统接收。开机指令到发出关机指令后系统完全关机之间,即一次完整的开关机期间应用程序运行情况,通过log文件能快速、精准地对用户行为进行分析取证。

2 Office文件编辑过程的取证分析

Microsoft公司开发的Office系列软件是目前最流行的办公软件,占据了办公软件类 74.4% 的市场份额[2]。在实际的取证分析中,通过文件属性查看器,能够查看Office文件的最后访问时间、最后修改时间、创建时间,在很多时候由于系统时间更改或其他原因,3个时间参考价值往往不大。如果能知道系统每一次开关机期间,具体的哪个Office文件被访问的次数、被修改的时间点等信息,在相关案件取证的时候,无疑给侦查人员提供非常有价值的线索。Windows系统中,Office文件最常见的编辑软件是Microsoft Office和WPS Office,360杀毒软件针对这两款编辑软件对应生成的日志信息是不同的,以笔者本机的Log文件“2015-08-13-14-47-00. log”为例。

Office文件被访问过,Log文件记录的日志为:

WPS Office:[0]ID=804;PID=3652;N=wps. exe;T=2015-08-13 14:26:15;P=C:PROGRA~1 KingsoftWPSOFF~1Office6wps.exe;C="C:Program FilesKingsoftWPS Office ProfessionalOffice6wps.exe" "C:Documents and SettingsAdministrator桌面关于做好抗战胜利70周年纪念活动期间电子数据取证工作的通知.doc";

M i c r o s o f t O f f i c e: [0] I D=6 5 8 8;P I D=3 6 5 2;N=W I N W O R D. EXE;T=2015-08-13 14:44:45;P=C:Program Files Microsoft OfficeOffice12WINWORD.EXE;C="C: Program FilesMicrosoft OfficeOffice12WINWORD. EXE" /n /dde;

同一个文件用WPS打开后,会记录精确的打开时间,打开的文件名称,而使用Microsoft Office软件打开则不会记录文件名。由于WPS软件为免费软件,在Office文件编辑方面做了本地化处理,在人群中安装使用率较高。如果用户的终端同时安装了WPS Office,360杀毒软件则可以从Log文件中找出文件被访问过、被修改过的时间节点。

Office文件被修改过,Log文件记录的日志为:

[0]ID=4272;PID=3652;N=wps.exe;T=2015-08-13 11:41:27;P=C:PROGRA~1KingsoftWPSOFF~1 Office6wps.exe;C="C:Program FilesKingsoftWPS Office ProfessionalOffice6wps.exe" "C:Documents and SettingsAdministrator桌面计算机犯罪现场勘验.doc";

[1]I D=4 2 7 2;T=2 0 1 5-0 8-1 3 11:41:27;S=0;R=0;C=2;

[1]I D=5 6 6 0;T=2 0 1 5-0 8-1 3 11:41:39;S=0;R=0;C=0;

[0]ID=6700;PID=7784;N=wpsupdate. exe;T=2015-08-13 11:41:57;P=C:Program Files KingsoftWPS Office Professionalwtoolexwpsupdate. exe;C="C:Program FilesKingsoftWPS Office Professionalwtoolexwpsupdate.exe" /from:ksoend;

[0]ID=4632;PID=7784;N=updateself. exe;T=2015-08-13 11:41:57;P=C:Program Files KingsoftWPS Office Professionalwtoolexupdateself. exe;C="C:Program FilesKingsoftWPS Office Professionalwtoolexupdateself.exe" r;

以上日志记录了文件“计算机犯罪现场勘验.doc”在2015-08-13 11:41:27被打开,2015-08-13 11:41:57保存了该文件的更改信息。

3 计算机开关机时间取证分析

Log文件记录的系统开机时间并不是十分准确,它所记录的开机后的第一个进程System Idle Process启动时间对应的秒位默认为是00,有精确秒位启动时间的第一个进程为smss.exe,对应的log文件的名称是以System Idle Process的启动时间命名的,例如笔者本机的Log文件“2015-07-15-11-11-00.log”的前3行如下:

[0]I D=0;P I D=0;N=S y s t e m I d l e Process;T=2015-07-15 11:11:00;P=[System Process];C=;

[0]ID=4;PID=0;N=System;T=2015-07-15 11:11:00;P=System;C=;

[0]ID=984;PID=4;N=smss.exe;T=2015-07-15 11:12:05;P=SystemRootSystem32smss.exe;C= SystemRootSystem32smss.exe;

经过多次实验发现,按下个人终端的电源开关的时间与Log文件记录的进程System Idle Process的启动时间相差在1分钟以内。

Log文件记录的关机时间也并非是系统彻底的关机时间,例如log文件2015-07-15-11-11-00.log记录的向系统发出关机指令的时间:

[0]I D=3 8 2 0;P I D=1 4 8 8;N=l o g o n u i. exe;T=2015-07-15 17:52:04;P=C:WINDOWS system32logonui.exe;C=logonui.exe /status /shutdown;

在系统发出关机指令后,系统会关闭正常运营的用户进程,等用户进程完成相关数据保存之后在彻底关机。

4 用户进程运行记录取证分析

Log文件记录的用户进程的运行日志能够有效帮助侦查人员分析嫌疑人的计算机行为,从而刻画与嫌疑人有关的身份属性,以笔者参与的一个实际案例来进行深度剖析。简要案情:2013年3月5日22时30分许,某区派出所接群众史某报警称其母亲刘某(1933年生)死于家中,屋内有大量被翻动痕迹,但贵重物品并未丢失。2013年3月8日,尸解报告显示死者刘某的舌骨处于骨折状态,是由于机械性窒息导致的死亡,死亡时间2013年3月5日16时许;家中有1个台式电脑,主机机箱内装有一块硬盘,笔者对该硬盘的分析如下:

⑴ 从该机硬盘中提取到360杀毒软件在2013年03月05日生成的4个Log文件,分别名为:“2013-03-05-06-29-00.log”、“2013-03-05-16-02-00. log”、“2013-03-05-16-20-00.log”、“2013-03-05-18-06-00.log”( 见图1)。

图1 案发当天的360杀毒软件生成的log文件

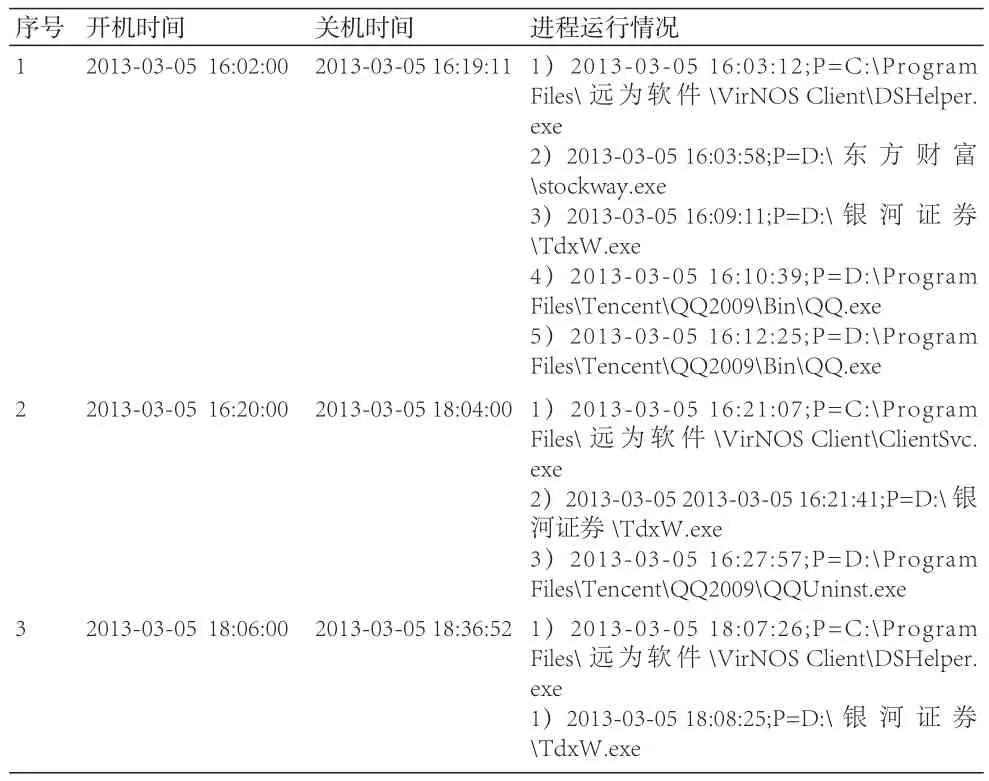

⑵对上述4个Log文件检查分析发现该机的操作系统在2013年 3月 5日有4次开关机记录,整理出最后3次开关机期间部分进程的运行情况,见表。

表 案发当天最后3次开关机期间部分进程运行情况

⑶ 在3次开关机期间该机多次运行了银河证券、远为软件两款炒股软件。该机案发当天的使用人是资深股民或股票从业人员的可能性较大,同时该人登录了QQ软件,又卸载了QQ。

⑷该机硬盘中Sqlite数据库文件Msg2.0.db(记录QQ帐号聊天记录的数据库文件,见图2)修改日期为2013年3月5日的QQ号有:A和B。使用美亚柏科取证大师软件对硬盘镜像中的QQ软件进行取证分析后发现:QQ号A在该机上保存了登录密码,聊天记录很少,最早的聊天记录是2012年的QQ系统消息,经核实QQ号A为死者刘某生前使用;QQ号B没有保存登录密码,其对应的Msg2.0.db的创建日期为2013年3月5日 ,结合死者的年龄(虚岁:80岁)且符合保存QQ密码这一习惯,反之推测,QQ号B非死者本人所有的可能性较大。

图2 Msg2.0.db文件修改时间对比

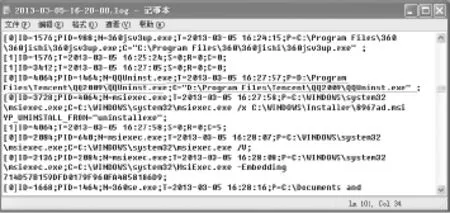

⑸ Log文件“2013-03-05-16-20-00.log”(见图3)显示距QQ号B对应的Msg2.0文件最后修改时间相差不到10分钟,QQ软件就被卸载,结合死者的尸检死亡时间,说明该行为是故意消除QQ登录痕迹的可能较大,这点极其符合嫌疑人在案发后消除犯罪证据的特点,QQ号B使用者的嫌疑进一步上升。

图3 QQ软件卸载记录

⑹ 通过对QQ号B对应QQ空间中的照片、日志、说说综合分析,明确了QQ号B的实际使用人为唐某,男,毕业于某职业技术学院计算机专业,曾在某证券公司工作,因工作违规被辞退。唐某到案后,对2013年3月5日杀害刘某一案供认不讳。

5 总结

运行在个人终端的杀毒软件,可以视为一个被操作系统所认可的木马,它时刻的扫描、监控用户进程或可疑程序,有针对性地对用户操作进行日志化归档,如果能掌握杀毒软件的这些特征,能给侦查取证提供更多有价值的线索。

[1]聂凌.浅谈电脑病毒与杀毒软件[J].信息与电脑,2010(3):2-3.

[2]刘浩阳.计算机取证中Office文件的调查[J].信息网络安全,2012(8):242-243.

(责任编辑:于 萍)

TP309

A

2095-7939(2017)01-0126-03

10.14060/j.issn.2095-7939.2017.01.022

2016-11-28

杨仕海(1985-),男,四川广元人,重庆市公安局江北区分局工程师,主要从事网络安全与电子数据取证研究。