电力信息系统等级保护安全策略的研究

2017-04-20赵伟

赵伟

摘 要:随着社会的不断发展,电力信息系统也在不断地发展,越来越受到电力部门的重视。该课题的目标为解决电力工程安全体系建设中所面临的问题。通过阅读该课题可以理解信息安全建设的层次及过程,有效地将信息安全总体方案进行贯彻执行。

关键词:电力 信息安全防护 等级保护 安全域

中图分类号:TP309 文献标识码:A 文章编号:1674-098X(2016)12(b)-0055-03

为深化电力信息化工程安全防护体系建设,落实工程安全防护总体方案,制定此操作指引,为电力信息化依据总体方案开展信息安全建设提供参考。

1 安全域划分设计

依据国家电网公司安全分区、分级、分域及分层防护的原则,首先,各单位网络分为管理信息大区与生产控制大区;其次,管理信息大区按照双网隔离方案又分为信息内网与信息外网。电力工程安全防护总体方案的设计作用范围为信息内网和信息外网的一体化平台以及八大业务应用相关系统,在进行安全防护建设之前,应首先实现对信息系统的安全域划分。

对于一体化平台与八大业务应用安全域划分依据总体方案中定义的“二级系统统一成域,三级系统独立分域”的方法进行,信息内网的系统基本上可分为:(1)ERP系统域;(2)电力市场交易系统域;(3)财务(资金)管理系统域;(4)办公自动化系统域(总部);(5)营销管理系统域;(6)二级系统域;(7)桌面终端域。信息外网的系统可分为:(1)外网应用系统域;(2)桌面终端域。

安全域的具体实现可采用物理防火墙隔离、虚拟防火墙隔离或Vlan隔离等形式。基本实现目标为划分各域网络边界并进行访问控制。

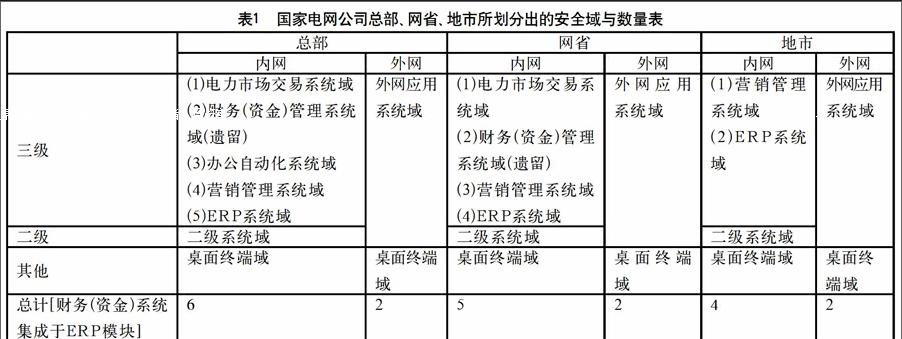

进行安全域划分后,国家电网公司总部、网省、地市所划分出的安全域与数量如表1所示。

2 安全域的实现设计

安全域实现方式以划分逻辑区域为目标,旨在实现各安全区域的逻辑隔离,明确边界以对各安全域分别防护,并且进行域间边界控制,安全域的实体展现为一个或多个物理网络或逻辑网段的集合。对安全域的划分手段可以参考采用如下方式(以下方式可能出现技术重叠,以最终实现网络分域并可进行访问控制为目标)。

2.1 防火墙安全隔离

可采用双接口或多接口防火墙进行边界隔离,在每两个安全域的边界部署双接口防火墙,或是采用多接口防火墙的每个接口分别与不同的安全域连接以进行访问控制。

2.2 虚拟防火墙隔离

采用虚拟防火墙实现各安全域边界隔离,虚拟防火墙可以将一台防火墙在逻辑上划分成多台虚拟的防火墙,每个虚拟防火墙系统都可以被看成是一台完全独立的防火墙设备,可拥有独立的系统资源、管理员、安全策略、用户认证数据库等。在该方案中,可以实现为每个安全域建立独立的虚拟防火墙进行边界安全防护。

2.3 三层交换机Vlan隔离

采用三层交换机为各安全域划分Vlan,采用交换机访问控制列表或防火墙模块进行安全域间访问控制。

2.4 二层交换机Vlan隔离

在二层交换机上为各安全域划分Vlan,采用Trunk与路由器或防火墙连接,在上联的路由器或防火墙上进行访问控制。

对于一个应用的子系统跨越多个物理环境如设备机房所带来的分域问题,由于安全域为逻辑区域,可以将一个公司层面上的多个物理网络或子网归属于同一安全域进行安全体系建设。

3 明确所要防护的对象

在进行安全防护体系建设之前,首先需明确所要防护的对象,将所要防护的对象对应至整体信息网络环境与相应的安全域中,设计所保护域的边界、网络、主机及应用。

(1)边界安全防护。针对信息内外网第三方边界、纵向上下级单位边界以及横向域间边界进行安全防护。

①信息外网第三方边界为国家电网公司信息外网与互联网的网络边界。

②信息内网第三方边界为国家电网公司信息内网与其他利益相关方(如银行、代收机构)间的网络边界。

③信息内外网边界为信息内网与信息外网间的边界,采用逻辑强隔离装置进行隔离。

④纵向上下级单位安全边界包括国家电网总部与各网省分司间、各网省公司与地市公司间、地市与县级单位间的网络边界。

⑤横向域间边界指划分出的各安全域之间的边界,如营销管理系统域与ERP系统域之间的边界属于横向边界。

在进行边界安全防护之前,首先应当制定出边界清单,对各网络边界进行登记。

(2)网络环境安全防护。包括所要防护的基础网络及安全域范围内的网络设备和安全设备。

(3)主机系统安全防护。包括承载所防护的安全域中的应用系统的操作系统、数据库的安全防护。

(4)业务应用安全防护。包括应用系统及通过用户接口、数据接口所传输数据的安全防护。

4 可共用的安全防护措施设计

划分安全域防护带来的成本增加主要为网络边界隔离设备的投入和网络安全防护设备的投入。

(1)逻辑隔离设备的成本。如,防火墙、路由器等成本。针对逻辑隔离设备的成本控制,可采取将多接口防火墻、虚拟防火墙、网络交换机Vlan间访问控制等措施在多个安全域间共用的方式实现。

(2)网络安全防护设备成本。包括实现防护所需的入侵检测、弱点扫描系统等。可采用在多个安全域共用一套入侵检测系统,在各安全域仅部署入侵检测探头,所有安全域可采用统一的一套弱点扫描器等复用防护措施以降低防护投入。分域所带来的只有边界和网络层面上的投入增加,对于主机、应用相关的安全措施不会增加投入。

4.1 明确可共用的安全防护措施

分析所有设计的安全防护措施,考虑可共用的安全防护措施,整理目前已完成建设的安全措施,对于不能通过安全产品实现的,需通过功能开发或配置更改等方式来实现。

在网络边界部署边界防护安全措施时,在满足功能及性能要求的前提下,应尽可能地采用较少的设备实现,例如:采用UTM或IPS设备可以实现网络访问控制功能且性能可以接受,则可不再专门部署防火墙。

对于通过部署安全产品实现的防护措施,可采用包括但不限于如下实现共用的方式。

(1)防火墙。

添加防火墙硬件接口模块实现边界访问控制。

添加防火墙管理系统中的策略和对象资源实现边界访问控制。

多安全域共用多接口防火墙、虚拟防火墙、交换机Vlan隔离等方式实现域间访问控制。

(2)UTM统一威胁管理。

添加UTM硬件接口模块来实现统一威胁管理。

添加UTM管理系统中的策略和对象来实现对资源的统一威胁管理。

(3)入侵检测系统。

添加软件网络入侵检测系统的网卡以增加可监测的网段。

在交换机上添加硬件网络入侵检测模块以实现对多网段的监听。

在交换机上增加镜像端口以实现对多网段的入侵检测侦听。

在网段分别部署硬件入侵检测探头以实现对多个安全域的分别监测。

在各重要业务主机部署主机入侵检测代理以实现对主机的入侵检测。

(4)弱点扫描系统。

采用一套共用的弱点扫描系统,在扫描系统上添加授权主机的扫描地址范围,将扫描系统安装在笔记本电脑上以实现对各安全域系统的扫描。

(5)桌面终端安全管理系统。

采用统一的桌面安全管理系统,分别部署于信息内外网集中进行管理。

(6)防病毒系统。

在信息内外网分别采用统一的网络版防病毒系统,将所有Windows服务器安装防病毒客户端,统一进行管理,或在服务器上安装单机服务器版本的防病毒软件。

(7)安全事件/日志分析系统。

在信息内外网分别采用统一的安全事件及日志分析系统。

(8)入侵防护系统。

在信息外网应用系统域的网络边界上通过添加入侵防护硬件实现对各系统互联网发布应用的入侵防护。

通过添加入侵防护管理系统中的策略和对象以实现对特定资源的入侵防护。

(9)备份恢复软件。

可在信息内外网分别采用一套统一的备份恢复软件对各业务数据进行统一备份,在各应用服务器上添加备份代理。

4.2 设计不可共用的安全防护措施

对于不能通过安全产品实现的安全防护措施,可通过专项研发来实现。

对于通过安全产品实现的安全防护措施,依据安全防护总体方案中的安全防护措施设计来选择安全产品。

产品选型时,对产品的选型原则、选型范围、功能技术要求等方面进行说明,然后依据产品选型要求对安全产品进行测评和筛选。

5 安全防护措施实施设计

5.1 安全控制措施实施设计

实施安全控制措施应该遵循总体方案设计,分阶段落实安全控制措施建设。这包括安全控制开发和配置、安全控制集成、测试与验收等主要环节。

(1)安全功能开发和配置。对于一些不能通过部署安全产品来实现的安全措施和安全功能,通过软件功能设计、开发和配置来实现。

(2)安全控制集成。将不同的软硬件产品集成起来,依据安全设计方案,将安全产品、系统软件平台和开发配置的安全控制与各种应用系统综合、整合成为一个系统。

(3)安全产品测试与验收。在安全产品上线前应当对设计的功能进行测试,并经过试运行后完成验收。

(4)安全运行维护。完成安全体系建设后,将进入安全运行维护阶段,各单位应当严格遵照国家电网公司相关运行维护要求及各安全产品的运行维护手册及要求进行系统运行维护。

5.2 安全控制措施变更设计

经过一段时间运行后,随业务系统及信息环境的变化,安全控制措施可能需要进行变更,需注意以下几点。

(1)确定是安全体系局部调整还是重大变更,如果涉及到安全域变化需要重新依据防护方案进行设计;如果仅局部调整可修改安全控制措施的配置实现。

(2)由变更发起人向主管领导进行书面申请并要记录相应变更行为,确保变更实施过程受到控制,保证变更对业务的影响最小。

(3)对变更目的、内容、影响、时间和地点以及人员权限进行审核,以确保变更合理、科学的实施。

(4)变更应当制定详细的计划并在非关键业务时段进行,并制定相应的回退计划。

6 结语

该课题对电力公司信息系统等级保护安全策略进行研究,采用了安全域划分设计,通过该课题设计实现信息安全等级保护建设的层次及过程,有效地将信息安全总体方案进行贯彻执行。

参考文献

[1] 吳国威.数字化变电站中信息处理及网络信息安全分析[J].电力系统保护与控制,2007,35(12):18-22.

[2] 胡炎,谢小荣,韩英铎,等.电力信息系统安全体系设计方法综述[J].电网技术,2005,29(1):35-39.

[3] 胡炎,谢小荣,辛耀中.电力信息系统现有安全设计方法分析比较[J].电网技术,2006,30(4):36-42.

[4] 胡炎,谢小荣,辛耀中.电力信息系统建模和定量安全评估[J].电力系统自动化,2005,29(10):30-35.

[5] 宋燕敏,杨争林,曹荣章,等.电力市场运营系统中的安全访问控制[J].电力系统自动化,2006,30(7):80-84.