面向分布式缓存系统的无线资源管理:动机、挑战与方法

2017-04-13

(北京邮电大学,北京 100876)

综述

面向分布式缓存系统的无线资源管理:动机、挑战与方法

王莉,冯志勇,张平

(北京邮电大学,北京 100876)

移动社交网络平台的多元化发展与推广,使得移动用户对数据传输的需求呈爆发式增长趋势,并对匮乏的频谱资源及高负荷基站的管理提出了新挑战。为了解决这些问题,将分布式缓存系统引入无线协作网络中,鼓励移动用户间协作缓存热门内容,以实现用户间低能耗、高可靠、低时延的内容共享,同时为基站和回程链路减负。分析了无线分布式缓存系统中无线资源管理所面临的机遇和挑战,针对频谱高效、能量高效及安全传输等关键问题,围绕图论和匹配理论对无线资源管理方法展开了讨论和总结。此外,讨论和分析了挖掘和利用社交信息有效提升无线资源效率的可行性,同时对社会学和无线网络领域的交叉研究进行了展望。

无线资源管理;分布式缓存系统;社交网络

1 引言

1.1 研究意义和动机

众多移动社交平台(如Facebook、Twitter、LinkedIn、微信等)的涌现,为用户间多渠道地进行实时通信提供了便利,同时也导致了无线业务量的激增[1],这不仅为基站设计带来了更多挑战,还激化了接入网容量有限性与能耗高企和频谱紧缺的矛盾[2]。据统计,相当一部分无线流量源于小部分热门信息的重复下载和传播[3]。简单地进行基础设施等硬件扩容已不能应对这一挑战,因此,探求提高频谱效率、能量效率的机理和方法变得尤为重要。

在具有存储能力且物理通信链路较好的用户节点上引入缓存技术,可以有效降低回程链路能耗,并缓解有限基站存储空间不足[4]。为了提高缓存技术的服务效率、可靠性及安全性,分布式缓存系统(distributed caching system,DCS)逐渐被学术界和工业界关注,其主要思想是将内容分布式地存储在多个缓存服务器上。国内相关学者在智能电网、P2P网络等领域针对分布式缓存系统进行了一些研究,主要侧重于数据存储和任务调度[5,6],但针对分布式缓存架构对于通信网络中无线资源的影响和冲击分析不足[7]。因此,本文致力于将分布式缓存系统引入无线通信中。与集中式缓存方式相比,分布式缓存方式的优势主要体现在:它不仅可以减少回程链路的重复传输,还可以减少接入网下行链路的重复传输[8]。一般来讲,与内容分发网络(content delivery network,CDN)中的缓存服务器相比,无线异构网络中支持分布式缓存系统缓存服务器的存储空间相对较小,缓存服务器可以是低功率基站,也可以是大容量的智能移动设备或者移动用户。根据内容是否需要编码的需求,分布式缓存分为整片缓存和编码缓存两种方式。具体地,整片缓存是指将内容完整地存储在低功率基站或移动设备上,而编码缓存是指可以通过内容编码等形式,如纠删码(erasure coding),将内容编码分片后以冗余的方式存储在多个移动设备上[9,10]。

将分布式缓存系统引入无线通信中进行内容共享是一种可行、有效的思路,但同时也面临频谱紧缺的问题[11]。3GPP标准组织在R12中提出的设备直连(device-to-device,D2D)通信技术[12],其作为5G技术的重要组成部分,可以将数据信号绕过第三方(如基站),在授权以及非授权频带上支持用户设备之间的直连通信[13],从而扩展通信覆盖范围、提高传输速率、降低传输时延、提高蜂窝系统容量[14,15]。 D2D通信的引入,使得在分布式缓存系统中的设备间建立直传链路进行资源共享成为可能,在协助服务侧缓解基站负荷疏通流量的同时,还可以满足用户侧移动用户对高速率、低时延的业务要求,从而能够提升频谱效率和能量效率。D2D通信是建立在移动用户间的直连通信模式,其链路的稳定性取决于通信双方的移动规律性。一般来讲,通过分析D2D用户的运动轨迹可得知潜在D2D链路的持续连接时间,而D2D链路的级别则由其持续时长和物理通信条件来衡量。持续时间较长且物理通信条件较好的D2D链路是级别较高的链路,可以用来传输尺寸较大的分组数据。持续时间较短的D2D链路难以完成较大尺寸的数据传输,从而导致此类D2D链路利用率低下。然而,内容编码的引入将数据分组粒度变小,使得持续时间较短的D2D链路也可以被充分利用,从而成功传输编码后的内容分片。

1.2 机遇与挑战

异构网络中包含多元化无线接入技术。由于无线资源紧缺,频谱共享一直都是极具挑战的技术问题。当前基于D2D通信的无线资源管理方案很多,针对频谱高效、能量高效、安全传输等不同目标,所建立的大多问题模型都是NP难题,并且现有解决思路大多采用凸优化逼近、迭代式注水算法等数学工具,复杂度均不容忽视。然而,考虑到资源离散化的特点以及降低复杂度的需求,本文将针对D2D链路与蜂窝用户间的频谱共享问题,利用匹配算法进行高效资源匹配,并引入超图(hypergraph)将其扩展为适用于多目标的多维匹配问题。出于对实际场景的考虑,本文还将用户社交关系作为建立D2D通信以及协作通信的一个关键参考因素,以有效地提高系统顽健性。具体难点和挑战在于:如何建立分布式缓存系统以及如何为内容请求者(content requester)找到合适的内容缓存服务器担当内容提供者(content provider),形成D2D链路;如何根据内容请求者对于内容传输的不同服务质量进行要求,对所形成的D2D链路进行功率控制和频谱资源优化管理。出于对D2D链路持续时长或者物理链路状况的考虑,并不是所有的D2D链路都足以传输尺寸较大的内容,因此,为了提高潜在D2D链路的利用率,通常假定用户缓存的数据为编码后的内容分片。

在无线分布式缓存系统中,缓存用户的移动性可能造成缓存用户与内容请求用户间D2D链路失效,或D2D链路不够稳定,不足以支持内容传输。另一方面,在协作通信场景中,移动用户的协作意愿非常重要。并非所有用户都愿意与邻居节点分享其内容数据或作为冗余缓存数据源存在,并非所有用户都愿意担当协作中继(cooperative relay)节点辅助其他用户进行协作通信。另外,从辩证法的角度来看,在利用用户协作方式带来收益的同时,也使得网络侧和用户侧对安全管控方面的需求日趋显著,移动用户是否有意愿担当干扰源(cooperative jammer)协助他人进行安全通信,也是一个很重要的问题[16]。因此,考虑如何量化用户间社交关系,并利用图论及匹配理论等进行合理的 D2D链路配对以及为其匹配频谱资源和控制功率,可以有效地缓解上述问题,从而提高系统稳定性和顽健性[17,18]。

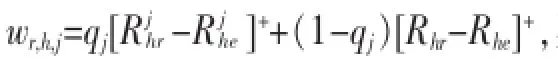

本文将紧密围绕基于D2D通信的用户间协作缓存,依托移动社交网络环境下异构蜂窝网络展开研究,重点探讨分布式缓存系统中无线资源的优化管理,从而实现基站负荷卸载,降低用户索取内容资源时间,为用户和运营商带来多维度的便利和收益。社交感知环境下的内容共享结构如图1所示,其关键问题为如何在异构蜂窝网络中依托D2D链路建立顽健高效的分布式缓存系统。进一步地,本文还将通过探测和评估移动社交网络中终端用户间的社群关系、用户本身的积极性和意愿分布、内容资源分布和用户对于资源的趋同化需求分布等,立足于提高频谱效率(spectral efficiency)和能量效率(energy efficiency)以及用户安全隐私(管控)需求白炽化现状,探讨基于分布式缓存系统和匹配理论的高效安全无线资源管理系统化机理与方法。关键技术挑战表现为:如何联合设计多目标内容编码和优化无线资源管理,将内容编码参数优化以及频谱共享和功率控制问题抽象建模为适用于多目标的多维超图匹配问题。

图1 社交感知环境下的内容共享结构

2 分布式缓存系统

在分布式缓存系统中,热门内容可以被分布式地预先缓存在本地内容缓存服务器上。因此,对于网络中的一些内容请求,用户可以在向基站申请服务数据之前,直接向缓存服务器进行询问并申请下载内容,从而缓解基站的负荷压力。

围绕分布式缓存系统,从提升频谱效率和能量效率的角度出发,通过层次化角度分别讨论多维信息域下的内容共享和频谱共享,如图2所示。从内容共享角度来讲,内容请求者与内容提供者之间建立链路实现内容共享的方式一般有3种:用户点到点直连共享,也称一跳内容共享;基于用户成簇的内容共享,可通过用户直连,也可通过多播实现信息传送;支持多跳的内容共享(图2以两跳为例给出了支持多跳内容的共享实例)。此外,除了内容维度上的共享外,还存在频谱维度上的共享,例如,在D2D underlay中,D2D链路与蜂窝用户频谱资源间的共享复用而形成的匹配问题。总体而言,内容请求用户和缓存用户间可以根据其内容需求、潜在D2D链路的物理通信条件以及社交连通性,进行整体优化匹配以决定链路的综合可行性。

分布式缓存方式是指内容被分布式地存储在不同的缓存服务器内,可以通过增加冗余以提高系统可靠性[19,20],主要包括两大类:非编码缓存(即整片缓存)和编码缓存。在非编码缓存方案中,用户请求内容直接完整地存储在低功率基站(small cell base station,SBS)或移动设备上。当低功率基站作为缓存服务器时,它可以为其覆盖范围内的移动用户提供服务,有效地减少因内容下载而带来的回程链路消耗[21]。此外,得益于移动设备容量的提升,移动设备本身也可以作为缓存服务器(缓存用户),缓存用户又可通过D2D通信服务于其他移动用户,从而有效地降低传输功耗[22]。出于一般性考虑,在异构网络中可以采用混合式的缓存方式,如图3所示,即同时将内容缓存在低功率基站以及移动设备上。由图3可知,内容存储在缓存服务器中,无论是低功率基站还是移动设备,其覆盖范围内的内容请求用户都可以通过广播或D2D通信的方式获得共享内容[23]。

与非编码缓存方式相比,编码缓存的复杂度虽然较高,但由于每个缓存用户仅存有整体内容的部分信息,恶意窃听者难以同时获取所需的内容,从而可以提高信息传输的安全性。此外,由于编码缓存将内容进行了分片处理,可以将大尺寸的数据分割为尺寸较小的内容分片,从而对存储空间较小的智能终端以及持续时间较短的D2D链路有了更好的支持。出于对高效性、稳定性、适用性以及传输可靠性的需求,本文主要讨论编码缓存。

图2 异构网络中面向社交感知的内容共享情景

图3 面向内容共享的混合式分布式缓存系统

在编码缓存机制中,内容将首先被进行编码和分片处理,然后相应内容分片分别被存储在不同的缓存服务器中[19]。在这种方式下,内容请求用户需要与部分内容缓存用户进行通信,如果选择的缓存用户均可向内容请求用户成功传输内容分片,内容请求用户将聚合收集到的内容分片恢复完整内容。总体来讲,移动设备存储方式中,一方面,终端侧可以充分利用其闲置空间资源,采用分布式的编码缓存方式降低宏基站负载。另一方面,从用户移动性和用户社交关系驱动的角度出发,面向移动设备侧进行分布式的缓存服务器设计可以获取更多维度的信息和更高的自由度。因此,与低功率基站的缓存方式相比,面向移动设备缓存的研究更具有挑战性,因而也是本文的讨论重点。

在无线分布式缓存系统中,内容请求用户与内容缓存用户间可以形成D2D链路以共享内容。为了高效利用潜在D2D链路,需要在分布式缓存系统中引入编码缓存机制。编码缓存机制是一种冗余缓存,需要将内容编码分片后存储在多个内容缓存用户上。由于用户具有移动性和能量有限性,缓存用户会离开网络,或者存在缓存用户能量耗尽的情况,然而,只要离开的缓存用户个数在系统的容忍范围内,该分布式缓存系统仍然是有效系统,系统内剩余的缓存用户仍可以继续为内容请求用户提供服务。编码缓存机制中所用到的内容编码一般是指纠删码,研究较多的有最大距离可分码 (maximum distance separable code,MDS)和再生码(regenerating code)[24]。

通过对内容进行编码存储,不仅可以实现内容的冗余存储,还可以有效地提高内容传输的安全性。为保证系统的长期稳定性,考虑到缓存用户的移动性、自私性、保密性等因素,当某一缓存内容分片失效时,则需要选取新的用户节点来修复失效的内容分片。此外,在编码缓存中,冗余缓存量的大小影响系统的可靠性,当冗余量较大时,系统可靠性则相对较高。然而,为提高资源利用率,冗余过大将浪费用户的缓存空间,故需要针对不同目标在不同通信场景下采用不同的内容编码方式和编码参数,以分析冗余和高效的折中性能。

在分布式缓存系统中,再生码作为另外一种纠删码,则更关注内容分片丢失后的修复过程[25],包括最小存储再生(minimum storage regenerating,MSR)码和最小带宽再生(minimum bandwidth regenerating,MBR)码[26]。考虑到修复失效用户的分布式缓存系统,可以将其编码参数表述为(n,k,d)形式,即(n,k,d)分布式缓存系统。与MDS编码类似,(n,k,d)编码将每个内容分成k份后进行编码并存储在n(n≥k)个缓存用户上。当请求用户需要请求缓存内容时,可以从任意n个缓存用户中任取k个获取原内容,当有缓存用户失效时,可以从剩余缓存用户中任取d个来修复丢失的内容分片,其中编码参数满足k≤d≤n-1。修复丢失内容的方式又分为精确修复(exact repair)过程和功能修复(functional repair)过程[19]。精确修复是指将丢失的内容分片准确修复出来,而功能修复则不需要完整修复丢失的内容分片,只需保证修复完后的系统仍具有原属性,即从n个缓存用户中任取k个都可以获取原内容。然而,由于修复后缓存用户的内容与原缓存用户所存储的内容不一致,功能修复需要将该存储内容变动情况通知场景中的其他缓存用户,因而需要额外的通信开销。此外,随着时间的推移,场景中存储的内容不断变化,保持系统中内容的可恢复性变得更加复杂。而对于精确修复而言,系统中存储的内容分片始终保持不变,避免了额外的通信开销,简化了系统构建,因而更具有实际应用价值。

3 基于分布式缓存系统的多目标内容共享

频谱紧缺和能源匮乏一直以来都是无线通信发展所遇到的瓶颈和挑战,单纯的基础设施扩容已不足以应对指数增长的通信业务量。在无线异构网络中,引入低功率基站和D2D通信技术是缓解上述矛盾的可行方案。进一步地,依托D2D通信,在社交网络中移动用户间实施协作互助通信,建立分布式缓存系统可进一步缓解上述问题,可实现在服务侧缓解基站负荷疏通流量的同时,满足用户侧移动用户对于高速率、低时延的业务要求。然而,从辩证的角度来看,在利用用户协作方式带来收益的同时,对用户侧和服务侧的安全保障问题提出了更高的要求。因此,如何合理利用有限的无线资源,在分布式缓存系统中通过无线传输实现频谱高效、能量高效以及安全可靠等多目标的数据共享服务至关重要。

D2D通信可以为分布式缓存系统提供通信支撑,助力实现频谱高效、能量高效的数据传输[2],通常包含两种模式:underlay模式和overlay模式[27]。与overlay模式相比,D2D underlay可以复用蜂窝用户频谱资源,从而具有更高的频谱效率。因此,从一般性的角度出发,当前研究大多关注D2D underlay模式,其中一个关键问题是如何为D2D链路分配合适的蜂窝频谱和功率资源以达到期望的系统性能,衡量指标可以体现在频谱效率、能量效率、网络吞吐量、缓存命中率、最小化传输时延等方面[4]。

在图3所示的面向内容共享的分布式缓存系统中,内容分布可以根据全局或者局部内容流行度、用户请求分布以及内容缓存服务器(用户)的物理通信条件而预先处理和更新。此时,内容请求用户可以通过与内容缓存用户建立D2D通信链路以获取内容,该链路可以传输完整内容,也可以传输内容分片,这取决于内容的存储分布方式[28,29],具体分析可参见第2节。

利用分布式缓存系统进行内容分发和共享,可支持多个请求用户同时请求内容,当缓存用户为请求用户服务时,可采用多播方式进行内容分发,或者D2D设备直连通信直传共享数据。通过D2D通信进行数据共享的过程中存在两个关键匹配问题:请求用户与缓存用户之间建立D2D链路的配对过程,通常可以考虑用户间兴趣相似度、社交信任度、社交中心度以及物理链路通信条件等[30];如何为所建立的D2D链路匹配蜂窝用户资源[31]。上述问题可以被抽象为基于超图的三维优化资源匹配问题[32,33],或者层次化的二维优化资源匹配[34],具体可体现在对蜂窝用户、缓存用户的发射功率约束控制[35]以及对无线频谱资源的综合调配。具体的匹配理论和模型建模,参见第5节。

在内容共享的无线传输过程中,除了上述针对频谱效率、能量效率、传输时延等考虑外,内容传输过程的安全可靠性也同样重要。传统的安全传输技术主要通过设置密钥将传输信息进行加密以保证传输安全,但是随着黑客网络技术、云计算技术等的演进以及设备计算能力的不断提高,难以从网络层充分保障用户通信安全。一般而言,通信中的不安全因素是由于某些用户的恶意窃听而造成的信息泄露,或者因为恶意干扰致使用户接收到的信息无法正确解码。物理层安全是传统安全方式的一种有效补充,可以利用物理信道特性提升通信安全,一般采用安全容量(secrecy capacity)或安全速率(secrecy rate)来衡量其性能[36,37]。以D2D通信存在窃听情况为例,当 D2D发送端s向D2D接收端d发送信息时,若周围存在恶意窃听用户e,则D2D链路的安全速率为其中Rsd、Rse分别表示s到d合法信道的数据速率以及s到e窃听信道的数据速率,[x]+=max(x,0)。因此,若要提升D2D通信的安全速率,可以通过提高s到d合法信道的数据速率,或者降低s到e窃听信道的数据速率来实现[38]。针对内容共享过程中的数据传输,具体地可以通过两种基于协作的方式来提升物理层的安全性能:一种是设置中继用户进行协作辅助传输,有中继编码转发(decode and forward,DF)和放大转发(amplify and forward,AF)[39];另一种则是设置友好协作干扰(friendly cooperative jammer,FCJ)用户进行协作干扰[40]。对于距离相对较远的收发双方,选择合适的协作中继用户进行数据转发可以有效提升合法通信链路的数据速率,然而这种方法会在一定程度上增加窃听用户的接收数据速率。协作干扰技术通过选择合适的友好干扰用户发送干扰信号,可以有效降低接收端的数据速率,同样也会在一定程度上干扰合法信道的数据传输。因此,干扰用户的选取以及干扰信号的设置,是内容共享过程中保证传输安全性的关键。

在考虑物理层安全的协作通信中,协作用户(如协作中继或者友好干扰用户)物理位置的选取很大程度上会影响通信性能。举例而言,在进行协作中继传输时,选择一个距离合法通信接收端较近而离窃听用户较远的协作用户,可以有效提升合法通信性能而不明显增加窃听者的窃听数据速率。同样地,在进行协作干扰时,选择距离窃听点较近而离合法接收端较远的用户,可以有效干扰窃听者而不对正常通信造成大的影响。然而,出于对用户的自利性以及移动性考虑,并非所有D2D链路都可以稳定工作,也不是所有用户都愿意进行协作通信,甚至有些潜在协作用户即使被分配了功率,却因为链路不稳定或者自私性而不能履行其责任。因此,通过对社交网络中用户间社交关系的定义和量化,如社交信任度或社交互动性,可以避免这种不必要的资源浪费,助力于在内容共享场景中利用有限的物理资源实现内容传输的高效性和安全可靠性。

4 社交驱动下分布式缓存系统的无线资源管理

近年来,社交网络备受关注,而社交属性则体现了社交网络中的用户行为特性以及用户间关联性。考虑到用户的移动性和自私性本质,如何在内容共享传输过程中提供高效稳定的通信链路将是一个难题。然而,在移动社交网络中,可以利用用户之间的行为趋同性和社交关系,设计资源管理以及分布式缓存机制,缓解上述矛盾。因此,本节重点讨论社交关系的定义、建立和量化,为提升资源效率做准备,以在有限的无线资源约束下实现多目标的高效传输,如频谱高效、能量高效以及安全可靠等。

4.1 社交属性定义及分析

社交网络中用户之间的关系,可以通过图(graph)的形式来表达。图最基本的两大属性是顶点 (vertex)和边(edge)。顶点可以表示用户,边则可以表示用户间的关联度、连通度或者其他相关代价。

社交网络关系脉络图中,用户间社会连通性也就是社交关系,可以从根本上衡量用户之间的关系强弱或紧密程度,并从一定程度上反映用户之间的通信需求,具体地,可以通过量化边权值来表示[41]。因此,可以假定具有较高邻居发现概率的用户间具备较强社交关系,容易形成D2D链路。实际无线传输中,拥有强社交关系的用户间往往具有更高的通信频率或者数据传输流量。另外,需要说明的是,为具有强社交关系的D2D链路分配更多的频谱和能量资源完成数据传输,可以在一定程度上增加网络整体的吞吐量和网络覆盖率。

用户间的社交关系,除了可以通过用户交互次数、连通度表征外,还可以通过用户对一些内容数据的共性喜爱程度、用户兴趣相似度等来表达[42]。一般而言,兴趣相似度较高的两个用户之间有较大概率请求同一类型的内容文件,因而二者之间可以利用D2D通信进行内容共享,避免网络中热点内容的重复下载,从而提高内容共享效率,缓解基站压力。

用户间的社交特性具有多种划分,如直接社交关系和间接社交关系。同样地,基于用户间社交特性的无线通信也存在多种场景,比较常见的是基于社交关系的一跳通信、两跳通信以及用户成簇通信,如图2所示。D2D通信中,若近距离的用户间具有较好的社交关系,则可以直接建立稳定的D2D通信链路[35],即实现一跳通信,如图2中缓存用户1与请求用户4组成的一跳内容共享通信模型。鉴于D2D通信对用户间通信的距离限制,若D2D链路收发端之间的距离超过D2D通信的最大允许范围,则可以选择具有较强社交关系的可靠用户节点担当中继用户进行内容转发,实现两跳通信[39],如图2中,假设请求用户 3欲与缓存用户4进行通信,但两者之间的距离超出D2D通信的最大允许范围,但请求用户3与缓存用户4都与中继用户2具有较好的社交关系,且请求用户3与中继用户2、缓存用户4与中继用户2之间的距离均满足D2D通信条件,则可以通过中继用户2转发,完成请求用户3与缓存用户4之间的两跳通信过程。

无论是简单直连,还是形成用户社群,社交关系都存在很多种变形,如社交信任度和基于用户移动性的社交互动性。社交信任度可以分析以往用户之间的交互历史,其表征了一个用户对另一用户的信任程度,可以通过一个取值范围属于(0,1)的常数表示[44]。一般地,家人、朋友和同事之间往往具有较高的社交信任度。在协作通信场景中,选择用户社交信任度较高的用户作为协作节点 (如中继节点、友好干扰节点),以实现D2D链路的高速率和安全可靠传输。社交互动性,可以是基于用户之间的移动性和社交关联性来表征用户之间的连接互动程度[40],如连接频率和连接时长。分析用户间的交互特性,可用来抽象用户运动轨迹,判定潜在相邻移动用户间形成D2D链路的顽健性等,以建立具有强稳定性以及高成功传输概率的D2D通信链路。

4.2面向社交驱动的分布式缓存

如前所述,选择适当的本地用户缓存适当的内容资源,用户间再通过D2D通信共享内容资源,将会在降低蜂窝流量和提高频谱效率的同时,缩短用户获取资源时延并降低其所需能耗。值得关注的是,在选择内容缓存用户时,要充分考虑到内容的流行度、缓存用户的移动性以及可靠性,以保证分布式缓存系统的稳定性[45]。

其次,分布式缓存系统中缓存用户的选取更加需要考虑用户之间的社交关系,以避免由于选择非合作用户作为缓存用户而降低请求用户获取内容的概率,也称为缓存命中率。举例来说,相较于一个与外界少有联系的用户,一个具有较高社交连通性(也称社交中心度)的用户往往能更快地将自己存储的内容传播出去。因此,在缓存用户的选取时,可以以用户的兴趣相似度、信任度、交互频率和时长等社交关系作为参考量,计算系统中用户的中心度,选择较高中心度的移动用户作为缓存用户[4]。

总体来讲,在分布式缓存中,针对内容资源的优先级,考虑各个低功率基站和移动用户的缓存划分和内容资源分布问题,可以有效提高用户获取资源的命中率、降低用户获取资源的时延。基于社交关系等因素的考虑,采用齐普夫分布等工具来描述多媒体内容文件的流行程度和用户需求率。在选择合适的缓存服务器进行内容缓存时,联合分析用户社交特性以及物理信道状况,选出与其他用户具有较好社交关系以及物理信道状态较好的若干用户存储流行内容,可最大化用户平均资源获取概率、最小化用户获取资源的平均时延。

5 基于超图的无线资源共享和匹配

在上述内容共享的分布式缓存系统中,存在内容请求用户、内容缓存用户、蜂窝用户、中继用户以及干扰用户等。对于共享内容的传输,不同的应用场景中内容请求用户对于服务质量的要求各有不同。具体可以体现在频谱效率、能量消耗、安全可靠性等。然而,上述目标都可以通过设置合理的无线资源管理来实现,包括 D2D通信链路的建立、协作用户的选择、频谱共享匹配、功率控制等。其中,部分问题可以近似为凸优化问题,然而大多所建立的模型中需要优化的参数包括连续变量和离散变量,因此,该问题属于组合优化问题范畴,因此可以利用图论和匹配理论来解决。

5.1 匹配基础

多维匹配问题可视为 k-set packing问题[32]。所谓k-setpacking问题,是指对于给定的一个包含N个元素的集合v,从中选取不同的元素构成子集,这些不相交的子集构成集合U,如果每个子集中最多含有k个元素,那么U被称为k-setpacking。为了简化,一般规定子集中有k个元素。如果给每个子集赋予权重,那么k-setpacking问题的优化目标则是找到具有最大权重和的packing。为简化问题,引入了超图的概念。一个超图可表示为H=(v,ε),其中,v是所有用户节点(或者称为元素)的集合,ε是对应超边(hypergraph edge)的集合。一条超边e∈ε是v中元素的一个非空子集。若v中的元素可以被分成k个不相交的子集合,使得每条超边恰好覆盖每个子集合中的一个元素,则这个超图成为k-分超图。对应地,k-分超图匹配指的是选出ε的一个子集合M,使得M中的每条超边都是互不相交的(任意两条超边都不具有共同元素)。因此,k-分超图匹配等价于 k-set packing问题,也可称作k维匹配[52]。在k≥3的情况下,k维匹配是NP完全问题,现在已有许多研究对这一类型的问题提出了一些可行解法[52-54]。下面,针对不同通信场景,将分别说明不同k值对应的不同匹配算法。

5.2 二维匹配

当 k=2时,k-set packing问题称为2-分图匹配问题,亦称为二维匹配问题。二维匹配问题通常采用二分图求解,即将匹配双方映射为二分图两个集合中的元素。例如,内容请求用户与内容缓存用户之间的配对以及之后由他们所形成的D2D链路与蜂窝资源用户的匹配,都可以看作二维匹配[54]。具体地,D2D underlay中,可以将蜂窝用户集合与D2D链路集合分别映射为二分图中的两个集合,为了在保证匹配双方通信质量的前提下提高整体的频谱效率,需要在两个集合间为每个D2D链路选择合适的蜂窝用户形成匹配,即选出的每个边(元素子集)中含有两个元素,并将两种不同类型的元素进行匹配组合。在上述讨论的基于分布式缓存系统的内容共享场景中,对于严格的二维匹配问题有以下要求:一个请求用户最多从一个缓存用户处获取内容,且一个缓存用户同一时刻最多为一个请求用户服务;一个D2D链路最多复用一个蜂窝用户的资源,且一个蜂窝链路的资源在同一时刻最多被一个D2D链路复用[32]。上述问题可以建模为层次化二维匹配问题,也可以建模为三维匹配问题。与三维匹配问题相比,二维匹配问题求解过程的计算复杂度较低。

在进行二维匹配时,优化目标不同,则匹配图中边权值的定义也会不同。例如,在内容共享场景中,形成二分图的两个集合分别是内容请求用户集合与内容缓存用户集合,连接两个集合的边权值可以设为内容共享时的数据速率、数据传输成功概率、能量效率、频谱效率或者信噪比等。根据其权值的设定,系统优化目标也有所不同。例如,匹配对数最大化、整体系统容量最大化以及传输时延最小化等。当前几个主流经典的算法有Hopcroft-Karp算法[55]、Kuhn-Munkres算法[56]以及Gale-Shapley算法[57]。出于对复杂度、稳定性等考虑,还出现一些具有低复杂度的有效算法,如逆序流行配对(inverse popularity pairing order,IPPO)算法,它可以在性能损失容忍范围内,提供优化二维匹配[31]。

在移动社交网络中,往往将用户间的社交影响进行量化并反映到图的边权值中。例如,由于用户的移动性,共享数据传输的成功概率受用户间平均连接时长和连接频率的影响,因此需要考虑社交因素对目标函数的影响,如社交驱动下的传输成功概率等。具体地,设请求用户i与缓存用户j之间的传输成功概率为si,j,则连接请求用户i与缓存用户j的边权值为wi,j=si,jRi,j,其中,Ri,j是用户i、j之间可获取的数据速率。在边权值确定后,即可采用不同的匹配算法根据边权值进行匹配优化。值得注意的是,匹配图中存在的边个数越多,匹配的计算复杂度越大。因此,一个关键的步骤是考虑D2D链路的接纳控制以过滤出可靠通信链路[35],从而实现低复杂度的高效资源匹配和具有QoS保障的内容共享传输。

然而,实际应用中有些问题并不是理想的1∶1二维优化匹配问题。在实际的基于内容编码的分布式缓存系统中,由于存储过程中考虑了内容编码,也就是内容的存储单位是以内容片缓存的。请求用户需要同时获得多片内容才可以修复原始内容,这里所存在的内容请求用户与内容缓存用户间的匹配,就变成了1∶n的二维匹配问题,因此需要将其拓展转化成1∶1二维匹配问题进行求解[4]。另外,在D2D链路和蜂窝用户复用频谱的场景中,如果假设多个蜂窝用户才能支撑一个D2D链路进行频谱复用,那么之前的频谱复用问题也不再是简单的1∶1二维匹配问题,而是1∶n二维匹配问题。类似地,如果假设一个蜂窝用户的频谱可以供多条D2D链路共同复用,该资源匹配问题也是典型的1∶n二维匹配问题。上述两种情况下,可以通过添加(n-1)个虚拟D2D链路的方式,或者添加(n-1)个虚拟蜂窝用户的方式,将1∶n问题转化为1∶1匹配问题,具体的问题转化,在参考文献[4]、参考文献[28]和参考文献[58]中给出了具体步骤。

5.3 k维匹配

二维匹配中只考虑两类元素或者顶点之间的匹配问题,在拥有更多用户类型的复杂通信场景中,需要考虑k维匹配问题,此时k≥3。例如,上述讨论的分布式缓存系统中基于D2D underlay的资源管理问题,包含由内容请求用户和内容缓存用户形成的D2D链路以及给D2D链路寻找最佳复用频谱。以上问题的联合考虑就是一个典型的在内容请求用户、内容缓存用户以及提供复用频谱的蜂窝用户间的三维匹配问题。此外,如果用户对数据传输有安全性要求,则还需要完成对协作干扰用户的匹配,此时问题则变成了四维匹配问题[4],如图4所示。同样地,当从内容类型的角度进行扩展或者考虑其他更多因素时,问题可进一步转化为五维,甚至更高维度的匹配问题。

在构建超图后,可采用不同的匹配算法来解决超图匹配问题,匹配算法可以分为集中式算法和分布式算法。集中式匹配算法包括并行 Hopcroft-Karp算法[59]、迭代匈牙利算法(iterative hungarian algorithm,IHA)[54]、层次化二分图匹配(hierarchical bipartite matching,HBM)算法[4,34]以及Local Search算法等[33,60]。分布式匹配算法的典型算法有迭代GS算法(iterative binding gale-shapley algorithm)等[61]。在参考文献[4]中,基于D2D的分布式内容共享网络中,采用HBM算法将请求用户、缓存用户、蜂窝用户之间的三维匹配问题转化为多个二维匹配问题:请求用户和缓存用户之间的基于内容共享的二维匹配问题以及请求用户—缓存用户组成的D2D链路和蜂窝用户之间的基于频谱共享的二维匹配问题。层次化二分图匹配算法HBM,可以将高维度的超图匹配转化为多层的二维匹配,在可容忍性能损失的情况下快速有效地解决多维超图匹配问题[4]。

图4 分布式内容共享网络中基于超图的四维无线资源匹配

6 结束语

为了应对人们对无线业务服务的高质量需求,实现网络侧降低基站负荷和用户侧提升用户服务体验的目的,提出了依托分布式缓存系统在用户间实施高效内容共享的理念,并重点探讨了D2D通信和协作缓存技术在该系统中的应用场景。此外,为了进一步解决无线通信中频谱资源紧缺、能耗日益高企以及用户对安全需求日渐增高的问题,围绕移动社交网络针对分布式缓存系统中多目标的无线资源优化管理问题展开了讨论。具体地,通过图论和匹配理论等数学工具,针对分布式缓存系统中用户间的社交关系进行了量化和定义,提出了面向多目标的多维匹配问题的建模思路,开辟了解决频谱高效共享的新方法,可助力无线网络传输在物联网(internetof things,IoT)时代的广泛应用。

近年来,社会科学和无线网络领域的交叉研究逐渐引起了人们的关注,如社交IoT。具体地,社交IoT可体现在车载通信、个人穿戴设备、智能家居等众多场景。然而,多元化事物的引入,为无线资源的多维度匹配模型建立提高了难度,同时也为层次化社交关系的抽象建模以及如何利用复杂社交关系和可行频谱全面助力网络性能提升带来更多的挑战。此外,如何依托物理域、社交域以及内容域等多域信息高效整合IoT中移动节点的缓存、计算以及通信能力等,如何融合考虑面向多目标的内容编码,以配合无线资源的优化管理进一步提升频谱共享效率,从而实现用户侧和网络侧的服务全面提升的研究思路,尚有许多不确定性和空白,还需进一步深入讨论和探索。

[1]BASTUG E,BENNIS M,DEBBACAH M.Living on the edge: The role of proactive caching in 5G wireless networks[J].IEEE Communications Magazine,2014,52(8):82-89.

[2]PIRINEN P.A brief overview of 5G research activities[C]//2014 1stInternationalConferenceon5GforUbiquitousConnectivity(5GU), November 26-28,2014,Akaslompolo,Finland.New Jersey: IEEE Press,2014:17-22.

[3]WUNDERG,JUNGP,KASPARICKM,etal.5GNOW:Non-orthogonal, asynchronous waveforms for future mobile applications[J].IEEE Communications Magazine,2014,52(2):97-105.

[4]WANG L,WU H,HAN Z.Wireless distributed storage in socially enabled D2D communications[J].IEEE Access,2016(4): 1971-1984.

[5] 徐非,杨广文,鞠大鹏.基于Peer-to-Peer的分布式存储系统的设计[J].软件学报,2015,15(2):268-277. XU F,YANG G W,JU D P.Design ofdistributed storage system on peer-to-peer structure[J].Journal of Software,2015,15(2): 268-277.

[6] 李文中,陈道蓄,陆桑璐.分布式缓存系统中一种优化缓存部署的图算法[J].软件学报,2010,21(7):1524-1535. LI W Z,CHEN D X,LU S L.Graph-based optimal cache deployment algorithm for distributed caching systems[J].Journal of Software,2010,21(7):1524-1535.

[7] 王侃,陈志奎.面向存储服务的分布式缓存系统研究[J].计算机工程,2010,15(15):80-85. WANGK,CHENZK.Research on storageservice-oriented distributed cache system[J].Computer Engineering,2010,15(15):80-85.

[8]A BBOUD A,BASTUG E,HAMIDOUCHE K,et al.Distributed caching in 5G networks:an alternating direction method of multipliers approach[C]//2015 IEEE 16th International Workshop onSignalProcessingAdvancesin WirelessCommunications(SPAWC), June 28-July 1,2015,Stockholm,Sweden.New Jersey:IEEE Press,2015:171-175.

[9]GOLREZAEI N,DMAKIS A G,MOLISCH A F.Scaling behavior for device-to-device communications with distributed caching[J]. IEEE Transactions on Information Theory,2014,60(7):4286-4298.

[10]卫东升,李钧,王新.分布式存储中精确修复最小带宽再生码的性能研究[C]//全国信息存储技术学术会议.2012:1671-1680. WEI D S,LI J,WANG X.Performance study of exact minimum bandwidth regenerating codes in distributed storage[C]//The National Conference of Information.2012:1671-1680.

[11]BAI B,WANG L,HAN Z,et al.Caching based socially-aware D2D communications in wireless content delivery networks:a hypergraph framework[J].IEEE W ireless Communications,2016, 23(4):74-81.

[12]3GPP.Proximity-based Services(ProSe)(release 12):V0.2.0[S/OL]. (2014-09-26)[2016-11-07].http://www.3gpp.org/ftp/Information/ WORK_PLAN/Description_Releases/.

[13]TEHRANIM,UYSAL M,YANIKOMEROGLU H.Device-to-device communication in 5g cellular networks:challenges,solutions, and future directions[J].IEEE Communications Magazine,2014, 52(5):86-92.

[14]ASADI A,WANG Q,MANCUSO V.A survey on device-to-device communication in cellular networks[J].IEEE Communications Survey&Tutorials,2014,16(4):1801-1819.

[15]WANG L,ARANITI G,CAO C,et al.Device-to-device users clusteringbased on physicaland socialcharacteristics[J].International Journalof Distributed Sensor Networks,2015,11(8):1-14.

[16]WANG L,WU H.Jamming partner selection for maximising the worst D2D secrecy rate based on social trust[J].Transactions on Emerging Telecommunications Technologies,2015,doi:10.1002/ ett.2992.

[17]ARANITI G,ORSINO A,MILITANO L,et al.Context-aware information diffusion for alerting messages in 5G mobile social networks[J].IEEE Internet of Things Journal,2016,doi: 10.1109/JIOT.2016.2561839.

[18]ORSINO A,MILITANO L,ARANITI G,et al.Social-aware content delivery with D2D communications support for emergency scenarios in 5G systems[C]//22th European Wireless Conference, May 18-20,Oulu,Finland.[S.l.:s.n.],2016:1-6.

[19]DIMAKIS A,RAMCHANDRAN K,WU Y,et al.A survey on network codes for distributed storage[J].Proceedings of the IEEE,2011,99(3):476-489.

[20]DIMAKIS A,GODFREY P,WAINWRIGH M,et al.Network coding for distributed storage systems[C]//26th IEEE International Conference on Computer Communications(IEEE INFOCOM 2007), May 6-12,Anchorage,AK,USA.New Jersey:IEEE Press, 2007:2000-2008.

[21]PANTISANO F,BENNIS M,SAAD W,et al.Cache-aware user association in backhaul-constrained small cell networks[C]// International Symposium on Modeling and Optimization in Mobile, Ad Hoc,and Wireless Networks,May 12-16,2014,Hammamet, Tunisia.New Jersey:IEEE Press,2014:37-42.

[22]GOLREZAEI N,DIMAKIS A,MOLISCH A,et al.Wireless video content delivery through distributed caching and peer-to-peer gossiping[C]//2011 Conference Record of the Forty Fifth Asilomar Conference on Signals,Systems and Computers, November 6-9,2011,Pacific Grove,California,USA.[S.l.:s.n.], 2011:1177-1180.

[23]GOLREZAEIN,DIMAKISA,MOLISCHA.Wirelessdevice-to-device communications with distributed caching[C]//Information Theory Proceedings (ISIT)2012,July 1-6,2012,Massachusetts,USA. New Jersey:IEEE Press,2012:2781-2785.

[24]LI J,LI B.Erasure coding for cloud storage systems:a survey[J]. Tsinghua Science and Technology,2013,18(3):259-272.

[25]HOU H,SHUM K,CHEN M,et al.Basic codes:lower-complexity regenerating codes for distributed storage systems[J].IEEE Transactions on Information Theory,2016,62(6):3053-3069.

[26]M.KAMATH G,PRAKASH N,LALITHA P,et al.Codes with local regeneration and erasure correction[J].IEEE Transactions on Information Theory,2014,60(8):4637-4660.

[27]LIU J,KATO N,MA J,et al.Device-to-device communication in LTE-advanced networks:a survey[J].IEEE Communications Surveys&Tutorials,2015,17(4):1923-1940.

[28]DING Y,WANG L,WU H,etal.Performance analysis for wireless distributed storage via D2D links[C]//2016 IEEE 84th Vehicular Technology Conference,September18-21,2016,Montréal,Canada. New Jersey:IEEE Press,2016:1-5.

[29]WU H,WANG L,SVENSSON T,et al.Resource allocation for wireless caching in socially-enabled D2D communications[C]//2016 IEEE International Conference on Communications,May 22-27, 2016,Kuala Lumpur,Malaysia.New Jersey:IEEE Press,2016:1-6.

[30]WU Z,WANG L,ARANITI G,et al.Exploiting social-interest interactions on user clustering and content dissemination in device-to-device communications[C]//2015 IEEE/CIC International Conference on Communications in China(ICCC),November 2-4, Shenzhen,China.New Jersey:IEEE Press,2015:1-6.

[31]WANG L,WU H.Fast pairing of device-to-device link underlay for spectrum sharing with cellular users [J]. IEEE Communications Letters,2014,18(3):1803-1806.

[32]VOLOSHIN V.Introduction to graph and hypergraph theory[M]. New York:Nova Science Publishers,2009.

[33]WANG L,WU H,DING Y,et al.Hypergraph based wireless distributed storage optimization for cellular D2D underlay[J]. IEEE Journalon Selected Areas in Communications,2016,34(10): 2650-2666.

[34]WANG L,WU H,WANG W,et al.Socially enabled wireless networks:resource allocation via bipartite graph matching[J]. IEEE Communications Magazine,2015,53(10):128-135.

[35]WANG L,TANG H,CIERNY M.Device-to-device link admission policy based on socialinteraction information[J].IEEE Transactions on Vehicular Technology,2015,64(9):4180-4186.

[36]WYNERA D.The wire-tap channel[J].The BellTechnical Journal, 1975,54(8):1355-1387.

[37]WANG L,ZHANG X,MO J,et al.A secrecy evaluation scheme for infrastructure deployment in radio access network[C]//2013 IEEE International Conference on Communications,June 9-13, 2013,Budapest,Hungary.New Jersey:IEEEPress,2013:2090-2094.

[38]CHEN G,GONG Y,XIAO P,etal.Physical layer network security in the full-duplex relay system[J].IEEE Transaction on Information Forensics and Security,2015,10(3):574-583.

[39]WANG L,CAO C,WU H.Secure inter-cluster communications with cooperative jamming against social outcasts[J].Computer Communications,2015(63):1-10.

[40]WANG L,WU H,STUBER G L.Cooperative jamming aided secrecy enhancementin P2P communicationswith socialinteraction constrains[J].IEEE Transaction on Vehicular Technology,2016, doi:10.1109/TVT.2016.2553121.

[41]NEWMAN M E J.Networks an introduction[M].New York: Oxford University Press,2010.

[42]HAN X,WANG L,PARK S,et al.Alike people,alike interests? a larger-scale study on interest similarity in social networks[C]// Advancesin SocialNetworksAnalysisand Mining(ASONAM),August 17-20,Beijing,China.New Jersey:IEEE Press,2014:491-496.

[43]LI Y,WU T,HUI P,et al.Social-aware D2D communications: qualitative insights and quantitative analysis [J].IEEE Communications Magazine,2014,52(6):150-158.

[44]LI G,WANG Y,ORGUN M.A.,et al.Finding the optimal social trustpath for selection of trustworthy service providers in complex social networks[J].IEEE Transactions on Services Computing, 2013,6(2):152-167.

[45]XUS,LIX,PARKER T,etal.Exploiting trust-based socialnetworks for distributed protection of sensitive data[J].IEEE Transactions on Information Forensics and Security,2011,6(1):39-52.

[46]BAS E,BENNIS M,DEBBAH M.Living on the edge:the role of proactive caching in 5G wireless networks [J].IEEE Communications Magazine,2014,52(8):82-89.

[47]LIS,XUJ,SCHAARMVD,etal.Popularity-driven contentcaching[C]// 2016 IEEE Conference on Computer Communications,April 10-14,2016,California,USA.New Jersey:IEEE Press,2016:1-9.

[48]FAMAEY J,ITERBEKE F,WAUTERS T,et al.Towards a predictive cache replacement strategy for multimedia content[J]. JournalofNetwork&Computer Applications,2013,36(1):219-227.

[49]YIU W P K,JIN X,CHAN S.VMesh:distributed segment storage for peer-to-peer interactive video streaming[J].IEEE Journal on Selected Areas in Communications,2007,25(9):1717-1731.

[50]HONG J.Content popularity–based caching techniques for wireless content delivery[C]//2015 International Conference on Information and Communication Technology Convergence(ICTC), October 28-30,2015,Jeju Island,South Korea.New Jersey:IEEE Press,2015:1300-1302.

[51]ARKINE,HASSINR.On localsearch forweighted k-set packing[J]. Mathematics of Operations Research,1998,23(3):640-648.

[52]BAI B,WANG L,HAN Z,et al.Caching based socially-aware D2D communications in wireless content delivery networks:a hypergraph framework[J].2016,23(4):74-81.

[53]FURER M,YU H.Approximating the k-set packing problem by local improvements[M].Berlin:Combinatorial Optimization. Springer International Publishing,2014.

[54]KIM T,DONG M.An iterative hungarian method to joint relay selection and resource allocation for D2D communications[J]. IEEE Wireless Communications Letters,2014,3(6):625-628.

[55]HOPCROFT J,KARP R M.An n^5/2 algorithm for maximum matchings in bipartite graphs[J].SIAM Journal on Computing, 1973,2(4):225-231.

[56]MUNKRES J.Algorithms for the assignment and transportation problems[J].Journal of the Society for Industrial and App lied Mathematics,1957,5(1):32-38.

[57]GALE D,SHAPLEY L.College admissions and the stability of marriage[J].The American Mathematical Monthly,1962,69(1):9-15.

[58]WANG L,STUBER G.Pairing for resource sharing in cellular device-to-device underlays[J].IEEE Network,2016,30(2):122-128.

[59]BAIB,CHEN W,LETAIEF K,etal.A unified matching framework for multi-flow decode-and-forward cooperative networks[J].IEEE Journal on Selected Areas in Communications,2012,30(2): 397-406.

[60]CYGAN M.Improved approximation for 3-Dimensional matching via bounded pathwidth local search[J].Annual Symposium on Foundations of Computer Science,2013:509-518.

[61]WU J.Stable matching beyond bipartite graphs[C]//IEEE International Parallel and Distributed Processing Symposium Workshops.IEEE Computer Society,May 23-27,2016, Chicago,USA.New Jersey:IEEE Press,2016:480-488.

W ireless resource allocation for distributed caching system: m otivation,challenge and solution

WANG Li,FENG Zhiyong,ZHANG Ping

Beijing University of Posts and Telecommunications,Beijing 100876,China

The diversified developmentand popularization of the mobile socialnetwork platform has made the demand of data transmission formobile users show an explosive growth trend,and put forward new challenges to the lack ofspectrum resources and the management of high load base stations.To solve such problems,the distributed caching system was introduced into the wireless collaboration network by allowing users to cache popular content items cooperatively,for effective contentsharing among users with low energy consumption,high reliability and low latency,while offloading base station and backhaul data traffic.Firstly,the challenges and problems for wireless resource allocation in wireless distributed caching system were analyzed.Graph and matching theory based on methodologies were discussed to solve the resource managementproblems in terms ofenergy efficiency,spectral efficiency and secure transmission respectively.In addition,the feasibility ofmining and using social information to improve the efficiency ofwireless resources was discussed and analyzed,which provided a brief outlook on future interdisciplinary research between social science and wireless network.

wireless resource management,distributed caching system,social network

TN915

:A

10.11959/j.issn.1000-0801.2017069

王莉(1982-),女,北京邮电大学教授、博士生导师,高性能通信与网络研究室主任,IEEE高级会员,主要从事异构网络融合、协作通信、社交网络、无线资源管理、分布式存储等方向的研究工作。作为项目负责人、主研人完成国家科技重大专项、国家“863”计划项目、国家自然科学基金项目等29项。

冯志勇(1971-),女,北京邮电大学教授、博士生导师,泛网无线通信教育部重点实验室主任,主要从事无线通信及网络方面的研究工作,在认知无线网络、宽带无线通信、无线网络资源虚拟化、频谱检测与动态频谱管理、雷达与通信一体化方面开展了系统研究。

张平(1959-),男,北京邮电大学教授、博士生导师,无线新技术研究所所长,网络与交换国家级重点实验室主任,国家自然科学基金委员会信息学部第五届咨询委员,国家重点基础研究发展计划(“973”计划)首席科学家,国家高技术研究发展计划(“863”计划)主题专家,国家科技重大专项“新一代宽带无线移动通信网”总体专家,主要研究方向为认知无线网络技术、3G/B3G/4G关键技术、MIMO-OFDM系统等。

2016-11-07;

2017-03-06

国家自然科学基金资助项目(No.61571056)

Foundation Item:The National Natural Science Foundation of China(No.61571056)