基于攻击图的工业控制网络安全隐患分析

2017-03-27吴承刚

摘 要 随着科学技术的发展,计算机技术水平得到了较大的提高。传统的工业控制系统已经无法满足控制管理一体化的需求,工业控制系统为了能够适应当前的发展趋势,逐渐向工业信息化方向迈进,加大了对计算机软件硬件及通用计算机通讯协议的使用。但是,由于没有将网络防病毒措施融入到工业控制网络系统中,导致互联网容易遭受病毒侵扰,影响着工业控制系统网络的运行效果。

【关键词】攻击图 工业控制网络 安全隐患 实现

工业控制系统影响着各行各业的生产运行,被广泛的应用于水利系统、电力系统、化工生产系统、制造行业和大型的制造企业的自动化控制领域中,在实际的使用过程中,主要是依靠工业控制系统来实现自动化运转,在各个领域中占据重要位置。工业控制系统与办公管理系统实现了一体化集成,为数据交流提供了便利,通过与办公网络互联,共同组成了工业控制系统网络。本文对攻击图的工业控制网络的安全隐患进行分析。

1 基于攻击图的工业控制网络整体系统结构设计

1.1 整体系统结构设计

在对攻击图的工业控制网络安全隐患进行分析时,需要充分开发工控系统攻击图隐患分析工具,主要包括原子攻击规则生成模块、工控系统主机连接信息采集模块和工控系统图生成模块等。该项工具在使用过程中主要是运用人工手动输入来实现,通过对各模块进行分析,进而得出清晰直观的主机攻击图。攻击图生成模块需要输入相关的攻击图脚本,对攻击图模块进行可视化展示,确保展示效果具有清晰直观性特点。工控系统攻击图分析工具系统中主要包括工控系统隐患分析、原子攻击规则生成、工控系统攻击图生成、攻击图可视化展示等方面的模块。在运用工控系统攻击图对安全隐患进行分析时,主要分为挖掘系统漏洞,(挖掘系统漏洞包括缓冲区溢出、程序不按计划运行、插入恶意代码)、系统配置扫描、仿真平台配置输入、攻击图隐患分析、安全分析与加固建议和系统隐患消除六个流程状况,在实际的运用过程中存在密切的逻辑关系。

1.2 基于层的攻击图生成模块设计

为了给人们展示出直观清晰的网络拓扑生成模块,将其分成不同的区域,对网络的网络模块进行简化,增加绘制网络区域的功能。该种做法能够给用户提供清晰和直观的网络拓扑管理,为基于层的攻击图提供信息配置功能,为了方便人们的使用,在用户界面设置了网络区域功能按钮,对不同的网络区域使用不同的颜色进行填充,并用不同的区域名称进行标记。如果设备从一个区域转移到另外一个区域时,设备的区域属性也会随之发生相应的改变。

基于层的攻击图生成模块主要设计方法为,攻击图的正向生成算法主要是由攻击源发起的,主要用于分析已知攻击源所在的位置,明确哪些主机会对攻击源的正常工作造成威胁,能够实现对网络设备的保护。基于层的攻击图生成算法在实际的使用过程中主要是利用工控网络的层次结构来实现的,需要对复杂的工控网络进行按层计算,进而生成攻击图网络。

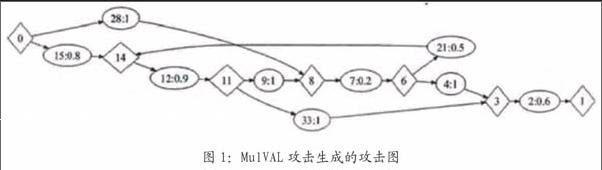

攻击图网络图的生成主要以MulVAL为工具,MulVAL是“多主机、多阶段漏洞分析”,是堪萨斯州大学的一个开源项目,主要是运用逻辑编程语言Datalog来描述网络元素和安全联动情况,MulVAL的分析工具输入主要包括主机配置、漏洞通告、网络配置等,输出为PDF或TXT格式描述的攻击图。但是该攻击图的节点不是主机,节点的类型主要包括:棱形的权限节点、圆形的攻击步骤节点和矩形的配置信息节点。MulVAL作为命令行工具,能够实现对漏洞库文件的优化配置,转换OVAL/Nessus漏洞报告,生成攻击图。MulVAL工具生成的攻击图例子如图1所示。

1.3 网络状态采集模块设计

网络状态采集模块主要是对攻击图生成算法进行服务的模块,在使用前需要明确网络系统的信息状态,按照合理的方法对网络拓扑进行有效连接,对网络层次信息进行合理划分,明确网络拓扑设备上存在的漏洞信息,例如,设计网络状态信息输入格式文件,设计网络层次划分方式,网络设备基本信息输入方式和网络威胁信息输入方式等。明确攻击主机的所在位置,对网络状态信息采集模块进行合理设计。首先,在对网络连接输入方式进行设计时,主要的连接信息包括服务器、交换机、防火墙、PC机、集线器和现场设备等。需要明确设备间链路的具体连接情况,结合实际的网络拓扑需要自行选择网络设备,在已有模块的基础上对工业控制网络拓扑图进行合理设计,确保路由器和防火墙配置的合理性。其次,在对网络的层次进行划分时,需要采用矩形框来对网络拓扑进行分层,通过双击矩形对话框,对话框中的设备进行合理配置。最后,对网络设备的信息进行配置时,需要明确设备操作系统的版本、设备上的具体服务信息和设备在运行过程中可能产生的漏洞信息,防止漏洞程序和作用对漏洞造成的威胁。

2 工业控制系统安全隐患分析系统的实现

2.1 攻击图生成算法的实现

为了实现对工业控制系统安全隐患的分析,主要找到IT工控网层中的可攻击到的所有主机,由列表头对主机发起攻击,列表尾可以攻击到最后的主机。在对节点进行计算时,需要防止攻击路径出现重复性,对所有攻击路径列表中的节点进行删除,防止出现无效攻击路径。在办公层生成时,需要將办公层节点分为办公层与IT层的边界主机、办公层内主机和办公层与工控层边界主机三种。

2.2 网络状态采集模块的实现

2.2.1 网络连接信息配置技术的实现

集线器、交换机和路由都是网络拓扑设备中的重要连接信息,需要将信息格式保存为:hacl,将src作为源节点,dst作为目标节点,port作为数据使用的传输端口,Apply是保存配置信息,OK是关闭对话框。

2.2.2 主机信息配置技术的实现

在攻击图工业控制网络中,主要包括主机、服务器和PLC等设备,需要严格按照设备配置方法在配置界面上进行配置,对主机上存在的漏洞信息进行优化配置。合理选择主机服务类型,确保信息配置的合理性和正确性。“开放服务”栏目在表格中的信息内容是不可修改的,在运用删除按钮进行信息删除时,首先需要先选中所要删除的内容,点击“服务名称”的前一列数字符号进行删除。需要对出现的网络漏洞信息进行优化配置,需要配置的信息主要包括漏洞所在的程序、漏洞ID、漏洞作用范围和漏洞威胁程度等方面的内容。

2.2.3 攻击源信息配置技术的实现

在对攻击源信息进行配置时,需要选择网络中的所有设备,明确网络拓扑的所有设备节点,点击“》”按钮,将左侧列表中选择好的设备添加到右侧列表中,再次点击“》”能够撤消右侧的选择,点击“重置”按钮,能够清除已选择的信息,点击“apply”是保存信息。需要将树形结构按照设备种类进行分类,明确树枝设备的名称。可以对攻击源进行添加删除重置。添加攻击源功能主要包括按照设备的hostname进行准确添加,支持ctrl多选,但不支持树枝选择。删除功能包括电机攻击源设备属性列表的树头,需要删除树头下的设备节点,支持多选删除节点。重置功能主要是指需要清空所选攻击源信息,对攻击源信息是否为空进行检查,如果不是空,需要询问是否确认清空攻击源配置信息。

2.2.4 攻击目标配置技术的实现

攻击目标配置技术主要是由攻击信息和攻击类型组成的,需要运用攻击目标表格对配置好的信息进行展示,不可对信息进行修改,结合实际的使用需要,对攻击类型进行合理设置,合理选择配置信息选项,待配置信息选择好后,选择增加按钮将攻击信息添加到攻击目标表格中来。需要将设备id作为网络设备的唯一标记,能够实现对perlog文件设备的识别,为了方便用户使用,需要将设备名称标记在攻击目标的信息配置界面进行展示,将模块中的设备名称转化为设备id,之后在进行信息的保存和配置。

3 结论

本文主要是基于攻击图工业控制网络安全隐患进行分析,由于攻击图系统具有复杂性和庞大性,不适宜在大型的工业控制网络中应用。本文对基于攻击图的工业控制网络整体系统结构设计进行分析,主要分析整体系统结构设计、攻击图生成模块设计和网络状态采集模块设计三方面的内容。可知攻击图对控制网络安全隐患具有重要作用,在对工业控制系统安全隐患分析系统的实现进行分析时,主要是对层的攻击图生成算法实现和网络状态采集模块实现两方面的内容进行分析,明确了攻击图工业控制网络安全隐患的实现过程和实现方法,通过增加防火墙,强化了对工业控制网络安全隐患的分析力度。

参考文献

[1]高梦州,冯冬芹,凌从礼,褚健.基于攻击图的工业控制系统脆弱性分析[J].浙江大学学报(工学版),2014(12):2123-2131.

[2]徐麗娟,许静,唐刚.工业控制系统网络安全隐患分析方法研究[J].电子科学技术,2015(06):679-684.

作者简介

吴承刚 (1968-),男,辽宁省盘锦市人。身份证号:211102196810251019。学士学位。主要工作范围,工控网网络维护。过程控制程序组态。