试析计算机网络信息安全及防护策略

2017-03-17瞿鼎辰

摘 要:本文就计算机网络信息安全及防护策略进行分析,首先详细分析了威胁计算机网络信息安全的因素,进而针对相关威胁因素提出了信息安全防范措施,希望可以为计算机信息安全防护工作发挥一定的作用。

关键词:计算机;网络信息;信息安全;防护策略

在计算机和信息技术发展的推动下,网络已然完全融入了人们的日常生活。在此情况下,网络信息安全问题引起更多的关注,保障网络安全的问题越加迫切。文章笔者首先对对网络信息造成威胁的相关因素进行了详细分析,在此基础上提出了较为科学的安全方略,以此更加有效保障网路信息安全。

一、威胁网络信息安全的因素

(一)网络自身的脆弱性

互联网技术具有开放性,这是其最显著的性质,同时这也使得网络更加容易遭受破坏。此外,互联网利用的TCP/IP 协议缺乏足够的安全性能。这就加剧了安全问题,比如,数据拦截、信息篡改等各种威胁。

(二)自然灾害

对于外部的破坏,计算完全没有任何抵抗能力,因此会受到自然灾害的影响。当前阶段,很多计算机缺乏防护设施,灾害抵抗力低,接地系统存在缺陷。自然灾害有:暴雨、地震等,防护措施:防水、防震等。

(三)人为破坏

人为恶意攻击会造成难以预测的危害。恶意攻击主要有主动和被动两种类型。主动型主要为了破坏信息,被动型不会对网络造成影响,主要为了窃取信息。无论那种形式都对造成信息的破坏,威胁网络安全【1】。当前阶段,多数系统的状态并不稳定,常常存在一些问题,黑客通过侵略其他系统,进而对信息网络形成破坏,最终使系统无法运转。总而言之,恶性的攻击必将会对国家的政治、经济造成严重的损失。

(四)用戶违规操作

网络用户在运用网络系统的过程中,缺乏足够的安全观念,登录口令过于简易,账号信息、密码流失,都将威胁网络安全。

(五)计算机病毒

计算机病毒存在一定的隐蔽性、存储性和执行性。因为病毒的隐蔽性,使得人们不易察觉,一旦人们触发病毒文件,病毒就会可执行,扰乱计算机系统。病毒以程序为载体,程序发生了严重的变化,变成了可传染、破坏性极强的系统。一般来说,病毒的传播途径以光盘、网络以及软硬盘为主。传播方式多为复制、传递文件以及运行程序。假如病毒危害性较小,会影响计算机的工作效率。加入危害性较大,则会破坏文件、信息数据,后果不堪设想。当前阶段,恶性病毒多以网络形式的传播,危害极大。

(六)垃圾邮件和间谍软件

因为电子邮件可传播、可公开,可以系统形式存在。部分人强制他人接收他们制作的垃圾信息。此外,必须区分间谍软件和病毒,间谍软件是以欠缺数据为主,不会对系统形成影响,形成的安全威胁也只是小范围。

二、用的计算机网络信息安全防护策略

(一)强化用户账号的安全

通常来说,黑客较常采用的攻击系统方式是盗窃用户密码,同时现阶段用户涉及方方面面。关于用户安全,要求做好以下几点:其一,用户密码尽可能的复杂。其二,密码涉及的数字、符号尽可能不重复,注意定期更换。

(二)安装防火墙和杀毒软件

防火墙对网络访问加强控制,阻止外部用户对内网造成侵害,进入内网使用内部资源,为了使得内外工作环境保持独特性。防火墙技术包括四种:第一种是地址转换型,二种是包过滤型,第三种是监测型,最后一种是代理型。第一种讲内部的IP地址变成注册型。第二种主要利用分包传输的技术,一旦发现数据包存在危险性,防护墙就会进行反映,拒绝数据进入。分析数据包的地址信息,判断数据数据包的可信度。

(三)技术安装漏洞补丁程序

一般来说,外界非常容易攻击是系统的漏洞,系统的漏洞包括多方面,不单单局限于软硬件和程序,还存在功能设计不合理等问题。为了应对系统的漏洞问题,软件商会开发一些不定程度。假如安全问题由程序漏洞引起,采用补丁程序进行补救可以很好解决该问题。此外,对系统漏洞的检查,可以选择一些合理的扫描器比如COPS 软件、tiger 软件【2】。

(四)入侵检测和网络监控技术

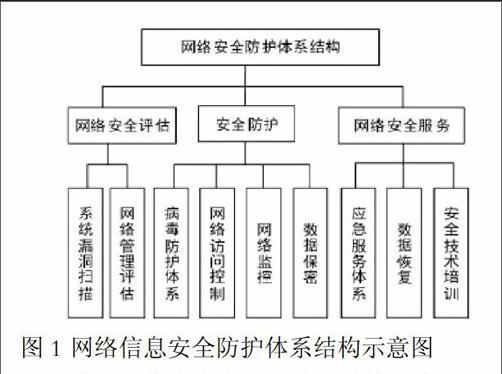

上图为网络信息安全防护体系结构示意图。为了更好的应对网络信息安全,应当建立网络信息安全防护体系,不单纯的局限于网络安全的防护,同时还要加强网络安全评估工作,详细扫描系统中存在的漏洞,同时对网络管理情况进行科学、客观的评估,进而针对网络安全问题进行分析,进而完善和改造安全防护技术,以应对变化不断的网络攻击方式,提供更加稳固的安全保护。在安全防护方面,入侵检测技术发展较快,主要是对网络及系统进行监测和控制,分析其是否存在被滥用抑或观测其遭遇侵袭的征兆。该技术所采用的分析方法为统计和签名法。第一种方法是指系统运行正常的状况下,基于统计学以动作形式对动作对象进行分析,判断其是否在正确的轨道上。第二种方法对已知系统漏洞的破坏动作进行监控。此外,还要加强对网络安全的服务,建立应急服务机制,可以第一时间对用户网络安全问题进行处理,防止问题进一步恶化和蔓延;组织数据恢复服务,用户计算机遭遇侵袭或者破坏,数据流失或损坏,但是这些数据对于用户非常重要,需要帮助用户进行数据的恢复,降低危害对用户工作、生活的影响。组织安全技术培训,一是加强技术人员的安全技术,提供更好的安全防护服务,二是提升用户的安全防护意识和能力,以确保用户安全使用计算机,或者可以处理一些简单或者紧急问题。

(五)文件加密和数字签名技术

文件加密技术实施的主要目的是防止窃取、破坏、窃听数据的行为,还可以显著提升数据信息的安全性。数字签名技术是为了加密传输数据。该加密有两种,一种是线路加密,另一种是端对端加密【3】。线路加密利用各种密钥以及不同的线路加密信息,提升安全性能,其加密重点在传输线路,缺乏对信息源头和归宿的思考。第二种对文件进行加密,将明文进行转换,使之成为密文,文件接收者按照发送者的密码进行解密,密文再次转化为明文。

结束语:

计算机网络渐渐普及,融入了人们的日常生活,同时人们对网络形成更强的依赖性,而计算机网络安全问题则更加受到人们关注。对网络信息安全形成威胁的因素涉及多方面,包括网络自身的脆弱性、自然灾害、人为破坏、用户违规操作、计算机病毒、垃圾邮件和间谍软件等。在对威胁因素有了清晰的认知之后,文中提出了相应的可操作性防护措施,可以显著提升网络信息安全,保障用户安全利益。

参考文献:

[1]王磊. 关于计算机网络信息安全及防护策略探究[J]. 电脑知识与技术,2014,19:4414-4416.

[2]王红梅,宗慧娟,王爱民. 计算机网络信息安全及防护策略研究[J]. 价值工程,2015,01:209-210.

[3]吴思. 关于计算机网络信息安全及防护策略探究[J]. 信息与电脑(理论版),2015,19:184-185.

作者简介:

瞿鼎辰(1994—),男,汉族,云南省昆明市,学生,本科.