一个安全可追踪的策略隐藏属性基加密方案

2017-02-27王梅孙磊

王 梅 孙 磊

(解放军信息工程大学密码工程学院 河南 郑州 450000)

一个安全可追踪的策略隐藏属性基加密方案

王 梅 孙 磊

(解放军信息工程大学密码工程学院 河南 郑州 450000)

传统的属性基加密方案中存在着访问策略所包含的属性会泄露用户的敏感信息、恶意用户泄露私钥获取非法利益而不会被追责的问题,同时私钥长度、密文长度和解密运算量均会随属性数量增加而带来较大的通信开销和计算开销。对现有多种隐藏策略的属性基加密方案和可追踪的属性基加密方案分别进行深入研究,采用多属性值的方法,并引入一个安全的签名机制,提出了一个用户私钥长度、密文长度和解密运算量均固定的支持可追踪和隐藏策略的密文属性基加密方案,即STH-CP-ABE方案。并基于DBDH(Decisional Bilinear Diffie-Hellman)假设,在标准模型下证明了方案的安全性。

基于属性加密 可追踪 隐藏策略 DBDH假设

0 引 言

随着云计算的应用研究日益增多,云计算模式带来的好处日益凸显,但云计算模式中的数据安全问题却阻碍了它的广泛应用。用Sahai等[1]提出的基于属性的加密机制ABE(attribute-based encryption)对上传的数据进行加密,可以在保护数据安全的同时进行灵活的访问控制。ABE方案中通过将用户私钥和密文与属性或属性访问结构相关联,根据用户的属性是否能够满足访问结构来对用户的解密权限进行控制。基于属性的加密机制根据访问结构处于不同位置可分为密钥-策略属性基加密机制(KP-ABE)[2]和密文-策略属性基加密机制(CP-ABE)[3]。

大多数属性加密方案在保护消息机密性的同时,往往忽略了访问策略可能泄露用户隐私的问题。例如在医疗、电子商务、电子邮件、军事通信及情报通信等各种网络应用中,需要对用户个人隐私进行保护,而访问策略中蕴含的用户属性信息可能会泄露接收者的特点。针对这个问题,研究学者提出一些具有策略隐藏功能的属性基加密方案。2007年,Kapadia等[4]通过引入一个可信第三方,首次提出可匿名的密文-策略属性基加密方案,但该方案不能抵抗共谋攻击。随着设计具有策略隐藏功能的加密方案成为ABE的一个研究热点,文献[5-9]均提出了可对访问策略进行隐藏的属性基加密方案,但以上方案都无法对恶意泄露信息的用户进行追踪。由于用户私钥只与一组描述用户的属性相关,在实际应用中,合法用户可能会为了获取利益,恶意地将私钥泄露给非法用户而无法被追究责任。因此设计能对泄露信息的用户进行追踪的加密方案具有现实意义。

文献[10]通过将用户标识嵌入到属性私钥中,提出可追责的CP-ABE机制,对恶意用户进行追踪。文献[11]提出一个高表达力并可对恶意用户进行白盒追踪的方案,但性能开销较大。文献[12]提出支持大规模属性空间的可追踪方案。但文献[10-12]均不能对访问策略进行隐藏。文献[13]提出了一个可追踪并隐藏部分属性的密钥策略基于属性加密方案,该方案将属性集分为三个子集:公共正常属性基UPN,隐藏正常属性集UHN,隐藏身份相关属性集UHID,但方案只能隐藏部分属性,且密文和用户公钥长度较长。在实际应用中,过长的密文会带来较大的通信开销。

本文在文献[6]的系统模型上,结合文献[14]中的签名机制,提出一种具有可追踪性并隐藏访问结构的属性基加密方案,即STH-CP-ABE方案,并在标准模型下证明了方案的安全性。同时,本方案在增加了可追踪这一功能后,私钥长度和密文长度固定,且解密运算中只需要进行两次双线性对计算。

1 预备知识

1.1 双线性映射

设群G1、G2和GT均表示阶数为素数p的乘法循环群。设g是群G1的一个生成元,h是G2的一个生成元,一个映射e:G1×G2→GT是非对称双线性映射,若映射e满足下列特征:

(1) 双线性:对于任意的a,b∈Zp,都有等式e(ga,hb)=e(g,h)ab。

(2) 非退化性:e(g,h)≠1。

(3) 可计算性:对于任意g、h,能够在有效的多项式时间算法内计算e(g,h)。

1.2 访问结构

设U={att1,att2,…,attn}表示所有属性的集合,集合Si={vi,1,vi,2,…,vi,mi}表示属性atti的mi个取值,用L来表示用户的属性列表,L={l1,l2,…,ln},li∈Si。设W={w1,w2,…,wn}是一个访问结构,其中wi∈Si。定义用户的属性列表L满足访问结构W,当且仅当li=wi,i=1,2,…,n。

1.3 困难假设

定义1 如果不存在多项式时间算法以优势ε解决非对称DBDH假设,则称非对称DBDH假设在群中是成立的。

1.4 方案结构

一个STH-CP-ABE方案由初始化算法(Setup)、密钥生成算法(Keygen)、加密算法(Encrypt)、解密算法(Decrypt)和追踪算法(Trace)等5个算法组成。下面对5个算法进行描述:

Setup 初始化算法,由授权机构完成。系统建立输入安全参数k,输出主密钥msk和公共参数pk。并产生一个包含二元组(c,id)的查询列表T,初始化时查询列表T为空集。

Keygen 密钥生成算法,输入主密钥msk、属性列表L、公钥pk和用户身份id,输出关于属性列表L的私钥skL。并将二元组(c,id)存入查询列表T中。

Encrypt 数据加密算法,由信息发送方完成。输入需要加密的消息M,访问策略W和公共参数pk,并输出密文CT。

Decrypt 加密算法,信息接受者输入用户公钥pk、私钥skL和密文CT。当解密密钥中的属性满足密文中的访问结构时,可以正确解密,得到信息M,否则输出⊥。

Trace 追踪算法,输入用户的公钥pk、私钥skL和查询列表T。先验证skL是否标准定义的,若验证成功,输出与skL对应的用户身份id,否则输出符号⊥。定义符号⊥表示该用户私钥不用追踪。

1.5 安全模型

STH-CP-ABE方案的安全模型可通过以下攻击者A和挑战者C之间的交互式游戏来定义。

(1) 系统建立 挑战者C运行系统初始化算法获得公共参数pk和主密钥msk,将公共参数pk交给攻击者A,并自己保管msk。

阶段1 攻击者A自适应地向挑战者C询问与属性列表L相对应的私钥,挑战者通过密钥生成算法,返回关于属性列表L的私钥。可进行多次询问。

(2) 挑战 攻击者A选择两个等长信息M0、M1和访问结构W0、W1(要求W0、W1不满足询问过的任何属性列表L)交给挑战者C。挑战者C随机选取a∈{0,1},b∈{0,1},在访问结构Wb下对信息Ma加密,将密文CT交给攻击者A。

阶段2 重复阶段1,此时要求属性列表不能满足访问结构W0,W1。

(3) 猜测 攻击者A输出对{a,b}的猜测{a′,b′}。若a=a′,b=b′,则攻击者A赢得游戏。

定义2 一个支持可追踪和隐藏策略的属性基加密方案是完全安全的,当且仅当不存在多项式有界时间攻击者能以不可忽略的优势赢得游戏。

2 方案描述

本文STH-CP-ABE方案实现由属性权威中心、数据拥有者和数据者三者组成,具体对支持可追踪和策略隐藏的属性基加密方案的构造方法描述如下:

pk={g1,g2,u1,u2,v,f1,f2,h,Ai,j,Y}

msk={α,β,δ,a,ai,j}

并产生一个包含二元组(t2,id)的查询列表T,初始化时列表T为空集∅。

Trace(pk,T,skL) 追踪算法可以分为两个阶段:验证阶段和查询阶段。根据输入的用户公钥pk、私钥skL和查询列表T,输出用户id或符号⊥。

1) 验证阶段:在验证阶段,根据如下几个公式验证skL={K,D0,D1,D2}是否为标准形式下的密钥。验证方法如下:

K∈Zp,D0,D1,D2∈G2

(1)

(2)

(3)

2) 查询阶段:若验证私钥skL是有效的用户私钥,则从查询列表T中对K进行查询,并输出与K对应的用户id。若验证无效,则输出符号⊥。

3 方案分析

3.1 正确性分析

解密过程中,数据使用者需要输入自己的属性列表L={l1,l2,…,ln},li∈Si。若数据接受者的属性列表L满足访问结构W,即li=wi,i=1,2,…,n,则用户可以正确解密密文。

具体解密过程如下:

如果数据接收者的属性列表L不满足密文中的访问结构W,则不能正确解密密文。

3.2 安全性分析

本文STH-CP-ABE方案的安全目标是在上述安全模型下达到选择明文的不可区分性,证明过程如下:

证明:假设存在攻击者A可以以ε的优势对游戏Game1和Game0进行区分,即Game1AdvA-Game0AdvA=ε,那么可以构建一个模拟器以ε的优势解决非对称DBDH问题。

模拟过程如下:

当φ=0时,Z=e(g1,g2)abc;

当φ=1时,Z=e(g1,g2)z。

阶段2 重复阶段1的询问。

(3) 猜测 攻击者A输出对{γ,η}的猜测{γ′,η′}。若γ=γ′,η=η′,则挑战者C输出φ′=0;否则输出φ′=1。根据假设,攻击者以优势ε攻破DBDH问题。

3.3 效率分析

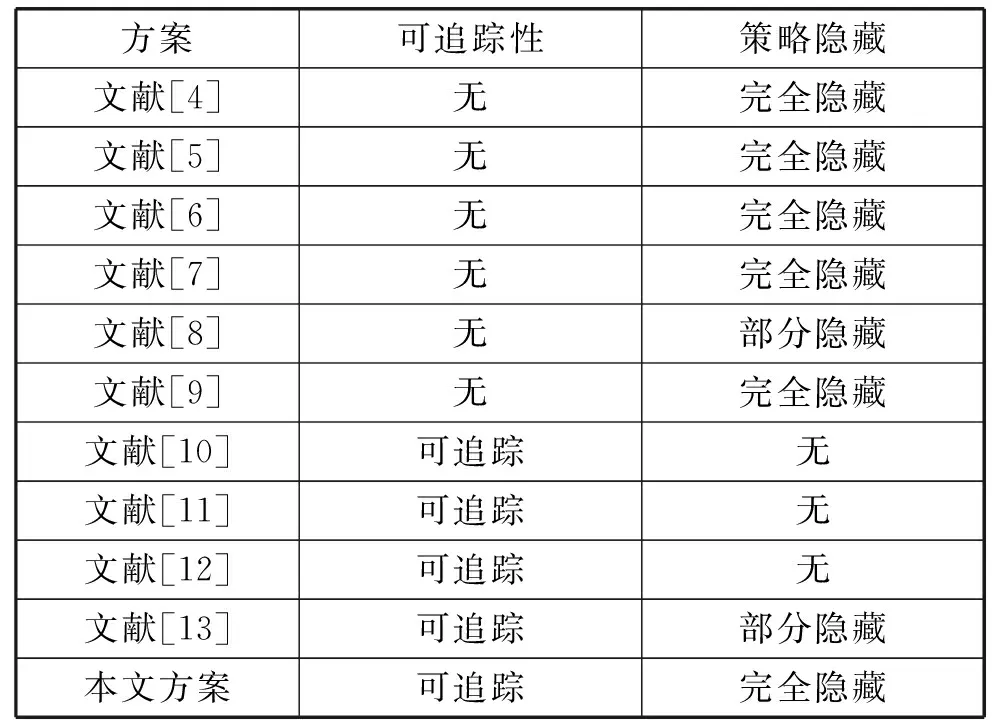

表1 方案功能特征比较

从表1可以看出,文献[4-9]只实现了叛徒追踪,文献[10-12]只实现了策略隐藏。文献[13]虽然同时实现了可追踪和策略隐藏,但只能对策略部分隐藏。本文方案可以同时实现可追踪和策略隐藏。

表2 方案的相关参数大小

根据表2所示,与具有同时支持可追踪和策略隐藏的文献[13]中的方案相比,本文方案公钥长度虽有增加,但私钥长度和密文长度固定,且解密过程中只需要2个双线性对运算,大大提高了解密效率。

4 结 语

本文结合签名机制提出一个可同时对恶意泄露密钥的用户进行追踪并隐藏访问策略的属性基加密方案,即STH-CP-ABE方案。并基于非对称DBDH假设,在标准模型下证明该方案是完全安全的。同时,用户私钥和密文长度及解密运算量均为固定值,大大降低了通信开销和计算开销。但本方案的不足之处是只能进行白盒追踪,因此下一步工作是实现能够进行黑盒追踪的加密方案。

[1]SahaiA,WatersB.Fuzzyidentity-basedencryption[C]//Proceedingofthe2005AnnualInternationalConferenceontheTheoryandApplicationsofCryptographicTechniques.Berlin,Germany:Springer,2005:457-473.

[2]GoyalV,PandeyO,SahaiA,etal.Attribute-basedencryptionforfine-grainedaccesscontrolofencrypteddata[C]//Proceedingsofthe13thACMConferenceonComputerandCommunicationsSecurity.NewYork,NY,USA:ACM,2006:89-98.

[3]BethencourtJ,SahaiA,WatersB.Ciphertext-policyattribute-basedencryption[C]//Proceedingofthe2007IEEESymposiumonSecurityandPrivacy.Piscataway,NJ,USA:IEEE,2007:321-334.

[4]KapadiaA,TsangPP,SmithSW.Attribute-basedpublishingwithhiddencredentialsandhiddenpolicies[C]//2007Network&DistributedSystemSecuritySymposium,2007:179-192.[5]LaiJ,DengRH,LiY.Fullysecurecipertext-policyhidingCP-ABE[C]//Proceedingsofthe7thInternationalConferenceonInformationSecurityPracticeandExperience,2011:24-39.

[6] 解理,任艳丽.隐藏访问结构的高效基于属性加密方案[J].西安电子科技大学学报(自然科学版),2015,42(3):97-102.

[7]PhuongTVX,YangG,SusiloW.Hiddenciphertextpolicyattribute-basedencryptionunderstandardassumptions[J].IEEETransactionsonInformationForensicsandSecurity,2015,11(1):35-45.

[8]LaiJ,DengRH,LiY.ExpressiveCP-ABEwithpartiallyhiddenaccessstructures[C]//Proceedingsofthe7thACMSymposiumonInformation,ComputerandCommunicationsSecurity.ACM,2012:18-19.

[9]CamenischJ,DubovitskayaM,EnderleinRR,etal.Oblivioustransferwithhiddenaccesscontrolfromattribute-basedencryption[C]//Proceedingsofthe8thInternationalConferenceonSecurityandCryptographyforNetworks.Springer,2012:559-579.

[10]LiJ,RenK,ZhuB,etal.Privacy-awareattribute-basedencryptionwithuseraccountability[C]//Proceedingsofthe12thInternationalConferenceonInformationSecurity.Springer,2009:347-362.

[11]LiuZ,CaoZ,WongDS.White-boxtraceableciphertext-policyattribute-basedencryptionsupportinganymonotoneaccessstructures[J].IEEETransactionsonInformationForensicsandSecurity,2013,8(1):76-88.

[12]NingJ,CaoZ,DongX,etal.Largeuniverseciphertext-policyattribute-basedencryptionwithwhite-boxtraceability[C]//19thEuropeanSymposiumonResearchinComputerSecurity,Wroclaw,Poland.Springer,2014:55-72.

[13]YuS,RenK,LouW,etal.DefendingagainstkeyabuseattacksinKP-ABEenabledbroadcastsystems[C]//5thInternationalConferenceonSecurityandPrivacyinCommunicationNetworks.Springer,2009:311-329.

[14]BonehD,BoyenX.ShortsignatureswithoutrandomOraclesandtheSDHassumptioninbilineargroups[J].JournalofCryptology,2008,21(2):149-177.

A SECURE AND TRACEABLE ATTRIBUTE-BASED ENCRYPTION SCHEME WITH ACCESS STRUCTURES

Wang Mei Sun Len

(PasswordEngineeringInstitute,PLAInformationEngineeringUniversity,Zhengzhou450000,Henan,China)

Referring to the problem that the traditional attribute-based Encryption schemes could not trace the malicious use and hide access structures at the same time, and the shortage that length of ciphertext and secret key increased with the number of attributes and large computing in decryption, large researches were put into several attribute-based encryption schemes with traitor tracing and hidden access structures separately. Combined with secure signature mechanism and the method of multi attribute value, a ciphertext-policy attribute-based encryption scheme supporting traitor tracing and hidden access structures was proposed. Based on the decisional bilinear Diffie-Hellman (DBDH) assumption, the scheme was proved fully secure. Moreover, it achieves constant size of private key and ciphertext and constant number of pairing computations.

Attribute-based encryption Traceability Hidden access structures DBDH assumption

2015-12-23。国家重点基础研究发展计划项目(2011CB311801)。王梅,硕士生,主研领域:云计算,信息安全。孙磊,副研究员。

TP309

A

10.3969/j.issn.1000-386x.2017.02.048