基于多小波变换与QAR编码的信息隐藏算法*

2017-01-16娄棕棕慕德俊

杨 涛,任 帅,索 丽,娄棕棕,张 弢,慕德俊

(1.长安大学 信息工程学院,陕西 西安 710064;2.长安大学 电子与控制工程学院,陕西 西安 710064;3.西北工业大学 自动化学院(国家保密学院),陕西 西安 710072)

基于多小波变换与QAR编码的信息隐藏算法*

杨 涛1,任 帅1,索 丽1,娄棕棕1,张 弢2,慕德俊3

(1.长安大学 信息工程学院,陕西 西安 710064;2.长安大学 电子与控制工程学院,陕西 西安 710064;3.西北工业大学 自动化学院(国家保密学院),陕西 西安 710072)

针对信息隐藏算法中常见的不可见性和鲁棒性相矛盾且不具备检错能力的缺点,提出一种新的基于多小波变换与QAR编码的信息隐藏算法。该算法利用CARDBAL2多小波变换、GHM多小波变换和lαβ颜色空间转换等方法对数字图像载体进行预处理,再将经过QAR(Quotient and remainder)编码的秘密信息嵌入到预处理后的载体图像中以生成含秘图像,从而达到将秘密信息安全传输的目的。实验结果显示,算法的优势在于其不可见性、鲁棒性和感知篡改性。

信息隐藏;QAR编码;多小波变换;lαβ颜色空间

0 引 言

自20世纪90年代,信息隐藏技术成为网络环境下实现隐秘通信的重要手段,国内外的研究也日趋成熟。在诸多隐藏算法中,追求算法性能的改进是主要的研究目的,而载体的选择和处理则成为性能改进的重要突破口。目前,数字图像以其在网络中的大量传输,使得以数字图像为载体的信息隐藏技术成为当今信息安全领域的一个研究热点,而基于数字图像的信息隐藏技术的研究主要是基于空间域[1-4]和变换域[5-8]。基于空间域的信息隐藏算法有较好的不可见性,但其鲁棒性较弱;而基于变换域的信息隐藏算法虽然鲁棒性强,但不可见性较差。此外,目前的信息隐藏算法主要是对隐藏载体进行预处理,选择合适的隐藏区域,而对秘密信息却鲜有处理。这使得含密图像在遭受破环时,不能提取出有效的秘密信息,降低了信息传输的安全性。

针对上述问题,本文提出一种基于数字图像多小波变换和QAR编码的信息隐藏算法。该算法结合CARDBAL2多小波变换和GHM多小波变换理论,对载体图像进行预处理,选取鲁棒性较强的分量子图进行lαβ颜色空间[9]分解。根据其能量分布,选取能量权重较低的αβ分量图作为隐藏区域,保证算法的不可见性;然后,对秘密信息进行QAR编码处理。经过QAR编码后的秘密信息具有较强的检错功能,进一步提高了算法的鲁棒性。最后,将经过QAR编码处理的秘密信息嵌入隐藏区域的位平面中。实验表明,该算法较其他算法有着较强的鲁棒性和较好的不可见性。

1 信息隐藏算法

1.1 算法原理

本文利用QAR编码算法对秘密信息进行重新编码,使经过重新编码的秘密信息具有一定的自我检错能力和更高的鲁棒性,且图像经过多小波分解后,绝大部分能量都集中在最低分辨率的LL1子图象上。经过CARDBAL2平衡多小波和GHM多小波变换后,能量在LL1子图的4个分量分别近似于1:1:1:1和4.5:2.2:2.2:1.1,如表1所示[10],如图1(b)和图1(c)所示。

表1 CARDBAL2与GHM多小波变换的一阶能量分布

1.2 算法描述

1.2.1 载体图象预处理

将载体图像先经过CARDBAL2,再经过GHM多小波变换,生成图1(d)。

图1 小波变换示例

在图1(d)中,先经过CARDBAL2多小波变换得到的LL1的四个分量记作LL2﹑LH2﹑HL2和HH2,再将四个分量进行GHM多小波变换后得到最低频率的四个分量子图,分别记。

对LL2﹑LH2﹑HL2和HH2分量子图进行lαβ转换,如图2所示。将经过lαβ转换的LL2﹑LH2﹑HL2和HH2的lαβ各分量灰度化,再进行位平面分解,得到8个位平面。将第0个位平面(Bit Plane 0)作为秘密信息嵌入区域,将第7个位平面(Bit Plane 7)的值作为参考值,将第3个位平面(Bit Plane 3)的值作为辅助校验参数。设Bit Plane n的二值数据为Cn。当隐藏信息为Ci时,辅助位平面要做出相应的修改,如:

图2 lαβ分解示例

1.2.2 QAR编码的提出及秘密信息预处理

针对传统的编码算法不具有检错的特点,本文提出一种新的编码算法,并将其命名为QAR(Quotient and remainder)编码。该编码方法将k位待编码的秘密信息看做一个k阶的二进制多项式M(x)。

例如,一个四位的二进制数1101可以表示为:

然后将二进制序列数左移n位,即M(x)·xn,再除以一个多项式G(x),得到n位余数R(x):

如式(4)所示,Q(x)与M(x)·xn+R(x)有因子和积的关系。在载体中嵌入秘密信息时,可以不嵌入秘密信息本身而是嵌入商值Q(x)和余数R(x)组成的新二进制序列。例如,秘密信息的二进制序列式为M(x)=1101,G(x)=1011,可得Q(x)=1111,R(x)=001。于是,可在载体图像中嵌入1111001。在嵌入过程中,可将Q(x)和R(x)分开嵌入到不同区域,也可一同嵌入。若在传输过程中Q(x)出现错误,记为Q(X)',则在恢复秘密信息时,得到的二进制序列会出现错误,记为[M(x)·xn+R(x)]'。取出它的低n位(R(x)的位数)记为R(x)',与载体图像中提取出的R(x)做运算:

如果I(x)为全0序列,则表示在传输过程中Q(x)未发生错误;如果I(x)为非全0序列,则表示在传输过程中Q(x)发上错误。

所谓模2运算[11],就是不考虑进位和借位。模2加减就是用异或规则实现按位加,不进位。模2乘就是在做乘法时,按模2加的规则求部分积之和,不进位。模2除就是在做除法时按模2减求部分余数,不借位。若部分余数最高位为1,则上商为1;若部分余数最高位为0,则上商为0。每求一次商后,部分余数减少一位,再继续求下一位商。当部分余数小于除数位数时,该余数就是最后的余数。

1.2.3 信息隐藏的流程及步骤

步骤1:对载体图像先进行CARDBAL2多小波变换,分解出载体图像的LL1子图的4个分量图,分别记作LL2﹑LH2﹑HL2和HH2;再将四个分量进行GHM多小波变换,得到最低频率的四个分量子图,分别记:

步骤2:对步骤1所得的16个分量图进行lαβ转换,分解出各个分量图的3个分量,分别记作,共48个分量;

步骤3:对各个分量图的α﹑β提取各自的第0﹑第3和第7位平面,记作;

步骤4:将秘密信息进行QAR编码,产生两个新的序列Q(x)和R(x);

2 性能分析及仿真实验

2.1 不可见性实验

信息隐藏算法进行实验仿真,仿真环境为Matlab,载体图像为256×256 Lenna灰度图像,隐藏信息为64×64 Baboon二值图像,实现效果如图3所示。

图3 实验效果

图4为不可见性的实现结果。在100幅图像中进行信息隐藏,嵌入量用2k表示,0≤2k≤65 536 bits。嵌入量对应的平均PSNR,数据显示算法在k≤10时具有PSNR≥44.32的高不可见性。

图4 不可见性实验结果

2.2 感知篡改性实验

表2 各种攻击的感知篡改性检出率(100张图片)

2.3 鲁棒性实验

算法鲁棒性可由式(6)判断:

这里,n×n是二值图像大小,w是二值图像纹理值,p是二值图像修改率。f(i, j)﹑f'(i, j)分别是原隐藏信息和提取信息中相对坐标为(i, j)处的像素值,μ和η为纹理密度解析参数,取μ=η=1对二值图像纹理解析最准确。

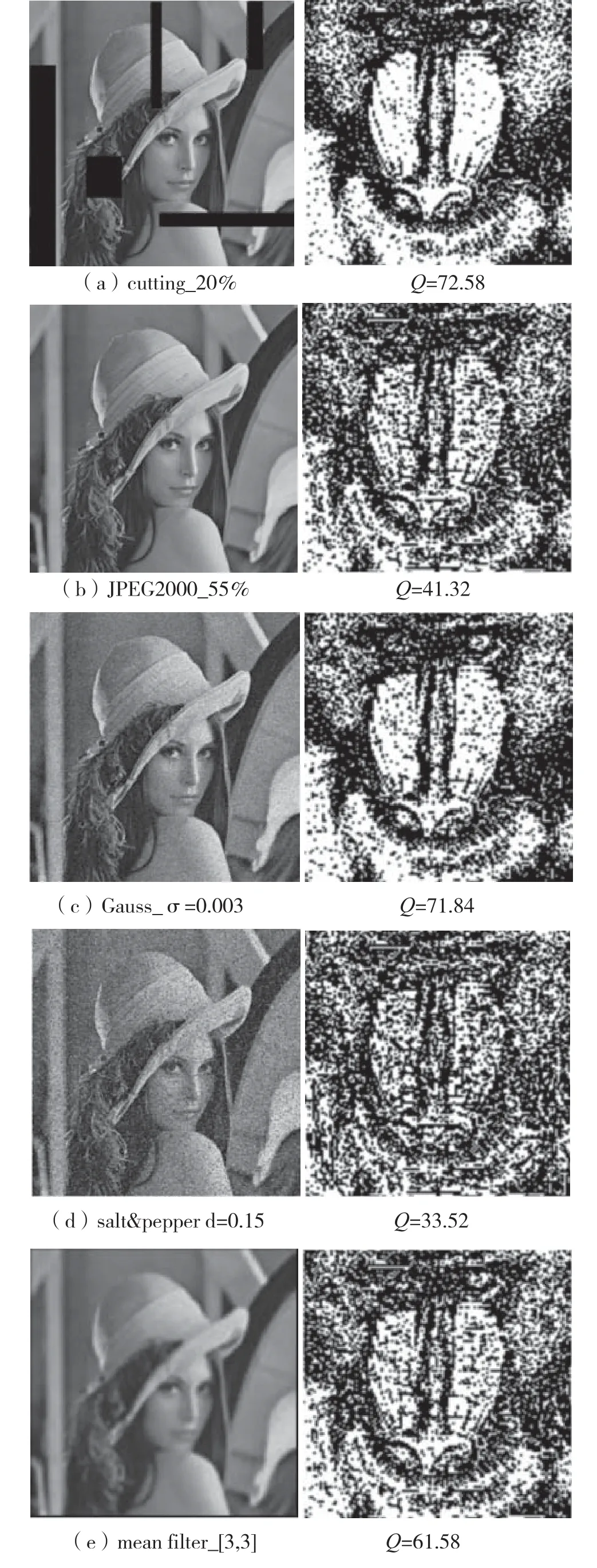

图5是在剪切﹑压缩,高斯噪声﹑椒盐噪声﹑滤波等攻击下的含秘图像及提取的秘密图像的实验结果。由此结果可以看出,当鲁棒值达到33,便可识别出秘密图像。由图5﹑图6和图7中本文算法的曲线可得出结论:当受到剪切率低于50%,压缩率低于73%及收到常见的噪声和滤波攻击时,算法具有较好的鲁棒性。

图5 攻击及还原信息鲁棒性实验结果

3 算法比较

3.1 不可见性实验对比

依据PSNR,对其不可见性进行对比,表明本文算法具有一定的优势。如表3所示,不可见性平均提高了13.732%。

表3 基于PSNR的隐藏算法不可见性对比

3.2 鲁棒性实验对比

依据鲁棒性检验算法对其进行随机剪切和压缩的鲁棒性对比,如图6所示。

图6 剪切对比试验

数据显示,本文算法的随机剪切鲁棒性检验的平均值约为43.459 4,而DWT-DCT约为33.781 0﹑DCT-LSB约为31.031 1,说明本文算法对随机剪切具有较强的鲁棒性。

依据鲁棒性检验算法,对其进行随机压缩的鲁棒性对比,结果如图7所示。

图7 压缩对比试验

数据显示,本文算法的JPEG2000鲁棒性检验的平均值约为51.323 7,而DWT-DCT约为32.998 0﹑DCT-LSB约为42.698 9,说明本文算法对JPEG2000压缩具有较强的鲁棒性。

4 结 语

仿真实验显示,本文提出的基于数字图像多小波变换和QAR编码的信息隐藏算法,采用最新的QAR编码算法使感知篡改性检验率平均值达到98.78%,空间域和变换域结合使不可见性在原来的基础上提高了13.732 4%,抗剪切率提高34.108 9%,抗压缩率提高35.603 2%。以上数据表明,基于数字图像多小波变换和QAR编码的信息隐藏算法具有高感知篡改性﹑不可见性以及很强的鲁棒性,达到了信息的隐藏要求。

[1] 张国林,管菊花,张树业.基于Karhunen-Loeve变换优化的图像隐写技术[J].计算机工程,2016,(02):151-156.

ZHANG Guo-lin,GUAN Ju-hua,ZHANG Shu-ye.Images Transform Optimization Technology based on Karhunen-Loeve[J].Computer Engineering,2016,(02):151-156.

[2] 钟尚平,徐巧芬,陈羽中等.一种基于LSB序列局部特征的通用隐写检测方法[J].电子学报,2013,41(02):239-247.

ZHONG Shang-ping,XU Qiao-fen,CHEN Yu-zhong,et al.A General Method for Detection of Local Features based on Local Features of Sequences LSB[J].Journal of Electronics,2013,41(02):239-247.

[3] 唐明伟,胡节,范明钰等.一种高效的随机分块图像隐写算法[J].计算机工程与应用,2012,48(36):23-26.

TANG M ing-wei,HU Jie,FAN M ing-yu,et al.An E fficien t A lgorithm for Random Block Image Steganography[J].Com pu ter Engineering and Application,2012,48(36):23-26.

[4] 吴松,张敏情,雷雨.基于图像相邻像素相关性的LSB匹配隐写分析[J].计算机应用研究,2014,31(03):846-849.

WU Song,ZHANG Min-qing,LEI Yu.LSB Matching Steganography based on Correlation of Ad jacent Pixels in the Image[J].Com pu ter App lication Research,2014,31(03):846-849.

[5] 孔玲君,聂鹏.一种基于DWT-DCT变换域的全息水印技术[J].光电子·激光,2016,(02):198-202.

KONG Ling-jun,NIE Peng.A Holographic Watermarking Technique based on DWT-DCT Transform Domain[J]. Photoelectron and Laser,2016,(02):198-202.

[6] 姚楚茂,汤光明,蔡镇.最大奇异值移位的鲁棒图像信息隐藏[J].计算机应用研究,2015,32(07):2172-2175.

YAO Chu-mao,TANG Guang-ming,CAI Zhen.The Maximum Singular Value Shift of Robust Image Information Hiding[J]. Computer Application Research,2015,32(07):2172-2175.

[7] ZHAO M ing-wei,DANG Yan-zhong.Color Image Copyright Protection Digital Watermarking Algorithm based on DWT& DCT[C].Proc of the 4th International Conference on Wireless Communications,Networking and Mobile Computing,2008:659-662.

[8] M itra P,Gun jan R,Gaur M S.A Mu lti-resolution Watermarking based on Contourlet Transform Using SVD and Q Recomposition[J].Recent Advances in Computing and Software Systems,2012,25(27):135-140.

[9] 张弢,慕德俊,任帅.lαβ与组合位平面技术在信息隐藏算法中的应用[J].计算机工程与应用,2009,45(20):10-12,22.

ZHANG Tao,MU De-jun,REN Shuai.L Alpha Beta and Combination Bit Plane Technique in the Application of Information Hiding Algorithm[J].Computer Engineering and Application,2009,45(20):10-12,22.

[10] 任帅.基于数字图像的信息隐藏技术研究[D].西安:西北工业大学,2010.

REN Shuai.Research on Information Hiding Technology based on Digital Image[D].Xi'an:Northwestern Polytechnical University,2010.

[11] 张功萱,顾一禾,邹建伟等.计算机组成原理[M].北京:清华大学出版社,2005.

ZHANG Gong-xuan,GU Yi-he,ZOU Jian-wei,et al.Computer Principle[M].Beijing:Tsinghua University Press,2005.

Information Hiding Algorithm based on M ulti-wavelet TransforMand QAR Coding System

YANG Tao1, REN Shuai1, SUO Li1, LOU Zong-zong1, ZHANG Tao2, MU De-jun3

(1.School of Electronic and Control Engineering, Changan University, Xi'an Shaanxi 710064, China; 2.School of Information Engineering, Changan University, Xi'an Shaanxi 710064, China; 3.School of Automation, Northwestern Polytechnical University(National Secrecy College),Xian Shanxi 710072, China)

Aiming at the contradiction of between invisibility and robustness and at the lack of errordetecting capacity for common information hiding algorithms, a novel algorithm based on multi-wavelet transforMand QAR coding system is proposed. The digital image carrier in this scheme is preprocessed with CARDBAL2, GHM transforMand lαβ color space translation, and then, the secret information coded by QAR system is embedded into preprocessed carrier for production of a stego image, thus to realize secure communication of the confidential information. The experimental results indicate that the proposed algorithm exhibits clear superiorities in invisibility, robustness and the sensitivity for distortion.

information hiding; QAR; multi-wavelet transform; lαβ color space

TP309.7

A

1002-0802(2016)-11-1535-06

10.3969/j.issn.1002-0802.2016.11.023

杨 涛(1992—),男,硕士研究生,主要研究方向为信息安全;

任 帅(1982—),男,博士,副教授,主要研究方向为图像信息隐藏﹑物联网安全;

索 丽(1990—),女,硕士研究生,主要研究方向为信息安全;

娄棕棕(1991—),女,硕士研究生,主要研究方向为信息安全;

张 弢(1984—),女,博士,副教授,主要研究方向为信息安全图像处理;

慕德俊(1963—),男,博士,教授,主要研究方向为并行控制理论与应用﹑信息安全。

2016-07-19;

2016-10-20 Received date:2016-07-19;Revised date:2016-10-20

国家自然科学基金(No.61402052,No.61303041);陕西省自然科学基础研究计划(No.2014JM 2-6105);中国博士后科学基金(No.2015M 572510);长安大学中央高校基本科研业务费专项资金(No.310832151092);国家级大学生创新创业训练计划(No.201510710044)

Foundation Item:National Natural Science Foundation of China(No.61402052,No.61303041);Natural Science Basic Research Plan in Shaanxi Province of China(No.2014JM2-6105);Chinese Postdoctoral Science Foundation(No.2015M572510);The Fundamental Research Funds for the Central Universities of Chang’an University(No.310832151092);The National Training Program in Creating Innovative Business by College Students(No.201510710044)