抵御虫洞攻击的无线传感器网安全定位算法*

2017-01-12陈立建金洪波毛科技苗春雨邬锦彬陈庆章

陈立建,金洪波,毛科技*,苗春雨,邬锦彬,陈庆章

(1.浙江广播电视大学萧山学院,杭州311201;2.浙江工业大学计算机科学与技术学院,杭州310023)

抵御虫洞攻击的无线传感器网安全定位算法*

陈立建1,2,金洪波2,毛科技2*,苗春雨2,邬锦彬2,陈庆章2

(1.浙江广播电视大学萧山学院,杭州311201;2.浙江工业大学计算机科学与技术学院,杭州310023)

节点定位技术是无线传感器网络的支撑技术之一,节点位置信息是很多基于无线传感器网络的应用的基础。无线传感器网络是一个动态的网络,每隔一段时间需要进行重新定位,并且在重定位过程中易受到攻击节点攻击。针对无线传感器网络中无需测距的定位技术,分析虫洞攻击对DV-Hop定位的影响,提出了一种基于信誉模型的抵御虫洞攻击的分布式轻量级DV-Hop安全定位算法TMDV-Hop(Trust-Model-based DV-Hop Localization Against Wormhole Attack)。仿真表明,在无需额外硬件辅助下,TMDV-Hop算法能有效降低虫洞攻击对定位过程的影响,验证了该算法的有效性。

无线传感器网络,安全定位,DV-Hop,虫洞攻击,信誉模型

无线传感器网络 WSNs(Wireless Sensor Networks)由大量传感器节点组成,已经广泛的应用在军事和生产生活中,例如战场监视、环境监测和卫生医疗方面[1]。大量无线传感器网络的应用都是基于传感器节点位置信息的,没有位置信息的传感器节点数据是毫无价值的。因此,节点定位技术是无线传感器网络的支持技术之一。

传感器节点可以通过GPS或者人为部署等方式获取自身位置信息,但是节点通过上述方式获取位置信息成本太高,不适合低成本大规模的无线传感器网络。因此,通常无线传感器网络存在2种节点:信标节点和普通节点。其中,信标节点为网络中预设位置信息的节点;普通节点则是依据信标节点提供的位置参考,通过定位算法求解自身位置。无线传感器网络定位算法可分为基于测距的(Range-Based)定位算法和无需测距的(Range-Free)定位算法[2],基于测距的定位算法,未知节点通过其与信标节点之间的距离信息或者角度信息,结合信标节点位置信息计算自身坐标,包括基于TDoA[3]、ToA[4]、RSSI[5]以及AOA[6],这些算法往往能够提供较高的定位精度,但硬件成本较高,因此应用于对位置精度要求较高的场景。基于非测距的定位算法,利用网络的特性,比如节点间跳数或节点中心等,常见的方法有DV-Hop[7]、APIT8]等。

在实际应用场景中,由于无线传感器网络经常部署在无人职守的环境中,传感器节点会发生位置偏移且易受到外部攻击,其中传感器节点的位置偏移可以通过重新定位来解决;但如果在重定位过程中受到外部攻击的影响,会严重的降低定位精度,影响网络的服务质量。因此,安全定位问题成为了无线传感器网络定位重要研究方向。本文主要针对虫洞攻击在DV-Hop重定位过程的影响,提出了一种基于信誉模型的抵御虫洞攻击的分布式轻量级安全定位算法,通过仿真来验证该算法的有效性。

1 相关工作

无线传感器网络安全定位技术成为研究热点之一,并且取得了很多研究成果。很多研究的安全定位的方法采用的技术有添加额外的硬件[9-10],信息加密[11],节点位置验证[1,12,13]等。文献[14]运用刚性理论排除定位参考位置中的异常值,以此来提供可信的定位结果,但一方面刚性理论本身对测距精度要求很高,另一方面运算量较大。Kuo等人提出了信标移动检测算法[12],主要用来识别网络中的位置发生被动改变的信标节点,其思路在网络中设置一个BMD引擎来收集全网络的RSSI信息并进行处理,在一定容错范围内能够判断出信标节点是否发生移动;Ravi Garg等人[13]采用排除在节点位置计算过程中提供了较大的下降梯度的信标节点,来提高定位可信性。

其中虫洞攻击是安全定位技术的一个重要研究方向。虫洞通过两个2个合作的攻击节点对定位过程进行干扰,导致网络定位精度严重下降,是网络定位安全的研究问题之一。目前有很多相关的研究来抵御虫洞攻击在定位过程中的影响。文献[15]针对受到虫洞攻击后的跳数异常进行处理,采用非线性公式来计算合理的跳数替换不合理的跳数从而抵御虫洞攻击。陈鸿龙等[16]通过受到虫洞攻击网络中的传输距离受限特性和数据分组唯一特性,检测受到虫洞攻击的节点,随后引入冲突集剔除受虫洞攻击节点,从而抵御虫洞攻击,这种方法会使受到虫洞攻击的区域的节点节点进入休眠,导致网络覆盖面积下降。文献[17]针对虫洞攻击,将邻居节点划分为3类邻居节点可疑邻居节点,假邻居节点和真实邻居节点,通过LBDV-Hop算法,每个节点对其邻居节点进行标记分类,此算法在信标节点密度低的情况下,定位效果不佳。Lazos L等人基于添加额外硬件的思想先后提出了SeRLoc[9]和HiRLoc[10]等算法来抵御虫洞攻击并提高定位的精度,但增加了额外硬件开销。本文针对DV-Hop重定位过程,提出一种分布式轻量级的抵御虫洞攻击的方法,并且无需剔除受到虫洞攻击的节点,保障网络覆盖度。

2 问题描述

2.1 网络模型

假设无线传感器网络中有3类节点:信标节点、未知节点和攻击节点。其中,信标节点的位置信息是已知,为网络中的未知节点的定位提供参考;未知节点是位置未知的节点,需要基于信标节点位置参考通过定位算法来估算位置信息;攻击节点,本文指的是虫洞攻击的节点,往往成对出现,通过合作的方式发起攻击,干扰网络中的未知节点的定位过程。此外,假设网络中的所有的节点的通信均为R,且在两节点在通信半径范围内能相互通信。

网络是一个动态的网络,假设网络中的所有节点均会发生漂移,其中信标节点的位置信息可通过GPS再次获得,而未知节点的位置信息需要重新定位来获取。基于实际的情况,节点发生漂移的距离并不远,因此,假设本文中节点漂移的最大距离不大于i≠j。

2.2 DV-Hop定位算法

Niculescu等人[18]利用距离矢量路由的原理提出DV-Hop算法。DV-Hop算法的实现过程可分为以下3步:

①网络中的每个信标节点发起洪泛,使得其他节点能够获得到其到达其他信标节点的最小跳数;

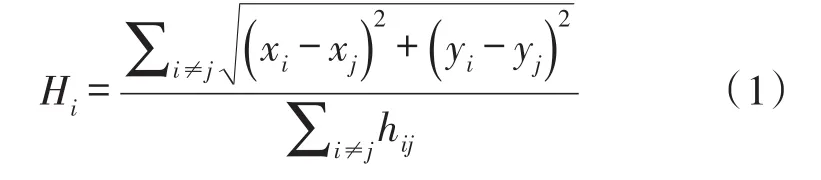

②每个信标节点在得到其到达其他信标的最小跳数后,就能估计出平均每跳的距离,并将该平均每跳距离广播给其邻居未知节点。假设信标节点Bi计算其达到其他信标节点的平均每跳的距离的计算公式如式1所示。其中为Bi的坐标,hij为信标节点Bi和Bj的最小跳数;

③未知节点在得到其到达每个信标节点的最小跳数和邻居信标节点估计的平均每跳的距离,估算出其与每个信标节点的距离,利用三边法或者极大似然法估计自身位置。

2.3 虫洞攻击模型

虫洞攻击通常是由两个攻击节点合谋共同发起的,一个攻击节点部署在网络中的一端,监听周围节点的数据分组,通过虫洞链路(wormhole link)发送给网络另一端的攻击节点,该攻击节点将这些数据广播给其周围节点,并且假设虫洞链路是双向对称的,即数据可以从一个攻击节点转发到另一个。如果虫洞链路长度小于R,则会形成环路。此处,虫洞链路越长,对定位的影响越到,本文假设虫洞攻击的链路长度大于2R。

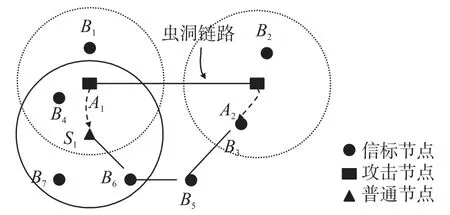

虫洞攻击的过程非常简单,但受到虫洞攻击的信标会对定位产生很恶劣的影响,尤其是对基于节点之间跳距的定位算法。其过程如图1所示,网络中存在一对虫洞攻击节点A1和A2,在没有虫洞攻击时,未知节点S1到信标节点B1的最小跳距为3跳(S1→B6→B5→B3),当受到虫洞攻击后,S1到B1的最小跳距为1跳(S1→A1→A2→B3)。由于虫洞攻击的存在,S1到B1的最小跳距比实际的要小,应此会错误的估计S1到B1的距离,使最终的定位结果被严重干扰。

图1 虫洞攻击对DV-Hop定位过程的影响

2.4 问题建模

对于受到虫洞攻击的节点Si来说其邻居节点集合Nei(i)可以分为两类:第一类,真实邻居节点,即在Si通信范围内的节点,定义为Neitrue(i);第二类,受攻击邻居节点,即在网络另一端受到攻击节点攻击的节点,定义为Neiattack(i)。如图1所示,S1的真实邻居节点集合为B4、B7和B6,受到虫洞攻击邻居节点集合为B2和B3。

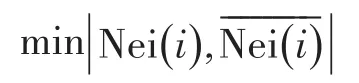

因此,本文的研究目标是通过已有的定位数据在网络重定位之前,设计邻居节点验证算法g(∙)对Si的邻居节点进行验证为算法确认的合理邻居节点。本文研究目标为设计g(∙),使得尽量接近于Nei(i),即:

3 抵御虫洞攻击安全定位算法

针对虫洞攻击对DV-Hop定位过程的影响,本文提出了一种基于信誉模型的抵御虫洞攻击的安全算法。本小节首选介绍下算法采用信誉模型的设计,然后介绍下基于信誉模型获取到信誉度来进行虫洞过滤,最后给出整个算法的流程。

3.1 信誉模型

“信誉”这一概念最初来源于社会科学,表示对于某个客观实体的信任度[19]。信誉模型因其分布式和易计算的特点被广泛应用于各类网络的节点评级和数据融合过程。本模型中,用[0,1]之间的值来代表节点对其信任度评估,1代表完全信任,0代表完全不信任。每个节点对所有邻居节点进行信任度评估,参考信任度较高的邻居的跳数信息,从而不接收受到虫洞攻击的邻居节点的跳数信息,从而排除受到虫洞攻击的邻居节点。下面给出构建信誉模型的所要使用到的3个组成参数:直接信任度,推荐信任度和综合信任度。

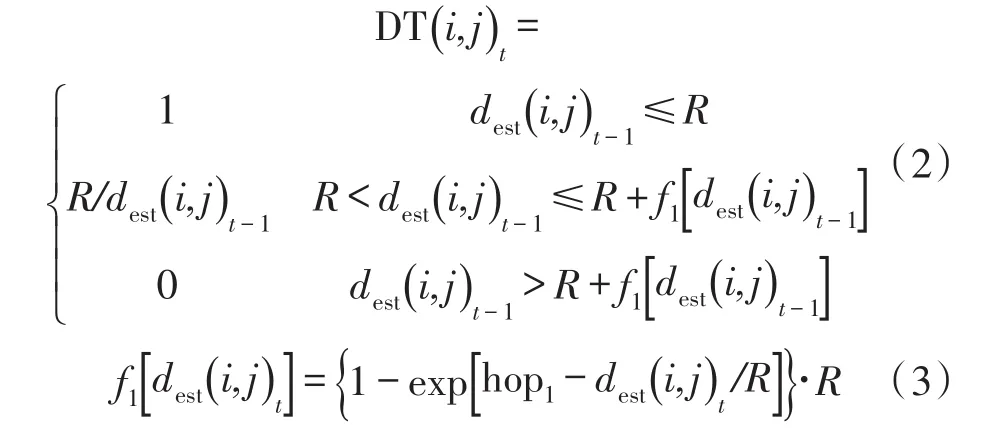

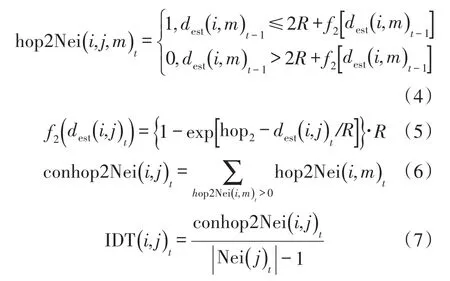

直接信任度:直接信任度是基于邻居间的直接观察计算所得,反映的两邻居之间的信任程度。算法通过主观节点Si与客观节点Sj的估计距离计算所得,将直接信任度定义为,表示在t时刻,Si对Sj的直接信任度,其计算公式如式(2)所示。其中,是一个误差补偿函数,其中hop1对于1跳节点时取值为1。

间接信任度:间接信任度获得其他节点的行为间接提高节点对其邻居节点的信任估计。主观节点Si通过观察客观节点Sj的邻居节点即Si基于Sj的二跳邻居节点的合理性计算所得。假设Sj在t时刻的邻居集合为Nei(j)t,其基于Sj的二跳邻居节点的合理二跳节点计算如式(4)和式(6)所示下,其中hop2Nei(i,j,m)t表示在t时刻时,记录Sj每个邻居节点对于主观节点Si的合理性,如果是合理二跳节点则标记为1,否则标记为0;conhop2Nei(i,j)t即统计在t时刻时,主观节点Si观察客观节点Sj的合理邻居节点的总数。本文将间接信任度定义为IDT(i,j)t,计算方法如式(7)所示,其中并且hop2取值为2。

综合信任度:根据得到的邻居节点间的直接信任度和间接信任度计算得到,主观节点对客观节点的总体信任度,定义为T(i,j)t,计算如式(8)所示。

其中 weight(j)=0.25,当节点受到虫洞攻击时,节点的真实邻居节点存在受到虫洞攻击节点并且此类情况出现地概率较大,对于这类受到虫洞攻击的邻居节点的邻居节点中大部分属于网络另一端的受虫洞攻击的节点,因此,此类邻居节点的间接信任度并不可靠。综合考虑此类情况,直接信任度的权值应大于间接信任度,本文取值为0.25。

3.2 虫洞过滤

通过4.1小节的计算,每个节点计算其与邻居节点的信任度关系,当两个信任度高于设定的阈值时,则判断该节点是其真实邻居节点,否则不接收邻居节点的信息。在动态的网络中存在漂移节点,对于漂移节点来说,由于位置被动的发生改变,导致该节点通过上述信任度评价后,其邻居节点的信任度都不可靠。因此,出现无邻居节点时,取邻居节点信任度最高的k个邻居节点作为其邻居,k=0.1D,D表示网络的连通度,通过实验发现当大于k值时,网络定位有所下降。

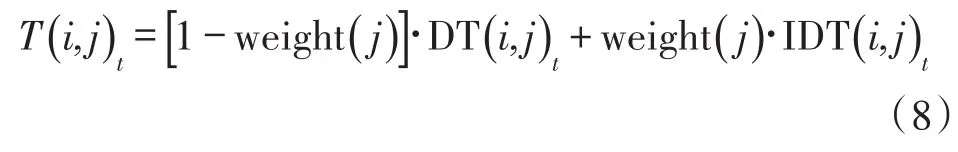

3.3 TMDV-Hop算法流程

本小节通过TMDV-Hop算法伪代码如表(1)所示来描述算法流程。TMDV-Hop算法主要分为3个步骤,首先,每个节点计算其与邻居节点的直接信任度,间接信任度和综合信任度;其次,每个节点基于其邻居节点的信任度进行划分,若大于一定阈值th的邻居节点划分为真实邻居节点向量,若真实邻居节点向量个数少于k时,为保证算法定位精度,将信任度最大的前k的节点划分到真实邻居节点向量中;最后,基于每个节点的真实邻居向量,完成DV-Hop定位。

表1 TMDV-Hop Pseudocode

4 仿真实验与性能分析

本仿真实验的主要目的是验证在虫洞攻击存在的情况下,本文提出的算法对抵御虫洞攻击的效果,本文主要使用相对定位误差来体现算法的性能。本文主要探讨网络连通度变化,虫洞链路的长度变化,锚节点密度变化来验证算法的执行效果。仿真实验中参数配置默认如下:将150个节点随机部署在150 m×150 m的正方形区域中,其中信标节点15个和传感器节点135个,节点通信距离R,虫洞攻击节点的通信范围也为R,漂移的传感器节点个数为15个,最大漂移距离设为MD。

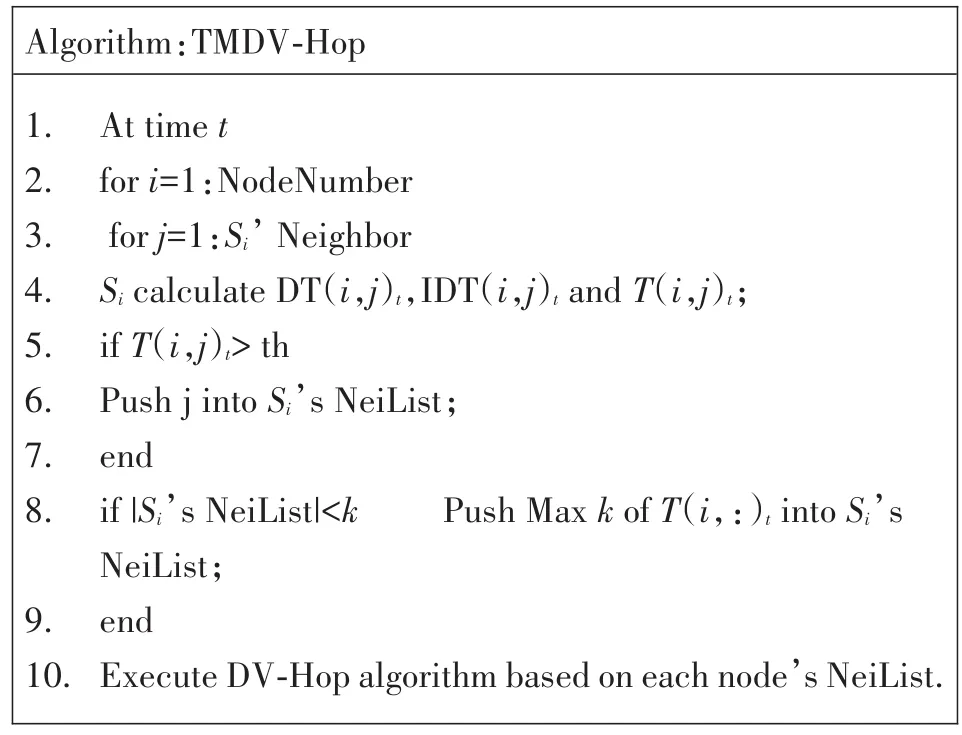

图2是在改变通信网络连通度和最大漂移距离,即R取值20~40和MD分别取值为0.5R、075R和R时,虫洞链路长度为3R时的相对定位误差曲线图。

图2 相对定位误差随网络连通度变化图

由图2可以看出,随着网络的连通度的增加,5条曲线都呈现下降的趋势。相对与受到虫洞攻击下的DV-Hop算法而言,TMDV-Hop算法能有效的抵御虫洞攻击,并且随着网络连通的上升,TMDV-Hop的定位精度趋近于正常的情况下的DV-Hop的定位精度,从图中可以看出,当网络连通度大于20时,定位精度下降趋势减弱,3条TMDV-Hop曲线都接近于DV-Hop曲线。此外,在连通度较低的时候,偏移距离越大,对网络定位精度的影响较大。

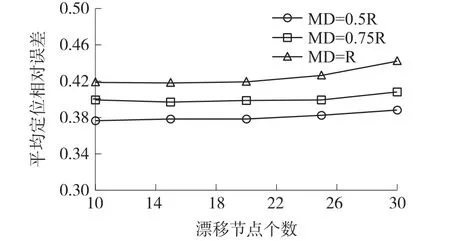

图3是在设置节点通信半径R=32情况下(网络连通度为19),改变漂移节点个数,比较在节点最大漂移距离分别取值为0.5R、075R和R时,相对定位误差曲线。从图中可以看出,3条曲线随着漂移节点的增多呈现上升趋势,但上升趋势并不明显,漂移节点个数对TMDV-Hop算法的稳定性的影响相对较少。此外,从图中可以看出漂移节点的最大漂移距离,影响这算法的性能,当移动距离越大,TMDV-Hop的平均定位误差越大,因此本文只探讨,漂移节点漂移距离较短的情形,该模型也比较符合实际情况。

图3 相对定位误差随漂移节点变化图

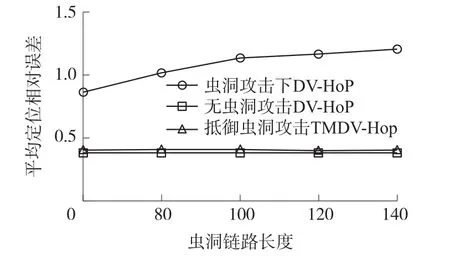

图4是在设置节点通信半径R=32(网络连通度为19),漂移节点个数为15且最大漂移距离MD=R的情况下,改变虫洞链路长度时的相对定位误差曲线图。从图中可以看出,虫洞攻击对DV-Hop定位过程的影响严重,远远大于正常DV-Hop定位的定位精度,且虫洞链路越长,平均定位误差就越大。本文提出TMDV-Hop算法随着虫洞链路长度的增加,其相对定位误差有所减小但幅度不大,并且接近于正常情况下的DV-Hop的定位精度。说明,在网络连通度较好的情况下,TMDV-Hop抵御虫洞攻击的鲁棒性较强。

图4 相对定位误差随虫洞链路长度变化图

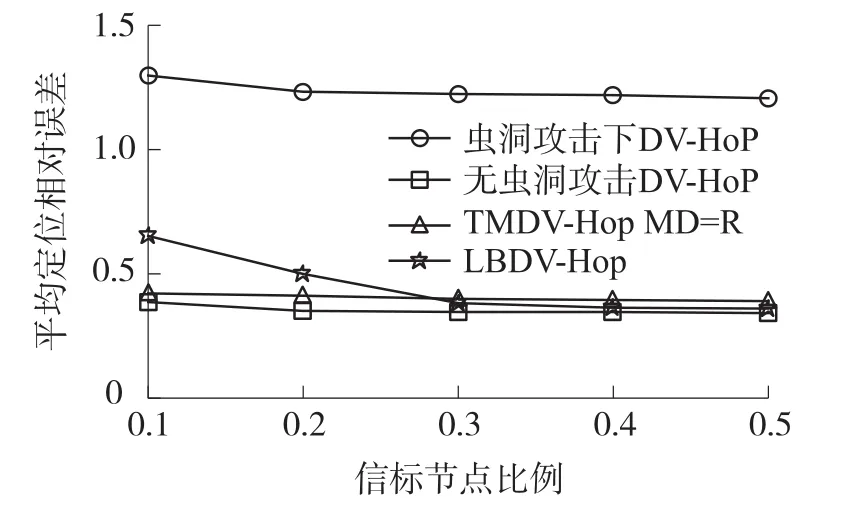

图4是在设置通信半径为32 m且虫洞链路长度为3R的情况下,比较信标节点个数变化时的相对定位误差曲线图。很明显在虫洞攻击下的DV-Hop算法相对定位误差较大。此外,从图4中也能看出,在节点最大漂移距离为R的情况下,本文所提出的TMDV-Hop定位算法的相对误差接近于正常的DV-Hop算法。相比较于文献[17]提出LBDV-Hop算法,TMDV-Hop算法在信标节点稀疏的条件下的定位效果更佳,鲁棒性较好。

图5 相对定位误差随信标节点变化图

5 总结

本文针对无线传感器网络中的无需测距的定位算法,分析了虫洞攻击对DV-Hop算法定位过程具有非常大的影响。接着本文提出了一种基于信誉模型的分布式轻量级的抵御虫洞攻击的安全定位算法,主要包括邻居节点间信任度评估,虫洞过滤即真实邻居节点选取,以及DV-Hop算法定位。仿真结果表明,在漂移节点移动范围较小的场景下,算法在重定位过程中的定位效果与DV-Hop算法基本相同,且在信标节点稀疏的场景下定位效果也非常不错。当漂移节点发生很严重的移动时,算法对此类节点的定位效果不佳。因此,今后研究工作方向是提高发生严重移动的漂移节点的定位效果,使算法适用更多的场景。

[1]毛科技,金洪波,苗春雨,等.无线传感器网络中的节点位置验证方法[J].传感技术学报,2015,28(6):850-857.

[2]Safa H.A Novel Localization Algorithm for Large Scale Wireless Sensor Networks[J].Computer Communications,2014,45:32-46.

[3]Gezici S,Tian Z,Giannakis G B,et al.Localization via Ultra-Wideband Radios:A Look at Positioning Aspects of Future Sensor Networks[J].IEEE Signal Processing Magazine,2005,22(4):70-84.

[4]Patwari N,Ash J N,Kyperountas S,et al.Locating the Nodes:Cooperative Localization in Wireless Sensor Networks[J].IEEE Signal Processing Magazine,2005,22(4):54-69.

[5]Vempaty A,Ozdemir O,Agrawal K,et al.Localization in Wireless Sensor Networks:Byzantines and Mitigation Techniques[J].IEEE Transactions on Signal Processing,2013,61(6):1495-1508.

[6]Shao H J,Zhang X P,Wang Z.Efficient Closed-Form Algorithms for AOA Based Self-Localization of Sensor Nodes Using AuxiliaryVariables[J].IEEE Transactions on Signal Processing,2014,62(10):2580-2594.

[7]Wang Y,Wang X,Wang D,et al.Range-Free Localization Using Expected Hop Progress in Wireless Sensor Networks[J].IEEE Transactions on Parallel&Distributed Systems,2009,20(10):1540-1552.

[8]Li X,Chen L,Wang J,et al.Fuzzy System and Improved APIT(FIAPIT)Combined Range-Free Localization Method for WSN[J].Ksii Transactions on Internet&Information Systems,2015,9(7):2414-2434.

[9]Lazos L,Poovendran R.SeRLoc:secure Range-Independent Localization for Wireless Sensor Networks.[J].Acm Transactions on Sensor Networks,2004,1:21-30.

[10]Lazos L,Poovendran R.HiRLoc:high-Resolution Robust Localization for Wireless Sensor Networks[J].IEEE Journal on Selected Areas in Communications,2006,24(2):233-246.

[11]Pirretti M,Vijaykrishnan N,Mcdaniel P,et al.SLAT:Secure Localization with Attack Tolerance[J].2005.

[12]Kuo S P,Kuo H J,Tseng Y C.The Beacon Movement Detection Problem in Wireless Sensor Networks for Localization Applications[J].IEEE Transactions on Mobile Computing,2009,8(10):1326-1338.

[13]Garg R,Varna A L,Wu M.An Efficient Gradient Descent Approach to Secure Localization in Resource Constrained Wireless Sensor Networks[J].Information Forensics and Security,IEEE Transactions on,2012,7(2):717-730.

[14]Yang Z,Wu C,Chen T,et al.Detecting Outlier Measurements Based on Graph Rigidity for Wireless Sensor Network Localization[J].IEEE Transactions on Vehicular Technology,2013,62(1):374-383.

[15]刘彩霞,黄廷磊.WSN中抵御虫洞攻击的改进的DV-Hop算法研究[J].传感技术学报,2011,24(10):1473-1478.

[16]陈鸿龙,王志波,王智,等.针对虫洞攻击的无线传感器网络安全定位方法[J].通信学报,2015(3):106-113.

[17]Chen Honglong,Lou Wei,Wang Zhi,et al.Securing DV-Hop Localization Against Wormhole Attacks in Wireless Sensor Networks[J].Pervasive and Mobile Computing,2014,16:22-35.

[18]Niculescu D,Nath B.DV Based Positioning in Ad Hoc Networks[J].Network IEEE,2003,22(1-4):267-280(14).

[19]Ganeriwal S,Balzano L K,Srivastava M B.Reputation-Based Framework for High Integrity Sensor Networks[J].ACM Transactions on Sensor Networks(TOSN),2008,4(3):15.

陈立建(1973-),男,汉族,浙江广播电视大学萧山学院副教授,硕士,主要研究方向为无线传感器网络;

金洪波(1991-),男,汉族,浙江工业大学计算机科学与技术学院物联网研究所研究生,主要研究方向为无线传感网络,le_blanc@126.com;

毛科技(1979-),男,汉族,浙江工业大学计算机科学与技术学院副教授,博士,主要研究方向为无线传感网络,数据挖掘,maokeji@zjut.edu.cn。

Secure Localization Algorithm Against Wormhole Attack in WSN*

CHEN Lijian1,2,JIN Hongbo2,MAO Keji2*,MIAO Chunyu2,WU Jinbin2,CHEN Qingzhang2

(1.College of Xiaoshan,Zhejiang Radio and Television University,Hangzhou311201,China;2.College of Computer Science and Technology,Zhejiang University of Technology,Hangzhou310014,China)

Localization is a pivotal technology in wireless sensor networks and location information of sensor nodes is essential to location-based applications.Wireless sensor network is a dynamic network,which is re-localized for a time.However,attackers are invaded easily and influence the re-localization.In this paper,we analyze the influence of wormhole attack on DV-Hop firstly.Then,a Trust-Model-based DV-Hop localization against wormhole attack is proposed.The simulation results shows that the proposed TMDV-Hop can efficiently reduce the effects of the wormhole attack on the DV-Hop re-localization without extra-hardware,which validates the effectiveness of the proposed algorithm.

wireless sensor networks;secure localization;DV-Hop;wormhole attack;trust model

TP393

A

1004-1699(2016)12-1882-06

��7230

10.3969/j.issn.1004-1699.2016.12.017

项目来源:国家自然科学基金项目(61379023,61401397,61302129);浙江省公益性技术应用研究计划项目(2015C31066)

2016-05-30修改日期:2016-07-09