LTE网络承载铁路业务安全保障机制研究

2017-01-09杰韩宜君李

石 杰韩宜君李 莉

(1.北京全路通信信号研究设计院集团有限公司,北京 100070;

2.北京市高速铁路运行控制系统工程技术研究中心,北京 100070)

LTE网络承载铁路业务安全保障机制研究

石 杰1,2韩宜君1,2李 莉1,2

(1.北京全路通信信号研究设计院集团有限公司,北京 100070;

2.北京市高速铁路运行控制系统工程技术研究中心,北京 100070)

LTE作为下一代宽带移动通信系统,目前在中国已经开始大规模商用。研究分析LTE系统的安全架构,并讨论其应用于铁路系统承载列控或者语音等业务的安全保障机制,以期对LTE技术在铁路系统的应用具有指导意义。

铁路;通信系统;LTE;安全机制;铁路应用

1 概述

2011年12月,UIC在第七届高速铁路大会上,确定了铁路下一代移动通信系统将直接由GSM-R技术向LTE技术发展。LTE在UMTS和GSM的基础上进行了改进,继承了其系统的安全技术的优点,同时可以提供更加完善的安全特性和安全服务。通信安全是通信系统的一个组成部分,尤其是对于承载铁路业务的通信系统,对安全性提出了更高的要求,因此需要对LTE网络承载铁路业务的安全保障机制进行研究。

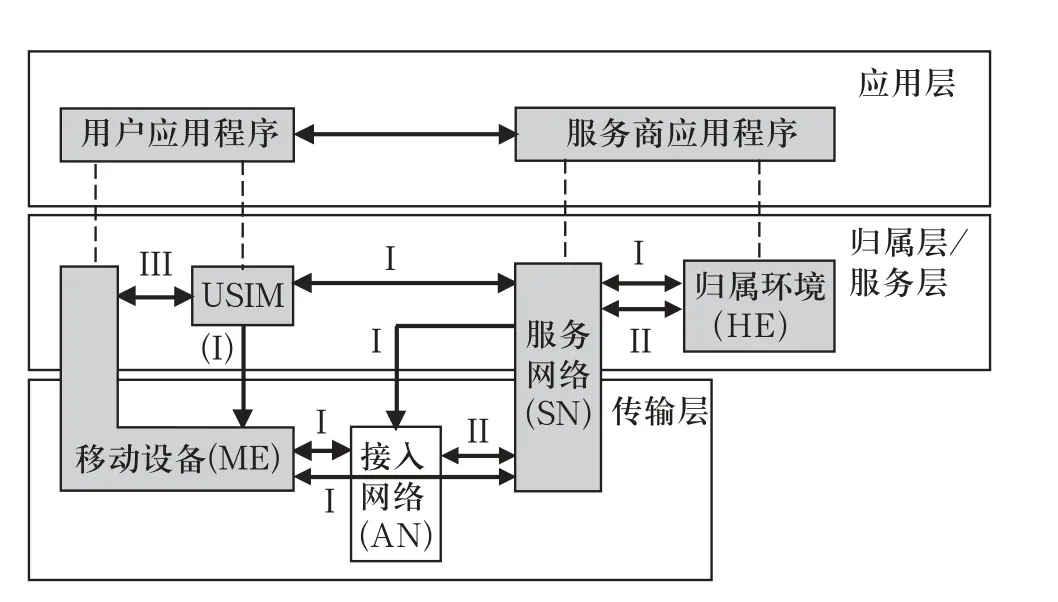

2 LTE/SAE的安全架构

LTE/SAE网络的安全架构和UMTS的安全架构基本相同,分为3个层面:由高到低分别是应用层、归属/服务层、传输层。如图1所示。

由图1可知,LTE/SAE的安全架构和UMTS的网络安全架构相比,有如下区别:

图1 LTE安全体系架构

1)移动设备(Mobile Equipment,ME)和服务网络(Service Network,SN)之间为双向箭头,表明ME和SN之间也存在非接入层安全,非接入层和接入层的安全相互独立。

2)接入网络(Access Network,AN)和SN之间为双向箭头,表明AN和SN之间的通信需要进行安全保护。

3)增加服务网认证的概念,归属环境(Home Environment,HE)和SN之间的箭头由单向箭头改为双向箭头,缩减空闲模式的信令开销。

此外,LTE/SAE网络的安全又分为5个安全特性组(域),每组分别应对不同的安全威胁,以完成不同的安全目标:

1)网络接入安全(I)

由于用户终端通过空中接口接入到LTE网络时,该过程中,用户数据可能在空中接口被截获。网络接入安全的作用是为用户的接入提供安全保障,防止针对无线接入链路的攻击,阻止用户私有信息被非法窃听或者被肆意篡改。

2)网络域安全(II)

网络域安全主要防御对有线网络的攻击,保证节点能够安全的交换AN和SN之间以及AN内部的信令数据、用户数据,并保证用户接入的SN是合法授权的。SN是否合法授权由归属网络决定。其主要包括密钥建立、密钥分配和安全通信3个层次。

3)用户域安全(III)

用户域安全主要保证用户能够安全的接入移动台,主要包括2个层次的认证:

USIM对用户的认证:只有合法的用户终端才能使用特定的USIM,该认证可以通过设置SIM卡的个人识别码PIN(Persona lIdentification Number)实现。

USIM到终端的连接:只有合法的USIM,才能匹配特定的终端设备,USIM和终端用户共享存储在USIM和用户终端中的密钥,对于不能证实自己的合法身份的USIM,用户终端对它的访问将拒绝。

4)应用域安全(IV)

应用域安全主要保证用户与服务提供商的应用程序之间可以安全的进行信息交互。应用层上的业务对于安全有不同的应用需求,其不同的安全级别可由网络操作员或服务提供商根据自身需求进行适当选择。

5)安全服务的可视性和可配置性(V)

安全特性的可视性(security visibility):安全特性的可视性主要是指在某些事件中,系统可以提供安全特性的可见度,即安全功能是否在运行,对于用户而言一般是透明的。例如:网内加密的提示,AS加密的提示等。

安全的可配置性(security eortfigurability):安全的可配置性是基于安全特性可视性的基础上实现的,即网络和用户根据安全特性的状态,可以配置当前是否提供或者使用某项服务。

3 LTE网络承载铁路业务信息安全保障机制

LTE在网络接入域的空中接口是开放的无线信道,在此接口中传输的通信内容可能被窃听,通信数据可能被篡改,甚至通信对方的身份有可能被假冒等。这些不安全因素将直接威胁到承载铁路业务的安全性。因此,在将LTE网络应用到承载铁路业务中,需要建立完善的LTE安全机制。

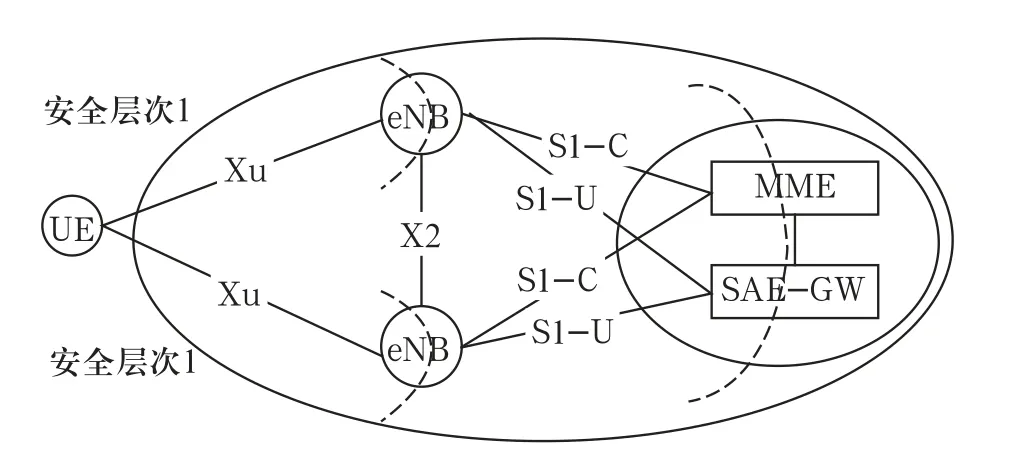

3.1 LTE-R网络的安全层次

LTE-R网络基于LTE/SAE网络,采用扁平化的网络架构,从而使得eNB处于一个不完全信任区域。为了防止eNB被攻击后对核心网构成威胁,在原来认为安全的eNB与核心网之间也需要增加安全保护措施。因此,LTE-R的安全机制包括两个层次,接入层(Access Stratum,AS)和非接入层(Non-Access Stratum,NAS)如图2所示。

图2 LTE-R的安全层次

1)接入层(AS)安全

AS安全是UE与eNB之间的安全,包括AS信令安全和用户面(User Plane,UP)数据安全。AS信令安全主要指RRC安全,包含加密和完整性保护;用户面UP数据的安全仅包含加密,未考虑完整性保护。

AS层加密和完整性保护均由分组数据汇聚协议(Packet Data Convergence Protocol,PDCP)实体实现。

2)非接入层(NAS)安全

NAS安全是UE和MME之间的安全,即NAS信令安全,包含加密和完整性保护。

NAS层加密和完整性保护由EPS移动性管理(EPS mobility management,EMM)实体实现。

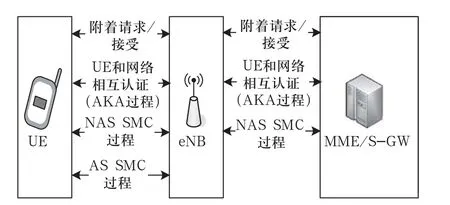

3.2 LTE-R网络的安全机制

LTE-R的安全机制流程可以大致分为以下几个部分,如图3所示。

图3 LTE-R的安全机制流程

假设UE开机时,USIM卡中没有有效的EPS安全场景。通常,UE开机选网后会首先向网络发起附着请求,此消息是没有加密和完整性保护的。此时,因为有效的EPS安全场景尚未建立,这会触发网络发起认证和密钥协商(Authentication and Key Agreement,AKA)过程,认证网络和UE的合法性,并会产生一些必要的安全参数。

当AKA过程成功完成后,生成下一步安全过程所需要的密钥。但对信令、数据的加密与完整性保护还需要相应的算法。由于UE向网络发送的消息没有进行安全保护,这就会触发MME发起安全模式命令(Security Mode Command,NAS SMC)过程,并且此消息是需要完整性保护的,以保证算法没有被操控,该算法即为在SMC请求中选择的算法。经过NAS SMC过程后,从UE发出的NAS信令消息均需进行加密和完整性保护,一直传送到MME后再进行解密和完整性验证。

在NAS SMC过程之后,一般是AS SMC过程。当eNB和UE之间进行完成AS SMC过程后,PDCP就可以对AS信令、数据进行安全保护。

至此,NAS层和AS层的安全性激活都已完成,业务内容可以在UE和网络之间安全传输。

上述安全机制详述如下。

3.2.1 临时身份标识机制

IMSI可以用来唯一识别一个用户,对于终端用户和网络来说都具有很强的机密性。为了避免IMSI在空中接口中传输发生泄露,LTE-R采取一种临时身份标识机制,MME通过为UE分配全球唯一临时标识(Globally Unique Temporary Identity,GUTI)作为用户身份的替代,来隐藏用户真实的身份信息,从而提供UE标识的保密性。

3.2.2 认证和密钥协商(AKA)过程

认证和密钥协商(AKA)过程,也即鉴权过程,是EPS加密和完整性保护的第一步。认证和密钥协商机制的目的是为用户和网络之间提供相互的认证,并商定信息加密和完整性保护所需要的密钥。AKA过程发生在用户终端(UE,包括ME/USIM)、移动性管理实体(MME)、归属环境(HE)3个实体之间,通过归属环境HE中的鉴权中心AuC和USIM之间共享的长久密钥K实现用户和网络之间的双向鉴权,确保无线链路的安全。

3.2.3 NAS SMC过程

当AKA过程完成后,EPS安全上下文已经建立,但是还没有协商相应的安全算法,是不完整的安全上下文,没有被激活使用;或者当前有EPS安全上下文正在被使用,但网络修改相关的安全算法或者需要重建EPS安全上下文,这时就要NAS SMC过程。

3.2.4 AS SMC过程

接入层安全模式命令激活接入层安全,提供接入层信令数据的加密和完整性保护,并且提供用户面数据的加密功能,该过程包含一个在eNB和UE之间往返消息。eNB发送给UE一个AS SMC消息,然后UE回复一个AS SMC完成消息。

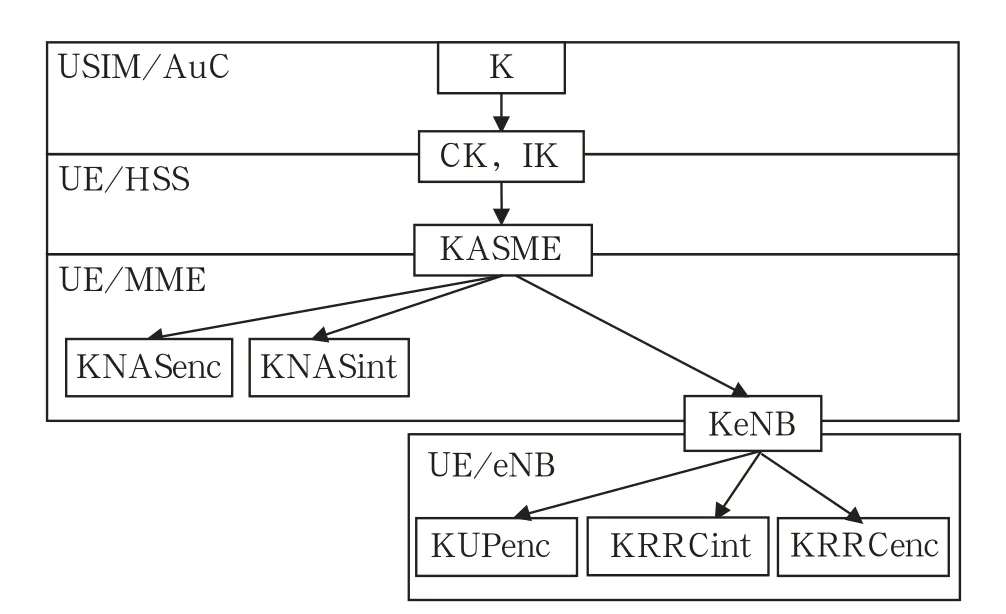

3.3 LTE-R网络的密钥架构

为了保证LTE-R的NAS层安全与AS层安全之间的相对独立性,二者需要分别使用不同的安全密钥。这种机制提升了系统整体的安全性;同时对于多类别无线接入技术都连接到EPC的情况下,也更加容易控制整个系统的安全性。

LTE/SAE的密钥层次架构如图4所示,由K派生出较多层次的密钥,依次实现各层的加密和完整性保护,提高了通信中的安全性。

图4 密钥架构

LTE/SAE网络的密钥层次架构中包含如下密钥:

1)UE和HSS间共享的密钥K、CK/IK

K为长期共享密钥,长度为128 bit,其存储在USIM卡和AuC中,用来推算其他密钥。

CK/IK为USIM和AuC在AKA认证过程中生成的密钥对。CK是加密密钥,IK是完整性保护密钥,两者的长度均为128 bit。这两个参数不被直接使用,而是一直存储在归属用户服务器(Home Subscriber Server,HSS,存在于归属环境HE)中,用于推算中间密钥KASME。

2)UE和ASME共享的中间密钥KASME

KASME是由UE和HSS依据CK/IK推算得到的密钥,长度为256 bit,主要作用为推算下层密钥。

3)UE与MME的 共 享 密 钥KNASenc、KNASint

KNASenc和KNASint为UE和MME根 据KASME推算得到的密钥,两者分别用于UE和MME间NAS信令的加密和完整性保护。它们都是UE和MME通过NAS SMC过程协商的加密算法获得。在NAS SMC过程中,MME和UE都要依据自身的安全能力选择加密和完整性保护算法,在使用时,两者都要由256 bit截断为128 bit。

4)UE与eNB的共享密钥KeNB、KRRCenc、KRRCint、KUPenc

KeNB为UE从ECM-IDLE状 态 进 入ECMCONNECTED状态时,由UE和MME各自依据上行NAS信令COUNT和KASME推算获得。KeNB用于推导AS层(RRC业务和UP业务)密钥。

KRRCenc和KRRCint为UE和eNB通过AS SMC过程协商加密和完整性保护算法,根据KeNB推演得到,用于UE和eNB之间RCC加密。

KUPenc为UE和eNB通过AS SMC过程协商加密和完整性保护算法,根据KeNB推演得到,用于UE和eNB间UP的加密。

4 结束语

LTE目前技术标准成熟,且在国内外公众通信网络、城市轨道交通领域以及朔黄铁路中均已得到成功应用,而由于铁路业务的特殊应用场景和业务需求,以及铁路业务的高可靠性和高安全性的要求,继续深入研究LTE应用于铁路业务的安全保障机制具有重大意义。

[1] 3GPP Organizational Partners.3GPP TS 33.401-Technical Specification Group Services and System Aspects;3GPP System Architecture Evolution(SAE);Security architecture[S].2015.

[2]邓亚平,付红,谢显中,等.3GPP LTE/SAE安全机制及其在协议栈中的实现[J].电讯技术,2009,49(9):27-32.

[3]许杨春.LTE接入过程中的安全机制[J].移动通信,2011 (16):43-46.

As the next generation of broadband mobile communication system, LTE has been used commercially in large scale. This paper analyzes the security architecture of LTE system in public mobile communication, and discusses the security mechanism used in railways for carrying train control information and voice services etc, hopefully providing reference and guidance for the application of LTE technology in railway engineering.

railway; communication system; LTE; security mechanism; application in railways

10.3969/j.issn.1673-4440.2016.06.009

2016-08-23)

中国铁路总公司科技研究开发计划重点课题(2015X010-E)