4A统一安全管理平台关键技术分析与评估

2016-12-30徐骁麟中国信息通信研究院技术与标准研究所工程师

徐骁麟 中国信息通信研究院技术与标准研究所工程师

穆琙博 中国信息通信研究院技术与标准研究所工程师

宋菲 中国信息通信研究院技术与标准研究所工程师

朱晓云 中国信息通信研究院技术与标准研究所工程师

4A统一安全管理平台关键技术分析与评估

徐骁麟 中国信息通信研究院技术与标准研究所工程师

穆琙博 中国信息通信研究院技术与标准研究所工程师

宋菲 中国信息通信研究院技术与标准研究所工程师

朱晓云 中国信息通信研究院技术与标准研究所工程师

互联网时代,网络空间安全上升到前所未有的高度,对网络空间进行全方位安全管控成为国家、行业、企业必须推进和落实的重要工作。4A统一安全管理平台在企业级安全管控中发挥着关键作用,其以身份认证为核心,对企业网络空间的账号、认证、权限和审计进行统一管理。本文结合网络空间安全需求,对4A平台的架构和关键技术进行分析,并对国产典型4A平台进行综合评测,以剖析实施4A管控方案的重点和难点。

4A;安全管理平台;网络空间;信息安全

1 引言

随着互联网在世界范围的进一步普及,基于网络的应用服务在各行各业深入发展,由此产生的安全问题也愈演愈烈,安全事件所导致的严重后果和影响难以估量。近年来,我国将网络空间安全提升到国家战略层面,成立了中央网络安全和信息化领导小组。习总书记指出,“网络安全和信息化是事关国家安全和国家发展、事关广大人民群众工作生活的重大战略问题”,一方面要强化网络优势加快促进社会经济发展,另一方面要使网络可管可控避免安全隐患。

4A统一安全管理平台在网络空间安全管控中占据着重要地位,发挥着关键作用。2002年,美国萨班斯法案生效,要求管理人员通过有效的技术手段能够对内部网络进行严格管理,控制、限制和追踪用户行为;2007年,由我国公安部、保密局、密码管理局和国务院信息工作办公室联合印发的《信息安全等级保护管理办法》及后续一系列标准也对相关安全工作做出了规定。由此,4A统一安全管理平台的应用得到了强有力的推动和法律的保障。经过前后二十多年的发展,4A从概念到实用化,逐渐成为保障网络空间安全不可或缺的一环。

典型的4A统一安全管理平台以身份认证为核心,由统一账号(Account)管理、统一认证(Authentication)管理、统一权限(Authorization)管理、统一审计(Audit)管理4个主要部分构成。它隔离了外部网络和内部网络,通过身份和权限认证,既可以防护外部恶意入侵和攻击,还可以监控和审计内部行为,对整个应用环境进行全方位管控。其管控范围之广、涉及人员之众、技术类型之多样、工作流程之复杂,都对平台的部署、测试、运行及维护带来了极大的挑战。

鉴于此,本文将围绕4A统一安全管理平台的关键技术进行简要分析,并对典型4A系统开展相关评测,以剖析实施4A方案中的难点和重点。

2 网络空间4A需求分析

4A平台是网络空间安全保障体系的重要组成部分。当前严峻的网络安全形势使得国家和企业对4A平台的需求更加迫切,同时对4A平台提供的安全保障能力也更加关注和期待。

2.1 网络安全形势不容乐观

互联网产业在社会经济活动中深度融合发展使我国网络空间安全形势愈加严峻。据国家互联网应急中心发布的《2015年中国互联网网络安全报告》所述,2015年共发现网络安全事件超过12万起,同比增长达125.9%。首届中国互联网安全领袖峰会发布的《CTO企业信息安全调查报告》显示,超过45%的企业在3年内发生过不同量级的信息安全事故,有23.9%的企业没有信息安全团队。大量企业网站存在各种类型的漏洞,发生了多次严重的“拖库”事件。IDC发布的报告显示,网络基础设施已被全球性高危漏洞侵扰,心脏流血漏洞威胁我国约3.3万台服务器,Bash漏洞影响全球约5亿台服务器及相关网络设备。这些都使我国基础通信网络、金融、工控等重要信息系统的安全面临严峻挑战。

2.2 亟需统一安全管理体系

大规模信息技术的应用使得企业亟需统一化的安全管理体系来协同管控不同的业务系统。在多年的信息化建设后,企业内部采用的信息系统逐渐多样化,且具有较高的复杂度。一方面,每个独立的信息系统都会根据业务需求配置一定的安全防护能力,这些安全模块各自为阵、互不交互,呈现较高的冗余性和空白点;另一方面,不同的信息系统由不同的系统管理员维护,面对安全风险时往往要协调多个系统管理员处理,存在职责不清和业务不熟等问题。这种分散的、分布式的信息系统架构给安全管理带来了诸多困难,也引入了潜在的安全风险。统一的安全管理体系应能够整合起所有信息系统的安全防护功能,通过统一的管理员、入口和工作流对身份和权限进行管理、控制、认证和审计。

2.3 增强安全架构扩展性

企业的持续发展和信息化水平的不断提高要求安全平台架构具有较高的扩展能力。在网络空间扩展、安全管控范围扩大、规模增加的情况下,应避免安全管理平台出现错漏甚至崩溃。这体现在两个层面,分别是系统级扩展和资源级扩展。系统级扩展面向应用系统、安全系统和功能的增加场景,能够集成、兼容网络空间中的新系统和功能,从而保证系统在扩展后仍然处于安全可控状态。资源级扩展面向资源、用户数量的增加场景,能够保证足够的安全平台扩容空间,从而在集成新资源、提升用户数量后仍然能够高效处理新增安全管控需求。通过提升这两个层面的扩展能力来增强网络空间安全保障的有效性和可用性。

2.4 提高管控平台安全性

企业网络空间安全的前提是安全管理平台自身的安全可靠。4A平台的安全性需求主要体现在数据安全和通信安全两个方面。数据安全要求4A平台在数据的生成、存储和使用过程中应严格遵守相关安全规范,要有清晰的数据操作日志,要有完善的数据备份和恢复机制。对于系统中的敏感数据,如用户名、密码等信息要采用适当的加密方式存储,确保关键数据的完整性和可恢复性。通信安全要求4A平台在内部系统交互、数据传输过程中支持加密通信协议,防止信息被窃听和篡改。只有确保了4A平台自身的安全性,才可能保证网络空间的安全性。

34 A平台架构及关键技术

4A平台面向信息系统的账号、权限、认证和审计等4个方面进行统一管理,较高的安全性要求决定了其架构、功能及工作流程具有较高的复杂度,这里分别从这3个角度进行分析。

3.1 平台架构

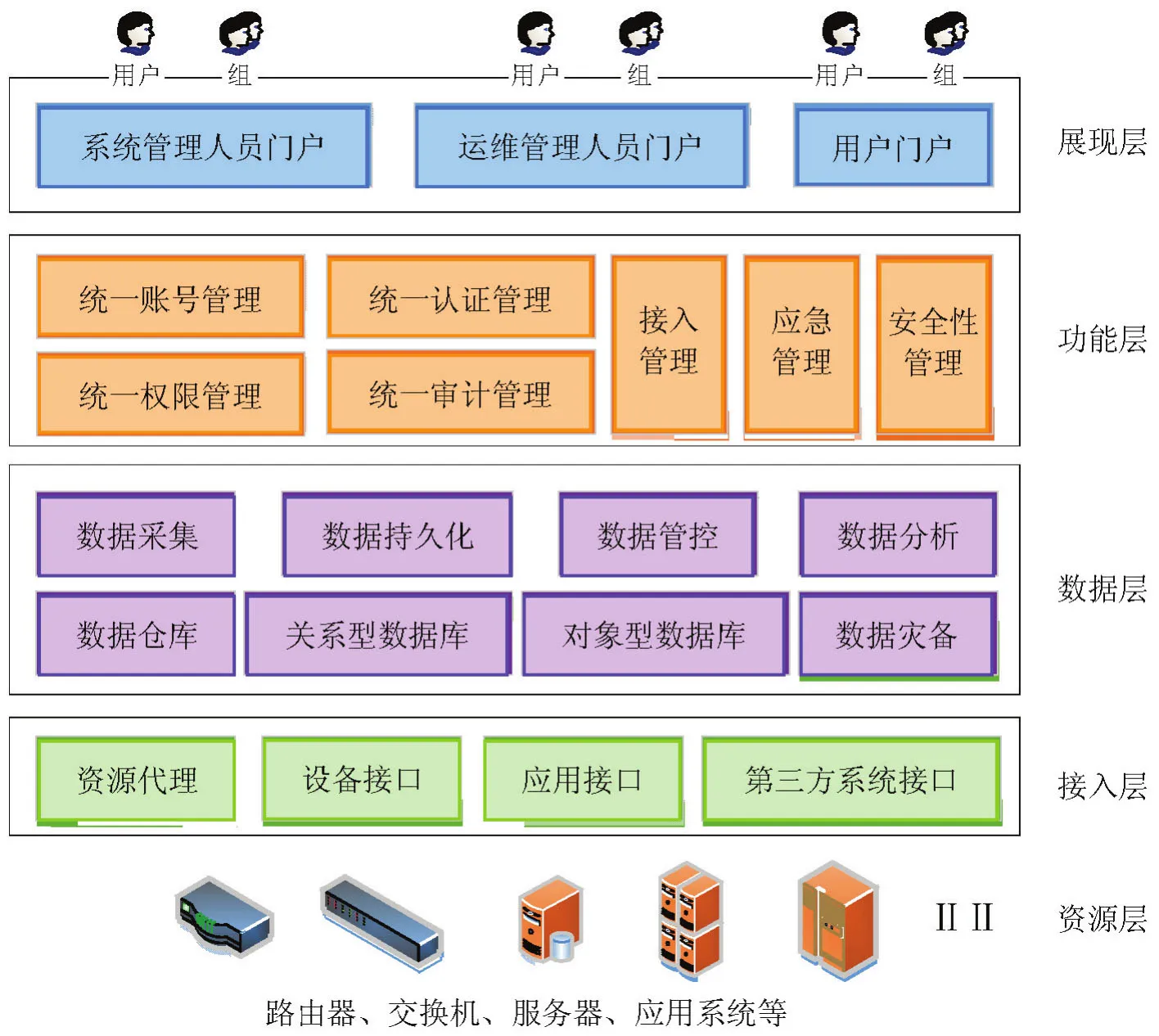

总体来看,一个完整4A平台的典型架构如图1所示,由5个层次构成,分别为展现层、功能层、数据层、接入层、资源层。

(1)展现层

4A平台采用B/S模式构建,展现层以门户形式集成了各项安全管控服务接口。面向管理员的门户系统提供了对平台的管理、维护、审计、查询,以及对账号的管理、授权、认证等功能的可视化访问操作接口;面向操作员的门户系统提供了对资源的接入管理、授权绑定等功能的可视化访问操作接口。展现层通过对各模块的重新组织来适应基本业务流程的变更,而不会对功能层和数据层产生影响。

(2)功能层

功能层是4A平台的核心,提供了与4A安全管理相关的业务逻辑和子系统,包括统一的账号、授权、认证、审计管理等核心服务,也包括平台安全性管理、应急管理等增强型服务。纵向上,功能层向展现层暴露出各项服务的管理和应用接口,提供业务逻辑和数据访问入口;从数据层获取业务所需的数据结构和数据处理能力,并将数据导入各服务模块。横向上,功能层与外部系统进行互联,负责与其他管理平台的功能集成或联动。

(3)数据层

数据层以数据为中心,对4A平台的各类数据进行仓库式统一集中管理,包括数据基本管控、数据处理分析和数据灾备。数据的基本管控是指从接入层和功能层获取用户、资源相关信息,以及对信息的聚合、结构化、持久化存储等;数据的处理分析是对采集上来的数据进行离线或在线、批量或流式的计算分析,按照业务逻辑要求向功能层提供必要的数据支持;数据灾备是对数据安全的重要保障,通过双机热备、镜像存储等方式来提高数据层的可用性和可靠性。

图1 4A统一安全管理平台系统架构图

(4)接入层

接入层是沟通4A平台与应用、资源的桥梁,是用户访问应用系统、资源设备的统一入口。通过接入层,主机、服务器、网管系统等设备可以无缝接入4A平台,接受统一的安全管控,支持用户的单点登录;应用系统同样可以纳入4A管控,在门户系统中集成相应入口,支持用户的直接访问。

(5)资源层

广义上,资源层是所有可以被纳入4A管控体系的虚拟实体、物理实体等资源构成的集合;狭义上,资源层是所有受4A平台管控的应用、设备的集合,这些资源由不同厂商开发和生产,具备或不具备自身安全管控能力,对访问和其他操作有一定的鉴权需求。资源层中的实体应当具有一定兼容性和扩展能力,以支持4A平台的接入和集成。

3.2 核心功能

如上所述,4A平台的核心是提供面向4个A的管理,即统一的账号管理、统一的认证管理、统一的权限管理及统一的审计管理,这里对这4个核心功能的关键点做一归纳。

(1)账号(Account)

统一账号管理是对包括系统主账号、从账号、账号密码策略、同步等功能在内的全生命周期管理。4A平台通过主账号来标识一个唯一的自然人,该类账号可以为内部系统员工账号、系统运维人员账号、外部系统接入账号等。从账号为绑定具体资源的可被主账号使用的接入账号,通过主从账号间的映射实现应用或设备资源的登录与操作。账号信息包括与用户身份识别相关的基本信息、与部门机构相关的组织信息、与账号可用性相关的时效信息等。

(2)认证(Authentication)

统一认证管理是对用户登录各信息系统过程进行集中管控,维护认证策略,根据用户的身份标识来鉴别用户是否能登录相关系统,并提供应用系统和设备资源的单点登录功能。在传统的“用户名—密码”认证方式基础上,还可以集成短信动态认证、邮件认证、智能卡、数字证书等多种高级认证方式。对于不同安全等级的用户或场景,可以自定义不同的认证策略,也可以选择多种认证策略的协同。

(3)权限(Authorization)

统一权限管理是对用户、角色、资源等一系列元素间关系的集中管控,维护“用户—角色”、“角色—权限”、“权限—资源”的配置策略,控制用户对应用和资源的操作粒度。通过权限管理可以实现角色(组)、权限、资源(组)的创建、修改、查询、删除等基本控制操作,还可以实现权限绑定、角色绑定、资源绑定等授权操作。认证管理和权限管理的结合构成了平台访问控制的基础,通过认证实现入口管控,通过授权实现内部管控,从而达到全工作流程的安全控制。

(4)审计(Audit)

统一审计管理是对合法和非法用户对各类应用和资源的访问操作的记录、统计和分析过程。通过对终端、主机、网络设备的系统日志采集、自定义日志采集、网络侦听等多种方式来获取操作记录,并通过相关数据和用户行为的关联分析实现敏感事件的统计和过滤,并具备高危事件的告警能力。平台管理员可以自定义配置审计策略和报表规则,从而选取合适的审计模块和报表模块,在效率和精确性中做出权衡。

(5)安全性管理

平台安全性管理模块是对4A平台自身安全性的增强,提供关键模块间及跨平台的加密通信功能,针对敏感数据的加密存储和备份功能,采用VPN等安全远程访问通道。应急管理功能是对4A平台可用性的增强,提供在突发事故时的平台可用性。应急系统能够(准)实时同步主系统数据,在主系统损坏无法访问时临时承担部分安全管理功能。

3.3 关键业务流程

在上述核心功能中,起到关键作用的是主从账号之间的映射、用户单点登录、用户权限映射等3个主要业务。

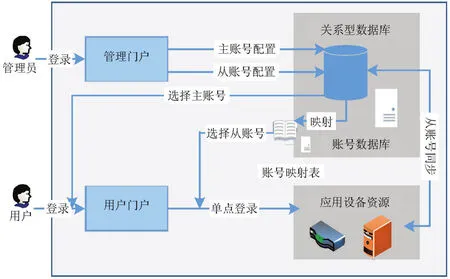

(1)主、从账号映射

主账号与从账号之间的映射决定了用户可以通过哪些从账号访问到哪些资源。在4A平台运行时,主、从账号映射如图2所示。

业务流程如下:

配置具有主、从账号和资源管理权限的管理员账号,通过此账号登录管理门户。

创建/选择用户主账号,配置主账号信息。

创建/选择从账号,配置从账号信息,并将从账号同步至资源上。

进入目标主账号配置界面,将上述从账号绑定至该主账号下,映射信息持久化存入数据库。

由目标主账号登录用户门户,通过上述从账号测试访问应用和资源。

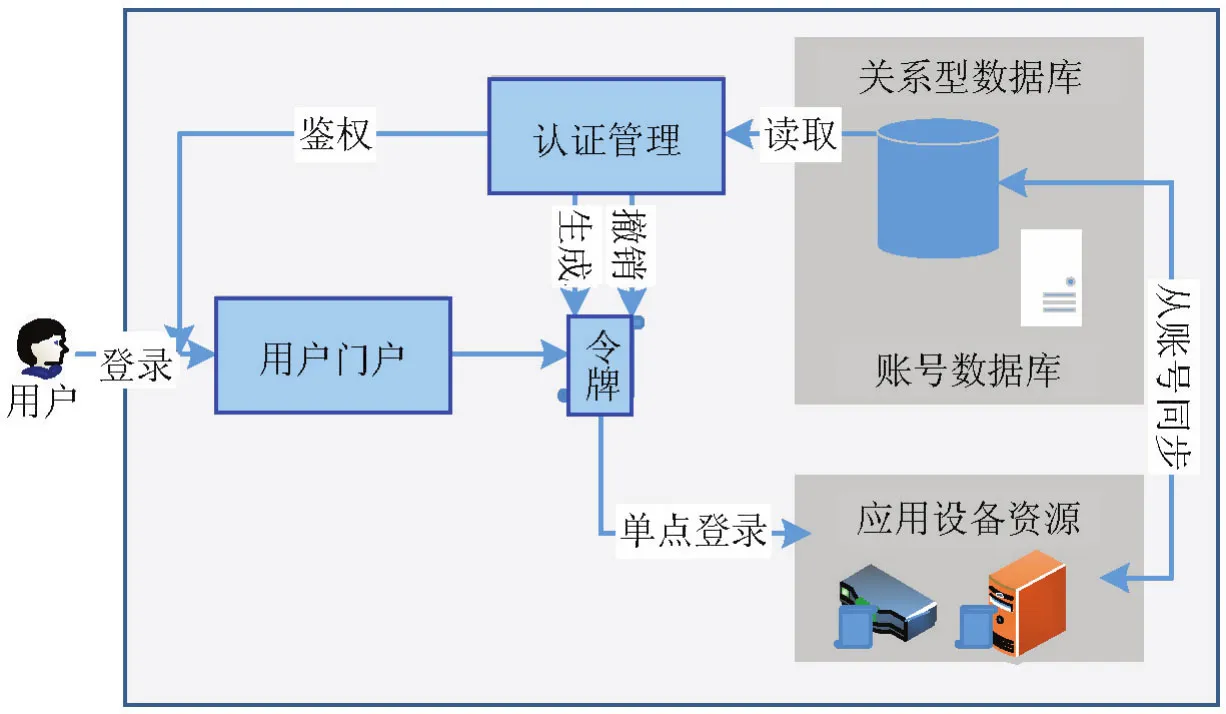

(2)单点登录

单点登录使得用户对多应用、多资源的访问更加便捷和安全。在通过主账号登录认证后,即可操作所有已被授权的应用资源;在登出当前主账号后,所有相关应用资源即同步登出。单点登录如图3所示。

业务流程如下:

用户通过主账号登录门户系统。

统一认证管理模块鉴别登录请求合法性及信息的正确性。

登录成功后获得访问令牌,在令牌有效期内选择从账号直接访问所有已授权应用资源。

令牌失效后,发出的访问请求被鉴别为非法,无法继续访问资源,可通过重新登录再次获取。

登出系统后,设置令牌为失效状态或将其删除。

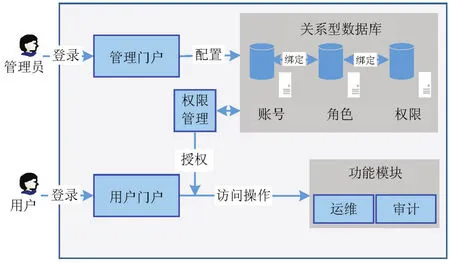

(3)用户、角色、权限映射

图2 4A平台主、从账号映射流程示意图

图3 4A平台用户单点登录流程示意图

权限映射是实现访问控制至关重要的一步,通过对权限的细粒度划分,实现用户对资源访问操作的细粒度控制。用户、角色、权限3者的映射如图4所示。

图4 4A平台用户、角色、权限映射流程示意图

业务流程如下:

配置具有用户、角色、权限管理权限的管理员账号,通过此账号登录管理门户。

创建角色,给该角色配置功能模块权限,实现角色与权限绑定。

选取主账号,将上述角色分配给该主账号,实现用户与角色绑定。

用户通过上述主账号登录门户系统,可执行绑定角色所具备权限的操作。

更新用户、角色绑定或角色、权限绑定后,可(准)实时反馈至当前会话中。

4 典型4A平台评估

当前4A统一安全管理平台已基本实现国产化,为了深入了解国产4A平台的发展现状,选取5个典型平台进行评测,重点关注4A平台的基本功能,同时关注不同4A平台在功能和性能表现上的差异。

4.1 评测项目及标准

此次评测覆盖4A平台共7个大类的功能项和4个大类的性能项,具体参见表1。这些测试项可进一步细化成共计49项功能项和8项性能项,针对这57个测试项对所选取的4个典型4A平台逐一进行评测。

功能测试范围为:账号管理、权限管理、认证管理、访问控制、审计管理、安全性管理、应急管理。

评测结果分为:通过、不通过。

性能测试范围为:用户并发、响应时间、实时性、稳定性。

评测结果分为3个档次:通过、不通过、比较项。

在评测过程中,允许对系统进行一定调试,在调试后仍然不能满足要求的,该步骤将被判定为不通过,受此影响,该测试项会被判定为不通过项。

4.2 评测结果及分析

(1)功能评测结果

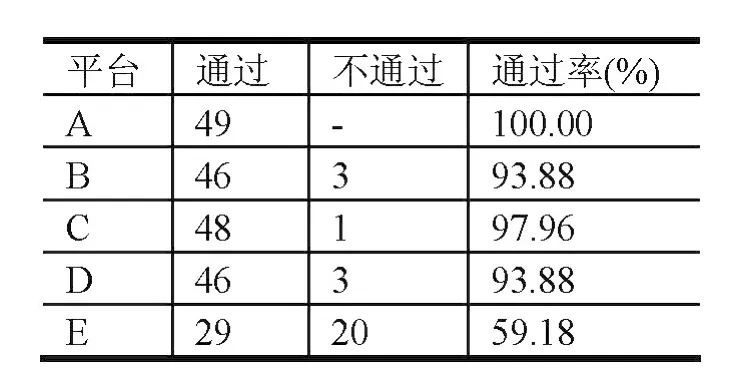

功能测试总体结果如表2所示。

按照通过项数量分类,5个4A平台划分为3个梯队,第一梯队(A)平台通过了全部的功能测试,第二梯队(B、C、D)平台存在少数不通过项,第三梯队(E)平台存在大量不通过项。由此可以看出,不同国产4A平台在功能完备性上存在显著差距,部分平台未能覆盖主要工作流程,甚至缺少关键功能模块。

为进一步探究4A平台的功能缺陷主要集中在哪些模块,分析了通过项和不通过项在各测试大项中的分布情况。经过调试后通过项集中在前3个大项中,即账号管理、权限管理、认证管理,特别是在涉及到账号生命周期管理和资源接入时,存在较多的不稳定状态,需要进行多次调试才能继续测试。不通过项在各测试大项中均有所分布,特别是D平台在功能完备性的各方面都较弱。

表1 4A平台评测项范围及判定标准

表2 4A平台功能项评测结果

(2)性能评测结果

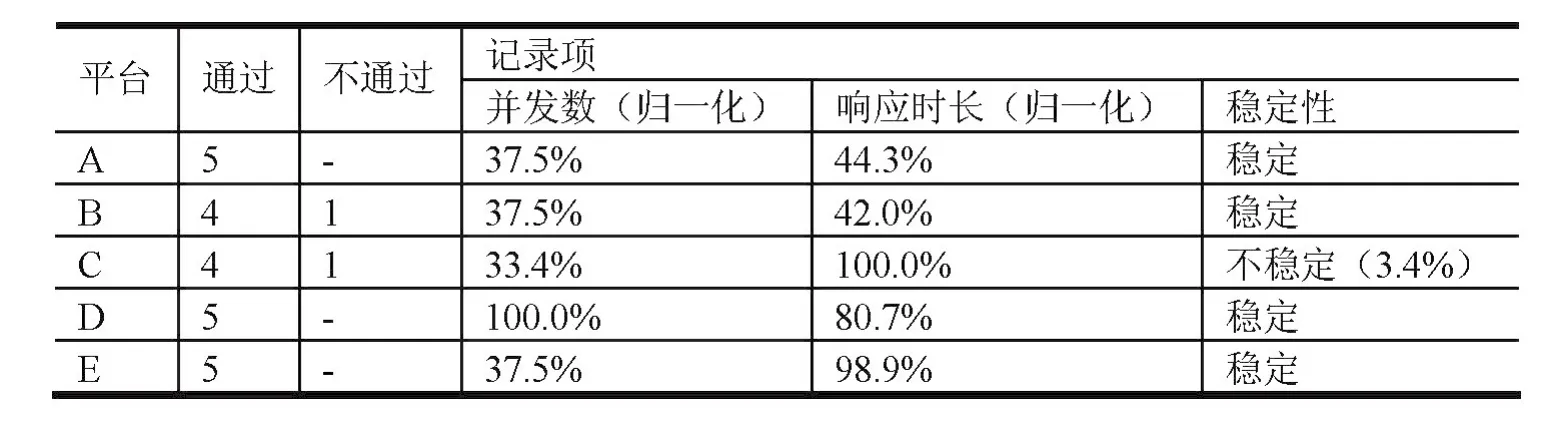

性能评测在功能评测基础之上展开,测试数据未达到预设值的性能项判定为不通过,不具备所需功能项的性能项也判定为不通过,对并发数和响应时长数据进行归一化处理。4A平台性能项评测结果参见表3。

可以看出,绝大多数平台都顺利通过判定项测试,B、C两个平台因部分功能缺失和数据不达标而产生不通过项。并发性体现了4A平台在(性能可接受前提下)所能承受的最大负载量,越大的并发性说明平台能承受越大的负载压力。对比各平台的并发数据,D平台具有最高的并发性能,C平台并发性最差,A、B、E平台处于同一水平线。响应时间体现了4A平台处理事务的效率,越短的响应时间体现了平台具有较高的处理能力。对比各平台的响应时长数据,B平台具有最短的响应时间,因此具有最好的事务处理能力,C平台的响应时间最长,E平台与C平台处于同一水平线。稳定性体现了4A平台在长时间大负载压力下的性能维持情况,如果在测试中出现会话断开的情况认为不稳定。C平台在12h压测中的掉线率为3.4%,为评测中唯一出现会话断开的平台。

比较功能评测和性能评测结果,由于各4A平台采用的架构和实现技术的差异,部分在功能测试中表现优异的平台,在性能评测中取得的结果却并不理想。因此,在设计4A平台过程中,应全面考虑功能需求和性能需求,避免由复杂结构和工作流程所导致的潜在性能瓶颈。

4.3 存在的主要问题

从整体来看,国内主流的成熟4A平台基本实现了功能覆盖,基于不同业务模式和处理流程达到了统一安全管控的目的。但是,各个平台之间在性能、易用性、可靠性等方面还存在一定差距,也存在一些共同问题,值得进一步探讨和改进。具体可以从以下几个方面持续进行完善:

表3 4A平台性能项评测结果

(1)加强4A平台标准化建设

标准化是对4A平台外部特性和内部特性的规范,同时也是对企业采用4A平台行为的规范。以中国移动、中国联通为代表的一些大型企业已经或正在制定相关的企业标准,这在一定程度上能够促进4A平台标准化建设。但从整体上看,4A平台的标准化依然任重而道远。

(2)提高兼容性

4A平台在网络空间中的独特地位要求其必须具有较强的兼容性,以保障不同型号设备的可靠接入和各种类型软件的有效集成。对典型4A平台的评测显示,应用和设备接入兼容性是一个普遍存在的软肋,这将是4A平台在今后发展中值得重点关注的一个地方。

(3)改善易用性

4A平台的用户类型多样,用户需求也不尽相同,这对平台的易用性提出了较高要求。平台界面应发挥有效的人机交互接口作用,使用户便于理解相应的功能;平台操作流程应统一、流畅,避免易产生误解和误操作的冗余过程。部分4A平台仍需对这两个方面进行改善。

(4)持续优化技术路线

当前,针对网络空间的攻击和入侵手段日益复杂。作为多种安全保障技术的集大成者,4A平台必须持续优化技术路线,不断引入新的安全机制和策略,通过不断的技术集成和更新来确保4A平台对网络空间的有效和可靠地防护。

5 结束语

在安全威胁日益严重的今天,保障网络不受非法入侵和使用成为一个企业必须关注和解决的一个重要课题。作为保障企业网络空间安全的关键组件,4A统一安全管理平台能够识别用户身份,设置和验证用户权限,安全接入终端设备,监控和审计操作流程,通过一系列工作流来管控人、机、物的行为模式、规范性和安全性。一个成熟的4A平台,在满足必要功能的同时,还应当满足一定的性能要求,通过性能的提升来增强系统的抗压能力和防攻击能力,从而进一步提高网络空间安全防护水平。未来,可以通过推进标准化建设、持续集成新技术与新应用、关注易用性与兼容性等方式来强化4A平台的研发与部署,以更稳定、更可靠、更高效地履行自身职责,保障网络空间安全。

[1]http∶//www.venustech.com.cn/Case/181/120.Html.

[2]http∶//www.ecdoer.com/post/cmcc-boss-bass-bomc-vgop. html.

[3]姜泓.中国移动4A管理平台的测试研究与实践[D].南京:南京邮电大学,2013.

[4]刘竑宇.4A安全平台在管理信息系统中的部署和实现[D]西安:西安电子科技大学,2013.

[5]冯志杰,檀鹏.基于SOA架构的业务支撑网4A系统设计[A].中国通信学会信息通信网络技术委员会.中国通信学会信息通信网络技术委员会2009年年会论文集(上册)[C].中国通信学会信息通信网络技术委员会,2009∶5.

Keytechnologies analysis and evaluation of 4Aplatforms

XUXiaolin,MUYubo,SONGFei,ZHUXiaoyun

In the Internet era, the network space security has raised to an unprecedented height. The full range of securitymanagement and control of the network space has become an important work that nationals, industries, and enterprises have topromote and implement. The 4A unified security management platform plays a key role in the security management on anenterprise level. It makes identity authentication as the core, managing accounts, authentication, authorization, and auditwithin a unified form. In this paper,weanalyze the architecture and key technologies of the 4Aplatform by combining with thenetwork space security requirements, and evaluate some typical 4Aplatforms comprehensively in order to indicate the keyand difficult points during the implementation of future4Aprojects.

4A;securitymanagementplatform;networkspace;informationsecurity

2016-11-20)