IMS网络安全分析和策略部署

2016-12-23彭瑜魏昆娟

彭瑜, 魏昆娟

IMS网络安全分析和策略部署

彭瑜1, 魏昆娟2

(1.北京市网络安全技术应用研究所,北京100031;2.航天科技集团第九研究院,北京100054)

为了降低和控制IMS网络安全风险,必须采取合理有效的整体安全策略。在分析IMS网络安全问题起因及安全威胁类型的基础上,总结了IMS网络存在的诸多风险,重点阐述了IMS安全体系框架和安全机制,并科学的划分IMS网络安全域,以实现强认证授权、机密性、完整性和可信性为目标,提出针对各个安全域的关键安全策略,主要从组网技术、认证鉴权、边界防护和安全隔离等方面进行设计,对IMS网络安全系统建设具有实践意义。

IP多媒体子系统(IMS);安全风险;安全机制;安全策略

0 引言

IMS(IP Multimedia Subsystem)IP多媒体系统,作为新一代IP业务融合网络,它能为各类终端用户提供全新的、多样的多媒体业务。因此,IMS被业界认定为下一代通信网络的关键核心技术,也是实现固定与移动,有线与无线的融合,整合视频、数据、语音等IP业务差异化的重要模式。IMS具有分布式、与接入无关,以及业务端口标准、开放等特点。IMS的这些特性对未来网络业务的发展指明了方向,是解决目前不同网络、不同终端、不同业务融合统一的理想方案和运营模式。但IMS网络的诸多安全问题和威胁,是IMS网络发展普及的“软肋”,IMS网络的标准化安全机制,以及IMS网络的系统和用户安全防护亟待提出科学可行的解决办法和策略。

1 IMS网络安全风险

IMS网络继承了IP网络的先天脆弱性,开放、互联和网元众多等特性增加了潜在的安全威胁。

1.1IMS安全问题由来

(1)开放网络:IMS网络在形态上具有开放性,互联的网络、设备和技术标准具有差异性,无论是基于SIP的会话控制协议存在的漏洞,还是基于IP的消息类型和内容,都面临安全隐患。

(2)业务融合:IMS具有业务继承,在IP网络上开展融合业务应用,面临着繁杂的业务逻辑。

(3)接入方式:IMS网络与接入无关,大量固定、移动终端接入IMS,对IMS网络的用户和业务造成威胁。

(4)弱认证鉴权:IMS网络接入、远程登录、数据库访问和信息处理等都可出现身份伪装欺骗和非法操作。

(5)终端不可信:终端的智能化和不可信性,以及终端本身易受木马、病毒等威胁,从而成为IMS网络安全的“短板”。

1.2IMS安全威胁类型

IMS网络安全风险可分为核心网安全风险和用户安全风险,安全威胁类型有以下几种:

(1)攻击破坏:指对IMS网络中信息和资源的攻击和破坏。如蓄意发送大量错误导引路由指令,破坏路由寻址和交互信息,影响控制信令在路由器的正常转发,以及对信令网关、媒体网关和控制网关的攻击,造成网络通信故障和拥堵瘫痪。

(2)伪装篡改:伪装合法用户或服务器身份,对IMS网络中信息和数据进行重定向、获取和篡改。攻击者截获用户请求消息,伪装SIP服务器,篡改信令中的SDP部分和文本消息,造成计费和交易等系统非正常操作运行。

(3)干扰滥用:由于基于IP网络,IMS较电信网络更容易受到拒绝式服务干扰和攻击,攻击者利用虚假地址向SIP服务器发出大量请求,导致业务系统可用性降低。

(4)泄露窃取:IP网络终端之间,IMS网络各实体之间的控制和业务数据未经授权或非法窃取和泄露,造成敏感数据机密性和完整性破环。攻击者使用Ether Cap、VoMIT,以及MAC欺骗等手段盗取数据信息[1]。

(5)入侵抵赖:弱认证能力引起非法注册和入侵,攻击者非法操作后,行为不可取证。

2 IMS安全机制

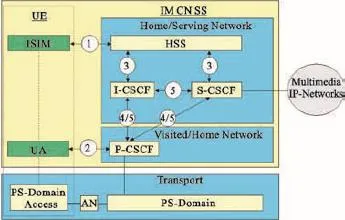

IMS安全机制是IMS网络的重要组成单元,国际3GPP和3GPPZ组织制定了IMS网络的安全机制标准,IMS网络安全体系定义划分为接入层安全(3GPPTS33.203)及网络层安全(3GPPTS33.210)[2]两个部分。其中,网络层安全包含各网络设备和系统之间媒体流的防护和加密处理;接入层安全主要对接入的用户和互联网络的认证和鉴权,以及IMS网络终端与终端,终端与网络之间的信息传输安全保护,IMS网络在网元间信令和数据传输都采用IPSec协议。IMS终端在接入多媒体应用业务时,之间需要建立安全联结SA(Security Association),用来安全传递控制和数据信息。整个IMS安全体系[3-4]结构如图1所示,图中对应标注了IMS网络安全机制过程中的5个不同安全要求的安全联结。

图1 IMS安全体系

2.1IMS接入层安全

接入层安全用于加强接入用户和终端的身份认证和访问鉴权,以及接入层业务数据和控制信息的安全保护,建立以下两个安全联结[5]:

安全联结①:表示IMS网络和一个终端用户UE或设备相互双向认证鉴权的过程,完成用户注册和认证接入。

安全联结②:为终端UE与P-CSCF间的控制信令和数据信息传输,提供完整性和机密性保护。

2.2IMS网络层安全

网络层安全是IMS安全体系的核心部分,主要解决网络节点间业务安全。IMS网络可划分为不同安全域,不同的安全域之间部署SEG(安全网关),每个安全域部署保护边界安全。图1中展现了另外3个负责网络层安全的联结[6]:

安全联结③:为网络层安全域内Cx接口提供了完整性、机密性的加密保护。

安全联结④:当P-CSCF处于漫游网络中,为不同网络间具有SIP功能的节点提供保护,为不同网络安全域之间的Za接口建立安全联结。

安全联结⑤:当P-CSCF处于归属网络中时,为网络内部具有SIP功能的节点提供保护,即在同一个网络安全域内各实体间建立安全联结。

安全联结③至⑤的建立过程都与安全联结②相同。

图2描述了网络域内的安全。IMS网络域安全采用hop-byhop(逐跳)的安全模式,对IMS网络中的每一个网元的信息路径进行逐条加密保护,不同安全域之间的业务由SEG进行路由,每个单独信道进行数据信息和控制信息IPSec加密传输保护,安全联结④为所有SEG之间的Za接口提供完整性和认证安全,之间的SA采用IPSec ESP的隧道模式,密钥协商采取IKE(Internet Key Exchange)方法。

图2 网络域安全结构

3 IMS网络安全策略部署

IMS网络应用拓扑结构如图3所示,参照网络整体架构、网络实体和业务流程的划分原则,可将IMS网络安全系统分为IMS网络业务系统、IMS网络用户系统、IMS网络承载系统和IMS网络管理系统[7],安全体系设计必须遵循一系列的标准,构造完整的安全防护体系。为了简化IMS网络安全策略的复杂度,根据系统架构、网元,以及数据流向和业务系统的差异,分别针对各IMS子系统,从网络设计、认证鉴权、安全隔离和可信设计和加密等多方面研究IMS网络安全策略部署。

图3 IMS网络应用拓扑

3.1IMS网络业务系统安全对策

IMS网络业务系统是IMS网络的核心部分,由IMS控制模块、IMS AS模块、IMS媒体模块、IMS网间互联模块,以及IMS HSS数据模块五个部分[7],各个模块可以看作是不同的安全域。模块的资源实体、外部接口之间控制和数据消息在机密性、完整性、一致性等方面的安全策略。

(1)IMS业务系统各安全域采用专网VPN设计,保证网络的专有性和保密性,制定相应安全策略,网络承载业务逻辑隔离,明确安全域接口,采用网络拓扑隐藏技术;控制信息和业务数据传输利用IPSec ESP加密隧道方式进行保护;

(2)边界部署安全网关,业务流通过SEG处理后进出安全域,采用轮轴-辐条(hub-and-spoke)模型,逐跳保护;

(3)对各安全域模块和数据库访问进行强鉴权,明确区域资源访问权限和角色;

(4)接口的信令节点、内容的安全和可信性审查,同源的信令请求会话数目要进行限制;

(5)网络集中部署SIP防火墙,SBC(会话边界控制器)等边界安全防护措施;

(6)部署防病毒服务器和入侵检测系统,并及时升级更新病毒和木马库;

(7)业务媒体数据库本地存储安全,采取服务器磁盘或阵列加密保护。

3.2IMS网络用户系统安全对策

IMS网络用户系统主要是用户会话接入模块(SIP)和业务终端接入模块(HTTP等),主要威胁是用户和终端从PSTN、WLAN、其他网络接口接入风险,及实体间的信令机密性、完整性、可用性等防护。

(1)业务数据流和信令、语音及媒体流通过设置DMZ区在逻辑上进行隔离,业务终端通过VPN等方式接入业务平台,在DMZ区保持接入、会话和媒体的相对独立。

(2)对不同接入方式和数据流向进行双向认证,可采取PKI/CA和IBC(Identity-Based Cryptography)等认证技术。

(3)通过会话接入域接入核心网的唯一入口点为P-CSCF,部署信令和媒体安全网关SEG。

(4)部署SIP防火墙,对业务接入域的内外接口防护,防止业务终端和P-CSCF遭到假冒攻击。

(5)使用户终端通过SSL或VPN专网等方式接入,对业务数据和消息流进行加密传输。

(6)应用层基于SSL采取安全防护设备,针对消息流的畸形数据和洪水攻击[7]。

(7)用户终端采取轻量级加密方案,或采用可信终端,解决本地存储和传输加密问题。

3.3IMS网络承载系统安全对策

IMS网络承载系统存在基础网络的封闭性问题,不可信流量冲击的威胁,逻辑网络隔离的安全;路由信息的泄露篡改和仿冒攻击,路由干扰和过载等安全威胁。主要采取以下安全对策:

(1)承载网络采用VPN专网,隔离控制和媒体的流量。

(2)可信路由验证、过滤和加密,采用高强度的路由验证算法,减少路由处理的工作量。

(3)承载网的网管系统采用带外管理,将其与基础网络隔离。

(4)基础网络设备部署完善的安全防护和控制,链路业务数据流传输提供加密保护。

(5)对控制信息流量监测,并控制速率,防止流量冲击。

(6)部署异构防火墙和防病毒系统,对上层业务实体和系统进行安全防护。

3.4IMS网络管理维护安全对策

IMS网管系统内部风险可传播,网管域基于通用操作系统(Windows、Unix等)存在固有风险,IMS网管系统对IMS网络的越权访问。

(1)高强度双向身份认证和鉴权,对具有安全隐患和可疑设备拒绝连接并发出警告。

(2)授权用户访问和操作IMS网管系统和网管网络内资产,记录安全日志,操作行为具有不可否认性。

(3)建立和管理黑名单,分析用户可疑行为,并自动分析后添加入库。

(4)IMS网管系统和设备具有入侵和安全缺陷实时检测、分析和管理能力,并具有控制和降低危害能力,以及弥补措施。

(5)IMS网管系统和网络保证其存储和传输数据的机密性、完整性,采用加密技术保护。

(6)IMS网管系统设备划分不同需求的安全域,不同域采取隔离机制和防病毒服务等,使可能的安全事件影响最小化。

4 结 语

本文深入分析了IMS网络安全问题的起因,系统归纳了IMS网络的安全威胁和漏洞,针对这些安全风险,合理划分不同的IMS网络系统和模块,针对每个系统概括性地提出了具体可行的部分关键安全策略,对具体从事IMS网络建设和网络安全维护的工作人员具有一定实践层面的指导意义。IMS网络安全体系的设计必须制定和遵循严格统一的标准,研究IMS网络安全防护策略和部署,将是一个重要课题,有待进一步深入探讨和研究。

[1] 李延斌.IMS网络安全部署策略研究[J].网络安全架构,2016(01):12-15.

[2] 3GPP TS 33.210(v6.6.0 2006.09),3G security:Network Domain Security,IP network layer security[S].France:3rd Greration Partnership Project:7-13.

[3] GonzaloG,Miguel A.Garicia-Martin.The 3G IP.Multimedia Subsystem[M].Finland:John Wiley&Sons.Inc,2005:182-188.

[4] 3GPP.TS 23.228(V6.7.1 2006.12),IP Multimedia.Subsystem (IMS)[S].France:3rd Generation Partner ship Project:5-11.

[5] 3GPP.TS 33.203(V7.4.0 2006-12),3G Security:Access Security for IP-based Service(SA3)[S].France:3rd Generation Partnership Project:14-21.

[6] 3GPP.TS 33.210(V7.6.0 2006.09),3G Seccurity:Nerwork Domain Security,IP network Layer Security[S].France:3rd Generation Partnership Project:7-13.

[7] 黄椿亮.IMS网络安全研究.[D].北京:北京邮电大学,2009.

Research on Security Risk Analysis and Security Policy Deployment of IMS

PENG Yu1,WEI Kun-juan2

(1.Beijing Application Institute of Network Security Technology,Beijing 100031,China;2.No.9thAcademy,China Aerospace Science and Technology Corporation,Beijing 100054,China)

In order to reduce and control the security risks,some reasonable and effective entirety security policys should be adopted.Based on the analysis of the reasons and threat types of IMS network security,summarize a lot of risks about IMS network are summerized,and the security architecture and security mechanism are emphasizedly described.And also,dividing the IMS network application system to many security zones,each sub-domain,aiming at strong certificate,confidentiality,integrity and creditability,some key security policies are proposed,mainly from the aspects of networking technology,boundary protection,security isolation,which is of some practical value of IMS security mechanism construction.

IP Multimedia Subsystem(IMS);Security Risk;Security Mechanism;Security Policy

TN915

A

1009-8054(2016)08-0105-03

∗2016-03-16

彭 瑜(1975—),男,硕士,工程师,主要研究方向信息安全,密码技术,模式识别;

魏昆娟(1977—),女,硕士,高级工程师,主要研究方向为自动控制,通信技术。■