基于校验点的非测距锚节点可信度检测安全算法*

2016-12-23唐弢宋海岩彭保

唐弢, 宋海岩, 彭保

基于校验点的非测距锚节点可信度检测安全算法*

唐弢1, 宋海岩1, 彭保2

(1.黑龙江工程学院电气与信息工程学院,黑龙江哈尔滨150050;2.深圳信息职业技术学院电子与通信学院,广东深圳518172)

作为一种开放网络,无线传感器网络时常受到来自各内部或外部的攻击。这种攻击会导致锚节点发出错误的定位信息,从而影响定位精度。另外,WSN常常部署于河流、丘陵区域,其拓扑结构呈现X型及C型。这些特殊网络环境使得节点的定位精度进一步受到影响。针对这一情况,提出了一种基于校验点的非测距锚节点可信度检测算法(Node Position and Hops Verification Algorithm Based on Range-free Method in WSN Localization,RFPHV)。通过建立仿真,表明算法仅利用节点之间的连通性即可对锚节点位置及跳数进行检测,验证其可信度。

无线传感器网络;定位算法;可信度检测;安全

0 引言

无线传感器网络(Wireless Sensor Networks,WSN)是通过自组织随机分布的传感器节点而形成的低能耗、廉价的网络,目前被广泛应用于各个领域中[1]。特别是在军事应用中,WSN以其具有出色地适应性、可扩展性和鲁棒性,获得了各国广泛的青睐[2]。

由于WSN节点能量限制,每个节点不可能完全配备GPS设备,对每个节点实施有效的位置探知成为网络设计中的要点。然而,在开放式的WSN,特别是在军事网络应用中,节点容易受到来自外界的攻击,导致定位信息发生错误。通常情况下,这类攻击都是采用通过得到错误的锚节点位置信息,并利用此信息估算自己的位置,从而产生定位算法误差的方式实现的。因而,在网络设计时考虑锚节点的可信任度进而保证定位的准确性也是值得关注的问题之一[3]。

1 模型描述

假设网络中存在的攻击类型可以抵御加密、水印等安全方法,并能从内部对WSN实施攻击导致定位精度降低。具体攻击形式如图1所示。

图1 网络攻击模型

如图1所示,攻击类型主要有:

(1)节点N1、N2发起的虫洞攻击。N1位置与N2位置联通,因而距离d(N1,N3)=d(N2,N3)、d(N1,N4)=d(N2,N4)[5]。

(2)节点N7发起的注入错误数据信息攻击。N7将自身位置发送为,因而与实际位置信息不符,影响距离及跳数的测定[6]。

(3)节点N10发起的黑洞攻击。所有附近通过的路由(跳数)都必须经过N10节点[7]。

(4)节点N14发起的距离放大攻击。信息包中若存在N14,则所有距离相关信息增大。

(5)节点N16发起的距离缩小攻击。信息包中若存在N16,则所有距离相关信息减小[8]。

(6)重放攻击:节点N18发起了重放攻击,节点N17与N20之间实际经过三跳即N18、N19、N20,而由于节点N18的重放攻击N20计算出的跳数为两跳。

从攻击形式可以看出,攻击导致的结果实质上都是由于信息包中的跳数改变引起的,因而只需要确定信息包中的跳数信息是否正确就可以在一定程度上保证定位过程的可靠性[9]。

2 RFPHV算法

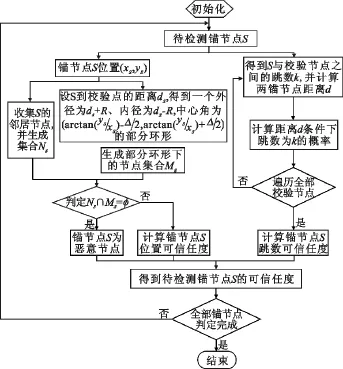

算法分为两个部分,总体流程图如图2所示。

图2 RFPHV算法流程

2.1位置校验阶段

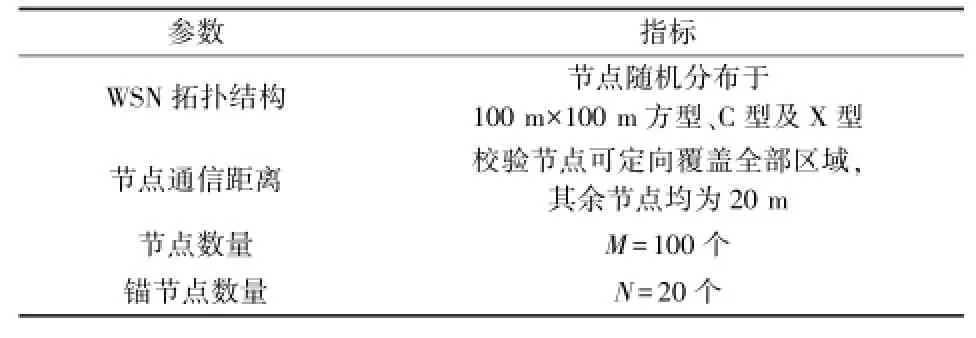

在此阶段中,待校验的锚节点找到其邻居节点,并得到这些节点的ID信息。假设WSN中存在M个锚节点{n1,n2,…,nM}和N个未知节点{nM,nM+1,…,nM+N}。假设s为待检测节点,其声明位置为(xs,ys),其邻居节点集合为Ns。

接着,待校验锚节点s将收集到的邻居节点所有信息和自身位置信息、ID打包传送给校验节点A。其中,s自身位置信息为其声明位置(xs,ys)。

拥有强大计算能力的节点A,根据A的位置及(xs,ys)计算两节点之间的距离和角度。

假设A中装载阵列天线,且波束宽度为Δ。因而天线可以覆盖的节点s的扇形范围圆心角取值为(γs-Δ/2,γs+Δ/2)。再根据两点间的距离,可得到节点s存在于以ds+R为外径、ds-R为内径的环形中,如图3所示。因而网络中存在3种情况,其中Ms表示扇环形覆盖下的传感器节点的集合。

图3 位置信息校验原理

(1)节点s不是恶意节点:s声明位置与实际位置相同(图3(a)所示),因而有Ns∩Ms≠Ø,Ns⊂Ms。

(2)节点s是恶意节点:s声明位置与实际位置不符且距离很远(图3(b)所示),因而有Ns∩Ms=Ø。

(3)节点s是恶意节点:s声明位置与实际位置不符且距离较近(图3(c)所示),此时Ns∩Ms≠Ø。

综上所述,可以得到节点s位置的可信任度Psp为:

2.2锚节点跳数信息检测

假设网络为一维网络[10]。设节点的通信距离相同均为R (两节点在实际中的距离往往小于R),则节点ni可通信的最远节点的初始概率为:

图4 节点位置示意

式中,λ为一维网络密度。图4表示了节点的位置与之间距离的关系。起始节点为n1,与n1可通信的最远节点为n2,且两节点之间的实际距离为因而存在空隙误差距离为,使得:

将因而第i跳的空隙误差距离用rei表示,实际距离用rri表示,概率为:

可得:

在单跳网络中,通过推导可以得到:

扩展到多跳网络中,则有:

式中,E(dk)为k跳距离dk的数学期望,而dk的方差可以表示为:

式中,f2(k)可以由以下方程和式(11)得到:

从而,可以将一维网络中的结论应用于二位网络中,得到跳数k与距离dk(显然dk≤kR)之间的概率:

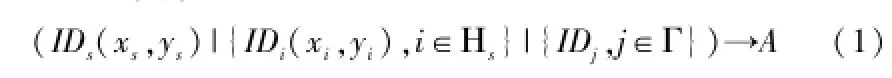

设节点ni的声明位置为(xni,yni),节点nj(位置为(xnj,ynj))收到其ID及位置信息,节点ni与nj之间跳数为kij,距离为d=设ε为距离增量,由式(16)可得跳数为k时距离dk在(d-ε,d+ε]区间的概率为:

令Pr{d-ε<dk≤d+ε}表示宽度为2ε的环形区域中覆盖的节点数量占所有WSN节点数量的比例,有:

同理,假设节点nj为区域的中心,并用极坐标(θ,r)表示整个区域A,则有:

将式(18)、式(19)带入式(17)可得k跳时dk位于(d-ε,d+ ε]区间内概率。即,距离为d的两个节点ni、nj,当节点间跳数设定为{2,3,4,5}时,通过式(17)可以分别求出其对应的概率。设概率为{0.3,0.5,0.6,0.4},因而可以判断ni到nj最有可能的跳数为4跳。

由于得到的非零概率为有限个,所以:

在算法中,首先对锚节点的位置信息做出了校验,可以假设两节点之间的距离d是正确的。因而,可以通过式(20)对两锚节点ni、nj之间的跳数为kij进行验证,得到kij的可信度为:

遍历全部锚节点,将某一锚节点s可能得到的所有跳数可信度进行叠加,从而节点s的跳数可信任度为:

将式(22)与式(3)得到的位置可信任度相乘,得到:

然后将其归一化处理,得到节点s的最终可信任度为:

3 算法仿真

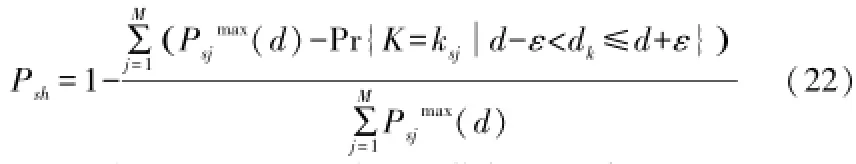

算法仿真参数如表1所示。

利用Matlab建立模型仿真,将仿真结果与DMBN[7]算法作对比。利用表1中参数得到仿真结果,RFPHV算法的恶意节点检测概率与节点数量的关系如图5所示。

图5 传感器节点数量对恶意节点检测概率的影响

如图5所示,RFPHV算法的性能明显优于DMBN算法,特别是在C型、X型特殊的网络拓扑结构中。其中网络拓扑结构为X型时,算法性能略差,这是位置校验阶段的算法特殊性导致的。

恶意节点攻击方式对算法性能的影响如图6所示。

图6 恶意节点数量对恶意节点检测概率的影响

如图6所示,相比于DMBN算法,RFPHV算法无论是在单个节点攻击还是在多个节点串谋攻击时都具有比较良好的抵御能力,尤其是在抵御单个节点攻击时,效果更为明显。

4 结语

本文针对无线传感器网络中的定位信息可靠性问题,提出了一种基于校验点的非测距锚节点可信度检测算法,该算法利用网络连通度即可实现对锚节点发出的位置和跳数信息的检测。在给出网络模型与攻击模型的基础上,利用给定参数,通过Matlab对算法进行了仿真。仿真结果表明,算法明显优于DMBN算法,能应对单个恶意节点及串谋节点的攻击。

[1] Kannan A,Fidan B,MAO G Q.Analysis of Flip Ambiguities for Robust Sensor Network Localization[J].IEEE Transactions on Vehicular Technology,2010,59(4):2057-2070

[2] Kaseva V,Hamalainen T D,Hannikainen M.A Wireless Sensor Network for Hospital Security:From User Requirements to Pilot Deployment[J].Eurasip Journal on Wireless Communications and Networking.2011

[3] LIU Y,HU Y H,PAN Q.Distributed,Robust Acoustic Source Localization in a Wireless Sensor Network[J].Ieee Transactions on Signal Processing,2012,60(8):4350-4359.

[4] MI Q,Stankovic J A,Stoleru R.Practical and Secure Localization and Key Distribution for Wireless Sensor Networks[J]. Ad Hoc Networks,2012,10(6):946-961

[5] ZHANG T,HE J S,ZHANG Y.Secure Sensor Localization in Wireless Sensor Networks based on Neural Network[J].International Journal of Computational Intelligence Systems,2012,5(5):914-923.

[6] 袁勇.无线传感器网络节能传输技术研究[D].湖北:华中科技大学,2007.

[7] LIU D,NING P,DU W.Detecting Malicious Beacon Nodes for Secure Location Discovery in Wireless Sensor Networks [C].25th IEEE International Conference on Distributed Computing Systems(ICSCS’05).2005.

[8] DENG Ping,ZHANG Hong-jiang.DV-HOP Localization Algorithm against Wormhole Attacks in WSN[J].Journal of Southwest Jiaotong University,2015,2:51-57.

[9] MENG Wei-xiao,ZHANG De-kun,WANG Yu-xin.An Extended Centroid Localization Algorithm based on Error Correction in WSN[C].2014 IEEE Global Communications Conference,February 9,2015:442-447.

[10] HU Jun-feng.A Secure Localization Algorithm based on Beta Reputation System[J].Journal of Information and Computational Science,2015,12(7):2889-2899.

Node Position and Hops Verification Algorithmbased on Range-Free Method in WSN Localization

TANG Tao1,SONG Hai-yan1,PENG Bao2

(1.College of Electrical and Information Engineering,Heilongjiang Institute of Technology,Harbin Heilongjiang 150070,China;2.School of Electronic and Communication,Shenzhen Institute of Information Technology,Shenzhen Guangdong 518172,China)

As an open network,WSN(Wireless Sensor Networks)is often attacked internally or externally.These attacks might make the anchor node send out wrong localization information,thus causing the reduction of positioning accuracy.In addition,WSN is often deployed alongside the rivers and hills,its topological structure usually appers in X-type or C-type,and the positioning accuracy is thus further affected by this special network environment.In light of this,a new algorithm called Node Position and Hops Verification Algorithm based on Range-free Method in WSN Localization(RFPHV)is proposed.Simulation indicates that this algorithm,only by using the connectivity of between the nods,could detect the anchor node position and hop counts,and the reliability verification is also done for this algorithm.

wireless sensor networks;localization algorithm;reliability verification;security

表1 RFPHV仿真主要参数设置

TP212.9

A

1009-8054(2016)08-0074-04

∗2016-04-02

黑龙江工程学院校博士基金(No.2014BJ10);深圳市科技研发资金基础研究计划项目(No.JCYJ20130401100512995)

唐 弢(1983—),女,博士,讲师,主要研究方向为无线通信;

宋海岩(1982—),男,博士,讲师,主要研究方向为信号处理;

彭 保(1981—),男,博士,教授,主要研究方向为无线通信。■