基于混沌理论的图像加密算法研究

2016-12-07邓惠

邓惠

(湖南安全技术职业学院,湖南 长沙 410151)

基于混沌理论的图像加密算法研究

邓惠

(湖南安全技术职业学院,湖南 长沙 410151)

随着混沌理论的蓬勃发展,混沌系统的应用也日益广泛。混沌系统由于其独特的动力学特性,使得其非常适合于图像加密。本文对混沌理论进行了阐述;对图像加密技术进行了研究;提出了混沌系统图像加密方法和基于混沌理论的图像加密算法的设计。

混沌理论;加密算法;图像

1 引言

随着信息技术的飞速发展,人们的工作、学习和生活方式都发生了极大的变化。在这个信息化时代中,图像作为信息交流的载体,在人们的工作、学习和生活中的应用也越来越广泛,重要性也越来越强。很多图像中包含有重要的信息,有些信息是不能泄漏出去的,然而,在当前的信息化时代,互联网具有很强的开放性和共享性,图像中某些不能被泄漏的信息就可能被窃取。在强调互联网安全性的今天,如何对图像进行加密,防止信息被窃取,已经成为了信息安全领域的重要课题。

数据加密的方法有很多种,而这些传统的加密方法并没有考虑图像信息的特殊性,因此,传统的加密方法并不能在图像加密中得到良好的应用。混沌系统由于具有不确定性和非周期性等优点,十分适合数字图像的加密要求,因此,混沌理论已经成为了数字图像加密研究中的重要组成部分。

2 混沌理论

混沌与相对论、量子力学并称为20世纪物理学上的三大革命。混沌是一种随机性和确定性并存的复杂的非线性动力学系统。混沌理论至今仍然没有完全被理解和掌握,因此也没有完整和成熟的理论,关于混沌的定义有很多种,主要包括数学层面和物理层面的定义。混沌的定义虽然有很多种,但是从本质上来说是相同的,目前最为广泛接受的定义主要是李天岩—约克混沌定义和德瓦尼混沌定义。

混沌系统应该要符合几个重要条件:第一,混沌系统应该具备一个高度不稳定的混沌轨道;第二,混沌系统具有所有阶的混沌轨道,这个混沌轨道应该要呈现出周期性;第三,在该混沌系统内,存在着一个混沌轨道的不可数的集合,在这个集合内,任意两个混沌轨道都不会接近,也不会远离,两个轨道轮流出现,同时,在集合内也没有渐近的轨道。

2.2 混沌的特性

无论是从宏观角度看还是微观角度看,混沌现象都是存在的,可以说,在物质世界的每一个角落,都有混沌现象的存在。从表面上看,混沌系统好像是随机的,混沌系统看上去也像一个随机的系统。实际上,混沌现象把外部无规则性和内部规律性巧妙地结合在一起。混沌系统具有独特的几个特性:

以上两大支系构成了传统工艺学科的研究队伍。历时20年(1996—2017年)编就的20卷本《中国传统工艺全集》就是由这一研究队伍合力完成的,我和谭德睿、田自秉担任了这套书的常务副主编。田自秉著有《中国工艺美术史》《中国纹样史》等,万辅彬等先生正在编撰《中国少数民族科技史》等一系列著作,方李莉主持了西北地区传统工艺调查研究,冯骥才主持编纂了《中国木版年画集成》。但是,由于体制归属问题和学科建设的缺失,这些工作是不够完整的,也缺乏系统性。概言之,当前的状况是:有学术建树,无整体的、有计划的学科建设,导致学术研究缺乏系统性,也不够完整,不能实现有序传承,难以持续发展。

(1)初始条件的敏感性

所谓的初始条件的敏感性,就是初始条件或者初始结构参数有着极其细微的差别,也会让最终结果产生巨大的差异。在混沌系统的运行轨道中,只要设定的初始值稍有不同,在经过系统进行迭代之后,其结果差别很大。这些不同结果的产生,并不是由于计算精度造成的,也跟算法本身问题无关,而是由于混沌系统本身的特性所决定的。

(2)内在的随机性

内在随机性与外在随机性的不同在于,外在随机性是由于外部环境中的某些随机因素对系统造成的影响,而内在随机性是由于系统内部自发生成的,不需要存在随机因素,就会出现类似随机性的行为。

(3)遍历性

混沌系统具有遍历性,其遍历性是指混沌运动轨迹吸引子会遍历系统吸引域的每一个状态点,但是又不会停留在具体的某一个状态点。

(4)有界性

混沌的运动状态并不是没有边界的,其运动路线无论经过多少次迭代,都会固定在某个区域中,不会超出该区域,这个区域就是吸引域。对于混沌系统而言,有界性表现出系统的整体稳定性。

(5)非周期性

混沌系统具有非周期性,在固定的某个初始值和控制参数的情况下,无论是哪一种混沌系统,其运动轨迹在同一次迭代过程中,都不会出现与之前轨迹相重合的情形,这就是混沌系统的非周期性。

(6)确定性

虽然混沌系统看上去是随机的无规则运动,但是在固定某个初始值和控制参数时,其运动轨迹是确定的。

3 图像加密技术

3.1 密码学

密码学主要由两个部分组成,一个是密码编码学,另一个是密码分析学。顾名思义,密码编码学是通过研究设计加密系统,对数据信息进行保密的技术方法;密码分析学是指在不清楚加密算法和密钥的情况,对密文进行破解,从而获取数据信息的明文。对于密码系统而言,其经典的密码系统结构如下图1所示。

图1 经典密码系统结构图

3.2 图像加密技术

图像加密技术是指对图像进行某种处理,使得加密后的图像与原图存在很大的视觉差异,从而无法识别原图中包含的相关信息。图像加密算法主要有以下两种。

3.2.1 图像加密置乱算法

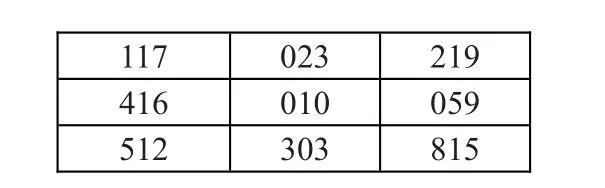

图像置乱技术是指通过某种方法让图像像素矩阵进行重新排列。比如,图2是一幅图像的像素矩阵,利用某种方法,让这些像素值在空间中的位置进行重新排列,变成了图3所示的情形,这样就会对图像进行了加密。如果使用正确的解密方法,就可以让像素值回到原来的位置,这样图像就会恢复原样。

图2 原图像像素矩阵

图3 置乱后图像像素矩阵

3.2.2 图像加密扩散算法

图像加密置乱算法只是对图像像素值的排列位置进行了改变,并没有改变像素灰度值。而图像加密扩散算法则是对图像像素灰度值进行改变,从而实现对图像的加密。

4 基于混沌理论的图像加密算法研究

4.1 混沌系统图像加密方法

混沌系统图像加密方法主要有两种。

第一种是把密钥设置成混沌加密系统的参数值,把图像信息设置成初始条件,让混沌系统进行多次迭代。或者是不改变混沌加密系统的参数,把密钥设为系统的一部分初始条件,从而利用加密系统的迭代来完成图像信息扩散。这种图像加密方法不需要进行大量迭代,实现了对图像的加密,能够把图像变得杂乱无章,从而隐藏了图像中的相关信息,由于其没有进行大量迭代,因此其加密速度非常快。但是,这种加密方法并没有对图像进行压缩处理,因此,其在传输过程中受网络情况的影响较大,如果网络不稳定,就可能影响其正常传输。

第二种方法是把混沌加密系统当作伪随机序列的生成器,将系统的初始条件和参数当成系统密钥。通过混沌系统来产生混沌序列,混沌序列又根据加密算法来实现对图像的加密。

图像加密的过程就是置乱和扩散的过程,在整个加密过程中,会出现很多次的置乱和扩散,其置乱和扩散重复次数越多,其安全性就越强,也就越难被攻击者破解,但是重复次数过多,也会增加整个过程的时间消耗,增加计算机的负担。因此,选择合理的置乱和扩散的重复次数显得尤为重要。

4.2 基于混沌理论的图像加密算法设计

基于混沌理论的图像加密算法的设计方法有很多种,其方式虽然各有不同,但是其基本步骤主要是以下几个步骤:

首先,要科学合理地选择混沌加密系统。在设计加密算

法时,应该要根据图像的保密要求和加密速度的不同来选择混沌加密系统。如果对图像保密的要求很高,而对加密速度的要求相对较低的话,可以选择复杂的多维混沌系统,甚至可以把多个混沌系统组合使用;如果对于图像保密的要求不高,对于加密速度的要求较高的话,可以选择相对简单的一维或者二维混沌系统。

其次,要对加密算法进行验证,看其是否有充足的密钥空间。密钥空间对于算法的安全性有极其重要的作用,如果密钥空间太小,算法就容易被破解,其安全性就不高。

第三,对图像进行加密和解密。图像的加密过程可以利用多种方法来实现,不同的图像加密算法主要是加密步骤上使用的方法不同,加密之后的密文图像应该要隐藏明文图像中的数据和信息,从而有效保证原图像的安全。

第四,需要对整个加密的过程进行分析,主要是进行安全方面的分析,从而确保图像加密算法能够真正抵抗攻击者的恶意攻击,从而保护原图像数据信息的安全。因此,在设计完成混沌加密算法之后,需要对算法的安全性进行测试,并对测试结果进行分析。

5 结束语

混沌理论的应用日益广泛,虽然目前人们并没有完全了解和掌握混沌理论,但是其独有的特性非常适合图像加密算法,因此,把混沌理论应用到图像加密算法中,已经成为了很多专家学者重点研究的方向。基于混沌理论的图像加密算法,是把混沌理论与密码学理论和图像加密结合在一起,从而实现了对图像的加密。基于混沌理论的图像加密算法虽然已经取得了一定的成果,也在图像加密领域取得了广泛的应用,但是仍然需要从算法复杂度以及安全性与加密解密速度矛盾等方面进行进一步的研究。

[1]薛香莲.几类混沌映射图像加密算法的比较[J].电子测试,2015,22(09):73-75.

[2]张健,陈岩,候畅,等.基于有限域运算的图像加密算法[J].黑龙江工程学院学报,2014,28(06):41-43+69.

[3]黄伟琦,陈志刚,梁涤青,等.基于多混沌系统的医学图像加密算法[J].计算机科学,2012,39(12):267-269+305.

Research on Image Encryption Algorithm Based on Chaos Theory

Deng Hui

(Hunan Vocational Institute of Safety Technology,Changsha 410151,Hunan)

The chaotic theory is booming,and the application of the chaotic system is also widely used day by day.Because of its unique dynamic characteristics,the chaotic system is very suitable for image encryption.The chaos theory is described.And the technology of image encryption is studied.The image encryption method of chaotic system and the design of image encryption algorithm based on chaos theory are proposed.

chaos theory;encryption algorithm;image

TP393.08

A

1008-6609(2016)07-0009-03

邓惠,女,湖南长沙人,硕士,讲师,研究方向:物联网技术应用。

湖南省科技厅重点研发项目:“安全生产监管监察执法信息化建设研究”,项目编号:2015ZK3071。