多VLAN环境下防火墙配置

2016-11-26

引言:运用VLAN技术可提高网管效率和安全性,随着支持VLAN的防火墙广泛应用,使得网管能力更强,更加灵活便捷。以下就以笔者单位工作中防火墙跨VLAN管理为例,为大家做详细介绍。

运用VLAN技术可提高网管效率和安全性,随着支持VLAN的防火墙广泛应用,使得网管能力更强,更灵活便捷。以下笔者就以笔者单位工作中防火墙跨VLAN管理为例做详细介绍。

需求分析

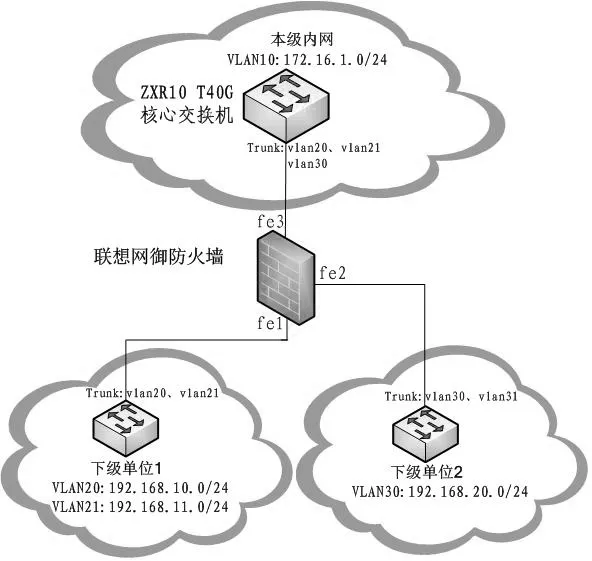

随着信息化进程的加速,单位构建了跨城区多区域信息网络(如 图 1所 示)。 中 兴ZXR10 T40G为企业核心区域交换机,在各分支机构部署了可网管三层交换机。为方便管理,总部对部门及下级单位通过VLAN进行业务划分,取得了较好效果。但随着业务的发展,因下级单位的业务服务逐步融合交叉,导致原有网络结构的安全控制功能不强,难以实现精细化的管控。为解决这些问题,单位将联想网御防火墙部署到网络中,方便对各区域网络业务功能进行精确控制。

图1 网络拓扑

网络拓扑如图1所示,ZXR10 T40核心交换机划分多个VLAN,其中VLAN20、VLAN21对应下级单位1的网段,VLAN30对应下级单位2的网段,VLAN10为本级内网段。本单位特殊通信服务(以下简称TSTX服务)要求网络区段间的访问规则必须满足以下规则:1.防火墙默认策略为禁止。2.VLAN20和VLAN21之间允许TSTX服 务。3.VLAN10对VLAN20、VLAN21、VLAN30允许TSTX服务。

配置方案

由于最初未考虑到下级单位1中有两个VLAN,TSTX服务需要跨VLAN,所以在配置防火墙时只是添加了地址段,并对防火墙端口进行进出流控制,最终导致下级单位1的VLAN20和VLAN21之间不能正常使用TSTX服务。经过分析认为必须在防火墙中创建VLAN设备,并对VLAN设备进行策略配置,才能使下级单位1中的两个VLAN间正常使用TSTX服务。为此,规划以下配置方案:

1.Fe1连接下级单位1交换机的TRUNK口, IP地址为192.168.100.1,掩码为255.255.255.0。

2.创 建VLAN设 备Fe1.20,绑定设备 Fel,VLAN ID 为“20”,工作在“路由模式”,IP地址为 192.168.10.1,掩码为255.255.255.0。

3.创 建VLAN设 备Fe1.21,绑 定设 备 Fel,VLAN ID为“21”,工 作 在“路由 模 式”,IP地 址 为192.168.11.1,掩码为255.255.255.0,如图 2所示。

4.FE2连接下级单位2交换机的TRUNK口,IP 地 址 为 192.168.200.1,掩码为255.255.255.0。

5.FE3接到核心交换机 ZXR10 T40G,IP地址 为172.16.1.1,掩 码 为255.255.255.0。

6.VLAN20网 关 为192.168.10.1, VLAN21网 关 为 192.168.11.1,VLAN30网 关 为192.168.20.1。

图2 创建VLAN设备

图3 添加包过滤规则

操作流程与步骤

首先添加地址资源:

1.VLAN20_NET为 :192.168.10.0,掩 码 为255.255.255.0。

2.VLAN21_NET为 :192.168.11.0,掩 码 为255.255.255.0。

3.VLAN30_NET为 :192.168.20.0,掩 码 为255.255.255.0。

4.VLAN10_NET为 :172.16.1.0,掩 码 为255.255.255.0。

其次配置访问策略:

1.添加包过滤规则:源地址VLAN20_NET,目的地址VLAN21_NET,服务TSTX,动作为允许,如图3所示。

2.添加包过滤规则:源地址VLAN21_NET,目 的 地 址VLAN20_NET,服 务TSTX,动作为允许。

3.添加包过滤规则:源地址VLAN10_NET,目 的 地 址VLAN20_NET,服 务TSTX,动作为允许。

4.添加包过滤规则:源地址VLAN10_NET,目的地址VLAN21_NET,服务TSTX,动作为允许。

5.添加包过滤规则:源地 址 VLAN10_NET,目 的地 址 VLAN30_NET,服 务TSTX,动作为允许。

通过对防火墙内VLAN设备和访问规则的配置,实现了本单位专用服务功能要求,有效解决了跨多个VLAN访问控制问题。其他应用规则的配置可依此类推,实现防火墙精准控制功能的灵活运用。