打造更安全远控服务

2016-11-26

引言:使用远控服务,可以让网管员灵活的管理远程主机。提起远控服务,大家一般都会想到终端服务/远程桌面,TeamView等工具。其实,同这些远控工具相比,PcAnyWhere具有功能强大,易于使用等特点,在远控领域独树一帜。PcAnyWhere提供了很多贴心的设计,内置了诸多实用性很强的功能,是很多网管员喜欢的工具。不过,如何提高其安全性,使其更好的为我们服务,是网管员不可回避的问题。

在通常情况 下,PcAny Where的安全性存在一些问题,因为其产生的“*.cif”密码文件很容易破解。在很多入侵案例中,黑客往往采取利用网站漏洞,上传WebShell木马,之后下载PcAnyWhere密码文件。对其破解后,利用获取的密码连接目标主机。黑客甚至在本地上安装PcAnyWhere,之后创建一个“.cif”密码文件,之后利用WebShell的文件上传功能,将密码文件直接存放到“C:Document and SettingsAllUsersApplication DataSymantecpcAnywhereHosts”文件夹中,之后使用预设密码连接被控机。因为在默认情况下,对于PcAnyWhere存储密码文件的目录来说,即使是Users组的账户也拥有完全控制权限!PcAnyWhere有一个特点,高版本可以兼容低版本,因此,黑客可以很轻松的创建和上传密码文件。

为了抗击黑客对PcAnyWhere的威胁,很多网管员会使用系统自带的IPSEC安全策略,针对PcAnyWhere使用的端口创建安全规则,只允许的IP连接被控端主机。或者使用PcAnyWhere内置的安全机制,实现对登录地址的识别,进而阻止黑客获得连接密码后发起的攻击行为。但是,上述方法也存在一定的问题,一旦网管员更换了IP(例如使用ADSL方式上网或者是动态IP等),就无法连接PcAnyWhere被控端了。其实,在PcAnyWhere中已经内置了Serial ID安全认证机制,可以完美的解决上述问题。让黑客即使知道了连接的用户名和密码,也无法对PcAnyWhere主机进行非法控制,而网管员则可以在任意主机上连接PcAnyWhere被控端,实现自由的远控操作。

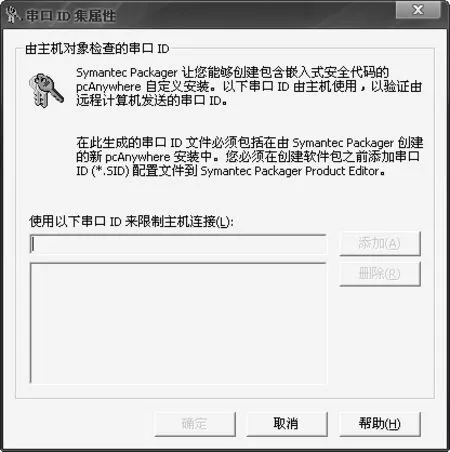

图1 创建Serial ID安全文件

PcAnyWhere的Serial ID安全验证机制的作用就是限定基本的登录环境,即使用户名和密码被盗,黑客也无法登录到使用了Serial ID验证机制的主机上。在被控端按照常规步骤,安装好PcAnyWhere,在其主界面左侧的“查看”框中点击“转到高级视图”项。切换到高级视图界面,在左侧的“PcAnyWhere 管理器”框中点击“串口表示集合”项,在右侧窗口空白处点击右键,在弹出菜单(如图1所示)中点击“新建”→“项目”项,在弹出窗口中的“使用以下串口来限制主机连接”栏中输入SerialID号,注意其范围要大于0小于4294967296.如果超出该范围,PcAnyWhere就弹出序列ID值无效的提示。点击添加按钮,将其添加到序号列表中。当然,可以添加多个Serial ID号,这些序号不能相同。点击确定按钮,完成Serial ID文件的创建操作。如果采用默认安装,其存放路径为“C:Documents and SettingsAll UsersApplication DataSymantecpcAnywhereSerial ID Sets”。为了便于使用,最好将其备份起来。

要想发挥Serial ID认证的功能,需要使用Symantec Package这款工具,来创建特定的PcAnyWhere安装包。使用Symantec Package这款工具,可以创建,修改自定义安装包,之后将其发布给所需用户即可。此外,使用该工具还可以创建只包含用户所需功能的设置项目的安装包,这样利用定制适合企业环境的软件环境。当然,也可以使用Serial ID验证方式,来限制登录用户的身份。使用WinMount等工具打开PcAnyWhere安装光盘文件,在其中运行“setup.exe”程序,在安装界面中点击“View Other Installation Options” 链接,在弹出窗口中点击“Download System Package”链 接,下 载Symantec Package安装包。也可以打开网址“http://www.solutionsam.com/solutions/public/pcAnywhere/v12_5/Packager/Packager_ENG.exe”,来下载该工具。

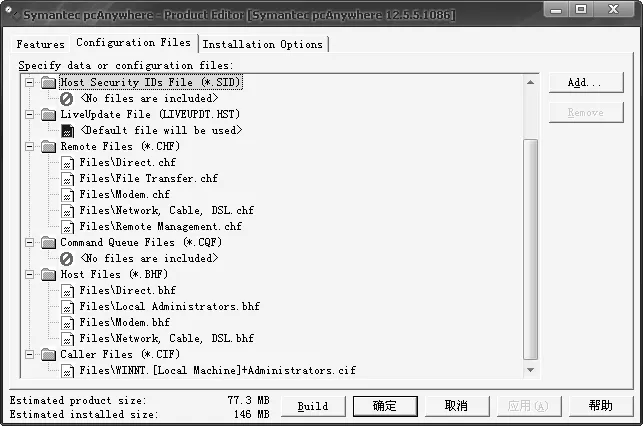

在Symantec Package主界面中的“Import Products”面板中显示导入的产品信息,可以看到,PcAnyWhere已经自动添加进来了。在“Configure Products”面板 中 双 击“Symantec pcAnywhere”项,在弹出窗口中的“Feathers”面板中提供了基本的安装元素,包含了PcAnyWhere的各个功能选项,允许您对其各项功能进行取舍。一般来说,采用默认设置即可。在“Configuration Files”面板中配置所需文件,在“Install Options”面板中设置安装选项。如果您对PcAnyWhere非常熟悉,可以根据自己的需要定制以上各个选型。

图2 创建自定义安装包

例如选择“Remote Files(*.CHF)”项,可以添加后缀为“.chf”的文件,该文件是主控端连接被控端的配置文件。选 择“Host Files(*.BHF)”项,可以添加被控端主机配置文件等。对于一般用户来说,不要随意对其进行更改。在“Configuration Files”面 板(如图2所示)中选择“Host Security IDs Files(*.SID)”项,点击“Add”按钮,在上述路径中选择创建好的后缀为“.sid”文件的Serial ID文件,将其添加到本安装包中。之后点击“Build”按钮,执行定制版安装PcAnyWhere的安装包创建动作,之后 得 到 名 为“Symantec pcAnywhere.msi”的安装文件。之后在主机上卸载现有的 PcAnyWhere,并 安 装 该定制版PcAnyWhere安装包。并在所要操作的客户端上安装该定制安装包,就可以利用Serial ID验证机制,安全连接PcAnyWhere被控端了。黑客即使破译了连接密码,因为没有该定制版PcAnyWhere安装包,是无法连接PcAnyWhere主机的。

另外,对于使用终端服务的用户来说,为了提高安全性,可以采取相应的安全措施。例如,修改终端服务使用的端口,将其有3389修改为别的不常用的端口。这样,当黑客使用SuperScan等扫描器扫描3389端口时,就可以避免轻易被其发现。为了避免别人随意连接终端服务,最好使用“net user”命令,创建专用的账户,并将其提升到管理员组中。之后在终端服务管理窗口中选择RDP-Tcp连接项,在其属性窗口对权限进行调整,删除别的账户,只允许该账户连接终端服务。利用组策略,取消上次远程登录时的账户名称记录信息,禁止显示上次远程登录的账户名等。最关键的是,连接密码必须足够强壮才行。例如,密码长度要达到12位以上,内容包括大小写的字母,数字,特殊字符等。而且定期要更换密码,加大黑客破解的难度。这样,当黑客使用Tscrack的工具暴力破解密码时,就无法轻易得逞。此外,利用IPSEC安全策略和防火墙,可以屏蔽非法IP,禁止其连接终端服务。这样,即使黑客利用嗅探工具捕获了密码,也无法实施入侵。