让服务器网络更安全

2016-11-26

引言:终端用户的高效稳定上网,离不开部署在局域网服务器中众多网络服务的支持,例如,获得上网地址离不开DHCP服务,进行网站域名解析离不开DNS服务的支持等等。试想一下,当这些重要的网络服务安全性无法保证时,终端用户还能安全稳定地上网吗?显然不会!为此,我们需要采取措施,想方设法让服务器中的网络服务运行更安全。

让DNS服务更安全

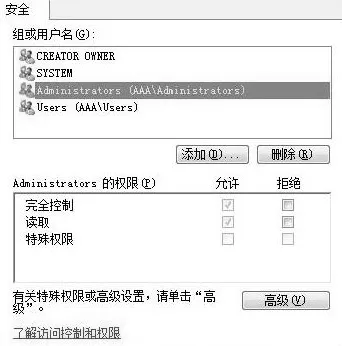

图1 组策略属性对话框

首先,严格限制远程访问权限。要是普通用户可以自由远程访问并修改DNS服务器中的重要内容,那么DNS服务器的工作安全性将不能得到有效保障。所以,严格限制DNS服务器的远程访问权限,保证其不会被非法用户远程攻击,是相当有必要的。只要用鼠标右击系统桌面上的“计算机”图标,从右键菜单中点选“管理”命令,依次展开计算机管理界面中的“系统工具”、“本地用户和组”、“用户”分支,双击指定分支下的来宾账号,在对应账号属性设置框中,勾选“账号已停用”选项,确认后退出设置对话框。接着依次点击“开 始”、“运行”命令,弹出系统运行文本框,在其中执行“gpedit.msc”命令,开启系统组策略编辑器运行状态;找到“本地计算机策略”、“计算机配置”、“Windows 设 置”、“安全设置”、“本地策略”、“用户权限分配”分支选项,用鼠标双击“从网络访问此计算机”组策略选项,弹出如图1所示的组策略属性对话框,删除所有陌生用户账号,再将我们认为合法可信的用户账号添加导入进来,最后重启一下DNS服务器所在主机系统即可。

图2 注册表分支

其次,多措并举预防缓存攻击。一是禁用防止缓存污染功能。为了防止自己的DNS服务器缓存被黑客 攻 击,Windows Server 2003系统在默认状态下支持DNS服务器启用“防止缓存污染”功能,来保护缓存内容不被虚假信息“污染”;要是发现该功能还没有被启用时,我们只要进入DNS服务器属性配置对话框,点击“高级”标签,在对应标签页面中选中“防止缓存污染”选项,再将DNS服务器所在主机系统重新启动一下即可。二是禁用DNS缓存功能。可以有两种方法,一种方法是临时性的,只要依次单击“开始”、“运行”命令,弹出系统运行对话框,在其中执行“cmd”命令,进入系统的DOS命令行窗口,在该窗口中执行“net stop dnscache”命令,DNS缓存功能就会被临时禁用了,不过系统重新启动之后,该功能又会立即生效了。另外一种方法是永久性的,只要按照上面介绍的方法,停用“DNS Client”服务工作状态即可。当然,一旦停用了DNS解析器缓存功能后,客户机的总体性能会降低,同时DNS请求查询的网络通信量会增加,这可能会给上网浏览的速度造成一定的影响。三是将DNS服务器的TTL值修改得稍微小一些。依次单击“开始”、“运行”命令,在弹出的系统运行对话框中,执行“regedit”命令,弹出注册表编辑窗口,在该编辑窗口的左侧列表中,依次 展 开“HKEY_LOCAL_MACHINESystemCurrent Control SetServicesTcpipParameters”注册表分支(如图2所示),从目标分支下面找到”DefaultTTL”键值(如果没有找到可以自行创建),用鼠标双击该键值,在弹出的编辑对话框中我们可以将TTL值修改为“64”或“32”,再单击“确定”按钮,并刷新系统注册表,这样TTL数值就变小了!

第三,谨防非法访问配置信息。要是单位网络中部署了独立的DNS服务器,那么在缺省状态下,服务器配置信息会存储在系统DNS文件夹中,还有一些配置会存储在注册表相关分支下。如果黑客自由访问这些配置信息,同时对其随意篡改的话,DNS服务安全性将不能得到保证。为了防止黑客非法访问这些配置,可以先登录DNS服务器所在主机系统,进入Windows资源管理器窗口,依次双击“WinNT”、“System32”、“DNS”文件夹图标,打开“DNS”文件夹的右键菜单,点击“安全”命令,切换到对应文件夹安全设置页面,在这里只为合法可信用户分配编辑调整权限,将其他人的操作权限全部取消即可。之后进入系统注册表编辑界面,将鼠标定位到注册表 分 支“HKEY_LOCAL_MACHINESYSTEMCurrent Control SetServicesDNS”上,打开目标分支选项的右键菜单,单击“权限”命令,展开如图3所示的权限调整对话框,在这里只保留合法可信用户账号,同时为对应账号分配修改权限,这样就能防止用户通过注册表修改DNS配置了。

第四,及时追踪潜在安全隐患。要是能将DNS服务器的运行状态信息自动追踪记录下来,日后有针对性地查询、分析其中内容,就可以在第一时间追踪到DNS服务器中存在的潜在安全隐患。在缺省状态下,DNS服务器的日志功能并没有启动运行,管理员只要在DNS服务器所在主机系统中,进行如下设置操作,就能成功启用这项功能:首先以超级用户身份登录进入DNS服务器所在主机系统,依次单击“开始”、“程序”、“管理工具”、“DNS”命令,切换到DNS控制台窗口,用鼠标选中DNS服务器主机名称,同时用鼠标右击之,单击右键菜单中的“属性”命令,切换到DNS服务器属性设置对话框。接着点选“事件日志”选项卡,展开如图4所示的选项设置页面,在这里选中需要跟踪记忆的状态信息,确认后DNS服务器日后会将所有状态信息自动存储在系统日志文件中。当需要查询分析日志内容时,只要进入DNS服务器的事件查看器窗口,从中就能查询到DNS各方面的状态信息,例如DNS查询、应答、发送、接收等方面的状态信息等,依照这些信息,管理员基本就能判断出DNS服务器的安全状况了。

图3 权限调整对话框

图4 选项设置页面

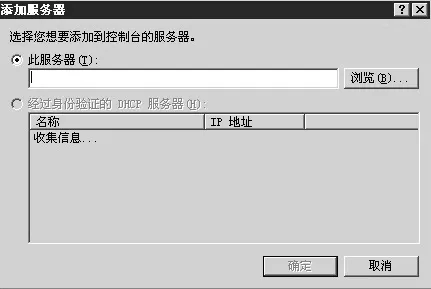

图5 添加服务器对话框

让DHCP服务更安全

首先强制进行域认证。为了防止授权DHCP服务器受到非授权DHCP服务器干扰,系统管理员可以通过域认证方式,确保终端计算机优先从授权DHCP服务器那里获得上网参数。在将合法、授权DHCP服务器添加到局域网指定域时,可以进行如下设置操作:首先以超级用户身份登录特定域控制器所在主机系统,依次单击“开始”、“程序”、“管理工具”、“DHCP”命令,弹出DHCP服务器控制台窗口。在该界面左侧显示区域,用鼠标右击本地主机名称,点击“添加服务器”命令,弹出如图5所示的添加服务器对话框,按下“浏览”按钮,从其后界面中选择并导入合法授权的DHCP服务器所在主机名称,也能在“此服务器”位置处直接输入DHCP服务器主机地址,确认后保存设置操作。这样,特定域中的网络终端主机日后上网访问时,就会优先从授权的DHCP服务器那里获取有效的上网地址。尽管这种方法保护效果很好,不过在组网规模不大的上网环境中,基本不会用到域工作模式,那么这种方法也就没有实现的基础。其实,现在局域网使用的交换机都支持网络管理功能,我们可以在交换机后台系统中,封杀非授权DHCP服务器使用的交换端口,让其无法干扰合法DHCP服务器的正常工作。当然,这种方法需要想办法找到非授权DHCP服务器使用的端口号码。例如,某台非授权DHCP服务器所在主机的IP地址为10.176.34.168,它 与 一 台H3C系列的交换机相连,要找到它使用的交换端口号码时,可以先在网络中的一台终端主机系统中,打开DOS命令行窗口,输入“ping -a 10.176.34.168”命令,获取它的计算机主机名称。接着使用Arp命令,查询对应主机使用的网卡MAC地址,也能到授权DHCP服务器系统中,查看缓存池中特定IP对应的MAC地址。弄清楚了MAC地址后,登录交换机后台系统,在系统全局模式状态下,执行“display mac”命令显示所有MAC地址与交换机端口的对应关系。从显示的对应关系列表中,我们就能准确定位到非授权DHCP服务器使用的端口号码了,假设该端口号码为“e0/36”。最后,使 用“interface e0/36”命令,进入对应交换端口视图模式状态,在该状态下执行“shutdown”命令,就能将非授权DHCP服务器使用的端口封杀掉,这样授权DHCP服务器就能安全、稳定地工作了。

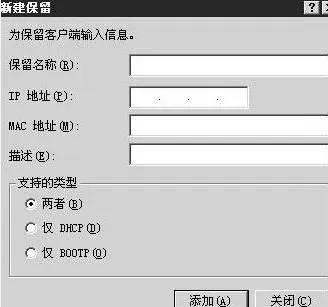

图6 输入保留名称

其次,集中进行绑地址。在局域网中IP地址被盗用的现象非常频繁,这种现象容易引起网络运行不安全。为了避免IP地址被盗用,管理员不妨在DHCP服务器中,对特定网络终端主机的IP地址和MAC地址进行集中捆绑。首先查询终端地址。打开终端系统的运行对话框,输入“cmd”命令并回车,展开DOS命令行窗口,在该窗口命令提示符状态下执行“ipconfig /all”命令,获取计算机的IP地址和MAC地址。其次进行地址绑定。在DHCP服务器中进行地址绑定操作时,可以先进入DHCP服务器所在主机系统,在系统控制面板中逐一双击“管理工具”、“DHCP”图标,切换到DHCP控制台窗口,将鼠标定位到特定作用域节点下面的“保留”选项上,打开它的快捷菜单,点击“新建保留”命令,在其后界面的“保留名称”栏中(如图6所示),输入好特定IP地址的保留名称,在“IP地址”栏中设置好特定计算机使用的IP地址,在“MAC地址”栏中输入对应计算机的网卡物理地址,同时将“支持类型”参数设置为“两者”选项,确认后完成特定计算机的地址绑定操作。同样地,将其他终端计算机的IP和MAC地址也绑定起来。日后,局域网用户即使抢用了重要网络终端的IP地址,他们也无法通过该地址连接到局域网中,那么整个网络运行自然就安全了。

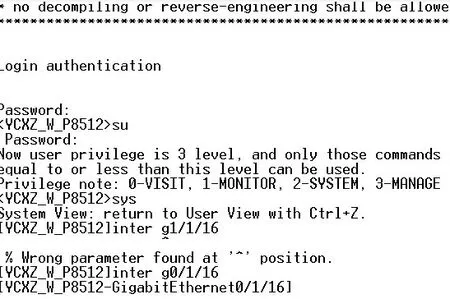

图7 特定端口视图状态

图8 标签页面

第 三,开 启DHCP监听功能。在局域网交换机支持DHCP监听功能的情况下,可以使用该功能控制普通用户只允许对外发送DHCP数据包,同时自动丢弃来自该用户端口的其他DHCP数据包,从而达到预防非法DHCP服务器干扰授权DHCP服务器目的。以H3C系列交换机为例,要开启它的DHCP监听功能时,先以超级用户身份登录交换机后台系统,使用“system-view”命 令,切换到全局视图模式,输入“dhcp-snooping”命令,开启全局DHCP监听功能。这时,交换机就能对单位网络中存在的所有DHCP数据报文进行自动侦听,并限制非信任端口只能对外发送DHCP数据包,而不能发送其他DHCP数据包,日后即使有未授权DHCP服务器偷偷连接到单位网络中,该功能将会自动对它进行屏蔽,确保局域网中的所有终端可以稳定地从授权的DHCP服务器那里申请得到IP地址。要想让交换机特定端口可以正常接收各类DHCP数据报文,同时对它们进行转发时,还可以将指定交换端口配置成可信任端口。例如,想配置交换机上的G0/1/16端口成为合法交换端口时,只要先进入后台系统的全局视图模式,输入“interface G0/1/16”命令,进入如图7所示的特定端口视图状态,再执行“dhcp-snooping trust”命令即可。日后,目标交换端口就可以任意接收或转发所有DHCP数据包了。一般来说,当单位网络中的DHCP中继设备与交换机保持直接连接状态时,只要互连端口处于Trunk模式,那么管理员就应该将该交换端口配置成合法端口。

让WEB服务更安全

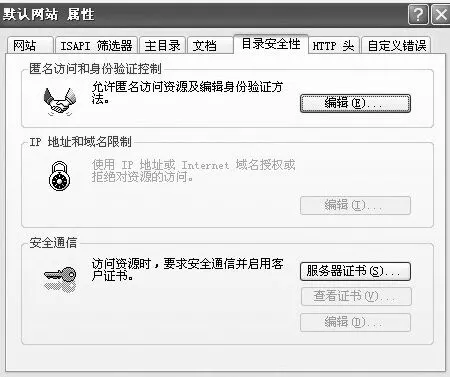

首先限制WEB访问权限。正常情况下,非法用户都是先窃取Web站点主目录访问权限,来破坏WEB服务运行安全的。为了避免这种现象发生,管理员有必要进入Web站点属性设置框,严格限制站点主目录访问权限,具体操作步骤为:依次单击“开始”、“设置”、“控制面板”,双击“管理工具”、“Internet服务管理器”等图标,展开IIS控制台界面。右击Web站点名称,点选右键菜单中的“属性”命令,选择指定站点属性设置框中的“目录安全性”标签,进入如图8所示的标签页面,按下“匿名访问和身份验证控制”旁的“编辑”按钮,在其后页面中导入安全可信的用户账号,并将其他用户账号依次删除掉。之后切换到“主目录”标签页面,在“应用程序设置”位置处单击“配置”按钮,选中与ASPX相关的功能选项。进入系统资源管理器窗口,从中找到WEB站点所用根目录,打开它的右键菜单,选择“属性”命令,进入“安全”标签页面,逐一删除这里的所有陌生用户账号,将合法可信的用户账号导入进来,并为它们设置好合适的访问权限,确认后保存设置操作。

其次,拦截SQL注入攻击。所有的SQL注入都是从访问者输入开始的,如果Web站点对所有用户输入进行了判定和过滤,那么就能有效防止SQL注入攻击了。如果Web站点是用户自行编写代码开发设计的,那就必须要对类似request.form 、request.qurrystring这些get或post请求中的参数信息进行过滤和修改,保证要过滤掉#、%、select这样的非法字符。倘若Web站点是通过动易等免费代码开发设计的,它们一般都有预防SQL注入功能,只要手工启动运行这类功能,就能有效拦截SQL注入攻击了。

第三,加强Web身份验证。进入Web站点的目录安全选项设置页面,单击“安全通信”处的“编辑”按钮,将“要求安全通道(SSL)”、“要求128位加密”等选项依次选中,在“身份验证和访问控制”位置处按“编辑”按钮,将“启用匿名访问”、“集成Windows身份验证”这些选项的选中状态全部取消,再将“基本身份验证”选中即可。