云计算环境约束下的软件水印方案

2016-11-03孙光樊晓平蒋望东周航军刘胜宗龚春红朱静

孙光,樊晓平,蒋望东,周航军,刘胜宗,龚春红,朱静

(1. 中南大学计算机科学与技术博士后科研流动站,湖南 长沙 410083;2. 美国阿拉巴马大学计算科学系,阿拉巴马 塔斯卡卢萨 35401;3. 湖南财政经济学院财经大数据研究院,湖南 长沙,410205)

云计算环境约束下的软件水印方案

孙光1,2,3,樊晓平1,3,蒋望东3,周航军3,刘胜宗3,龚春红3,朱静3

(1. 中南大学计算机科学与技术博士后科研流动站,湖南 长沙 410083;2. 美国阿拉巴马大学计算科学系,阿拉巴马 塔斯卡卢萨 35401;3. 湖南财政经济学院财经大数据研究院,湖南 长沙,410205)

针对云计算环境下的软件知识产权保护需求,提出一种基于非等价语义混淆理论的软件水印方案。方案设计了一种非等价语义混淆方法,用于切割、隐藏代码语义,同时利用混淆规则虚拟映射水印。切割后的语义放置在一个独立的模块中,验证水印信息、恢复程序正常执行。对该方案的反编译实验表明,其逆向工程难度大,保障了水印顽健性,可有效保护放置在云端的代码。

云计算;软件水印;非等价语义混淆;顽健性

对于云计算中的隐私保护问题,很多人相信,SaaS(software-as-a-service)模式能彻底解决云中软件的盗版问题。因为在云计算模式下,软件存储在云中,以服务定制的形式运行,用户在客户端得到的仅是计算结果,既接触不到源代码,也观测不到计算过程,盗版者与代码被云完全隔开,这从根本上破坏了软件盗版的基础[7]。Adobe 公司的CEO Shantanu Narayen还补充说,在SaaS模式下运行的软件需要不间断的Internet连接,云平台对运行的软件能实现完全的控制[8,9],这使软件盗版非常困难。可根据BSA发布的报告,实际情况远没有这么乐观。近几年,全球盗版率都维持在78%左右,每年因盗版造成的损失都在增加,2014年超过5 000亿美元,其中中国的软件盗版直接损失超过1 100亿人民币。更值得注意的是,将近10%的软件已经移植到各类云平台,这些软件的盗版率及相应的损失基本与传统环境持平,这说明云计算带给软件防盗版的贡献微乎其微[4],云平台上的软件盗版依然猖獗。

云计算的主要业务来自SaaS,它的服务质量直接决定了大多数用户对云计算的态度。软件盗版不但威胁了软件产业,也严重影响了云计算的发展。没有有效的保护措施,云用户不会冒险将软件系统放置在云平台。因此,针对云环境的防盗版技术有迫切的需求。软件数字水印属于隐蔽软件技术[8],它利用嵌入的信息提供软件版权证明、威慑软件盗版[9]。近年来,软件数字水印研究取得了大量研究成果,被证明是一种有效的软件保护技术。但该技术的应用背景一直针对传统的计算环境,直接在云环境中使用是不恰当的[10]。云环境中的软件盗版行为表现出很多新特点(将在第2节介绍),软件水印技术应以这些特点为产品背景,研发更具针对性的软件水印技术,才能有效保护云中软件的知识产权。本文在分析云环境下软件盗版的基础上,以云环境作为显约束,软件数字水印顽健性作为隐约束,提出一种基于非等价语义混淆的软件水印方案,探寻云内部软件知识产权保护问题的解。该方案致力于实现软件水印即服务,在满足显约束的同时,抵御逆向工程攻击,保障水印信息的顽健性。

2 云计算环境下的软件应用方式与盗版分析

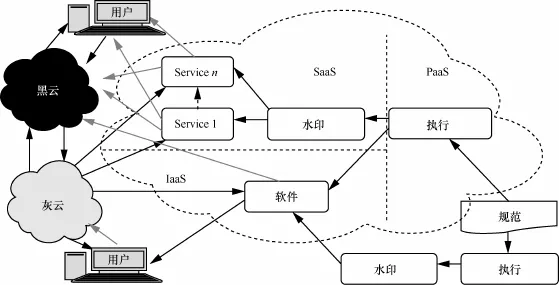

云中的软件有2种应用方式,IaaS(infrastructureas-a-service)与SaaS。如图1所示,在IaaS模式下,提供者按照软件规范,在本地机或云上(使用Platform-as-a-Service模式)编制软件、上传到云存储,用户从云中下载这些软件在本地机上运行[10]。IaaS模型中的云相当于远程的公共存储介质,存放所有用户放置在云端的数字财产[11]。这种方式与传统计算中的互联网应用模式很像,也极容易遭受传统方式的攻击。云存储盗版的源头,与Internet上的众多网络用户无异,黑云作为传播与交易平台,相当于传统意义上的非法网站或P2P网络[12]。虽然是标准的云计算资源,但该事件反映出的盗版模式,与传统计算环境中的盗版没有本质上的区别。

SaaS模式隔离了最终用户与程序代码,让两者无法直接接触,但无论从云平台的外部还是内部看,这种模式都没能有效解决盗版问题。灰云(grey cloud)是指在内部共享登录证书与合法软件的私有云或混合云,在灰云中存在大量的针对SaaS的侵权行为[13,14]。BSA的调查报告显示,超过42%的人与他人共享过登录证书,对付费云服务来说,这是严重的偷窃。同时登录也是侵权的一种,很多人都试过同一个QQ账号同时在多个设备端(如电脑、手机、iPad)登录。由于担心影响云服务的推广,云提供商不愿意也无法拒绝同时登录,这就导致此类行为广泛存在。更让人担忧的是,超过21%的组织建立私有云[4],这些私有云是黑云与灰云主要的生存空间[15]。从云的内部来看,SaaS模式仍然没有解决一个传统的安全问题,who guards the guards?用户对云内安全设置一无所知,超过91%的云提供商甚至没有考虑过内部监督[7],云内部的盗版监控一直是个空白[16]。

图1 云计算环境下的软件应用与盗版示意

云平台采用了大量的新技术与新模式,以保障高性能的公共计算。这些技术在提升云计算效能的同时,也让软件盗版问题变得更加复杂。1)为获得高可用性,云服务往往来自多个云提供商。软件在云中部署时,需要在不同的云中保存多份副本,这大大增加了监控软件盗版的难度。2) SaaS中的服务大都建立在其他服务的基础上,服务之间构成一种复杂的递归关系。例如,rentalmaps的mashup 服务建立在Google maps services的基础上。云平台上的海量服务间生成了复杂的引用关系,让追踪盗版变得异常困难。3) 云中存放着海量软件,许多软件运行时需要相互合作,当应用系统间的信息有交叉的时候,为提高运行效率,云平台上的虚拟机绕过所有的安全措施,让实例直接互访[16],甚至将消息直接发至另一台虚拟机,如果攻击者位于云内部,这种做法对软件的敏感信息是极其危险的[17],在软件即服务数据第三方担保(SaaS data escrow)没有实施的情况下,软件的知识产权归属都无法证明。4) 软件栈(software stack)是盗版信息的重要来源,追踪盗版需要软件栈间的高互操作性。但是云平台至今没有标准化API,也没有标准化的计划。这使用户无法提取敏感数据,更无法利用这些数据判定不同平台上的程序相似性,极大降低了对盗版软件的发现能力。5) 云软件大都采用许可证方式(software license)保护知识产权,但商业软件在这种模式下无法实施真正意义上的公共计算。许可证方式限制软件的使用与分发,甚至限制使用的电脑,而SaaS需要利用Pay-as-you-go方式提高服务的经济性,这2种方式是不匹配的,许可证方式很难在云环境下有效保护软件。

软件水印是一种主动保护技术,它通过在代码中有规律的变换,映射出代表版权的水印信息[18,19]。这种主动的信息嵌入能降低发现盗版的成本,适合复杂环境中的信息识别。在需要版权证明时,水印提取程序扫描载体中的特征,判定水印信息是否存在[20,21]。如图1所示,在云中使用软件水印有2种时机。如果用户在本地机上开发软件,再以IaaS方式发布,那么在软件完成后即可嵌入水印,把嵌入水印的软件上传到云中。如果软件以PaaS模式开发,那么在发布软件、形成服务之前,对软件进行嵌入水印处理[22,23]。云平台上的软件嵌入/提取水印也是一种服务[24],可看作Software Watermarking-as-a-Service。应用该服务时,既要考虑服务应遵从的云环境限制(显约束),也要明确服务对象对它的技术需求(隐约束)[25,26]。显约束主要包括:1) 隐藏保护对象的代码语义,防止云内部对代码的窃取;2) 软件语义分割,拥有者能控制软件分发与执行。水印方案的隐约束主要是顽健性要求,水印嵌入率与隐秘性并不是该技术的主要衡量指标,否则无法区分水印与信息隐藏技术[27]。

3 非等价语义混淆与水印嵌入

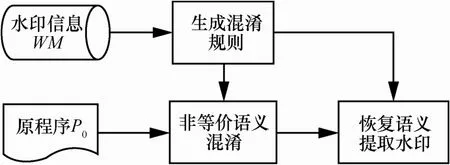

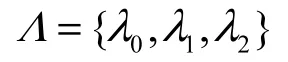

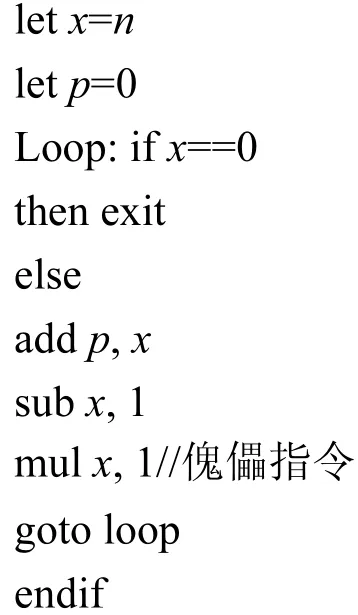

云计算环境约束下的软件水印方案框架如图2所示,水印信息WM为R进制数,长度不超过设定的状态数。方案首先根据水印信息生成混淆规则,根据该规则对原程序p0进行混淆,混淆后的代码与原代码在功能上不等价,不能直接运行混淆后的程序,需要在运行前恢复语义。恢复语义的过程也是水印验证的过程,恢复全部语义则验证了水印信息的存在。

图2 软件水印方案框架

方案中的非等价语义混淆定义如下。

给定一个程序p,p中包含利用源代码定义的对象(如类、方法和语句等)和一个定义在p上的代码变换T(T是一个定义在p上的非等价语义混淆),如果p'≠T( P),那么p'满足:

1) 'p和p在输入和执行环境相同时,输出不相同;

2) 'p的可理解性远低于p,即逆向工程'p的时间远大于逆向工程p的时间;

3) 不存在由'p向p的逆变换,或者很难构造一个工具自动完成这种逆变换,或者逆变换的代价非常高。

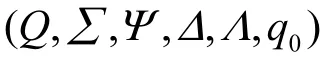

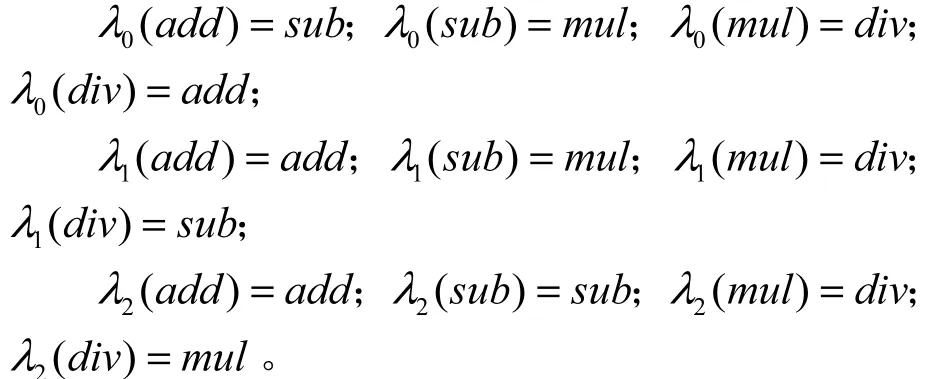

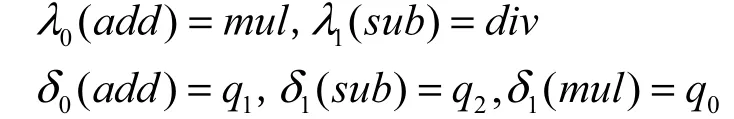

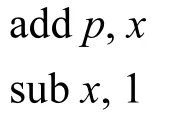

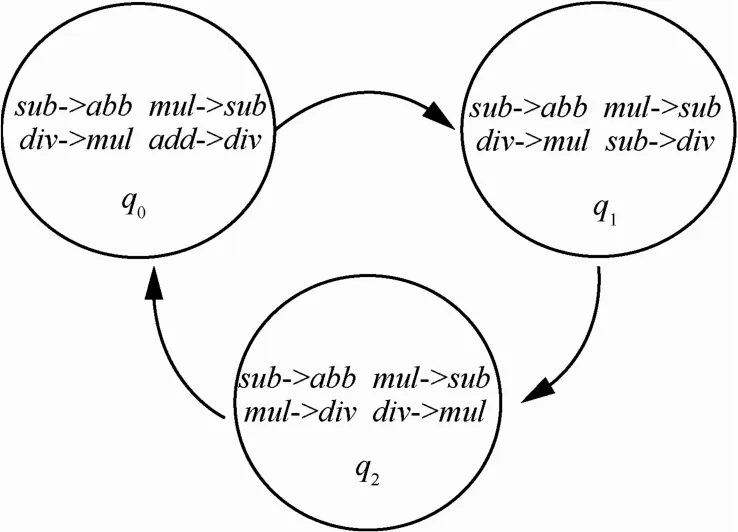

图3给出了一个3个状态、4条指令的非等价语义混淆转换,其中

图3 非等价语义混淆与水印嵌入示意

函数0λ将所有指令转换为不同指令,函数1λ中有一条指令不转换,函数2λ有2条指令不转换。

设输入序列为

add,add,sub,div,mul,add,mul

FSM则输出

sub,add,sub,add,div,add,div

为实现该FSM功能,方案需有以下限制。

限制2 函数λi:Σ→ψ是一一对应的,令反函数为λ:ψ→Σ;

限制3 将Σ分为若干子集,操作数个数相同的指令放在同一子集中,限定函数λi:Σ→ψ自变量与因变量来自同一子集。

限制1和限制2确保了语义恢复时,不存在二义性解释。限制3用于在JVM或CLR上实现时,避免混淆后的代码操作数的个数与原码操作数的个数不同造成栈平衡错误。

4 非等价语义恢复与水印提取

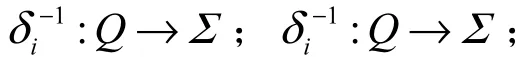

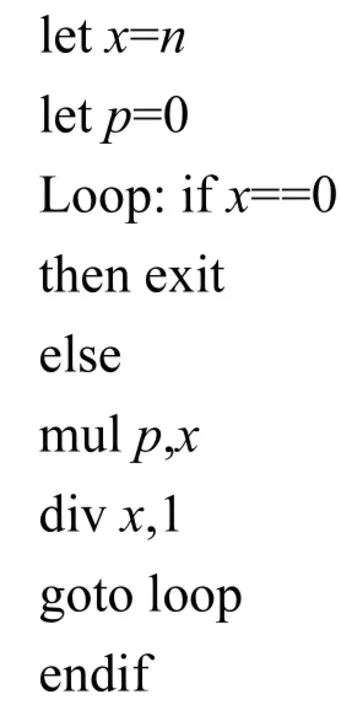

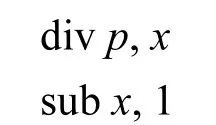

p: =1+2+3+…+n,其代码如下。

实现混淆的FSM如下。

令指令if()then…else…endif、goto 、let不转换,q0为起始状态,混淆生成代码如下。

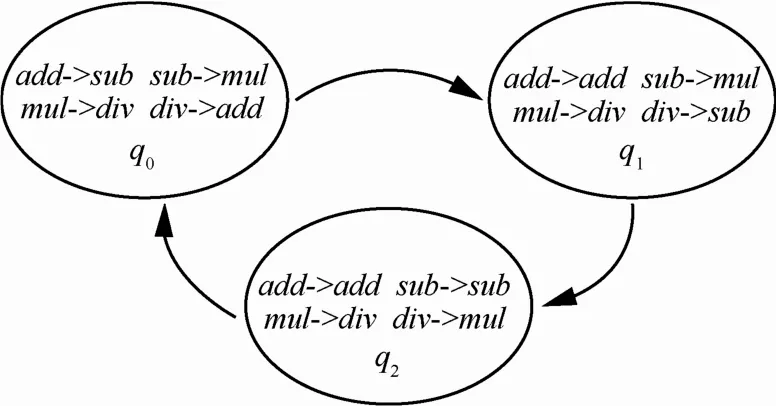

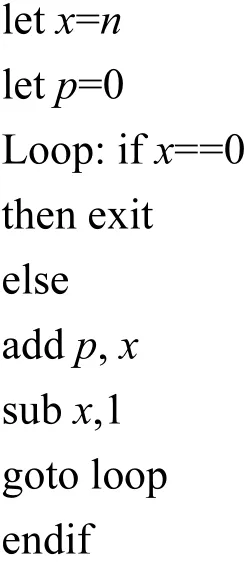

FSM对应的反编译器如下。

以FSM的输出为输入,反编译器输出。

x==n//第一次循环

x==n-1//第二次循环

在输出代码中,首次循环的起始状态为q0,结束状态为q2,而第二次循环起始状态为q2。由于起止状态不同,同样的循环体代码翻译为不同的语义,结果显然是错误的。反编译器处理循环体时,必须每次都有相同的起止状态才能得到正确的结果。有以下2种实现方法。

方法1 令输出函数在任何状态下都相同,等同于取消了状态转换,导致混淆强度低,难以抵御逆向工程攻击。

方法2 令循环体指令的状态转换为一条回路,从而确保起止状态相同。对大型软件制定满足所有循环体状态转换为回路的规则是及其复杂的,本文在循环体中加入一些无实际功能的“傀儡”指令,用于完成状态的转换。在下列代码中,指令mul x, 1没有实际意义,仅用于将循环体结束状态转换为q0。

q0为起始状态;

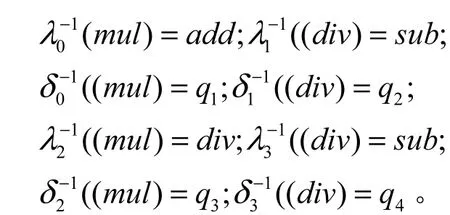

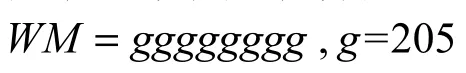

图4 反编译器示意

分支指令,无论是双分支还是多分支,存在与循环相同的状态转换问题。同一指令中任意2个分支的最终状态不同,W的翻译也将不同。为避免此情况发生,本方案设定限制5。

限制5 同一指令中的所有分支,必须具有相同的结束状态。

根据本方案,水印提取是通过验证实现的。构造一个能遍历Wx或W所有状态的指令序列,依次访问每一状态。状态qi下指令集中未变换的指令条数则为WM第i位的值。

5 实验结果与分析

非等价语义混淆的实质是对代码的语义分割,混淆形成的代码与源码在功能上不等价,部分语义被切割到了恢复单元。如果攻击者无法获得恢复模块,那么攻击者必需反编译px才能恢复程序的完整语义,进而避免混淆规则被验证。本文是对px进行反编译测试,以检验混淆强度和水印顽健性。

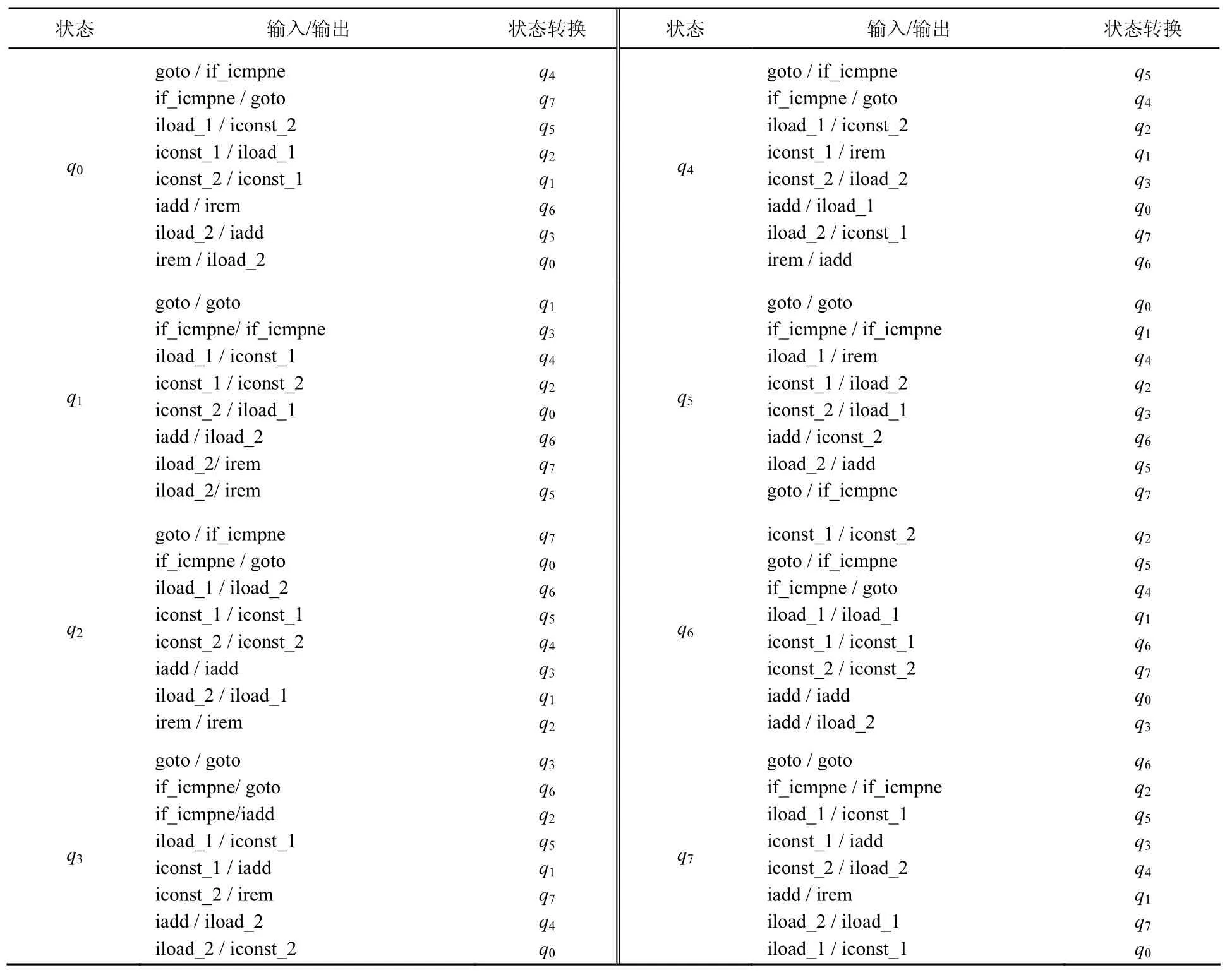

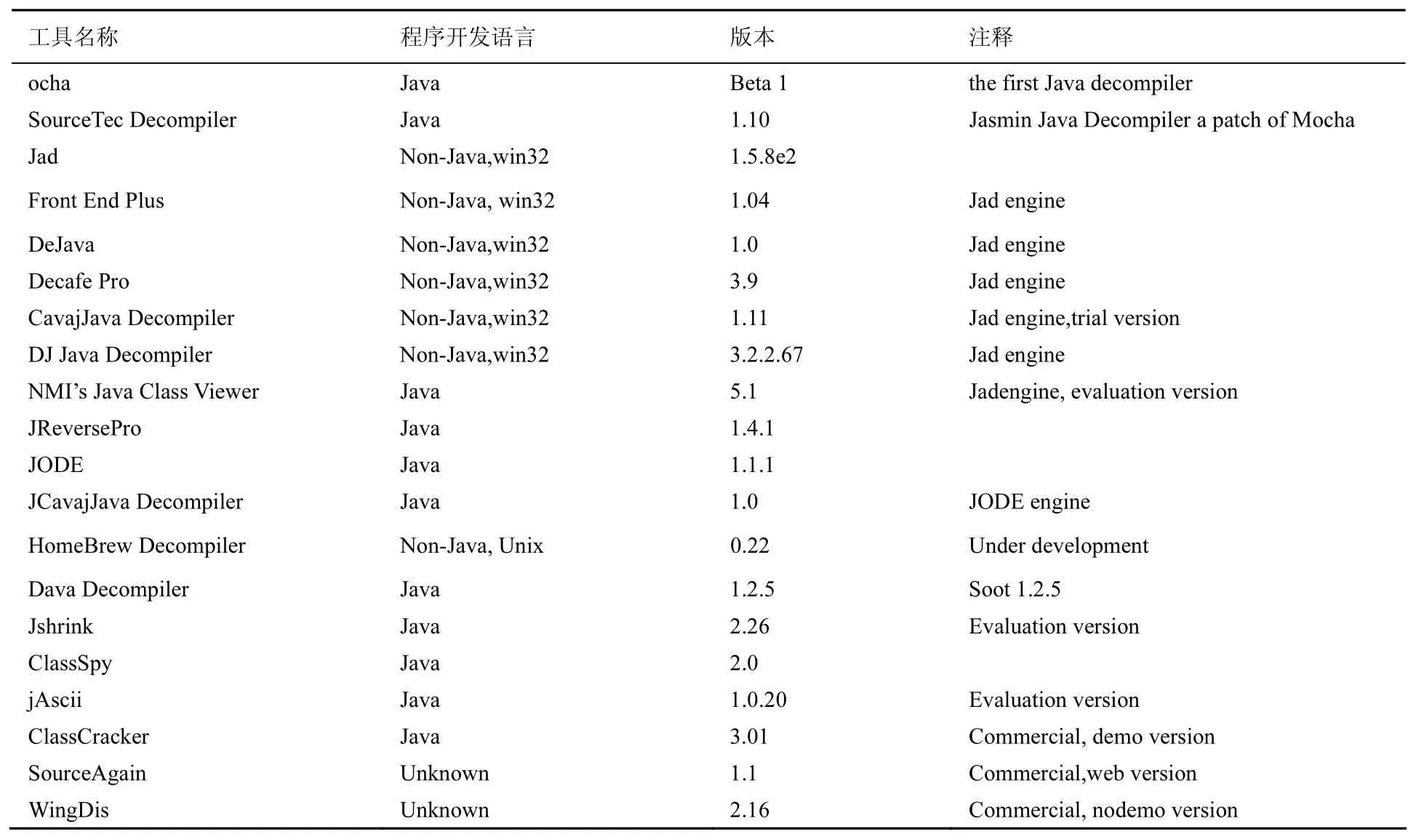

对于px的反编译测试,在硬件方面没有特殊要求,能运行反编译软件即可。实验测试程序为J2SDK的范例程序TicTacToe,随机截取了该程序中的200条字节码。实验采用的混淆规则如表1所示,构造了8个状态,每个状态下转换8条指令。若JAVA字节码的指令集指令条数为Jn,令g=Jn-8,那么嵌入的水印信息。不同JAVA版本中的Jn略有差异,大多数版本的指令集都在200条左右,本实验采用的Jasmine格式指令集有213条指令,所以g=205。

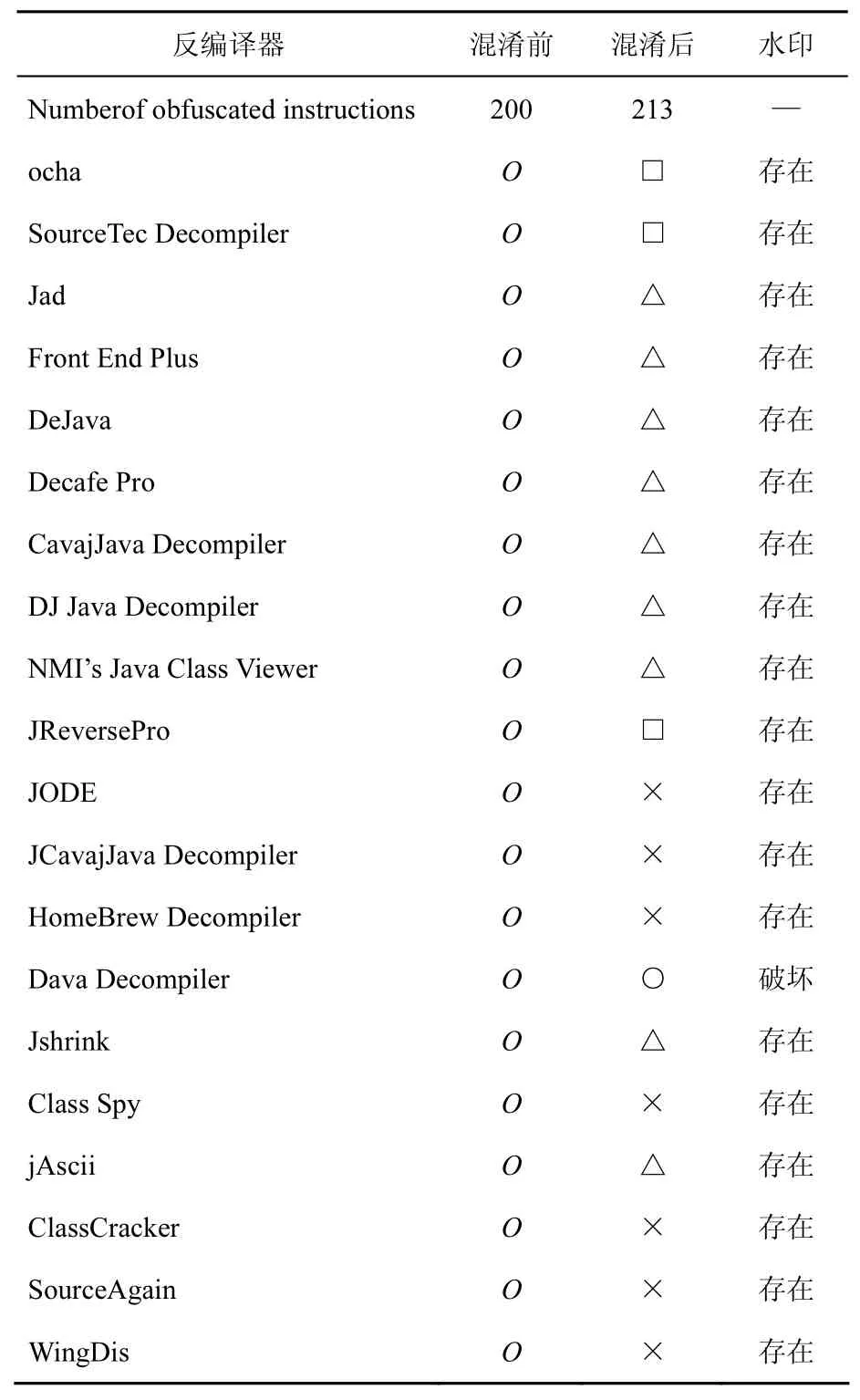

实验使用了20种反编译工具(见表2)对混淆后的程序进行反编译测试,反编译结果如表3所示。“混淆前”代表未混淆的程序p0,“混淆后”指程序px,符号“×”表示反编译时无法产生java文档,“△”表示反编译时可产生java文档,但重编译失败,符号“□”表示反编译与重编译均提示成功,但重编译后的程序无法正确执行,包括执行程序与原程序在功能上不等价,或者程序资源不匹配。符号“○”表示反编译与执行都正确,恢复的程序在任意输入下与原程序的输出相同。

表1 测试程序输入/输出转换

表2 反编译工具

表3显示,程序混淆前为200条指令,混淆后指令条数为213。混淆后增加的13条指令为傀儡指令,实现循环或分支的指令状态转换,令指令的首尾状态相同。所有反编译工具均可反编译未混淆代码,而对于混淆后的代码,JODE、JCavajJava Decompiler、HomeBrew Decompiler、Class Spy、ClassCracker、SourceAgain、WingDis无法产生合法的.java文档;Jad、Front End Plus、DeJava、Decafe Pro、CavajJava Decompiler、DJ Java、Decompiler、NMI's Java Class Viewer、Jshrink、jAscii 无法实现重编译。ocha 、SourceTec Decompiler、JReversePro反编译与重编译均显示成功,但对反编译的程序进行重编译后,程序无法运行。只有Dava Decompiler成功反编译了测试代码,且重编译后的程序与原程序在功能上等价。该工具在反编译时采用穷举算法,实验设计的混淆规则有8个状态,每个状态下有8条指令被转换。实验公开状态数与每个状态下转换指令的条数,穷举成功所需次数为2(8!),若想加大穷举难度,不公开每个状态下的指令转换条数,则穷举成功需要(8!)(200!)次。本方案的水印嵌入率在理论上是无限的,根据水印信息位数设置相应的状态数即可。但方案不可能混淆出无限条数的代码,即使指令条数有限,状态数与混淆规则设计的复杂度也是成正比的。

表3 反编译测试结果

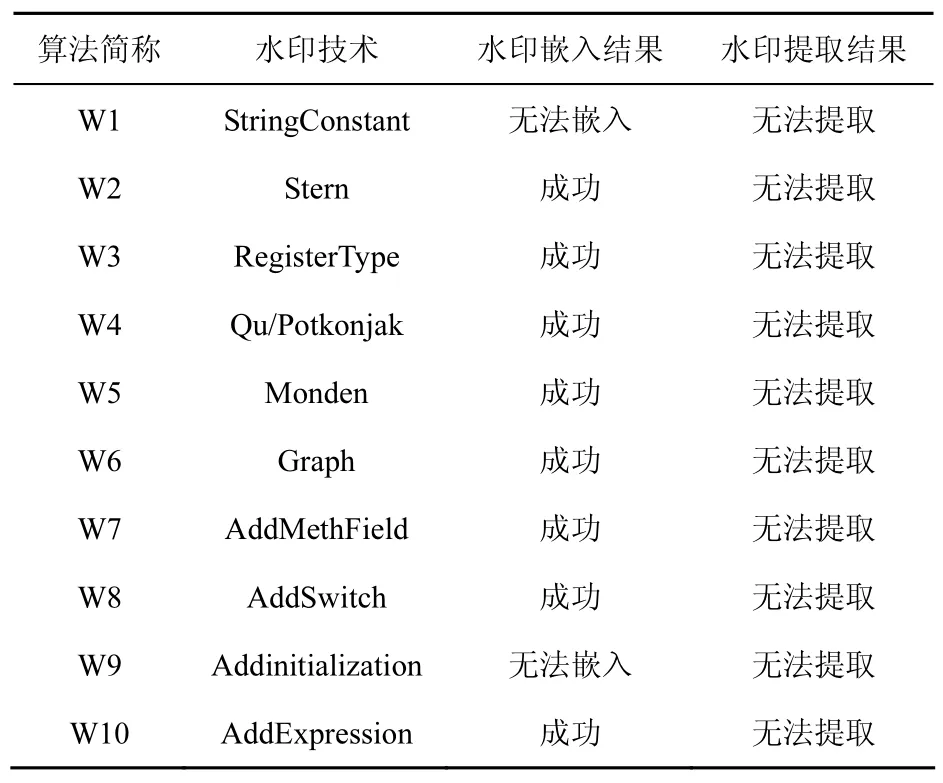

表4 现有软件水印算法的云环境适用性测试

表4的测试结果,除了算法W1与W9外,其他算法都成功地嵌入了水印信息。W1与W9为静态软件水印算法,W1通过增加或修改常量定义嵌入水印,W9则利用初始化实现嵌入。这2种算法的水印信息都嵌入在数据段中,不需要修改代码,本实验的测试用例只包括可执行代码,所以这2种水印算法无法实施。根据Collberg等的实验,这2种算法无法应对任何混淆变换,是顽健性最弱的算法[18]。成功嵌入水印信息的算法中,没有一种算法能在非等价语义混淆后提取水印说明这些算法达不到本方案的顽健性强度。在云平台上的软件,语义隐藏与代码分割是基本的要求,上述测试算法还无法达到云计算环境下的软件保护要求。

6 结束语

针对云计算环境下的软件知识产权保护需求,本文提出一种用云计算环境作为显约束的软件水印方案。该方案利用非等价语义混淆技术隐藏代码语义、嵌入水印信息。由于混淆后的代码与源码在功能上不等价,语义被切割到恢复模块,反编译混淆后的代码难度大,根据本文反编译实验结果,200条指令在8个状态的转换方案下,只有穷举法可以破解,说明方案具有很好的抗逆向工程能力。在实际应用时,通过增加状态数能有效加大反编译难度。

在云平台上,恢复模块作为虚拟机的一个插件,在虚拟机进行二次编译前取得控制权,实现代码恢复。根据指令集的不同,本方案有2种类型。1) 转换前后的指令集相同,即把代码混淆为同一种语言;2) 混淆前后的指令集不同,通过混淆把原程序转换为不同语言的代码。本方案采用的类型1,类型2只能在传统的WIN32平台上实施,对于.NET这样的通用虚拟机,它支持的所有编程语言只有一种中间码,类型2是无法实施的。从拓展应用面的角度考虑,本方案应直接在MSIL这样的中间码程序上实施,才能保护该平台上任一编程语言的执行代码。随着JAVA与.NET成为主流开发平台,对大多数软件用户而言,实施该方案只需在虚拟机上增加一个纯软件的虚拟机插件,既不会有太多的技术难度,也容易控制成本。对于及时性要求高的软件,须考虑本方案对软件执行效率的影响,在效率损失和保护强度间有一个科学的平衡。如果本方案在云平台上以服务形式提供,为不同的用户设计不同的规则,则能起到良好的保护效果。1) 不同的规则代表着不同的水印,水印信息能起到指纹效果,快速追踪盗版源头;2) 即使攻击者成功反编译某一恢复模块,也无法破解其他的模块;3)通过控制恢复模块的分发,防止软件被非法传播。

[1] Cloud security alliance. Security guidance for critical areas of focus in cloud computing V3.0[EB/OL]. https://cloudsecurityalliance.org/ guidance/csaguide3.0.pdf.

[2] Cloud security alliance. Top threats to cloud computing V2.0[EB/OL]. https://cloudsecurityalliance.org/research/top-threats.

[3] Cloud security alliance. The notorious nine: cloud computing top threats in 2015[EB/OL]. https://cloudsecurityalliance.org/download/ the-notorious-nine-cloud-computing-top-threats-in-2015/.

[4] Cloud security alliance. Security guidance for critical areas of mobile computing[EB/OL].https://downloads.cloudsecurityalliance.org%20/ initiatives/mobile/Mobile_Guidance_v1.pdf.

[5] YU Z W, WANG C K, THOMBORSON C. A novel watermarking method for software protection in the cloud[J]. Software-Practice & Experience, 2012,42 (4):409-430.

[6] NISHIMAKI R, WICHS D, ZHANDRY M. Anonymous traitor tracing: how to embed arbitrary information in a key[C]//Annual International Conference on the Theory and Applications of Cryptographic Techniques. 2016: 388-419.

[7] BITANSKY N, GOLDWASSER S, JAIN A, et al. Time-lock puzzles from randomized encodings [C]//The 2016 ACM Conference on Innovations in Theoretical Computer Science. 2016: 345-356.

[8] COLLBERG C, HUNTWORK A, CARTE E. More on graph theoretic software watermarks: implementation, analysis, and attacks[J]. Information and Software Technology, 2009, 51(1)56-67.

[9] HAMILTON J, DANICIC S. An evaluation of the resilience of static java bytecode watermarks against distortive attacks[J]. International Journal of Computer Science, 2011,38(1):90-104.

[10] KAZUO O, YUANYU W, YUTAKA H, et al. A new watermarking method with obfuscated quasi-chirp transform[J]. Digital Forensics and Watermarking, 2012(7128): 57-71.

[11] ROSADO D G, GÓMEZ R, MELLADO D, et al. Security analysis in the migration to cloud environments[J]. Future Internet, 2012,4(2):469-487.

[12] GROBAUER B, WALLOSCHEK T, STOCKER E. Understanding cloud computing vulnerabilities[J]. IEEE Security Privacy, 2011,9(2):50-7.

[13] JANSEN W A. Cloud hooks: security and privacy issues in cloud computing[C]//The 44th Hawaii International Conference on System Sciences. 2011:1-10.

[14] ZISSIS D, LEKKAS D. Addressing cloud computing security issues[J]. Futur Gener Comput Syst, 2012,28(3):583-592.

[15] OWENS D. Securing elasticity in the cloud[J]. Commun ACM,2010, 53(6):46-51.

[16] BISONG A, RAHMAN S. An overview of the security concerns in enterprise cloud computing[J]. International Journal of Network Security & Its Applications, 2011, 3(1): 30-45.

[17] HWANG K, LI D. Trusted cloud computing with secure resources and data coloring[J]. IEEE Internet Computing, 2010,14(5) :14-22.

[18] 张立和, 杨义先, 钮心忻, 等. 软件水印综述[J]. 软件学报,2008, 14(2): 268-27. ZHANG L H, YANG Y X, NIU X X, et al. Review of software watermarking[J]. Journal of Software, 2008,14(2):268-27.

[19] NAGRA M, CHRONI J, NIKOLOPOULOS S D. An efficient graph codec system for software watermarking[C]//Computer Software and Applications Conference (COMPSACW2012). 2012: 595-600.

[20] COLLBERG C, THOMBORSON C. Watermarking, tamper-proofing,and obfuscation-tools for software protection[J]. IEEE Transactions on Software Engineering, 2012, 28(3):735-746.

[21] COLLBERG C, THOMBORSO C, GREGG M. Dynamic graphbased software watermarking[J]. ACM Transactions on Programming Languages and Systems, 2007, 29(6): 77-89.

[22] ARBOIT G. A method for watermarking java programs via opaque predicates[C]//The 5th International Conference on Electronic Commerce Research (ICECR-5). 2012:102-106.

[23] KAMEL I, ALBLUWI Q. A robust software watermarking for copyright protection[J]. Computers & Security, 2009, 28(2):395-409.

[24] 芦斌, 罗向阳, 刘粉林.一种基于混沌的软件水印算法框架及实现[J]. 软件学报, 2007,18(2): 351-360. LU B, LUO X Y, LIU F L. An algorithm framework and realization based on chaos software watermarking[J]. Journal of Software,2007, 18(2): 351-360.

[25] DAI P F, WANG C K, YU Z W, et al. A software watermark based architecture for cloud security[J]. Web Technologies and Applications, 2012(7235): 270-281.

[26] YU Z W, WANG C K, THOMBORSON C. A novel watermarking method for software protection in the cloud[J]. Software—Practice & Experience, 2013, 32(12): 114-129.

[27] AKRAM M, ADAMU A. Steganographic software: analysis and implementation[J]. International Journal of Computers and Communications, 2012, 6(1): 35-42.

孙光(1972-),男,山东金乡人,博士,湖南财政经济学院副教授,主要研究方向为网络信息安全、大数据图分析与可视化。

樊晓平(1961-),男,浙江绍兴人,博士,湖南财经学院副校长、教授、博士生导师,主要研究方向为大数据科学。

蒋望东(1971-),男,湖南永州人,硕士,湖南财政经济学院副教授,主要研究方向为大数据分析与数据安全。

周航军(1979-),男,湖南长沙人,博士(后),湖南财政经济学院副教授,主要研究方向为云计算与云安全。

刘胜宗(1986-),男,湖南长沙人,博士,湖南财政经济学院讲师,主要研究方向为云计算安全与大数据工程。

龚春红(1972-),女,湖南邵阳人,硕士,湖南财政经济学院副教授,主要研究方向为云计算安全。

朱静(1995-),女,湖南永州人,湖南财政经济学院本科生,主要研究方向为云计算安全。

Software watermarking scheme with cloud computing constraints

SUN Guang1,2,3, FAN Xiao-ping1,3, JIANG Wang-dong3, ZHOU Hang-jun3,LIU Sheng-zong3, GONG Chun-hong3, ZHU Jing3

(1. Computer Science and Technology Postdoctoral Station, Central South University, Changsha 410083, China;2. Computer Science Department,University of Alabama, Tuscaloosa 35401, USA;3. Institute of Big Data, Hunan University of Finance & Economics, Changsha 410205, China)

A non-equivalent semantic obfuscation-based software watermarking, scheme was introduced to satisfy the demands of software intellectual property breaches in cloud. Via obfuscated source codes, part of semantics was cut into a recovery module to make the source code unavailable. Watermarks map to transform rules were embedded concurrently into these obfuscated codes. The recovery module was a recognizer to prove the watermarks when the original program was recovering. Experimental results, using Java decompliers, indicate that the code become obfuscated, is difficult to reverse engineering,thereby mabe the watermarks robust.

cloud computing, software watermarking, non-equivalent semantic obfuscation, robustness

1 引言

Google、微软、亚马逊和Facebook等IT巨头是云计算的倡导者与先行者,他们的产品展现了当前云计算概貌,是人们了解云计算的重要窗口。这些产品的成败如同云计算的拨号音,直接影响人们是否接受云计算。但是近年来,连续不断的云安全事件,让人们对云安全普遍感到担忧[1~4],严重阻碍了云计算的推广。Google 的Talk、Gmail,微软的Azure、Hotmail、办公在线套件、Amazon Web services(AWS)、Facebook等,近年发生多起宕机事件,造成的损失难以估算。国际咨询公司BSA(business software alliance)与HyperStratus的调查表明,超过45%的人相信,现阶段云计算带来的风险大于收益;超过80%的企业提出,对云计算安全与隐私保护的担忧是阻碍将数字资源放置云端的最大障碍;超过90%的个人认为,云安全的缺陷让他们近期没有将数字财产放在云端的打算[5,6]。美国公开发表声明,准备用10年时间缓慢接受云计算,期望在这10年间,云计算的安全与隐私问题能得到较好的解决。

s: Computer Science Research Center of China and The United States Open Fund (No.KJR16046), China Scholarship Council of the Ministry of Education (No.201408430218), Open Innovation Platform Fund Projects in Hunan Province (No.16k013)

TP391

A

10.11959/j.issn.2096-109x.2016.00083

2016-08-18;

2016-09-02。通信作者:孙光,sunguang@hufe.edu.cn

中美计算机科学研究中心开放基金资助项目(No.KJR16046);国家留学基金管理委员会国家公派出国留学基金资助项目(No.201408430218);湖南省创新平台开放基金资助项目(No.16k013)