基于交换机配置行为的网络可信性评估

2016-10-19武彬

武 彬

(唐山职业技术学院 信息工程系,河北 唐山 063000)

基于交换机配置行为的网络可信性评估

武彬

(唐山职业技术学院 信息工程系,河北唐山063000)

在广泛应用的局域网中,网络数据的转发主要靠网络交换机设备来实现,网络管理员需要对网络交换机进行配置才可以实现网络具体的功能,网络数据转发的有效性受网络交换机配置的影响。文章对网络的不可信任问题进行了分析,提出了网络交换机配置行为的网络可信性评估方法;针对网络交换机配置和功能,提出了基于交换机配置行为的网络可信性评估框架,以保证网络设备的运行可以满足用户对网络的可信性要求。

可信网络;可信性评估;可信性评估框架;交换机配置

1 研究意义

在信息时代,人们的生活和工作受计算机网络的影响非常大,计算机网络的复杂性和多样性给人们带来了很多方便,但是网络开放性的特点,存在一定的安全隐患,给人们带来了信息安全方面的问题。计算机网络技术发展的同时,出现的网络信息安全问题使网络出现不可信任的情况,信息安全是网络安全的本质。局域网的网络安全是保证局域网中硬件设备、计算机软件和数据不被非法破坏和更改,保护信息的完整性和可用性。网络的安全问题主要包括操作系统的漏洞,网络的开放性和人为的因素。传统的解决网络安全问题的技术有VPN技术、网络防火墙技术、入侵检测技术、防病毒技术、数据加密解密技术等。对网络安全问题研究,在网络环境的设备可信性研究上存在一定的不足。满足用户在新的网络环境下对网络的可信任性的需求,网络环境的设备可信性研究成为网络信息安全研究的新的课题。随着互联网和计算机技术的发展,网络的安全性问题越来越突出。不可信任网络在网络安全上给人们提出了新的挑战。可靠性、易扩展和高速率是局域网的特点,这些特点已经被企业广泛地应用,满足企业内部管理、信息数据共享和通信的需求。交换机作为局域网中的网络互联的关键性设备,在网络中得到了非常广泛的应用,但是也存在一定的可信任性的问题,交换机实现的功能越来越多,在网络中交换机的管理难度也越来越大。在网络正常的运行中,如果网络交换机的配置不正确,网络交换机的设置内容被修改了,使网络不能完成预期的工作进程,都会影响网络的正常运行,这样网络就变成了不可信任网络。一些单位内部局域网中对交换机的可信性要求很高,以往交换机的功能单一,对交换机预期工作的保障存在不足,企业需要交换机按照预期的工作方式运行,这样可以满足用户和网络互联设备之间的可信性需求。监测网络交换机的行为首先要对网络交换机的行为进行可信性评估研究,还要对网络状态进行可信性评估研究,这样更好地对交换机进行配置管理,保证交换机组成网络的安全性。可信网络的研究主要包括网络传输可信、终端用户可信和服务提供者可信3方面,每个内容的研究都是双方向的,既是动态可信和静态可信的双方面的研究。网络中的静态可信研究的内容包括软件逻辑可信和网络设备身份研究,网络中动态可信研究的内容包括和环境联系紧密的网络设备的动态行为的可信性研究。网络可信研究首先要在静态可信研究的基础上,把静态可信研究作为依据和基础,从而开展动态可信性研究,在可信性网络中研究的难点就是动态可信性研究。本文的基础性研究工作是交换机功能配置的研究,本文研究的核心是可信性评估。交换机作为网络的核心设备,本文对交换机行为的可信性和配置行为的可信性进行评估,在这两方面的可信性研究基础上提出了基于交换机配置行为的网络可信性评估。可信性评估的内容包括评估的指标、评估的主体和评估方法几个方面,网络管理员作为评估主体,交换机组成的网络作为评估的对象,评估指标由网络管理员制定,评估方法是对评估对象的可信度进行评估的一种方法。

2 基于交换机配置行为的网络可信性评估

2.1可信网络评估的要素

可信网络评估的要素包括交换机配置、网络状态和评估指标3个参数的描述。交换机配置是对交换机配置形式和关键因子的描述,交换机配置对象的属性取值是不同的,取值的不同也影响交换机工作行为方式,交换机处于不同的状态,实现不同的功能,状态不同的交换会有不同的行为。网络状态是对网络现在的状况进行描述,网络中出现的各种各样的问题,需要交换机增加新的功能才可以解决,这样对交换机的管理也比较复杂,交换机增加的新功能按照预期的方式实现也是需要我们首先进行解决的。交换机新的功能多数都是以软件形式完成的,对交换机功能参数进行配置来完成交换机软件的配置,交换机参数的配置影响交换机的状态,比如要改变交换机的端口工作模式,可以通过对交换机端口的速率和双工模式进行配置,改变交换机端口的桥角色的状态可以对交换机STP协议的优先级进行配置。组成网络的各个交换机的状态组成网络状态。评估指标是对网络环境需求的描述,对网络的可信需求的反映,或者说对网络可信预期的反映,在可信的平台下,交换机的行为可以通过交换机功能反映出来。交换机配置、网络状态和评估指标是作为可信网络评估的3个关键部分。

2.2网络可信性评估框架

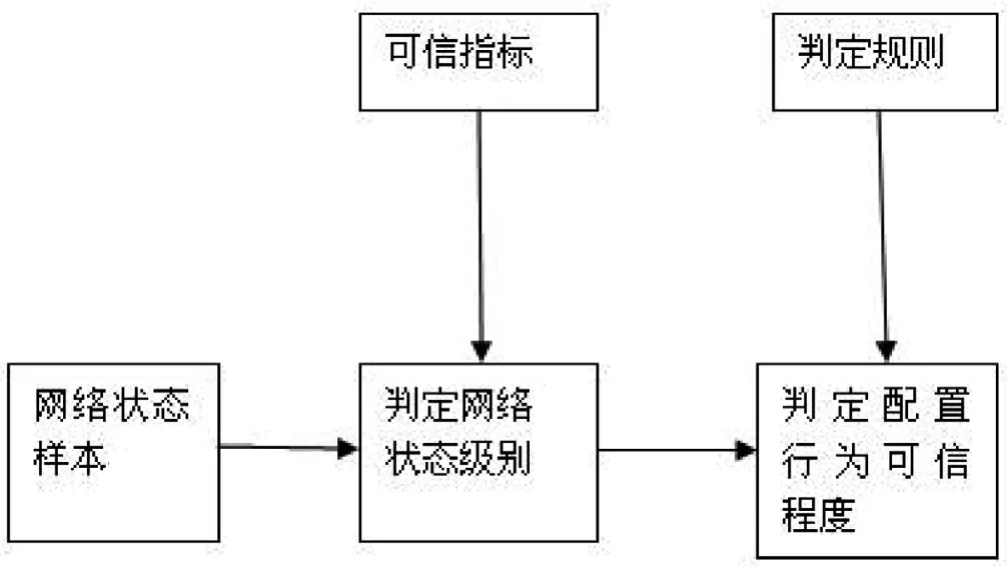

本文通过cisco交换机配置行为的分析,研究交换机组成的网络的可信性是否满足用户的期望。交换机的配置决定交换机的功能,网络中一个交换机配置命令的改变很可能会影响网络中其他交换机的功能。交换机的配置命令主要是作用于配置对象属性的值,交换机配置命令可以改变交换机配置对象的属性值。在分布式网络和交换机配置行为共同作用的环境下,网络交换机才能完成正常的工作。在分布式网络环境下,按照网络实现功能的不同,对交换机的功能作用进行配置,网络中交换机的功能和整个网络的功能实现是用户对网络可信需求的一种表达方式。交换机如何在网络中运行主要取决于交换机的配置,网络的整体状态不能用单一的交换机功能来表示,整个网络状态需要网络中的所有交换机功能共同表示。本文网络状态概念的提出是用来对网络整体功能进行描述的,在交换机的配置内容中把相关的对象属性提取出来并组成网络状态。用相应的网络状态来描述网络的可信需求,用于对网络状态的可信程度进行评估。通过网络可信性评估框架分析交换机的配置网络状态与用户对可信网络的预期是否一致从而确定网络状态的可信度。交换机配置行为的方法和网络状态的描述方法作为依据,通过评估指标对网络状态的可信度进行分类,把不同可信等级网络状态的转换关系归纳出来,进而判断交换机配置行为的可信程度。网络可信评估流程如图1所示。在可信评估流程图中,网络状态样本是由网络中每个交换机共同构成的,在评估流程中是首先被输入的数据,然后根据可信指标,对网络状态样本进行计算,分析网络状态样本与可信指标之间的符合程度,从而判断网络状态的类别,最后根据可信等级的判定规则,对由初始状态变为当前网络状态的配置行为的可信度进行判定。

图1 可信评估流程

基于交换机配置行为的网络可信性评估方案的设计中对cisco交换机的配置以及交换机如何运行进行了研究,交换机的配置对交换机如何工作起决定作用,用网络状态来对网络整体状态进行描述,从而提出了基于交换机配置行为的网络可信性评估框架,这个框架的配置数据集是从网络交换机的配置内容中提取出来的,并对配置数据进行了处理,得出了反映网络现在状态的网络状态数据集,在可信评估中作为数据进行输入,然后根据评估指标,对网络可信程度进行判断。对网络状态和配置之间的关联进行了分析,通过网络状态间的相互转化,归纳出可信评估的规则。

3 结语

本文对网络发展中面临的可信度的问题进行了分析,研究了交换机的配置和交换机的功能对网络可信度的影响关系,对交换机配置行为和交换机功能之间的关系进行了研究,基于交换机配置行为的网络可信性评估是网络可信度的一个新的课题,要更加客观,更加准确地对交换机行为对网络可信性的影响进行评估。

[1]马军煜,赵知劲,叶学义.一种可信网络节点行为证据监测与管理机制[J].计算机应用研究,2011(8):3116-3119.

[2]蒋泽,李双庆,尹程果.基于多维决策属性的网络用户行为可信度评估[J].计算机应用研究,2011(6):2289-2293.

[3]冀铁果,田立勤,胡志兴,等.可信网络中一种基于AHP的用户行为评估方法[J].计算机工程与应用,2007(19):123-126.

Switch confguration based on behavior of network reliability evaluation

Wu Bin

(Information and Engineering Department of Tangshan Vocational and Technical College, Tangshan 063000, China)

In widely used local area network (LAN), the network data forwarding mainly relies on the network switch equipment to implement, the network administrator needs to confgure the network switch to realize the specifc functions of network, the effectiveness of the network data forwarding features infuenced by network switches concrete realization function. This paper analyzed trust issues,and put forward the network reliability evaluation method of network switch configuration behavior, in view of the network switch confguration and functions, put forward the network credibility assessment frame work which based on switch confguration's behavior,to ensure the operation of the network equipment can meet the requirements of users to the credibility of the network.

trusted network; credibility assessment; credibility evaluation framework; switch confguration

武彬(1971-),男,山东菏泽,硕士,讲师;研究方向:计算机网络技术。