层次身份基认证密钥协商方案的安全性分析和改进

2016-10-13毛可飞刘建伟

毛可飞 陈 杰 刘建伟

层次身份基认证密钥协商方案的安全性分析和改进

毛可飞*陈 杰 刘建伟

(北京航空航天大学电子信息工程学院 北京 100191)

该文分析了曹晨磊等人(2014)提出的层次身份基认证密钥协商方案的安全性,指出该方案无法抵抗基本假冒攻击。文中具体描述了对该方案实施基本假冒攻击的过程,分析了原安全性证明的疏漏和方案无法抵抗该攻击的原因。然后,在BONEH等人(2005)层次身份基加密方案基础上提出了一种改进方案。最后,在BJM模型中,给出了所提方案的安全性证明。复杂度分析表明所提方案在效率上同原方案基本相当。

密码学;可证明安全性;认证密钥协商;层次身份基密码体制

1 引言

身份基密码体制可以降低公钥密码体制中公钥基础设施部署的难度[1,2],这为身份基认证密钥协商带来了广泛的应用需求[3,4]。为了更加契合现实世界中层次化的身份结构,研究者在身份基密码体制的基础上设计了层次身份基密码体制。层次身份基认证密钥协商是层次身份基密码体制中关键密码学组件[8],可以实现父节点对子节点的私钥配置,完成层次化身份结构中任意两节点间的认证密钥协商,为建立端到端的安全传输信道提供更好的密钥协商手段,在云计算与存储[9]、无线传感器网络[10]和电子健康网络[11,12]中有很迫切的应用需求。下面通过一个例子具体说明层次身份基认证密钥协商的一个应用场景。在某集团公司的网络系统中,不同分公司的员工在处理具体事务时,需要彼此认证对方身份并协商会话密钥。如果采用传统身份基认证密钥协商机制,集团公司需要通过统一的认证服务器验证所有职员的身份,并为合法职员颁发私钥,这就意味着公司总部需要维持该认证服务器,并承担巨大的计算和通讯负担。而实际上除了总公司和分公司中的高层职员外,大部分职员的人事管理权在分公司,其身份信息由所属的分公司负责管理,集团公司并不需要掌握所有分公司职员的具体人事信息。因此,在这种场景下,集团公司可以选择只为其管理控制的分公司高层职员颁发私钥,由分公司内部高层职员为其管理的下属员工颁发私钥,这样可以显著减少总公司统一认证服务器的压力,进而减少开销。

对密码学组件的具体方案进行安全分析是保证其安全的必要手段。为了弥补启发式分析(heuristic analysis)的不足,文献[13]开始了可证明安全性(provable security)理论的研究,以期把一个安全协议的安全性和一个已知困难问题通过规约联系起来,从而保证安全协议的安全可靠。应用较广的规约方法有两种:一是文献[14]提出的随机预言(random oracle)模型,该模型利用杂凑函数和随机预言机的替换实现理论和现实安全的转换,尽管随机预言模型中可证明安全的协议,在实际实施中有可能是不安全的,但是由于该模型下设计出的协议相对简单,利用该模型进行规约仍然被工程应用广泛接受;二是标准模型,该模型指的是不依赖随机预言假设的安全性证明模型。目前标准模型下可证明安全的密码方案效率仍然不够理想,但是安全方面的优势已使其成为近年来的研究重点。对于认证密钥协商方案的安全性证明来说,除规约方法外,还需要安全性模型来形式化定义安全目标和攻击能力,1993年文献[15]首次建立了基于两方的认证和密钥协商协议的安全模型,即BR模型。其后,为了形式化不同的应用环境,出现了适合身份基认证密钥协商协议的BJM模型[16],以及2007年由文献[17]提出的eCK模型。文献[18]扩展了BJM模型,并指出如果一个方案在该模型下可以证明是安全的,则该方案有抗基本假冒攻击、已知会话密钥安全、抗密钥泄露伪装攻击和抗未知密钥共享攻击的安全属性。文献[19]也详细分析了eCK模型的安全属性,可以看出eCK模型要比BJM模型增加了弱的完美前向保密性和临时秘密泄露安全两个安全属性。2012年文献[20]又提出了攻击者具有对会话内部状态查询的能力的CK+模型,其也成为目前关于认证密钥协商最强的安全性定义。但是过强的安全模型由于安全属性过多,导致证明过程繁琐,且容易忽视基本的安全属性的问题。因此,选择最合适的安全模型而不是最强的安全模型是合理的解决方法。关于安全模型涵盖的安全属性可详见文献[17,19],其中抗基本假冒攻击(basic impersonation resilience)属性是指用户A是一个正确执行协议的合法实体,攻击者C在不知道用户A长期私钥的前提下,其不能假冒用户A,该属性是eCK模型和BJM模型都涵盖的基本安全属性。本文主要指出原方案不符合抗基本假冒攻击属性,为了清晰展现安全证明的过程,本文在标准模型下选用BJM模型进行安全性证明。

在层次身份基密码体制中,已有研究工作较为系统的是层次身份基加密(Hierarchical Identity Based Encryption, HIBE),该组件可以缓解单一私钥生成者(Private Key Generator, PKG)负载过重的问题,并且更加契合网络的分布式结构[5]。学者们已从最初的随机预言模型下的层次身份基加密方案[6],发展到更为严谨的标准模型下的层次身份基加密方案[21],进一步又提出了更为有效并具有短私钥和密文的方案[7]。然而,关于层次身份基认证密钥协商的研究却未形成体系。2011年,文献[8]提出了非交互的层次身份基认证密钥分发方案,由于方案中采用了非交互的方式,因此特别适合资源有限的传感器网络使用。最近,文献[22]已经证明了文献[8]的方案存在安全问题,但是没有给出相应的解决方案。文献[12]针对无线健康网络提出了私钥新鲜的非交互层次认证密钥协商方案。必须指出,非交互的层次身份基认证密钥协商,在带来节点间通讯量减少的优点的同时,也减少了认证密钥协商中的随机性因素,从而限制了方案安全能力的提升。因此,可以考虑为资源相对充足的网络环境设计安全能力更高的层次身份基认证密钥协商方案,利用现有成熟HIBE方案的结构来实现层次身份基认证密钥协商是一个有效的研究思路。近两年,文献[11]基于文献[6]的HIBE方案,提出了电子健康网络的层次化认证密钥协商方案,但是其没有将方案抽象成具体的密码学组件,也没有在公知的认证密钥协商安全模型下给出证明。文献[9]基于文献[7]的HIBE方案(B-HIBE方案)提出了层次身份基认证密钥协商方案(HIBKA),可以实现对实体的隐式认证,并在eCK模型[17]中给出了安全性证明。本文分析了曹晨磊等人[9]的方案,指出了其无法抵抗基本假冒攻击,详述了具体攻击过程,指出了原安全性证明的疏漏,并结合B-HIBE方案[7]分析了攻击产生的原因。最后,在B-HIBE加密方案基础上提出了一个层次身份基认证密钥协商(Hierarchical Identity-based Authenticated Key Agreement, HI-AKA)方案,并在BJM模型[16,23]下将其归约到HIBE的安全性上。

本文其余部分结构如下:第2节简介B-HIBE方案和HIBKA方案,并给出基本假冒攻击的具体过程和原因分析;第3节描述增强安全的新方案;第4节在BJM模型下将新方案安全归约到B-HIBE方案的安全;最后一节给出结论。

2 预备知识

2014年曹晨磊等人在文献[9]设计了一个HIBKA方案。该方案基于文献[7]的B-HIBE方案,其设计目标是满足已知密钥安全和前向安全性等安全性质,可以抵抗基于密钥泄露的伪装攻击。本节首先简单地回顾了B-HIBE方案和HIBKA方案,然后详述了内部节点实施伪造攻击的过程。最后,通过对比以上方案节点私钥的异同,指出了HIBKA存在安全漏洞的原因。

2.1 B-HIBE方案回顾

B-HIBE方案[7]包括4个子算法:系统建立、私钥抽取、加密和解密。具体过程简述如下。

B-HIBE(IND-sID-CCA)安全的定义是在敌手事先明示一个其要挑战的节点(假设身份为),并可以查询除了挑战节点和其父节点外的任何节点私钥条件下,敌手选取想要挑战的两个相等长度明文和,敌手无法以不可忽略的优势判断模拟者加密后的密文所对应的明文。

2.2 HIBKA方案回顾

HIBKA方案[9]包括3个子算法:系统建立、私钥抽取和密钥协商。具体过程简述如下。

(1)系统建立:该步骤同2.1节中B-HIBE方案系统建立一致。

(3)密钥协商:假设用户A和用户B要进行密钥协商,两者在第层有公共节点,将两者的身份分别记为和,其中。用户A和用户B利用自己的私钥按如下步骤进行认证密钥协商:

2.3对HIBKA方案的基本假冒攻击

本节我们假设敌手完全控制了HIBKA系统中的一个攻击者C,从而对系统中用户A和用户B的认证密钥协商实施假冒攻击。这种攻击条件在实际环境中是非常易于实现的,敌手可以通过收买或注册成为系统中任何一个合法用户,从而获得该用户的秘密信息,进而对受害节点实施攻击。不失一般性,我们假设攻击者C想要伪装成2.2节中密钥协商算法中描述的用户A,并攻击其与用户B进行的认证密钥协商,攻击成功的标志是攻击者C可以利用用户A的身份同用户B进行一次正常的认证密钥协商,并且攻击者C和用户B计算出相同的会话密钥。假设攻击者C所属层级为, 利用,和按照2.2节所述可以分别获得公私钥对,和。前文假设用户A和用户B在第层有公共节点,不妨增设攻击者C同受害者们在第层有公共节点,攻击者C身份和其合法获得的私钥可以分别记为和私钥。攻击者C采用如下步骤实施对用户A和用户B密钥协商算法的攻击,具体如下描述。

2.4基本假冒攻击的正确性证明

如上所述,攻击者C使用用户A的身份,顺利地同用户B实施了密钥协商,在协商过程中攻击者C同用户B的交互过程完全同真实用户A一致。以下将证明,攻击者C和用户B分别计算的会话密钥和相同,即双方可以顺利完成隐式认证。

由式(8)和式(9)可知,攻击者C和用户B生成的会话秘密信息相同,进而生成会话密钥也相同。因此,攻击者C以用户A的身份同用户B,成功实现了认证密钥协商,至此攻击者C基本假冒攻击成功。

2.5基本假冒攻击产生理论和实际原因

首先,从安全性证明角度分析原方案出现基本假冒攻击的原因。目前的认证密钥协商协议安全分析中,都假设攻击者具有完全控制信道的能力,并且在安全性模型中用发送查询模拟这种能力。在原安全性证明中,如果采用发送查询形式化本文2.3节中的攻击,当模拟者模拟并标识用户A和用户B形成会话密钥时,攻击者C就可以很容易地回答模拟者发出的挑战(区分会话密钥和一个随机值),因为攻击者可以利用式(6)计算会话秘密信息的值,从而通过查询获得会话密钥。如上分析,在原安全性证明中攻击者C实际上可以不用求解困难问题,就能够以不可忽略的优势赢得挑战,这就破坏了原安全性证明中的假设条件。因此,原安全性证明此处存在疏漏。

然后,从方案具体实现角度分析原方案出现基本假冒攻击的原因。前文已述,相对B-HIBE方案中的用户,HIBKA方案中每个用户增加了个组成元素,因此任何一个用户都有对应任意层的。这使攻击者C可以将其私钥任意变换为和其父节点层私钥一致的结构。利用递推关系,攻击者C可以用此方法生成符合任何节点私钥结构的私钥。在利用式(3)或者式(4)计算共享秘密时,攻击者可以利用其配置的私钥,得出双方的共享秘密,进而得到会话密钥,完成攻击过程。反观B-HIBE方案,每个用户只有其子层对应的,其父节点以上层私钥信息保护在群的一个指数中,这既保证了父节点对子节点的私钥配置功能,又防止了子节点恢复上层节点私钥结构,进而避免了类似攻击。鉴于以上分析,为了提高方案的安全性,严格遵循B-HIBE方案的“私钥抽取”结构是一种简单有效的思路。

3 安全增强的层次身份基认证密钥协商方案

为了防范HIBKA方案存在的安全风险,本节基于B-HIBE方案提出一种层次身份基认证密钥协商(HI-AKA)方案。方案同样包含3个子算法:系统建立、私钥抽取和密钥协商。其中系统建立和私钥抽取同B-HIBE方案基本一致,以下仅详细介绍密钥协商,其它详细内容请参看文献[7]。

(1)系统建立:除B-HIBE方案中系统建立步骤外,系统增加选择2个抗碰撞杂凑函数和。

(2)私钥抽取:同B-HIBE方案。

(3)密钥协商:假设用户A和用户B要进行密钥协商,不失一般性,我们假设两者在第层有公共节点,将两者的身份分别表示为和,其中。用户A和用户B利用自己的私钥按如下步骤进行认证密钥协商。

4 HI-AKA方案分析

本节首先证明了HI-AKA方案的正确性。然后,为了提供简洁的证明,将本文方案在BJM模型下直接归约到B-HIBE方案的安全性。如果HI-AKA方案可以在BJM模型下被攻陷的话,就可以利用这个漏洞去攻陷B-HIBE方案[7]的不可区分选择密文(IND-sID-CCA)安全,因此HI-AKA方案在BJM模型下是安全的。

4.1 HI-AKA正确性证明

HI-AKA方案可以在任意用户A和用户B之间协商出相同的会话密钥。具体证明如下。

由式(14)和式(15)结果可知,用户A和用户B分别生成的会话密钥和一致。因此,HI-AKA方案的正确性成立。

4.2 HI-AKA安全性证明

本节在文献[23]的启发下,利用BJM模型证明所提方案HI-AKA是符合BJM模型涵盖的安全特性。

命题1 若B-HIBE方案是IND-sID-CCA安全的话,那么HI-AKA方案在BJM模型中是安全的。

分析:因为B-HIBE和HI-AKA方案的系统参数一致,因此当B-HIBE的安全游戏选定时,我们可以得到返回密文的第1项内容等于;当选定时,的第1项内容是群中的一个随机值。进而,当时,,因此攻击者收到的是真正的会话密钥;当时,,攻击者收到的是一个随机值。可以看出在上述模拟的过程中,模拟者至少以的概率不会终止挑战过程。而对于攻击者,其所面对的模拟者模拟的安全性游戏和真实的环境是无法区分的。因此,当我们假设攻击者攻破HI-AKA方案的优势是,其攻破B-HIBE方案IND-sID-CCA的安全的优势至少为。

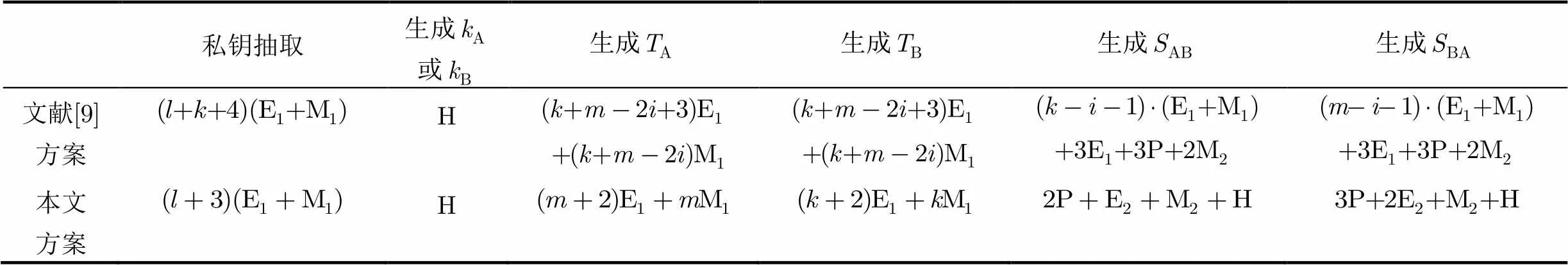

4.3复杂度分析

由于本文是受文献[9]的方案启发,并且同属层次身份基认证密钥方案,本节主要和该方案进行了计算复杂度对比。我们在表1中采用如下参数表示,其中与分别表示与上的指数运算,与分别表示与上的乘法运算,代表双线性运算,和为用户所处的层级,为系统总层级,代表抗碰撞杂凑函数运算。从表1中可以看出,HI-AKA的私钥抽取复杂度要优于HIBKA,因为虽然都基于B-HIBE方案,但是后者私钥多了个上的参数;生成和生成复杂度HI-AKA要差于HIBKA,因为HIBKA直接利用私钥计算和,节约了两个节点共有层数的部分指数运算,但是这也是本文所述攻击产生的原因之一;生成或复杂度HI-AKA方案要低于HIBKA方案,因为HI-AKA尽量保持了B-HIBE方案的简洁结构,一定程度降低了运算的复杂程度;生成或的计算复杂度两个方案一致,因为保证会话密钥安全性,两者都选用了抗碰撞杂凑函数实现密钥输出;可以看出,本文所提出的HI-AKA方案的计算复杂程度与系统参数成线性关系,可以参考类似文献[11,23,24]采用PBC数据包[25]进行实现。

表1 HI-AKA方案和HIBKA方案计算复杂度比较

5 结束语

本文分析了文献[9]提出的层次身份基认证密钥协商方案的安全性,给出了对该方案实施基本假冒攻击的具体步骤,分析了该攻击存在的原因。最后,在B-HIBE加密方案[7]的基础上提出了一个HI- AKA方案,并在BJM模型中证明了所提HI-AKA方案具有未知密钥共享安全性、已知会话密钥安全性、基本前向安全性的安全属性。此外,由于HI- AKA方案高度契合B-HIBE方案,可方便地移植到已经选用B-HIBE方案的层次化网络系统,降低认证密钥协商部署和维护的开销。

参考文献

[1] BONEH D and FRANKLIN M. Identity-based encryption from the Weil pairing[C]. Proceedings of 21st Annual International Cryptology Conference, Santa Barbara, California, USA,2001: 213-229.

[2] SHAMIR A. Identity-based cryptosystems and signature schemes[C]. Proceedings of 4rd Annual International Cryptology Conference, Santa Barbara, California, USA, 1984: 47-53.

[3] 夏松, 权建校, 韩文报. 不同PKG环境下可证安全的基于身份AKA协议[J]. 电子与信息学报, 2010, 32(10): 2393-2399.doi: 10.3724/SP.J.1146.2009.01382.

XIA S, QUAN J, and HAN W. Provably secure identity-based authenticated key agreement protocols in multiple PKG environment[J].&, 2010, 32(10): 2393-2399.doi: 10.3724/SP.J.1146.2009.01382.

[4] 曹雪菲, 寇卫东, 樊凯, 等. 无双线性对的基于身份的认证密钥协商协议[J]. 电子与信息学报, 2009, 31(5): 1241-1244.doi: 10.3724/SP.J.1146.2008.00003.

CAO X, KOU W, Fan K,An identity-based authenticated key agreement protocol without bilinear pairing[J].&, 2009, 31(5): 1241-1244. doi: 10.3724/SP.J.1146.2008.00003.

[5] HORWITZ J and LYNN B. Toward hierarchical identity-based encryption[C]. Proceedings of International Conference on the Theory and Applications of Cryptographic Techniques, Amsterdam, Netherland, 2002: 466-481.

[6] GENTRY C and SILVERBERG A. Hierarchical ID-based cryptography[C]. Proceedings of 8th International Conference on the Theory and Application of Cryptology and Information Security, Queenstown, New Zealand, 2002: 548-566.

[7] BONEH D, BOYEN X, and GOH E. Hierarchical identity based encryption with constant size ciphertext[C]. Proceedings of 24th Annual International Conference on the Theory and Applications of Cryptographic Techniques, Aarhus, Denmark, 2005: 440-456.

[8] GUO H, MU Y, LI Z,An efficient and non-interactive hierarchical key agreement protocol[J].&, 2011, 30(1): 28-34.

[9] 曹晨磊, 刘明奇, 张茹, 等. 基于层级化身份的可证明安全的认证密钥协商协议[J]. 电子与信息学报, 2014, 36(12): 2848-2854.doi:10.3724/SP.J.1146.2014.00684.

CAO C, LIU M, ZHANG R,Provably secure authenticated key agreement protocol based on hierarchical identity[J].&,2014, 36(12): 2848-2854. doi: 10.3724/SP.J.1146.2014.00684.

[10] IBRIQ J and MAHGOUB I. HIKES: hierarchical key establishment scheme for wireless sensor networks[J]., 2014, 27(10): 1825-1856.

[11] LIU W, LIU J, WU Q,. SAKE: scalable authenticated key exchange for mobile e-health networks[OL].http://onlinelibrary.wiley.com/doi/10.1002/sec.1198/abstract, 2015.

[12] KIM H. Freshness-preserving non-interactive hierarchical key agreement protocol over WHMS[J]., 2014, 14(12): 23742-23757.doi: 10.3390/s141223742.

[13] GOLDWASSER S and MICALI S. Probabilistic encryption[J]., 1984, 28(2): 270-299.

[14] BELLARE M and PHILLIP R. Random oracles are practical: a paradigm for designing efficient protocols[C]. Proceedings of the 1st ACM Conference on Computer and Communications Security, Fairfax, VA, USA, 1993: 62-73.

[15] BELLARE M and PHILLIP R. Entity authentication and key distribution[C]. Proceedings of 13th Annual International Cryptology Conference, Santa Barbara, California, USA, 1993: 232-249.

[16] BLAKE-WILSON S, JOHNSON D, and MENEZES A. Key agreement protocols and their security analysis[C]. Proceedings of 6th IMA International Conference, Cirencester, UK, 2005: 30-45.

[17] LAMACCHIA B, LAUTER K, and MITYAGIN A. Stronger security of authenticated key exchange[C]. Proceedings of First International Conference ProvSec, Wollongong, Australia, 2007: 1-16.

[18] CHEN L, CHENG Z, and SMART N. Identity-based key agreement protocols from pairings[J]., 2007, 6(4): 213-241.

[19] 倪亮, 陈恭亮, 李建华. eCK模型的安全性分析[J]. 山东大学学报(理学版), 2013, 48(7): 46-48.

NI L, CHEN G, and LI J. Security analysis of the eCK model[J].(), 2013, 48(7): 46-48.

[20] FUJIOKA A, SUZUKI K, XAGAWA K,. Strongly secure authenticated key exchange from factoring, codes, and lattices[C]. Proceedings of 15th International Conference on Practice and Theory in Public Key Cryptography, Darmstadt, Germany, 2012: 467-484.

[21] BONEH D and BOYEN X. Efficient selective-ID secure identity-based encryption without random oracles[C]. Proceedings of International Conference on the Theory and Applications of Cryptographic Techniques, Interlaken, Switzerland, 2004: 223-238.

[22] ZHU G, XIONG H, and QIN Z. On the security of an efficient and non-interactive hierarchical key agreement protocol[J]., 2014, 74(2): 883-889.

[23] 魏江宏, 刘文芬, 胡学先. 标准模型下可证安全的属性基认证密钥交换协议[J]. 软件学报, 2014, 25(10): 2397-2408.

WEI J, LIU W, and HU X. Provable secure attribute based authenticated key exchange protocols in the standard model[J]., 2014, 25(10): 2397-2408.

[24] DENG H, WU Q, QIN B,. Ciphertext-policy hierarchical attribute-based encryption with short ciphertexts[J]., 2014, 275: 370-384.

[25] LYNN B. On the implementation of pairing-based cryptosystems[D]. [Ph.D. dissertation], Stanford University, 2007.

Security Analysis and Improvements of Hierarchical Identity Based Authenticated Key Agreement Scheme

MAO Kefei CHEN Jie LIU Jianwei

(,,100191,)

The security of hierarchical identity based authenticated key agreement scheme which was proposed by CAO. (2014) is cryptanalyzed. First, it is pointed out that the scheme is not completely secure against the basic impersonation attack. Then, the process and the reasons of the attack are described. Finally, an improvement scheme to mend the security leaks is proposed based on the hierarchical identity based encryption (BONEH. 2005). The security proof of the proposal is presented in the BJM model. The computation efficiency of the proposed scheme is nearly equivalent to the CAO.’s.

Cryptography; Provable security; Authenticated key agreement; Hierarchical identity based cryptography

TP309

A

1009-5896(2016)10-2619-08

10.11999/JEIT151443

2015-12-22;改回日期:2016-05-16;网络出版:2016-07-04

毛可飞 owen.buaa@gmail.com

国家自然科学基金(61272501),国家重点基础研究发展计划(2012CB315905)

The National Natural Science Foundation of China (61272501), The National Key Basic Research Program of Ching (2012CB315905)

毛可飞: 男,1977年生,博士生,研究方向为网络协议和优化算法.

陈 杰: 男,1985年生,博士生,研究方向为网络协议和信息安全.

刘建伟: 男,1964年生,教授,研究方向为信息安全和密码学.