SAP NetWeaver缺陷检测技术研究

2016-09-21娄亚南王轶骏薛质

娄亚南,王轶骏,薛质

(上海交通大学电子信息与电气工程学院,上海200240)

SAP NetWeaver缺陷检测技术研究

娄亚南,王轶骏,薛质

(上海交通大学电子信息与电气工程学院,上海200240)

NetWeaver是SAP(System Applications and Products)系统最重要的技术应用平台。虽然其安全策略已较为充实,但仍存在配置不当、认证缺乏、信息泄漏等缺陷,攻击者可利用并实现用户提权、远程命令执行、窃取敏感数据等攻击目的。在了解SAP架构及通信机制前提下,分析阐述了NetWeaver关键组件存在的缺陷及检测手段。利用缺陷检测技术对这些组件进行检测,集成整合并实现自动化检测平台,呈现出更直观全面的SAP系统安全性评估结果。

SAP系统;NetWeaver平台;SOAP协议;RFC协议;缺陷检测

0 引言

SAP是世界上最大的企业管理和协同化电子商务解决方案供应商,它提供整套的企业级应用软件,覆盖各行业的业务需求。SAP NetWeaver是SAP最重要的技术应用平台,它为SAP及其合作伙伴的应用软件提供运行环境。SAP的应用软件具有规模大、复杂性强的特点,这对NetWeaver的安全性提出了更高的要求。虽然NetWeaver本身的安全策略已经较为充实,但研究表明[1],攻击者还是能够利用其配置不当、认证缺乏、信息泄漏等缺陷对NetWeaver服务器进行攻击。

本文在介绍SAP架构和通信机制基础之上,重点分析了NetWeaver关键组件存在的缺陷,阐述了可能泄漏的敏感信息,研究了攻击者利用这些缺陷所能实现的用户提权、远程命令执行、窃取敏感数据等攻击手段。最后,设计并实现了集成化的SAP NetWeaver缺陷检测平台。

1 SAP NetWeaver架构及通信机制

近年来,人们对SAP平台安全的关注度呈指数性增长。不仅是白帽子黑客,更有大型公司对SAP的攻击表示出浓厚兴趣,他们可以窃取商业机密,或者在竞争对手的基础设施中执行DoS攻击[2]。SAP系统既是APT攻击的目标,也是大规模漏洞利用攻击的目标,这是因为Internet可以访问SAP一些存在可利用漏洞而且应用广泛的服务。ERPSCAN[3]总结出SAP NetWeaver存在的漏洞威胁主要有:代码注入、认证绕过、硬编码密码、远程代码执行、目录遍历、敏感信息明文存储和传输[2]等。

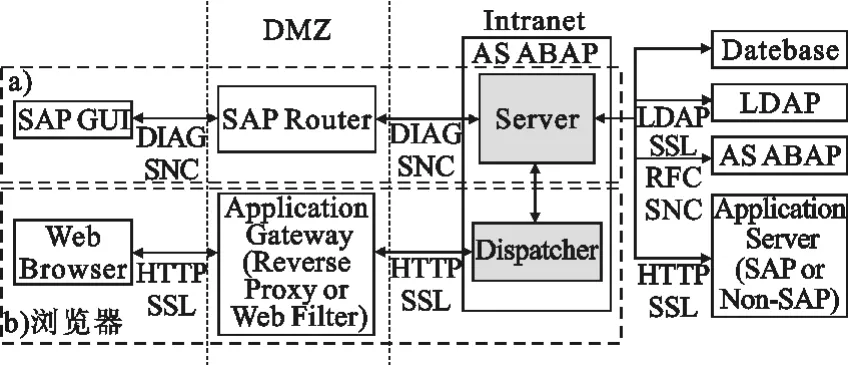

尽管攻击者对操作系统、数据库、服务器和Web应用等十分熟悉,但是针对SAP的渗透测试还需要更深入理解SAP NetWeaver系统的架构和通信机制。NetWeaver平台上有两大引擎[4]:传统的ABAP(Advanced Business Application Programming,高级企业应用编程语言)引擎,整合的J2EE引擎。外部用户可以通过如下两种方式与NetWeaver平台进行通信:①使用SAP GUI客户端;②使用浏览器与ICM通信。如图1所示。

图1 SAP NetWeaver架构

Dispatcher组件用于分发用户请求至WP(Work Process,工作进程)或SP(Server Process,服务进程)中,WP将处理ABAP栈内用户请求的指定任务,SP将运行Java栈内多线程应用,处理多个用户请求。WP常见的类型有[5]:

(1)Dialog WP:满足用户交互的会话请求;

(2)Spool WP:发送串行数据流至打印机;

(3)Update WP:执行更新请求;

(4)Background WP:执行后台任务的进程;

(5)Enqueue WP:管理共享内存中的lock table,防止读写冲突。

除了WP和SP,NetWeaver还为内外部通信提供了其他组件:

(1)Message Server:负责分布式Dispatcher之间的通信[6];

(2)Gateway:ABAP栈负责不同SAP系统、SAP系统和外部应用系统之间的通信[7];

(3)ICM(Internet Communication Manager):接收客户端请求并转发至对应的ABAP栈或Java栈进程处理,或向Web服务器发送请求,将响应结果转发回SAP系统内的对应进程[8];

(4)Enqueue Service:管理Java栈内SP设置的逻辑锁[9];

(5)SDM(Software Deployment Manager):NetWeaver Java栈安装组件的工具[10]。

1.1 SAP与GUI客户端的通信机制

SAP RFC(Remote Function Call,远程功能调用)服务是调用执行ABAP或其他类型代码的一种传统机制,也可用于调用执行NetWeaver平台上的其他程序[11]。SAP GUI使用应用层DIAG(Dynamic Information and Action Gateway Protocol)协议与NetWeaver通信,如图2中a)所示,从而运行ABAP应用程序。

图2 NetWeaver通信机制

当SAP GUI通过DIAG协议与SAP系统通信时,DIAG请求将被分发至WP工作进程中处理。DIAG协议直接影响着SAP系统的安全性,因此该协议并未开源。但是Martin Gallo[12]在“黑盒”前提下,通过和GUI交互及网络抓包分析,实现了DIAG协议的破解技术,涵盖DIAG请求包解压缩、头部字段解析、压缩头部解析、SID标志识别、信息字段解析、嵌入的RFC调用解析等。

1.2 SAP与浏览器的通信机制

相较于DIAG协议的晦涩,使用ICM与SAP系统通信显得更加方便简捷。ICM应用Internet协议与外界通信,包括HTTP、HTTPs和 SMTP,不需要 GUI客户端和 DIAG协议也可以与NetWeaver通信,如图2中 b)所示。

在Shodan[13]上搜索关键词“sever:SAP NetWeaver Application Server”,可以发现NetWeaver服务器在Internet上暴露的IP地址。ICM默认使用HTTP协议,攻击者向暴露地址的NetWeaver ICM发起SOAP(Simple Object Access Protocol,简单对象访问协议)请求,能够检测平台是否存在可利用缺陷。

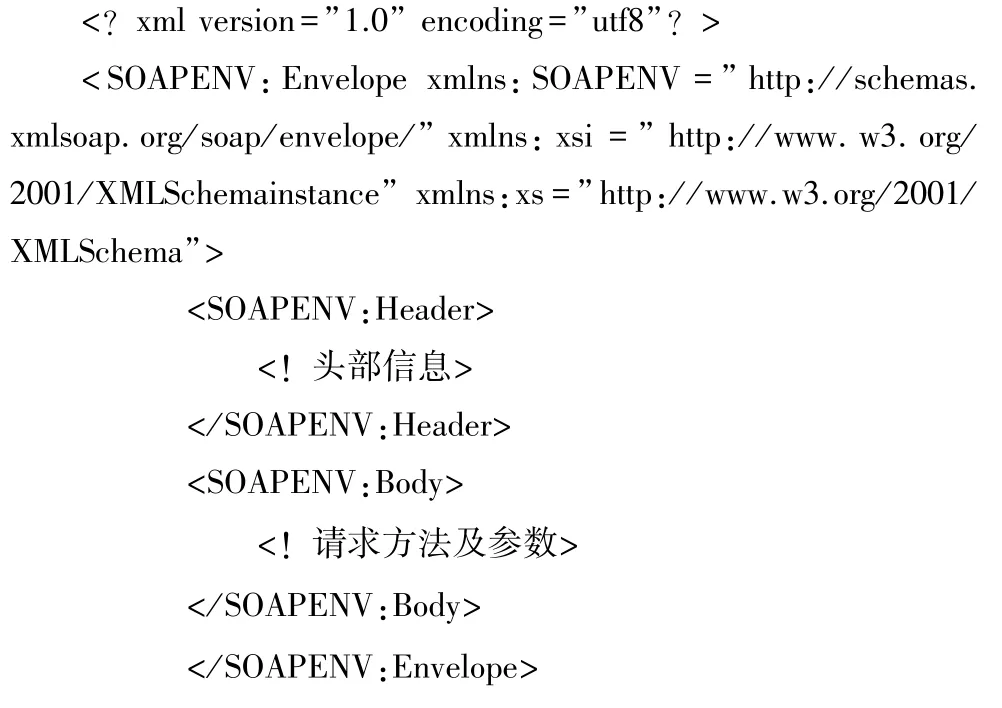

1.3 NetWeaver ICM的SOAP通信协议

NetWeaver采用支持开放的SOAP协议作为通信机制,该协议默认以明文形式传输数据信息,协议头部附带的用户权限信息以Base64方式进行编码,攻击者能轻易嗅探并解析该权限信息。NetWeaver接收封装的SOAP请求包后,调用所请求对象,并返回XML格式的请求结果。攻击者通过构造SOAP请求包,远程调用服务器的相关对象,并接收服务器返回结果,从而获得服务器的敏感信息。

SOAP协议应用XML语言作为编码格式,利用HTTP协议进行传输。NetWeaver接收的SOAP请求包含下列元素[14]:

(1)Envelope:标识该XML文档为一条SOAP信息,使用标准的Envelope命名空间;

(2)Header(可选):包含头部信息;

(3)Body:包含全部的请求和调用信息,如:请求函数及其参数、响应数据及文件等;

典型的SOAP请求、响应包的形式如下:

2 NetWeaver控制台缺陷分析

2.1 NetWeaver MMC

NetWeaver MMC(Management Console,管理控制台)用以监测NetWeaver运行状态,包括:SAP系统和组件运行状态、SAP系统警告和日志信息、网络端口进程、SAP系统进程、ICM状态等[15]。默认连接端口是5XX13,XX代表运行实例编号,范围是00~99[16]。

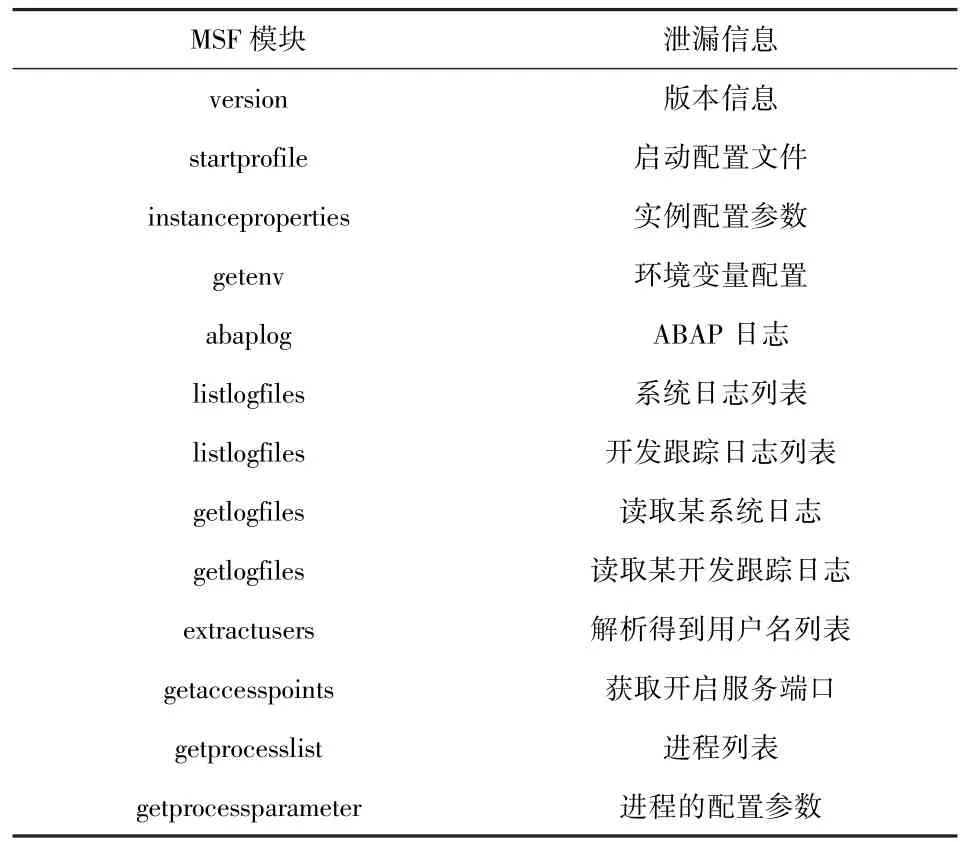

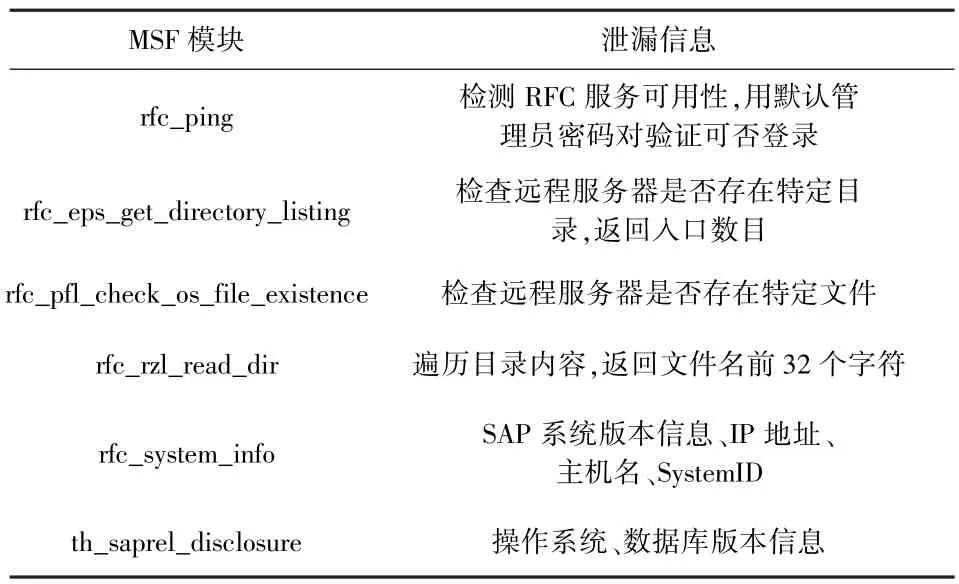

当NetWeaver MMC端口可连接时,不需要任何认证信息,便能通过SOAP请求得到服务器的相关信息,如文献[17-26]所述,MSF(Metasploit Framework)[27]上相应的扫描模块可探测包括:版本、配置参数、日志列表、用户列表、服务列表、进程列表等信息。MSF针对MMC的扫描模块名称及对应泄漏信息如表1所列,其中MSF模块路径为auxiliary/scanner/sap/,模块公共前缀为sap_mg mt_con_:

表1 NetWeaver MMC扫描模块名称及泄漏信息

通过 sap_mgmt_con_brute_login 模块[28]暴力猜解 MMC 管理员账户之后,可将用户名密码Base64编码后作为HTTP Basic Authentication头部字段传输,认证通过后调用OSExcute方法就能够远程执行操作系统命令[29]。

2.2 SAPHostControl

SAP中监听5XX13端口的组件名称为“startsrv”,独立安装的SAP NetWeaver将额外运行一个默认监听1128端口的sapstartsrv实例,名为“SAPHostControl”。 SAPHostControl不仅可以监控,还能接受SOAP请求。Michael Jordan[30]提出了利用SOAP请求调用GetDatabaseStatus注入命令执行任意代码的攻击方法,Bruno Morisson[31]提出了调用GetComputerSystem允许获取远程主机信息的攻击方法。

3 NetWeaver ICM服务缺陷分析

NetWeaver ICM用于接收Web请求,ICM根据缓存或请求包URL将请求信息转发给指定进程,进程处理后通过ICM将请求结果返回。ICM默认连接端口是80XX,XX代表运行实例的编号,范围是 00~99。

当NetWeaver开启RFC服务时,攻击者可以与ICM通信,远程连接到NetWeaver客户端。NetWeaver存在着许多默认管理员账户,如果这些默认的用户名密码对没有被及时修改,攻击者可以利用已知的默认密码对暴力登录NetWeaver客户端,通过RFC调用特定函数实现攻击,包括系统信息搜集、文件目录遍历、远程命令执行、用户信息篡改、数据信息读取等。

3.1 SAP ICF

SAP ICF(Internet Communication Framework,网络通信框架)是ICM的组件之一。可以提供应用HTTP或HTTPs的访问服务。若ICF的“/sap/public/info”服务开启,则无需认证就可以探测服务器上的一些敏感信息,其中包括操作系统、数据库、主机标识,NetWeaver版本以及IP地址等[32]。

SAP系统的SICF事务可以开启或关闭ICF所提供的Web服务,通过收集已知SAP的常用 Web服务 URL列表,MSF模块auxiliary/scanner/sap/sap_icm_urlscan可以逐一发送SOAP请求,从而扫描探测可访问到的ICF服务。

3.2 SOAP RFC

NetWeaver ICF所提供服务“/sap/bc/soap/rfc”开启后,会允许SOAP请求远程执行ABAP程序及函数。这种RFC调用机制需要SAP用户认证信息,以HTTP Basic Authentication方式加密。响应结果以明文形式传输,只有默认开启HTTPs服务,通信内容才会被加密。

利用MSF模块检测NetWeaver SOAP RFC服务,可能进一步泄漏的信息如表2所列[33],其中MSF模块路径为auxiliary/scanner/sap/,模块公共前缀为 sap_soap_:

表2 NetWeaver SOAP RFC扫描模块名称及泄漏信息

NetWeaver默认的管理员用户名密码对如果没有被及时修改,并且被攻击者暴力破解成功,就可能给SAP系统造成更大的威胁。攻击者利用所获得的管理员权限,能够达成用户信息篡改、远程命令执行、敏感数据读取等攻击目的:

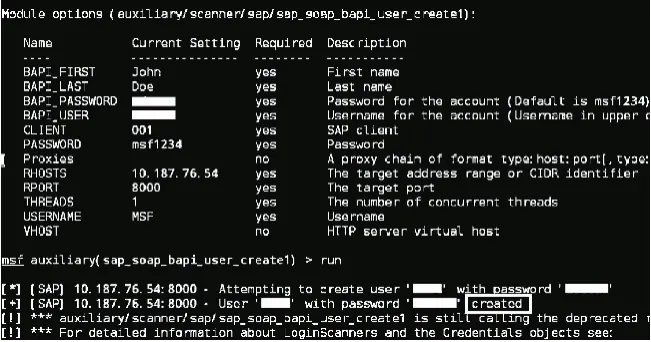

1)用户信息篡改

攻击者一旦通过暴力破解取得管理员权限,就可以用管理员权限创建新的用户,同时赋予该用户以管理员权限SAP_ALL。MSF 模块 auxiliary/scanner/sap/sap_soap_bapi_user_create1、auxiliary/scanner/sap/sap_soap_rfc_susr_rfc_user_interface 调用 BAPI_USER_CREATE1、SUSR_RFC_USER_INTERFACE 方法可以创建或修改管理员及以下权限的用户,如图3所示。攻击者进而可以利用自己创建的用户,继续创建同等权限的用户,或者修改其它用户的登录密码等信息。

图3 用管理员账号创建用户

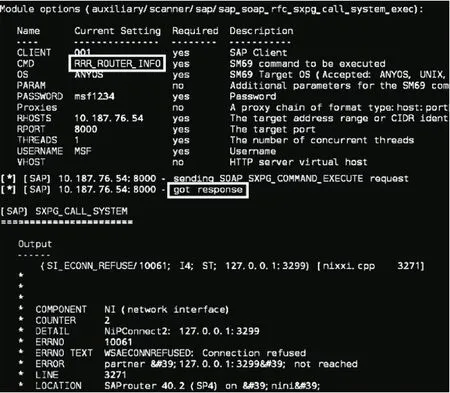

2)远程命令执行

攻击者利用已取得的管理员权限,可以调用SXPG_CALL_SYSTEM或SXPG_COMMAND_EXECUTE方法来远程执行SAP系统中SM69事务预先配置的系统命令。MSF模块auxiliary/scanner/sap/sap_soap_rfc_sxpg_call_system_exec 和 auxiliary/scanner/sap/sap_soap_rfc_sxpg_command_exec 实现了上述功能[34],可执行的命令包括:RRR_ROUTER_INFO-查看SAP Router信息,PING,DBMCLI-实现代码注入等。图4所示是远程调用执行RRR_ROUTER_INFO命令所得结果,服务器返回了 SAP Router的信息。

图4 远程执行RRR_ROUTER_INFO命令

3)敏感数据读取

攻击者利用已取得的管理员权限,调用RFC_READ_TABLE方法可以读取数据库内的信息。MSF模块auxiliary/scanner/sap/sap_soap_rfc_read_table实现了数据表读取功能,如图 5 所示读取用户表USR02中的BNAME、BCODE字段信息,可以得到用户名明文和密码密文。

图5 读取用户表USR02字段数据

3.3 SAP Web GUI暴力猜解登陆

当ICF开启Web GUI服务后,可通过浏览器访问SAP系统,具备SAP GUI客户端功能,使用HTTP协议而非DIAG协议进行通信。 应用 MSF 模块 auxiliary/scanner/sap/sap_web_gui_brute_login,利用已知的默认管理员密码组合暴力猜解登录Web GUI,一旦破解成功,则可利用所得管理员权限访问任意数据或执行任意命令,进一步对SAP系统造成威胁。

4 NetWeaver其他缺陷分析

4.1 SAP Router代理

SAP Router是SAP框架中是非常重要的组件。尽管它独立于SAP NetWeaver平台,但在渗透测试和评估SAP系统时仍需要对其加以考虑,毕竟它能允许或限制SAP系统之间以及SAP系统与外界的网络通信。

SAP Router的默认连接端口是3299,向其发送特定的请求包可返回路由表信息以及通过它连接SAP的客户端信息[35]。我们还能通过SAP Router建立代理,探测其内部的目标主机。SAP Router代理应用的接口是SAP Network Interface(NI),该接口可实现局域网服务器扫描、局域网SMB暴力猜解登录等。

4.2 J2EE引擎

SAP NetWeaver不仅是ABAP应用的服务器,也是Java应用的服务器。Shodan上搜索“SAP J2EE Engine”可以发现Internet上暴露的SAP系统,其J2EE引擎也是渗透测试的目标之一。在文献[36-37]中,Alexander Polyakov和Dmitry Chastuhin实现了对J2EE引擎的渗透,如:通过VERB篡改绕过(使用HEAD请求)攻击ConfigServlet并创建系统账户;攻击ConfigServlet后无需认证执行任意命令等。

5 SAP NetWeaver缺陷检测平台设计

现今,国外的 Rapid7[38]、ERPSCAN、Onapsis[39]、MWR Labs[40]等研究机构或公司相继推出了一系列针对SAP系统的安全检测解决方案和项目,但绝大多数是商业运作行为,不向公众开发其核心实现代码。此外,开源的Metasploit框架包含了一系列针对SAP的检测模块,但由于其各功能模块之间过于独立,缺乏有机无缝的整合和自动流程化的操作,无法用来开展实际的检测业务。而国内目前基本上缺乏针对SAP系统安全性检测的自动化平台。

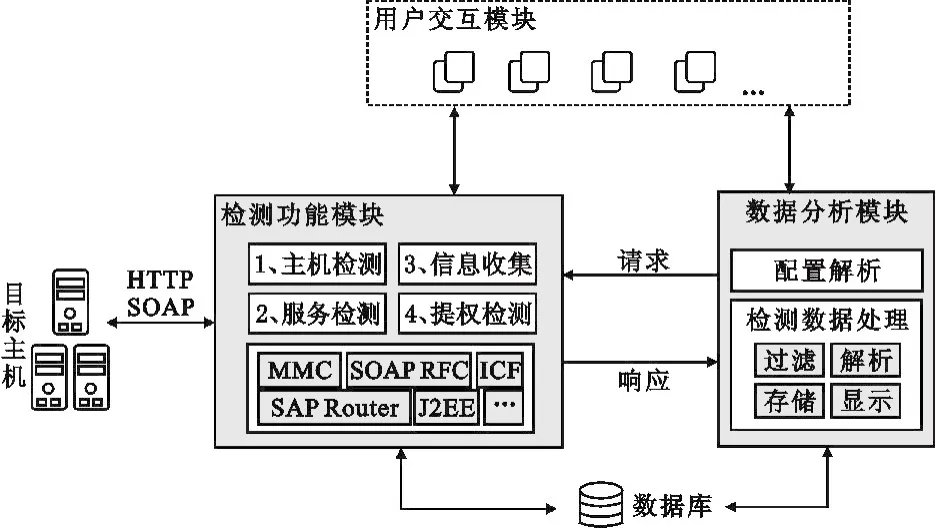

因此,本文将在之前针对SAP系统缺陷分析技术的基础上,充分借鉴业界成熟的检测方案,加以改进和完善,来最终设计和实现针对SAP NetWeaver的缺陷检测平台。该平台能够帮助SAP客户及专家来检测评估NetWeaver的安全性,探测目标系统可能泄漏的敏感信息和可利用缺陷,分析目标系统缺陷暴露后可能造成的危害,形成全面直观的分析结果。SAP NetWeaver缺陷检测平台的基本架构设计如图6所示。

图6 缺陷检测平台架构

检测平台具体流程如下:①参数配置:用户首先指定目标主机的IP地址范围,其次设置检测的SAP服务列表,最后配置日志文件路径和其他参数;②缺陷检测:检测平台将完成主机检测、服务检测、信息收集和提权检测等工作;③数据处理:系统对检测数据进行过滤、解析、存储工作,最后将分析结果读取并显示至用户平台。

5.1 用户交互模块

用户交互模块负责实现用户与检测平台的交互功能。用户能够在交互页面中进行检测流程相关参数配置,包括主机IP地址范围、服务范围、端口范围、日志路径等参数。

用户可以在流程中实时监控检测结果,包括:

(1)主机信息:操作系统版本、数据库版本、NetWeaver版本、SID等信息;

(2)服务信息:MMC、SOAP RFC、ICF、SAP Router、J2EE 服务开启状态和端口信息;

(3)日志信息:检测平台向目标主机发送SOAP请求后将获得响应数据,平台经过解析处理后显示的可读信息;

(4)提权信息:检测平台向目标主机发起提权操作的响应结果,如默认管理员脆弱性、远程代码可执行性、敏感数据可获得性等。

5.2 检测功能模块

检测功能模块基于前文所述NetWeaver缺陷检测技术,将完成对目标主机自动化检测的流程。该模块通过HTTP/SOAP请求与目标主机通信,接收经过处理的用户输入参数,将所得SOAP响应数据及时反馈至数据分析模块,以便后期分析、存储和显示。检测功能模块的工作流程如下:

(1)主机检测:检测指定IP地址范围内的主机状态及可访问性;

(2)服务检测:检测目标主机的开启服务,发送SOAP请求至服务监听端口,通过端口返回信息判断服务可用性,检测的服务包括MMC管理控制台、SOAP RFC服务、ICF服务及其子服务、SAP Router、J2EE 引擎等;

(3)信息收集:收集目标主机开启服务的可访问信息,包括版本及配置信息、系统日志及开发者跟踪日志、用户账户信息、进程及配置参数信息、文件目录信息、默认管理员暴力登录信息等;

(4)提权检测:若默认管理员可暴力登陆,则进行下一步提权检测,如用户信息篡改权限、远程代码注入权限、敏感数据读写权限。一旦检测到系统存在可提权的缺陷,将立即向用户发出警告,提示该缺陷可能造成的危害及改进措施。

5.3 数据分析模块

数据分析模块负责处理用户输入的参数,解析并传入检测功能模块中,及时接收检测功能模块返回的结果(通常为XML格式),进行如下操作:

(1)过滤:过滤返回数据中的无效冗余信息;

(2)解析:将返回的XML格式数据进行解析,映射字段和数据的关系;

(3)存储:将所检测信息进行分类存储,方便日后读取和分析工作;

(4)显示:对检测数据进行可视化处理,返回至用户界面中显示。

如图7所示为平台实验显示结果,其中a)为用户配置信息,b)为目标主机检测的基本信息,c)为目标主机开启的服务列表。

图7 平台检测结果

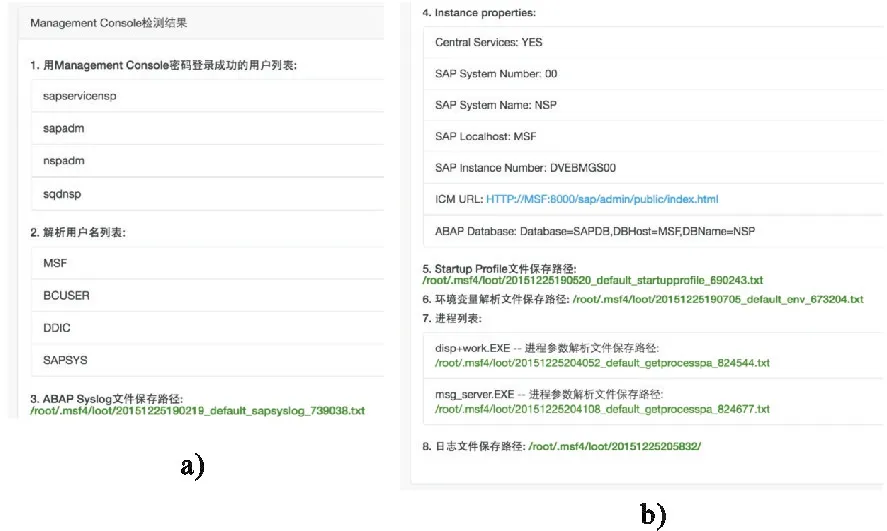

如图8所示为实验中NetWeaver控制台检测结果,图9所示为实验中ICM服务检测结果。

图8 NetWeaver控制台检测结果

图9 ICM服务检测结果

6 结语

NetWeaver对SAP产品应用起着至关重要的作用,其安全性更是首要关注的重点。然而,由于它缺乏身份认证检查,导致管理员权限可以被暴力猜解;存在不安全配置项,导致攻击者利用管理员权限可以进一步提升权限;对敏感信息明文存储和传输,导致攻击者能够收集到有利于攻击的敏感信息,从而为执行远程命令、读取敏感数据做铺垫。

现今,国外已经出现SAP系统安全性测试解决方案,绝大部分由于其商用性并未开源。反观国内,目前仍缺乏检测SAP系统缺陷的成熟方案,因此我们设计并实现了SAP NetWeaver缺陷检测自动化平台。该平台指导SAP客户及专家进行简单配置,进而对目标服务器进行缺陷检测,最终呈现出直观的SAP系统安全性评估结果。

虽然SAP不断提高着自身安全性,但攻击者仍在挖掘着更隐蔽的漏洞威胁。随着攻防技术的迅猛发展,SAP NetWeaver的安全性仍然面临着诸多挑战。因此,我们需要更深入研究SAP系统及其缺陷检测技术手段,从而将SAP安全性评估技术提升至更高层面。

[1] Alexander Polyakov.ERP Security-Myths,Problems,Solutions[EB/OL].[2016-04-27].https://erpscan.com/wpcontent/uploads/presentations/ERP-Security-Myths-Problems-Solutions-2010-SourceBarcelona.pdf.

[2] Alexander Polyakov,Alexey Tyurin.SAP Security in Figures:A Global Survey 2013[EB/OL].[2016-04-27].https://erpscan.com/wp-content/uploads/publications/SAP-Security-in-figures-A-global-survey-2013-RC.pdf.

[3] ERPSCAN.https://www.erpscan.com/.

[4] Architecture of the SAP NetWeaver Application Server[EB/OL].SAP,(2008-03-09)[2016-04-27].http://www.sdn.sap.com/irj/scn/go/portal/prtroot/docs/library/uuid/c0832936-8e5c-2b10-b3ab-e1b3473efb7d?QuickLink = index&overridelayout = true&32220844 675114.

[5] Work Process[EB/OL].[2016-04-27].http://help.sap.com/saphelp_nw70/helpdata/en/05/0e41e6ba5911d188b200 00e83539c3/frameset.htm.

[6] Monitoring and Administration of the SAP Message Server[EB/OL].[2016-04-27].http://help.sap.com/saphelp_nw70/helpdata/en/40/c235c15ab7468bb31599cc759179ef/frameset.htm.

[7] SAP Gateway[EB/OL].[2016-04-27].http://help.sap.com/saphelp_nw70/helpdata/en/25/90d038f58f863de100000 00a11402f/frameset.htm.

[8] Internet Communication Manager(ICM)[EB/OL].[2016-04-27].http://help.sap.com/saphelp_nw70/helpdata/en/0a/a7903febb15a7be10000000a11405a/frameset.htm.

[9] Enqueue Service[EB/OL].[2016-04-27].http://help.sap.com/saphelp_nw70/helpdata/en/f4/670f9b9d62f94db4ea7361 b34ea214/content.htm.

[10] Software Deployment Manager[EB/OL].[2016-04-27].http://help.sap.com/saphelp_nw70/helpdata/en/22/a7663bb3808c1fe10000000a114084/frameset.htm.

[11] RFC Scenarios[EB/OL].[2016-04-27].http://help.sap.com/saphelp_nw70/helpdata/en/80/b711d7d6d03d4a956f16 bb854a186e/frameset.htm.

[12] Martin Gallo.Uncovering SAP Vulnerabilities:Reversing and Breaking the DIAG Protocol[EB/OL].(2012-07-20)[2016-04-27].http://www.coresecurity.com/system/files/corelabs-Slides-reversing-breaking-diag-protocol.pdf.

[13] Shodan.https://www.shodan.io/.

[14] Structure of a SOAP Message[EB/OL].[2016-04-27].http://help.sap.com/saphelp_nw70/helpdata/en/f6/86d63b9586105ae10000000a114084/frameset.htm.

[15] SAP Management Console[EB/OL].[2016-04-27].http://help.sap.com/saphelp_nw70/helpdata/en/48/6b7bd778dc4f93e10000000a42189d/content.htm.

[16] TCP/IP Ports Used by SAP Applications[EB/OL].(2009-04-09)[2016-04-27].http://www.sdn.sap.com/irj/scn/go/portal/prtroot/docs/library/uuid/4e515a43-0e01-0010-2da1-9bcc452c280b?QuickLink = index&overridelayout=true&42472931642836.

[17] Chris John Riley.sap_mgmt_con_version[EB/OL].(2011-03-02)[2016-04-27].https://blog.c22.cc/toolsscripts/metasploit-modules/sap_mgmt_con_version/.

[18] Chris John Riley.sap_mgmt_con_startprofile[EB/OL].(2011-03-02)[2016-04-27].https://blog.c22.cc/toolsscripts/metasploit-modules/sap_mgmt_con_startprofile/.

[19] Chris John Riley.sap_mgmt_con_instance properties[EB/OL].(2011-03-02)[2016-04-27].https://blog.c22.cc/toolsscripts/metasploit-modules/sap_mgmt_con_instanceproperties/.

[20] Chris John Riley.sap_mgmt_con_getenv[EB/OL].(2011-03-02)[2016-04-27].https://blog.c22.cc/toolsscripts/metasploit-modules/sap_mgmt_con_getenv/.

[21] Chris John Riley.sap_mgmt_con_abaplog[EB/OL].(2011-03-02)[2016-04-27].https://blog.c22.cc/toolsscripts/metasploit-modules/sap_mgmt_con_abaplog/.

[22] Chris John Riley.sap_mgmt_con_listlogfiles[EB/OL].(2011-03-02)[2016-04-27].https://blog.c22.cc/toolsscripts/metasploit-modules/sap_mgmt_con_listlogfiles/.

[23] Chris John Riley.sap_mgmt_con_getlogfiles[EB/OL].(2011-03-02)[2016-04-27].https://blog.c22.cc/toolsscripts/metasploit-modules/sap_mgmt_con_getlogfiles/.

[24] Chris John Riley.sap_mgmt_con_extractusers[EB/OL].(2011-03-02)[2016-04-27].https://blog.c22.cc/toolsscripts/metasploit-modules/sap_mgmt_con_extractusers/.

[25] Chris John Riley.sap_mgmt_con_getprocess parameter[EB/OL].(2011-03-02)[2016-04-27].https://blog.c22.cc/toolsscripts/metasploit-modules/sap_mgmt_con_getprocessparameter/.

[26] Chris John Riley.sap_mgmt_con_getaccesspoints[EB/OL].(2011-03-02)[2016-04-27].https://blog.c22.cc/toolsscripts/metasploit-modules/sap_mgmt_con_getaccesspoints/.

[27] Metasploit.https://www.metasploit.com/.

[28] Chris John Riley.sap_mgmt_con_brute[EB/OL].(2011-03-02)[2016-04-27].https://blog.c22.cc/toolsscripts/metasploit-modules/sap_mgmt_con_brute/.

[29] Chris John Riley.sap_mgmt_con_osexecute[EB/OL].(2011-03-02)[2016-04-27].https://blog.c22.cc/toolsscripts/metasploit-modules/sap_mgmt_con_osexecute/.

[30] Michael Jordan.SAP Parameter Injection-No Space for Arguments[EB/OL].(2012-08-14)[2016-04-27].http://www.contextis.com/resources/blog/sap-parameter-injection-no-space-arguments/.

[31] Bruno Morisson.sap_hostctrl_getcomputersystem[EB/OL].(2013-07-11)[2016-04-27].https://github.com/morisson/metasploit-modules/blob/master/sap_hostctrl_getcomputersystem.rb.

[32] Chris John Riley.Further Attacks to SAP Web Applications[EB/OL].(2011-11-18)[2016-04-27].https://blog.c22.cc/2011/11/18/deepsec-your-crown-jewels-online-further-attacks-to-sap-web-applications/.

[33] MWR Labs.MWR SAP Metasploit Modules[EB/OL].(2012-04-27)[2016-04-27].https://labs.mwrinfosecurity.com/blog/mwr-sap-metasploit-modules/.

[34] MWR Labs.SAP Parameter Injection[EB/OL].(2012-09-03)[2016-04-27].https://labs.mwrinfosecurity.com/blog/sap-parameter-injection/.

[35] Mariano Nunez.The SAProuter.An Internet Window to your SAP Platform(and beyond)[EB/OL].[2016-04-27].http://conference.hitb.org/hitbsecconf2010ams/materials/D2T2%20-%20Mariano%20Nunez%20Di%20Croce%20-%20 SAProuter%20.pdf.

[36] Alexander Polyakov.Crushing SAP’s J2EE Engine[EB/OL].[2016-04-27].https://erpscan.com/wp-content/uploads/2012/07/A-crushing-blow-at-the-heart-of-SAP%E2%80%99s-J2EE-Engine-_HackerHalted.pdf.

[37] Alexander Polyakov,Dmitry Chastuhin.Breaking SAP Portal[EB/OL].[2016-04-27].https://erpscan.com/wp-content/uploads/presentations/2012-DeepSec-Breaking-SAPPortal.pdf.

[38] Rapid7.https://www.rapid7.com/.

[39] Onapsis.http://www.onapsis.com/.

[40] MWR Labs.https://labs.mwrinfosecurity.com/.

Defect Detecting Technique of SAP NetWeaver

LOU Ya-nan,WANG Yi-jun,XUE Zhi

(School of Electronic,Information and Electrical Engineering,Shanghai Jiaotong University,Shanghai 200240,China)

NetWeaver is the most important technical application platform of SAP(System Applications and Products)systems.Although its security policies are substantial,some deficiencies still exist,such as misconfiguration,lack of authentication,information disclosure and so on.Thus,the hacker could be able to get full privileges,execute remote commands and steal sensitive data.With the knowing of SAP architecture and communication mechanism,deficiencies of NetWeaver are analyzed and detecting techniques also discribed.In addition,the modules are detected with this defect-detecting technique,and an automatic detecting platform is integrated and implemented,thus to provide a visualized and comprehensive security evaluation of SAP systems.

SAP system;NetWeaver platform;SOAP protocol;RFC protocol;defect detection

TP309 [文献标志码]A [文章编号]1009-8054(2016)07-0077-07

2016-02-26

中国电子科技集团公司第二十八研究所科研基金资助项目(No.15GFH-DZ11-082)

娄亚南(1992—),女,硕士研究生,主要研究方向为Web攻防及渗透测试;

王轶骏(1980—),男,硕士,讲师,主要研究方向为网络攻防及系统安全;

薛 质(1971—),男,博士,教授,主要研究方向为计算机通信网及信息安全。