一种在对象关系映射中可自毁数据方法

2016-09-02杨家奇王志坚

杨家奇,王志坚,傅 晓,王 宇

(河海大学计算机与信息学院,南京211100)

一种在对象关系映射中可自毁数据方法

杨家奇,王志坚,傅晓,王宇

(河海大学计算机与信息学院,南京211100)

提出一种数据自毁方法,引入Web分层技术概念,将对象关系映射中的过程分为不同层级,通过双重散列加密,被加密的文件分为两个部分,将时间、访问次数和销毁策略作为属性进行加密作为文件头部.该方法不需要任何认为干涉,生命周期结束后可自行在分布式系统中自行销毁,实现对对象关系映射中文件的细粒度控制.

对象关系映射;文件数据;属性加密;自毁

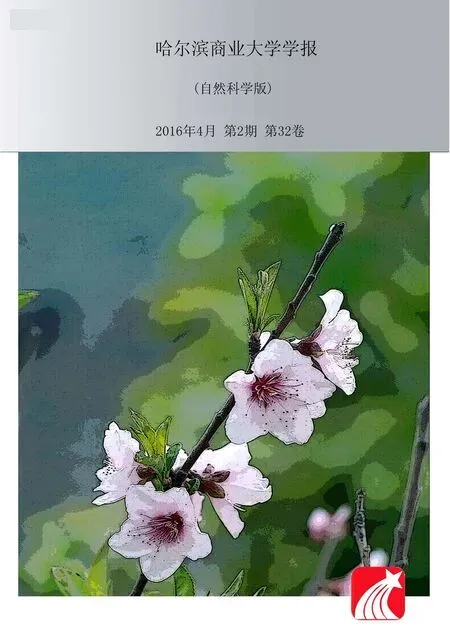

对象关系映射(Object-Relation Mapping,ORM)是一种用于实现面向对象编程中不同类型系统数据之间相互转换的技术[1].通过对象关系映射,可以直接对关系数据库系统中的面向对象领域模型进行访问和操作,而无需关心其在数据库中的存储结构以及异构数据之间的转换如何实现,这就为程序的兼容性和移植性提供方便.对象关系映射本质上是业务实体(Business Entity)的各种表现形式之间的映射.大多数对象关系映射系统,例如Hibernate和NHibernate等,都使用可扩展置标语言(Extensible Markup Language,XML)[2]来实现映射持久化.如图1所示,这些含有对象关系映射信息的文件因此被称为映射文件(Mapping Files).

图1 对象关系映射系统结构图

映射文件中含有记录业务实体各表现形式的必要信息,其中包括描述业务实体在关系数据库中以关系数据形式存储的相关数据库连接串、表名、列名等等.在大多数情况下,为了保持对象关系映射在应用中的透明性(Transparence),应用程序开发者并不希望系统用户直接访问上述信息.另一方面,如果恶意用户获取了这些信息,也有可能利用其中的相关内容对系统进行攻击从而造成安全上的风险.在大规模分布式计算系统,尤其是云计算当中,开发者无法对部署到每个节点上的分布式应用程序中的映射文件进行细粒度的控制.计算任务完成后,被提交到节点上的映射文件依然有可能存在,并造成持续的泄露风险.

数据加密是保护数据的一种有效手段,近几年国内外学者提出一些基于属性加密的方法,如采用基于属性的加密算法[3-6]和基于代理重加密[7-9]等技术,在很大程度上实现数据安全加密,但均未提出数据的生命周期概念,无法将数据文档自动销毁;而采用Dissolver系统[10]进行数据自毁的策略具有生命周期概念,但无法实现分布式系统的数据自动销毁.Xiong[11]先提出一种安全的文档自毁策略ISDS,利用IBE加密算法将文档保存与DHT网络,但容易受到Sybil攻击,导致密钥被破解,而后Xiong[12-15]等人又进一步提出的组合文档加密等3种方式在很大程度上实现了具有生命周期的文档控制,解决了Sybil等网络攻击,但基于DHT网络的应用使其难以满足ORM关系中的细粒度控制;岳风顺[16]提出了基于DHT网络将文件进行拆分成密文和密钥,从密文中随机抽取密钥存储在DHT网络,其加密思想较好,且实现难度不大,在生命周期结束后文档密钥消失,密文也就无法破解,但由于密文的大小决定了密钥的随机性很大,其密钥的复杂度受密文大小以及随机函数影响较大.Wang[17]和Zeng[18]等人先后提出Vanish系统和SafeVanish系统,通过树结构提高密钥管理效率,但会受到Sybil攻击,只要获得足够密钥分量,就可以解析密钥;尤其是SafeVanish系统增加了密钥长度,增加了加解密算法的时间损耗.Json[19]提出了一种基于P2P网络的文件自毁机制,通过下家peer对上家peer的反馈,来总结每一个peer是否可信,从而决定将data是否发送给下家,但该机制中的data只能是一次性的,即一次用完后即删除,并且该机制需要在每一个peer中添加路由表和可信表,需要实时更新,增加开销.Fu[20]等人研究了一种可进行自毁的邮件,基于WEB系统和中心服务器,将邮件进行分割加密组装成一份url,规避了SafeVanish系统易受Sybil攻击,降低了密钥长度,但该方法只限于在线查看,需要中心服务器实时服务,而基于离线的data查看问题并未讨论,即离线的ORM分布式系统无法实现掌控.Tung,Tsai-Yeh[21]提出一种在可进行短信自删除的手机端应用XMPP,通过将时间设定删除条件,将密钥删除,但密文依然存在与手机中.

本文基于对称加密算法(Rijndael)和非对称加密算法(2048位RSA算法),采用类似Web编程的分层思想,分为应用层、数据自毁层和数据访问层,合称为持久层数据,结构清晰明朗.不同的层之间根据两种加密算法的特性而采用不同加密算法.在电子文件头部添加时间期限、访问次数和销毁策略的属性,通过双重散列转换,以实现文件生命周期的控制.将时间作为属性添加到文件头部,作为生命周期结束与否的标志,同时作为散列的密文,增加文件被暴力破解的复杂度.电子文件生命周期结束后,运用MVC思想中的观察者模式通过查看销毁策略,决定对当前文件执行相应的自毁步骤.密文和密钥均受控制条件限制,控制条件可根据实际情形设置,实现对电子文件生命周期的细粒度控制.

1 分析与设计

定义1:自毁数据,是指一条计算机数据,不论以何种形式存储,在特定条件下能够对人或计算机系统变为不可读状态.

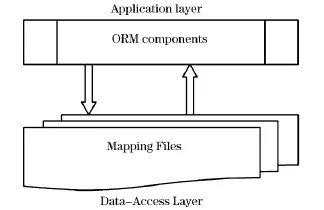

从以上定义中可以看出,自毁数据具备两个基本特征:首先,自毁数据作为计算机数据,其内容必然包含有意义的信息;其次,在特定条件下,该数据能够变为不可读状态,即对人或计算机系统呈现无意义的序列.因此,可以使用过程Dest()来表示自毁数据两种形态——有意义的可读状态RD,以及无意义的不可读状态UD——之间的不可逆的转换:

在大多数操作系统中,只有可执行文件和脚本中的代码才能被执行.XML之类的数据文件内部不含有任何可执行代码,因此需要借助第三方程序实现对自身的操作.同样的,过程Dest()也必须是独立于数据文件之外的可执行程序或服务,当满足预设的特定条件时通过数据文件被触发,以执行自毁过程,如图2所示.

图2 自毁过程示意图

自毁数据在本文需要解决三个问题:

1)在传输过程中防止文件被截取并被篡改;2)在文件生命周期内保护数据不泄密,特定用户可查看;3)在文件生命周期结束后自动彻底销毁.

为解决问题1,需对文件数据进行加密和解密,保证传输过程中文件是不可读的状态,到达特定分布式终端后,解密成可读状态.为解决问题2,需要对文件进行控制条件设计,保证文件在生命周期内可读,在生命周期外销毁.为解决问题3,需要对文件进行自毁设计,采用DOD 5220-22-M保证文件变为不可读,无法恢复.

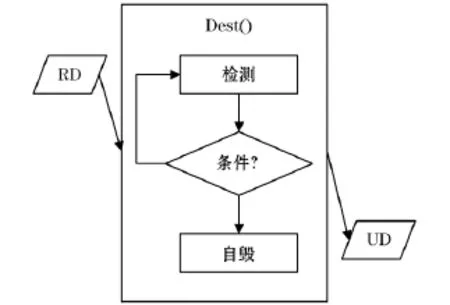

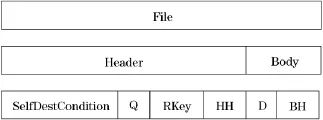

根据以上具体问题和解决方案,设计数据自毁系统如图3所示.在应用层的对象关系映射组件与数据访问层的映射文件之间加入一个自毁层.自毁层的数据自毁原型系统用以响应应用层读取持久化的对象关系映射信息的请求,读取数据访问层中的对象关系映射信息并向应用层返回XML格式的数据.当计算任务完成时,数据层的自毁数据调用自毁层的数据自毁原型系统将自身销毁,应用层将无法通过自毁层读取数据层数据.

图3 改进的对象关系映射系统结构图

1.1数据访问层设计

应用程序开发者习惯将包含对象关系映射信息的XML数据以文件形式封装.为了不改变开发者原有的使用习惯,本文所设计的数据访问层依然使用文件的形式来实现映射关系持久化.数据访问层中映射文件内封装的数据能且仅能通过自毁层原型系统访问,若用户使用其他工具直接读取映射文件,则映射文件呈现为无意义的序列.实现这一要求,需要使用数据加密技术对映射文件进行保护.

加密后的映射文件分为两个部分:首部和主体.分别用Header表示首部数据,Body表示主体数据.

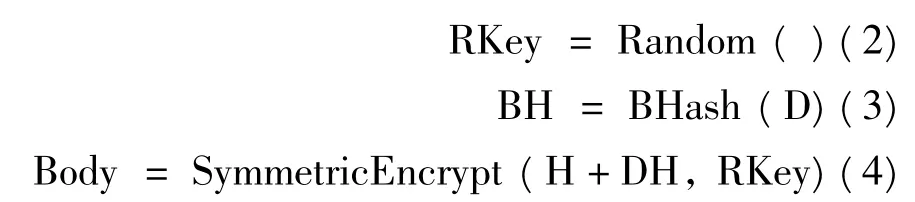

设包含对象关系映射信息的XML数据为D,产生哈希信息BH的哈希过程为BHash(Data),产生随机密钥RKey的伪随机过程为Random(),对称加密过程为SymmetricEncrypt(PlainText,Key),则主体数据Body由以下公式得出:

设任务完成时的判断条件为 SelfDestCondition,产生哈希信息HH的哈希过程为HHash(Data),非对称加密过程AsymmetricEncrypt(PlainText,PrivateKey),产生密钥对(PublicKey,PrivateKey)的过程为Generator(),则首部数据Header由以下公式得出:

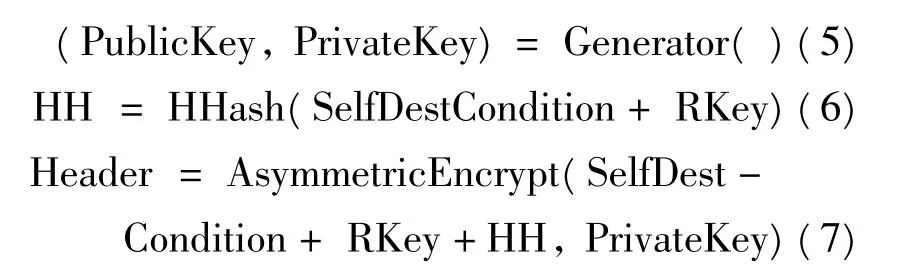

加密后的映射文件结构如图4所示.

图4 映射文件结构图

在本文研究的问题中,由于云计算的节点租用多采取计时方式,因此任务完成时的判断条件SelfDestCondition可设为租期到期时间,以Datatime类型数据表示.

映射文件分为两部分的益处在于,只有使用匹配的公钥才能解密首部数据,并得到解密主体数据所需的对称密钥.由于对称密钥由伪随机过程生成,直接蛮力攻击(Brute-force Attack)主体数据等价于唯密文破解对称加密过程SymmetricEncrypt所用加密算法的难度;而攻击首部数据的唯一方法是旁路攻击(Side-way Attack)获取公钥,否则只有通过蛮力攻击,也就是唯密文破解非对称加密过程AsymmetricEncrypt所用加密算法的等价问题.本文使用Rijndael算法作为对称加密算法,其中密钥长度设为256bit,块(Block)大小设置为128bit,以符合FIPS PUB 197关于国家秘密(National Secret)级别数据的加密要求[22].使用RSA作为非对称加密算法,其中密钥长度设置为2 048 bit,以符合SET(Secure Electronic Transaction)协议中关于CA(Certificate Authority)中心安全级别的密钥长度要求.

首部和主体数据中均含有各自的哈希信息,数据在传输和存储过程中若被从外部非法篡改,通过哈希过程可以被发现,从而降低遭受中间人攻击(Man-In-the-Middle Attack)的风险.

为区别于原有XML数据,本文中的映射文件采用.sdd后缀名,以标识其为自毁数据(Self-Destructing Data).

1.2自毁层

1.2.1自毁层设计与模型

自毁层处于应用层和数据访问层之间,应用层对象关系映射组件通过自毁层上的接口从映射文件中读取映射信息.当满足映射文件首部所包含的自毁条件时,自毁层根据预先设定的安全销毁策略将数据访问层中相应的映射文件销毁.本文使用一个自毁数据原型系统来实现自毁层的功能设计要求.

自毁层与应用层之间的交互接口需要符合应用层的原有规范,只有这样才能实现原有应用程序到使用自毁数据的应用程序之间的无缝迁移.而应用程序开发者也不需要对原有代码进行修改,只需要简单的引用自毁数据原型系统并导入其命名空间,即可完成程序的移植过程.自毁层与应用层之间的请求-响应(Request-Response)机制如图5所示.

对象关系映射组件请求格式多为字符串类型的文件路径,返回的响应流(Response Stream)为XML数据形式的映射信息.因此,在原型系统中,遵照上述接口,可用以下公式表示自毁层的输入输出:

图5 自毁层与应用层交互接口

其中:FilePath为应用层所请求的映射文件路径,XMLStream为自毁层返回的 XML数据,SelfDestructingLayer()为自毁层业务逻辑过程.

自毁层数据自毁原型系统接收到映射文件路径请求之后,通过路径查找文件系统下相应映射文件.若映射文件不存在,原型系统过程终止并抛出出错信息;若文件存在,则对映射文件进行分割,将其分为首部和主体,并分别对这两部分数据进行处理.对于首部数据,使用预先存储的公钥进行解密,从解密后的首部数据明文中分离出自毁条件、主体数据的随机密钥以及首部数据的哈希信息.原型系统根据首部数据哈希信息,对自毁条件、主体数据的随机密钥进行校验.若校验失败,证明首部数据已遭到破坏,过程终止并抛出错误信息;若校验成功,则对自毁条件进行判断.上文所述,自毁条件为Datetime类型数据,其含义是节点租期到期时间.若当前时间已超过租期到期时间,原型系统认为在当前节点上的计算任务已完成,执行预定安全销毁策略销毁相应的映射文件数据,过程终止并抛出错误信息;若当前时间未超过租期到期时间,则使用主体数据的随机密钥对主体数据进行解密,并从解密后的主体数据明文中分离出XML数据和主体数据的哈希信息.原型系统根据体数据哈希信息对XML数据进行校验.若校验失败,证明主体数据以遭到破坏,过程终止并抛出错误信息;若校验成功,将XML数据以响应流的形式返回至应用层,自毁层业务逻辑过程成功完成.

1.2.2时间期限设计

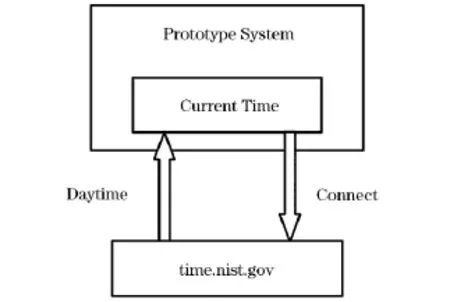

原型系统通过映射文件中的租期到期时间和当前时间比较,以判断节点租期是否到期.需注意的是,不论操作系统时钟还是主板上的硬件时钟,节点的系统时间都可以被用户更改从而绕过自毁层控制.为抵抗此类攻击,自毁层原型系统有必要与Internet日期时间服务器进行同步,使用世界标准时间而非节点系统时间作为当前时间.Internet日期时间服务器使用日期时间协议(Daytime Protocol)[23],向发起TCP连接请求的主机返回标准格式的Daytime数据.原型系统与Internet日期时间服务器的时间同步过程如图6所示.

图6 Internet时间同步

当映射文件中的租期到期时间大于或等于当前时间,原型系统将销毁映射文件数据.需注意的是,在文件系统中删除一个文件并不意味着将其数据销毁,而仅是对需删除的文件进行一个标记操作.

1.2.3文件数据彻底自毁

以FAT文件系统为例[24],文件数据被分开存储于分区(Partition)上的簇(Cluster)中,这些包含文件数据的簇的地址在文件分配表(File Allocation Table)中以链表形式保存,其地址中的值即为下一簇地址,簇链尾部的簇地址中值为空.文件目录表(File Directory Table)中则保存文件的元数据和起始簇号.当一个文件被删除时,文件系统首先在文件分配表中将该文件对应簇链中每一个簇标记为空闲,最后在文件目录表中删除该文件的信息.但是,文件数据仍然存在于簇中,只要通过文件分配表查找到被删除文件的首簇,然后通过链表依次读取簇链中每个簇中的数据.将每一个簇的数据映射到文件数据对应偏移位置,当整个簇链中的簇的数据都被读取之后,整个文件数据即被恢复.

同样的,NTFS(New Technology File System)文件系统中,文件数据所在的链表被存储在主文件表(Master File Table)中[25].通过读取被标记为空闲的簇,查找簇链上对应的簇数据,可以对NTFS文件系统中被删除的文件数据进行恢复.

分布式文件系统,例如HDFS(Hadoop Distributed File System)文件系统,则是通过名字节点(Name Node)和数据节点(Data Node)来进行文件数据访问和操作[26].其中,名字节点用于管理文件系统的命名空间,保存目录结构以及所有文件夹和文件的元数据;数据节点则用来存储文件数据.和FAT以及NTFS不同的是,HDFS采用块(Block)而非簇作为保存文件数据的最小存储单位,每个块的大小为64MB.当在HDFS文件系统中通过-rm进行删除文件操作时,名字节点通过传入请求中的文件路径将文件移至/trash目录,此时文件依然存在并可通过命名空间org.apache.Hadoop.fs.Trash访问.当被移动至/trash中的文件经删除周期org.apache.Hadoop.fs.Trash.Inerval后,HDFS从后台调用清理线程org.apache.Hadoop.fs.Trash.Emptier开始清理该文件.清理线程查找被删除文件的路径所映射的块所在的数据节点,并删除所有对应的块.数据节点通过心跳(Heartbeat)和块报告(Block Report)与名字节点进行通信,以确定其工作状态是否正常,数据块是否完整.若数据节点及所要删除的块均工作正常,则清理线程向数据节点提交删除块的操作.最后,清理线程删除名字节点上的文件信息,完成整个删除过程.

由于分布式系统的并发性和异步性,数据节点上相应块的操作不可能像本地文件系统一样实时同步完成.而且,为了保障文件数据的完整性,HDFS会根据副本系数在不同的数据节点上创建块的冗余副本以进行差错控制.原则上,只要所有被删除文件的相应块没有全部被删除,文件数据就可以根据名字节点中所存储的块映射信息被恢复.

为防止攻击者通过技术手段恢复文件系统中删除的映射文件,必须调用安全销毁策略对映射文件内容进行清理和销毁,而非简单的删除.美国国防部推荐了一种针对可写入媒体中信息的销毁方法:依次使用一个字符(character)、该字符的反码、一个随机字符覆盖所有媒体上的可寻址区域并校验[27].基于该方法的原理,在原型系统中引入DOD 5220-22-M标准作为安全销毁策略,用以实现对文件系统中到期映射文件数据的销毁.具体算法流程如下:首先,使用0x00对映射文件中所对应的每个簇进行覆盖;然后,使用0x00的反码,即0xFF再次覆盖;最后,使用伪随机函数生成的随机字节最后一次覆盖.当以上三步均成功完成之后,从文件系统中将映射文件删除.经过该安全销毁策略销毁的文件数据,即使其索引被恢复,由于其数据所在的簇(在分布式文件系统中则为块)中的数据已被完全覆盖,故而不可能重建原文件,攻击者仅能获得最后一次覆盖过程所写入的无意义的随机字节序列.

2 系统实现

本节以NHibenate为例,详细说明如何在原有的对象关系映射系统中实添加数据自毁系统,实现映射文件自毁功能.

在Microsoft Visual Studio.Net集成开发环境中编写2.2中所设计的的自毁层原型系统代码,并编译成动态链接库(Dynamic Link Library)形式.在面向对象领域中,2.1中所设计的映射文件模型定义如下:

其中,AsymmetricEncrypt使用RSA 2048,SymmetricEncrypt使用Rijndael,HHash和BHash均使用MD5[28].

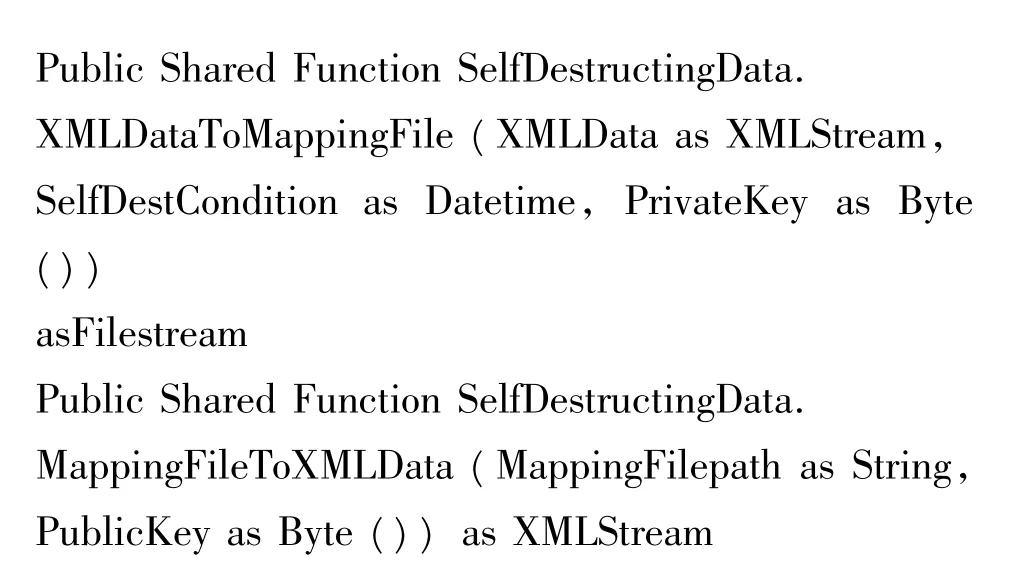

动态链接库仅向外部暴露两个接口:一个将XML数据转换为映射文件,另一个则将映射文件转换为XML数据.其命名空间与接口如下:

其中,SelfDestructingData.XMLDataToMapping -

File供映射文件分发者使用.分发者设定需要封装的XML数据,数据到期时间以及加密所用的私钥之后,该函数将XML数据以映射文件方式封装.

SelfDestructingData.MappingFileToXMLData供部署了关系映射系统的应用程序使用,以实现程序中对映射文件的读取操作.

在NHibenate中,需要重写(Override)下面方法,以便于应用程序开发者使用,关键代码如下:

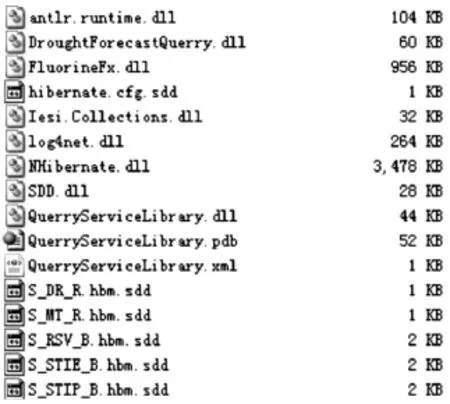

重写之后,应用程序开发者只要在项目中引用相应的命名空间,即可将原有应用程序转换为支持自毁数据的程序.一个转换后的项目如图7所示.

图7 使用自毁数据的应用程序

3 与现有技术比较

3.1功能对比

本文方案技术与现有文件生命周期控制方法比较,本方法增加了自主时间期限、访问次数自动检测等功能,实现对数据的主动有效控制,当达到判断条件后自动彻底销毁,比熊[11-15]等人方法实现方法简单,算法通用性好,且实践可行;将岳[16]和Json[19]的方法中被动控制转化为主动设置时间期限和访问次数等控制条件,且无需额外工作(如拉格朗日定理或可信表更新)进行文档验证进行解密.具体表现为下面4点:

1)通过双重散列实现文件数据的散列转换和首部验证消息散列转换,多重安全机制保障密文数据的安全性.将对称加密密钥封装在Header中,并使用非对称加密手段加密Header部分,防止密钥丢失或者被窃导致文件数据被查看.

2)在加解密过程中,引入了时间期限、访问次数以及销毁策略等因素,充分考虑文件数据的使用规范,实现对文件数据的有效控制,避免文件接收者可以无限期和无限次的访问数据.

3)检测到数据文件使用时间已到期或访问次数结束,自动调用销毁策略将数据文件销毁,根据数据文件安全程度的高低,对于数据文件分为三种销毁方式:一次随机序列覆盖、三次覆盖和七次随机序列覆盖,降低了用户残留文件数据泄漏的风险.

4)达到判断条件后自动销毁,无需用户或可信第三方介入,避免因意外因素导致的文件数据外泄、漏删等情况,规避人为导致的数据外泄风险.

3.2性能对比

在时间开销上,该方案由于进行了对称加密算法和非对称加密算法的设计,在时间开销上增加不少.但与普通的文件打开耗时相比,对于普通用户完全是可接受范围.通过方案自带检测代码加密文件发现,加密一个1M的文件只需要9 ms左右时间,对于用户反应时间0.1s来说,这点时间开销可以忽略不计.而解密时间就更小,1M大小的文件解密时间仅为3ms左右,也远低于0.1s,不改变人们打开电子文件的习惯.在Xiong[11-15]与岳风顺[16]的方案中并未对加解密时间开销进行试验,仅限于理论研究基础上的技术探讨;而Fu[20]的方案由于增加了数据库检索的时间,并且随着邮件越大,转换成的uuid串的越多,当数据库中保存的uuid达到GB级别,则时间开销会大幅提升,故在时间开销上略大于本方案的数据;Json[19]的方案中由于实时维护路由表和可信表,对于同一个文件data,增加了维护的时间开销,而本方案无需维护时间;而对于Tung[21]的方案,由于是单重加密,且只有时间属性,时间开销较本方案小一些.

在空间开销上,该方案中实验文件大小仅增加1KB大小左右,相比于一个1M左右的文件,其大小仅增加了千分之一,完全在可接受范围内.在Json[19]的方案中由于需要实时维护路由表和可信表,当peer越来越多时,其表空间占用就会比1KB大很多;Fu[20]的方案主要开销是数据库表的维护,当用户越来越多,服务器中的表会越来越大,稳定性越差,只能进行分布式表结构和负载均衡设计,而生产的url链接则较小,不随邮件大小而变化;而Xiong[11-15]与岳风顺[16]的方案中,由于密文和密钥均是多重加密,并将密钥保存与DHT网络,故不存在多出来的1KB开销,但超过生命周期的密文未自毁,依然占用服务器空间,需要人为的定时清理;同理,Tung[21]的密文message也需要sender 和receiver进行定时清理,否则手机空间会越来越小.

对比以上方案,本方案无需可信服务器和可信第三方,大大减少服务器对文件处理压力,由于加解密过程简单,对机器性能要求不高.而方案[21]将此过程移至个人终端,适用于大多数格式的电子文件,未改变人们原有浏览文件习惯.本方案增加了次数和销毁策略属性,以及在生命周期结束后对密文自毁的设置.

3.3复杂度对比

在Xiong[11-15]和岳风顺[16]的方案中,密钥从密文中抽取,并保存在DHT网络,其密钥需要经过各种信道传输,如果被截取足够的分量,其密钥也就无秘密可言;且密钥的复杂度受到密文长度的影响,假若密文本身很短,则其随机抽取的密钥本身的随机性就很小,破解的成本大大降低.相比前两个方案,本文提出的方法优势是在相同密钥长度的情况下,时间期限作为第二次Hash散列内容一部分,在64位系统中,其破解的可能性为,其复杂度稳定,不受密文大小影响,即使密文长度为128位也是如此.而Fu[20],Json[19]和Tung[21]均采用对称加密,其复杂度取决于加解密算法的复杂度,其中Fu[20]的方案中数据库中的uuid串的数量对复杂度也有影响,数量越大,其暴力破解获取加密源字符流的复杂度也越大,而Json[19]和Tung[21]只取决于算法的复杂度,并且需要保护好密钥表中密钥.

3.4综合性能指标分析

对比现有方案,可看出本文提出的方法在抵抗攻击、稳定性、可扩展性方面都已经很好实现功能,同时能够进行多属性多重散列加密,规避了密钥管理的烦恼;在生命周期结束后无需担心密文未删除带来的泄露风险.(见表1).

表1 性能指标表

4 结语

本文针对对象关系映射中存在的明文数据所造成的脆弱性,提出了一种在大规模分布式计算环境下可通过属性对数据进行自毁的方法,以降低以往所使用的XML映射文件被滥用的安全风险.本文中所提出的解决方案仍然是基于传统的密码学原理,通过多重加密确保密文安全,具有很好的适用性.我们在后续工作中将会把研究重心放在更加适合于分布式环境的相关技术上,例如适用于对等网络(Peer-to-Peer),分布式哈希表(Distributed Hash Table)等等.

[1]AMBLER S.Mapping Objects To Relational Databases[C]// O/R Mapping In Detail.http://www.agiledata.org/essays/ mappingObjects.html.2006.

[2]TIM B,JEAN P,CMS,et al.Extensible Markup Language (XML)1.0[C]//World Wide Web Consortium.2004:115-146.

[3]XU D,LUO F,GAO L,et al.Fine-grained document sharing using attribute-based encryption in cloud servers[C]//Innovative Computing Technology(INTECH),2013 Third International Conference on.IEEE,2013.65-70.

[4]LIM,YU S,ZHENG Y,et al.Scalable and Secure Sharing of Personal Health Records in Cloud Computing Using Attribute-Based Encryption[J].IEEE Transactionson Parallel&Distributed Systems,2013,24(1):131-143.

[5] EMURA K,MIYAJIA,NOMURA A,etal.A Ciphertext-Policy Attribute-Based Encryption Scheme With Constant Ciphertext Length[J].Information Security Practice&Experience,2009,5451(1):46-59.

[6]ZAVATTONIE,PEREZ L JD,MITSUNARIS,etal.Software Implementation of an Attribute-Based Encryption Scheme[J]. IEEE Transactions on Computers,2015,64:1429-1441.

[7]GREEN M,ATENIESE G.Identity-Based Proxy Re-encryption[M].springer:Berlin Heidelberg,2007,288-306.

[8]PublicKey Cryptography PKC.Public-Key Cryptography--PKC 2014[J].Springer Berlin,2014.

[9]WENG J,YANG Y,TANGQ,etal.Efficient conditional proxy re-encryption with chosen cipher t ext security[J].International Journal of Network Security&Its Applications,2014,2 (4):104-110.

[10]徐菁,余建桥,朱有佃,等.基于远程控制的数据销毁技术的研究与实现[J].计算机工程与设计,2008,29(9):2206-2208.

[11] XIONG JB,YAO Z Q,JIAN F,et al.A Secure Self-Destruction Schemewith IBE for the Internet Content Privacy[J]. Chinese Journal of Computers,2014.

[12]XIONGJB,YAOZQ,JIAN F,et al.A Secure Self-Destruction Scheme for Composite Documentswith Attribute Based Encryption[J].Acta Electronica Sinica,2014,42(2):366-376.

[13]XIONGJ,YAOZ,M A J,et al.A secure document self-destruction schemewith identity based encryption[C]//Intelligent Networking and Collaborative Systems(INCoS),2013 5th International Conference on.IEEE,2013.239-243.

[14]熊金波,姚志强,马建峰,等.基于属性加密的组合文档安全自毁方案[J].电子学报,2014(2):366-376.

[15]熊金波,姚志强,马建峰,等.基于行为的结构化文档多级访问控制[J].计算机研究与发展,2013,50(7):1399-1408.

[16]岳风顺.云计算环境中数据自毁机制研究[D].长沙:中南大学,2011.

[17]王丽娜,任正伟,余荣威,等.一种适于云存储的数据确定性删除方法[J].电子学报,2012,40(2):266-272.

[18]ZENG L,SHIZ,XU S,et al.Safevanish:An improved data self-destruction for protecting data privacy[C]//Cloud Computing Technology and Science(CloudCom),2010 IEEE Second International Conference on.IEEE,2010.521-528.

[19]CROFT J,SIGNORILE R.A self-destructing file distribution system with feedback for peer-to-peer networks/[C]//Proceedings of the 9th WSEAS international conference on Applied computer science.World Scientific and Engineering Academy and Society(WSEAS),2009.

[20]FU X,WANG Z Z,WU H,et al.How to send a self-destructing email:a method of self-destructing email system [C]//Big Data(BigData Congress),2014 IEEE International Congress on.IEEE,2014.304-309.

[21]TUNG T Y,LIN L,LEE D T.Pandora messaging:an enhanced self-message-destructing secure instantmessaging architecture formobile devices[C]//27th International Conference on Advanced Information Networking and Applications Workshops.IEEE,2012.720-725.

[22]FPUB NIST,FIPS PUB 197:Advanced Encryption Standard (AES)[S].2001.

[23]POSTEL J,RFC 867:Daytime protocol[S].1983.

[24]Microsoft,FAT:General Overview of On-Disk Format[S]. 2000.

[25]KOZIEROK,CHARLES M.Overview and history of NTFS[EB/OL].http://www.pcguide.com/ref/hdd/file/ntfs/over.htm,2001.

[26]BORTHAKUR D.The hadoop distributed file system:Architecture and design[J].Hadoop Project Website,2007,11 (11):1-10.

[27]FRIELDS J.National industrial security program.operating manual supplement[J].National Industrial Security Program Operating Manual Supplement,1995.

[28]RIVEST R,RFC 1321:The MD5 Message-Digest Algorithm [S].1992.

A method of self-destructing data in object-relationalmapping

YANG Jia-qi,WANG Zhi-jian,FU Xiao,WANG Yu

(School of Computer and Information,Hohai University,Nanjing 211100,China)

This paper proposed amethod and introduced technology of Web layered concept to divide ORM into three different levels.The encrypted file was divided into two parts.The time,access times,destruction strategy was encrypted as attributes to be a file header by double hash encryption.Thismethod does notneed any intervene,and at the end of the lifecycle it could destroy itself in a distributed system so that it could implement fine-grained control of object relationalmapping files.

object-relation mapping;file data;ABE;self-destructing

TP309

A

1672-0946(2016)02-0203-09

2015-08-13.

江苏省自然科学基金(BK20130852)

杨家奇(1990-),男,硕士,研究方向:信息安全和Web开发.