物联网数据聚合技术及其主要挑战

2016-08-05张平

张 平

(湖南科技学院计算机与通信工程系 湖南 永州 425100) (中南大学信息科学与工程学院 湖南 长沙 410083)

物联网数据聚合技术及其主要挑战

张平

(湖南科技学院计算机与通信工程系湖南 永州 425100) (中南大学信息科学与工程学院湖南 长沙 410083)

摘要物联网数据聚合是解决物联网感知节点能量有限、计算能力有限、数据海量冗余、网络复杂异构、易于遭受攻击破坏等问题的必然选择。对ITU的物联网体系架构进行精简,构建与之适应的物联网数据聚合体系架构,以便为具体的物联网数据聚合应用系统设计提供指导。围绕该体系架构,分析物联网数据聚合技术面临的三个主要挑战:物联网数据聚合的不确定性问题,大数据聚合问题,数据聚合安全问题。并分别对各自的现有技术进行了总结和评述。

关键词物联网数据聚合安全不确定性大数据

0引言

物联网思想起源于麻省理工学院(MIT)提出的网络无线射频识别系统。2005 年,国际电信联盟ITU(International Telecommunication Union)在信息社会世界峰会(WSIS)上正式确定了“物联网”IoT(Internet of things)的概念[1]。

目前的物联网技术,不论是概念定义,还是架构模型,都还没有达成共识。不同组织机构或者研究人员,从各自不同的认识角度出发,给出了不同的观点[2]。

ITU的技术路线中[3],物联网是作为一个重要功能纳入到泛在网络的体系之中,物联网的感知层主要由无线传感器网络(WSN)组成,用以实现数据采集。

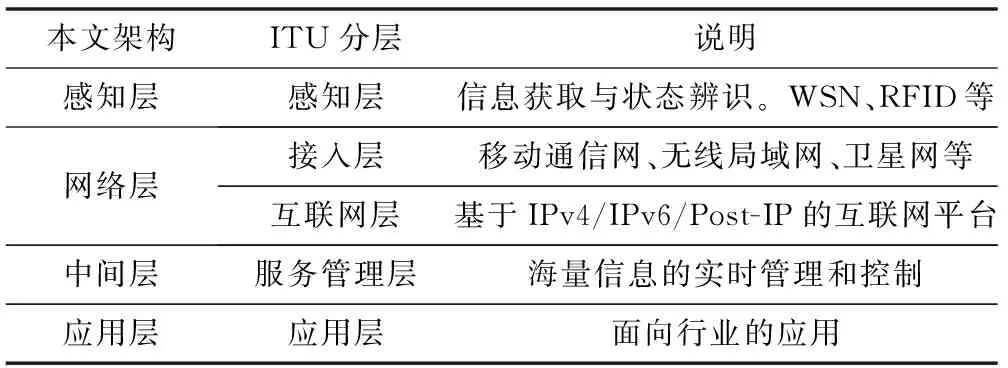

ITU的物联网体系架构分为5层[3],即感知层、接入层、互联网层、服务管理层和应用层。接入层和互联网层,一般基于公共通信网络,并不是物联网数据融合问题的研究重点。

本文使用的物联网体系架构如表1所示,自下到上依次为感知层、网络层、中间层和应用层,其中网络层对应ITU的接入层和互联网层,中间层即ITU的服务管理层。本文后续内容均基于此框架展开。

表1 ITU物联网体系架构

1物联网数据聚合技术

数据聚合是一个新兴的多学科交叉的研究领域,业界尚未就其定义达成共识。文献中存在很多可与数据聚合[7-10]互换的术语,如数据融合[6]、信息融合[4, 5]等,本文对此不加区分。为方便叙述,我们采用描述性的语言给出其定义。

数据聚合是指在按照一定的规则,对来自多个信息源的信息或数据进行组合和合并,以便形成一个更有价值结果的技术。

数据聚合本质上是对信息的压缩和提炼。通过剔除原始信息中的冗余和不确定性内容,提高信息的精确性,通过将海量数据向特定的问题维度进行投影变换,实现信息压缩,获取对关联事物深入准确的认识,进而促进有效决策的形成。对于当今信息爆炸时代,数据聚合的意义不言而语。

物联网数据聚合是数据聚合技术在物联网技术中的具体应用。它既有数据聚合技术的共性特点,又要满足物联网特定应用场景的需要。

1.1物联网数据聚合的必要性

典型的物联网应用包括污染监控、森林防火、军事应用等等,其感知层WSN,一般部署在野外,甚至敌方区域,环境复杂,易于遭受攻击和破坏。基于可靠性等因素考虑,感知节点通常布置得较为密集,多个节点监测区域出现重叠,局部区域内节点数据必然类似。如果不经处理直接将大量冗余数据上传给基站,一方面会浪费节点能量、网络通信资源;另一方面多个节点同时传输,也会导致传输碰撞、网络拥塞、引起传输时延,降低了网络信道的利用率。

因此,物联网数据融合在节省整个网络的能量、提高收集数据的准确性以及提高收集数据的效率方面起着十分重要的作用。

1.2物联网数据聚合体系架构

体系架构是指导具体系统设计实践的基础。物联网具有多源异构、感知节点众多、网络结构和规模动态变化、海量数据持续生成等特点。这些因素都使得物联网数据融合应用场景更为复杂,应用系统的规划和设计极易产生偏差。因此,构建一个具有普遍意义的物联网数据聚合体系架构显得现实而迫切。

物联网数据聚合是数据聚合技术的在物联网场景中的具体应用,我们可以参考传统数据聚合的体系架构,构建适用于物联网数据聚合的框架层次和模型结构。

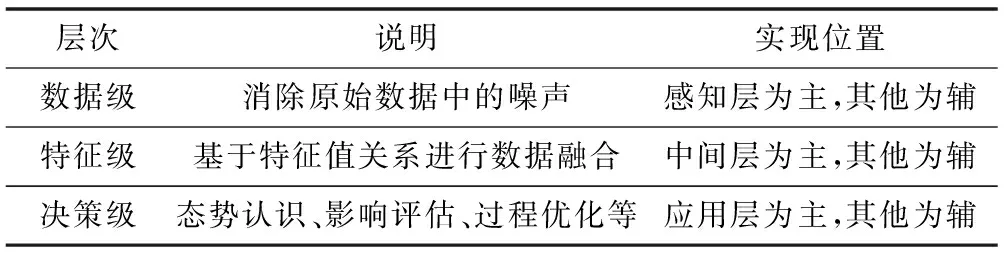

文献[11]针对WSN的数据聚合问题,抽象出四个层次,包括低等水平融合(数据级融合) 、中等水平融合(特征级融合) 、高等水平融合(决策级融合) 和多级融合。

WSN作为物联网感知层的一个组成元素,单独对其进行四层次的划分,会因为层次划分过细,而失去全局性的指导意义。为此,我们从物联网这个更大的范畴上,进行层次划分,具体而言,将物联网数据融合划分为数据级融合、特征级融合和决策级融合三个层次。

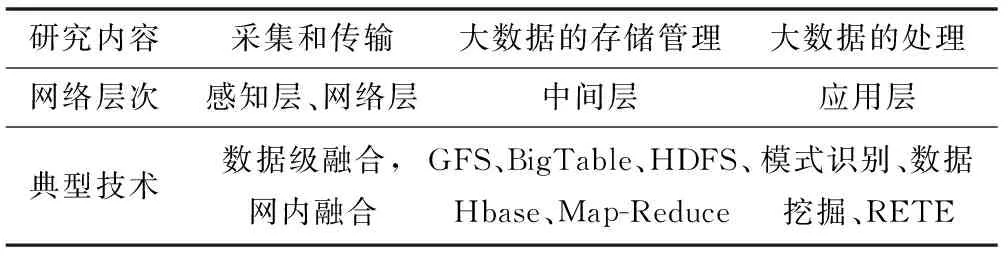

如表2所示,数据级融合,针对同质数据,重点在于消除原始数据中的噪声,主要位于物联网感知层。特征级融合,涉及模式识别、特征提取,基于特征值关系进行数据融合,主要位于物联网的中间层。决策级融合是最高层次的数据融合,涉及态势认识、影响评估、融合过程优化等,主要位于物联网的应用层。

表2 物联网数据融合框架层次

目前研究大多停留在低层次的数据级融合的研究上,对于高层次数据聚合研究相对较少。特征级融合和决策级融合,侧重于获取与实际应用场景密切相关的有价值信息,可形成局部或者全局性的最优决策,容错性好,应用前景广,研究价值巨大。文献[4]对高层次数据聚合面临的挑战进行了分析和总结。文献[5]提出了“以人为中心”的理念,让人参与到高层次数据聚合中来,以弥补机器处理的不足。

2物联网数据聚合主要挑战

2.1不确定性问题

不确定信息的处理是物联网数据聚合面临的主要挑战之一,这将直接影响数据融合质量,进而影响决策。

物联网自身结构的复杂多变性,以及物联网感知层节点所处的环境的复杂性,必然使得物联网数据采集、融合过程中存在许多的不确定。物联网数据聚合过程中存在不确定性问题,给物联网的数据聚合、数据挖掘带来极大困难,严重阻碍物联网的应用。如何实现消除这种不确定性因素,实现不确定信息的确定性表述,至今仍是一个开放性问题,亟需系统深入的研究。

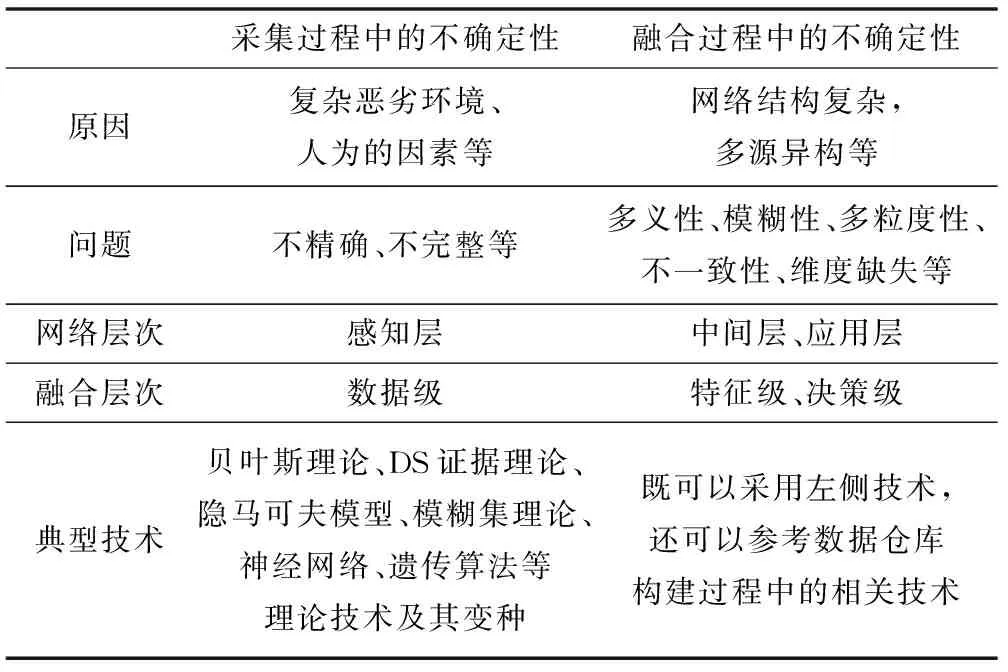

笔者认为,物联网数据融合的不确定性问题主要来自于两个方面:其一是数据采集过程中引入的不确定性;其二是数据融合过程中引入的不确定性。详见表3所示。

表3 物联网数据聚合的不确定性问题

物联网感知节点部署环境复杂恶劣,易于受到各类客观的或人为因素的影响,使得感知层采集的数据具有不确定性特点。这种不确定性存在不同表现形式,如不精确、不完整等等。恶劣的环境可能直接影响测量精度,也可能影响加速元件老化,从而影响传感器性能,进而影响测量精度。物联网环境的复杂恶劣,也使得数据错误或者丢失问题无法避免,比如感知节点损毁、断电、数据传输过程中发生丢失等,都将导致采集的数据不完整。

物联网网络结构复杂,具有典型的多源异构特点,异构数据融合过程中可能会引起维度缺失等问题。感知层节点众多,测量类型多样,这使得感知层数据的呈现高维度的特点。比如环境监测类物联网应用中,同一区域类存在温度、湿度、光照度等多种测量要素,这些信息共同构成该位置的环境的属性。物联网技术越发达,实体能够获得的属性参数将越多。不同节点的测量内容,测量精度,表述规则存在不一致性。对多源异构物联网网元间数据进行融合过程中,将面临多义性、模糊性、不完全性、多粒度性、不一致性、维度缺失等诸多问题。

不同原因产生的不确定性问题,其处理位置和处理方法不完全一样。数据采集过程中不确定性主要位于物联网感知层,需要在数据级融合过程中消除这种不确定性,可采用贝叶斯理论、DS证据理论、隐马可夫模型、模糊集理论、神经网络、遗传算法等理论技术及其变种。

数据融合过程中的主要出现在多源异构数据的融合过程中,一般在物联网中间层进行的特征级融合以及应用层进行决策级融合过程中进行不确定性消除。除了采用前面的经典不确定性处理技术以外,传统数据仓库构建过程中,处理多义性、模糊性、不完全性、多粒度性、不一致性、维度缺失等诸多问题的技术,都具有很好的借鉴价值。

除此之外,物联网本身的特点,也是不确定性数据融合过程中需要考虑的内容。例如,物联网感知层节点通常因为部署密度较大,而导致检测区域出现重叠,故而地理位置相邻的节点,其采集的数据具有很强的相关性,这种相关性对不确定性消除具有很好的指导作用。

2.2大数据问题

物联网应用规模日趋扩大,节点数量呈指数级增长,众多的物联网感知节点无时无刻不在产生海量的数据(亦即“大数据”)。如何对这些海量数据进行安全高效的存储与处理是一个巨大的挑战,已成为限制物联网发展的“瓶颈”。

物联网大数据问题主要涉及三个方面:大数据的采集与传输,大数据的存储管理,大数据的处理,见表4所示。

表4 物联网数据聚合的大数据问题

针对大数据的采集和传输,早期的研究主要分为两个方面,其一是通过网内数据融合,减少网络间传输和处理的数据量,进而降低能耗,延迟网络节点的生命周期[12, 13];其二是通过网络编码理论提高网络吞吐率、降低能耗、减少传播延迟[14]。物联网感知层节点所处的环境复杂,所以数据的不确定性和安全性是必须要重点关注的问题。

对于大数据的存储管理,云计算是一种比较有效的选择,可以满足物联网数据增长的需求。云计算涉及三个关键技术:其一是数据存储技术,如Google 的 GFS 及Hadoop 的HDFS;其二是数据管理技术,如BigTable及Hbase;其三是编程模型,如Map-Reduce。

面对不断增长的数据,海量数据的存储不均匀的问题将成为限制物联网充分发展的″瓶颈″。Google云存储方案采用的是事后均衡机制,即先存储,后判断和处理超载。物联网的大数据问题,具有资源负载变化大的特点,显然这种事后均衡机制难以满足要求。文献[15]结合点对点的分布式计算模型与物联网的数据特点,提出了一种基于通信报文的分布式海量数据存储模型,并且进行了相应的分级式存储设计,解决了对物联网中原始数据流的存储边缘化问题。

针对大数据的处理,可使用模式识别、数据挖掘技术。RETE算法[16]是对海量数据进行规则处理的代表性算法,其核心思想是根据规则库构建有效的模式匹配网络并记录匹配过程中节点的状态,从而得到有效的规则解析和较高的性能。该算法目前已经广泛应用各类规则引擎中,如 Drools、ILOG 、HAL等。RETE 算法也存在很大的局限性,尤其在大数据、快速变化数据和模糊数据的处理方面还需要深入研究[17]。

2.3安全性问题

物联网应用范围非常广泛,多数应用场景对数据的安全性要求较高,如军事场合。物联网感知层节点通常部署在野外,甚至敌方区域。由于节点数量众多,加之部署环境的复杂性与恶劣性,这都大大增加了节点失效、传输故障、节点被攻击等问题发生几率,节点的维护难度较大甚至不可能。如何在此类安全问题长期存在的情况下,确保物联网采集的数据不泄露、依然准确有效,是一个非常具有研究价值的课题。

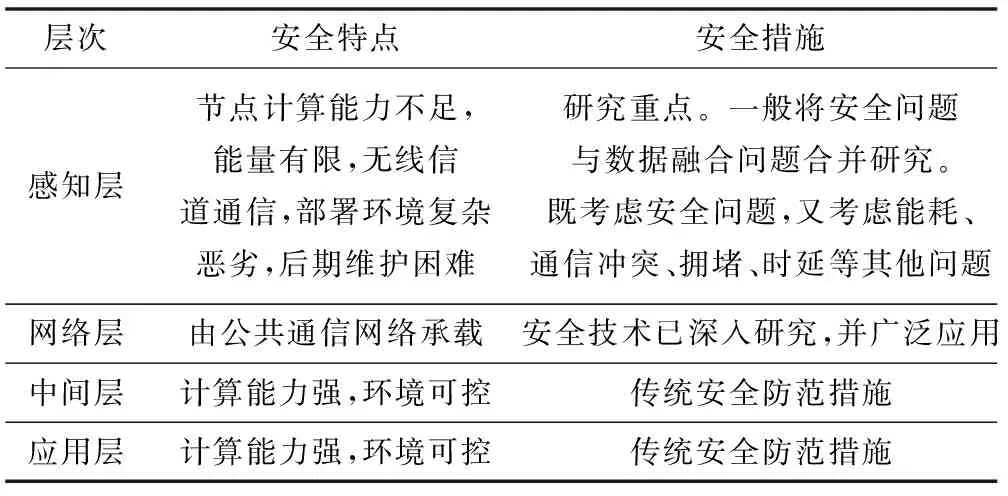

安全问题存在于物联网以及物联网数据聚合的各个层面。

中间层及应用层的数据一般存在于传统的服务器之上,层内的通信实体也大多具备较强的计算能力。故而数据安全性,可由传统的安全处理机制来保障。

网络层构建在公用通信网络之上,其安全性已经得到了广泛深入的研究和长期的大规模的实践检验。

物联网感知层有其自身的特点,如感知层节点计算能力不足,一般由电池供电,能量有限,无线信道通信,部署环境复杂恶劣,后期维护困难甚至不可能。这使得感知层更容易遭受各类安全威胁,同时传统的安全防范措施并不能直接应用到这里。

物联网安全性问题,需要重点关注的是感知层。物联网感知层一般部署在无法控制的、危险性高的环境中。由于物理上的可接触性,使得更容易受到物理攻击。攻击者不仅可以捕捉和威胁到普通节点,而且还可以控制融合节点。物联网感知层自身的局限性和环境的复杂性,使得攻击者可以通过多种方式进行攻击,干扰信息的收集、消耗网络的资源以及影响网络的稳定等。如果融合节点遭到攻击,那么,得到的数据将可能无效,甚至有害,这些都会导致用户决策的失误。

对于物联网感知层安全问题,一般将安全问题与数据融合问题合并研究。既考虑安全问题,又考虑能耗、通信冲突、拥堵、时延等其他问题。见表5所示。

表5 物联网数据聚合安全问题

近年来,物联网感知层数据聚合安全问题得到了科研人员的广泛关注,也取得了一些成果,但都只关注某一方面的安全问题,远未达到实用的地步。下面列示一些代表性的方案。

(1) 安全数据融合基础

受感知节点能量和计算能力等因素的限制,一般采用对称加密体制[18, 19]。然而对称加密体制存在潜在安全威胁。由于节点维护密钥,一旦节点被捕获,密钥失效,整个网络安全性将遭受致命打击。

非对称加密体制[12]的优势在于:各个节点使用BS的公钥完成数据加密,私钥由BS维护,BS的强大计算能力和完善的安全防护措施,可以有效保证网络数据安全。然而非对称加密体制对节点的计算能力提出了较高的要求。一种可行的方案是,使用ECC降低计算能力的要求[13]。

依照中间节点是否需要解密数据,可以将安全数据融合机制划分为逐跳加密和端到端加密两种。

对于逐跳加密方案[9, 10],中间融合节点先解密接收到的数据,完成融合过程后,对融合结果进行加密转发。其缺点在于聚合节点需要反复加解密,开销过大。而且一旦聚合节点被捕获,以其为根的子树的融合结果就会被窃取。

端到端的加密方案,中间节点不解密数据,可以有效降低数据融合节点的计算开销,减少网络延时,受到了越来越多的关注。同时由于中间节点处理的是密文数据,可以有效保障数据的机密性。端到端加密机制的不足之处在于,在接近SINK的位置,网络数据量将呈指数增加。一种可行的方案是引入网内融合机制,实现中间节点的数据融合[19-22]。

(2) 基于数学变换实现信息保护

文献[23]提出了一种基于复数域的数据融合方案。通过将节点采集信息从实数域扩展到复数域,并利用虚数部与实数部真实数据相关联的特性,有效地实现了信息完整性的鉴别,通过对实数部真实数据添加伪数据的方法,实现对信息保护。

文献[24]提出了一种近似查询算法。首先,各个节点借助单向哈希函数构建直方图,直方图样条宽度由精度参数控制。节点采集到的数据叠加到直方图合适的区间位置中,从而实现了信息的隐藏。叠加后的结果上传到其父节点。中间节点先采集传感器数据,依照前叙方法生成包含自身数据的直方图,并将该直方图与收到的所有子节点的直方图进行叠加融合。最后在基站处,通过剔除所有用以隐藏数据的基础性直方图,可以得到整个网络的数据分布图,进而推导出多种查询结果。该方案可以得到多个统计量的近似结果,但该方案要求整个网络不存在节点失效和数据丢失问题。

文献[25]提出了摘要扩散算法,解决了多径传播算法中重复敏感类计算难题,使得count、sum等运算具备了多径传播的在抵抗节点失效和传输失效方面的优势。其主要思路是基于统计理论,构建摘要位图,实现网内数据融合。文献[26,27]对其进行了优化,使其具备一定的校验特征,同时将网络通信开销压缩到常数级别。不足之处在于,该技术得到的结果是不精确,适用于较大规模网络,同时该方案私密性无法保障,一旦中间节点捕获,以该节点为根的子网络区域信息将泄露。

文献[28]通过将数据映射到不同的槽(slot)中,实现了数据隐蔽,该技术的优势在于BS可以从融合结果中恢复出多种融合运算的结果信息值,缺点是只能得到一个近似的结果,适用于对精度要求不高的场合。

(3) 基于数据分割拼合实现信息保护

文献[9]中提出了SMART隐私保护算法,该方案采用数据分割拼合思想,通过相邻节点间的合作实现信息的隐藏。具体包括三个步骤:数据分片(Slicing),数据混合(Mixing),数据融合(Aggregating)。每个节点原始数据被随机分割成J片后,自己保留一片,并将其他J-1片分别加密后随机发送给附近的J-1个节点;各个节点解密接收到的所有分片数据,并与自己本身保留的分片数据求和,形成伪数据;伪数据沿融合树向上进行数据融合。

SMART算法中,最终的融合数据是多个节点分片数据融合后的伪数据,攻击者即便获取到该数据,也无法得到有效信息。但是该算法在实现隐私保护的同时,也增加了网络通信开销,其数据传输量约为TAG算法[29]的O(J)倍,其中J为前文中的分片数目。另外SMART的数据分片发送,增加了冲突碰撞的几率,进而增加了能耗和时延。另外,SMART对抗节点勾结的能力有限。

ESPART[7,8,30]对SMART进行了改进。通过减少通信次数和碰撞几率,减少了整个网络数据传输量。然而,由于该算法减少了串通的次数,其隐私保护能力也相应被降低。PEPDA[10]也是针对SMART的改进。

(4) 基于同态加密算法实现信息的保护

同态加密技术源于代数学上的同态理论。若一个代数系统到另一个代数系统的映射,具有保持运算的性质,则可以称之为同态。

文献[31]最早提出了同态加密的概念,之后各类同态加密算法[32-34]相继被提出。文献[21, 22]提出了CDA方案,最早将同态技术应用在WSN数据融合领域,实现了网内数据融合。文献[18,19]也在WSN中引入了同态技术,相比CDA方案,其开销有所减少。不过该方案解密数据需要上传附加信息,从而产生额外开销。文献[20]以同态加密为基础进行了完整性方面的研究。

作为一种典型的网内融合技术,同态加密融合能有效缓解汇聚节点压力,但也容易放大网络中的攻击效应。恶意节点的攻击信息,经由中间节点的密文融合与转发,产生多跳洪泛效应,网络中的攻击效应被放大,使得正常的服务无法被满足。另一方面,目前同态融合技术的运算较为单一等问题也急需解决。

3结语

物联网数据聚合技术是解决物联网感知节点能量有限、计算能力有限、数据海量冗余、网络复杂异构、易于遭受攻击破坏等问题的必然选择。

本文对物联网数据聚合及其主要挑战进行了分析和评述。首先对ITU的物联网体系架构进行精简,构建与之适应的物联网数据聚合体系架构,以便为具体的物联网数据聚合应用系统设计提供指导。之后,围绕该物联网数据融合体系架构,分析物联网数据聚合技术面临的三个主要挑战:物联网数据融合的不确定性问题,大数据融合问题,数据融合安全问题。

参考文献

[1] ITU Strategy And Policy Unit.ITU Internet Reports 2005:The internet of things[R].Geneva: ITU. 2005.http://www.itu.int/osg/spu/publications/internetofthings/.

[2] 孙其博,刘杰,黎羴,等.物联网:概念、架构与关键技术研究综述[J].北京邮电大学学报,2010(3):1-9.

[3] ITU-T.Recommendations Y.2221, Requirements for support Ubiquitous Sensor Network (USN) applications and services in NGN environment[S].Geneva: ITU. 2010.http://www.itu.int/en/ITU-T/publications/Pages/recs.aspx.

[4] Blasch E,Llinas J,Lambert D,et al.High level information fusion developments, issues, and grand challenges: Fusion 2010 panel discussion[C].IEEE,2010.

[5] Blasch E P,Breton R,Valin P,et al.User information fusion decision making analysis with the C-OODA model[C].IEEE,2011.

[6] Khaleghi B,Khamis A,Karray F O,et al.Multisensor data fusion:A review of the state-of-the-art[J].Information Fusion,2013,14(1):28-44.

[7] Li H,Lin K,Li K.Energy-efficient and high-accuracy secure data aggregation in wireless sensor networks[J].Computer Communications,2011,34(4):591-597.

[8] Jose J,Princy M,Jose J.EPSDA:Energy Efficient Privacy preserving Secure Data Aggregation for Wireless Sensor Networks[J].International Journal of Security and Its Applications,2013,7(4):299-315.

[9] He W,Liu X,Nguyen H,et al.Pda:Privacy-preserving data aggregation in wireless sensor networks[C].IEEE,2007.

[10] Yang G,Li S,Xu X,et al.Precision-enhanced and encryption-mixed privacy-preserving data aggregation in wireless sensor networks[J].International Journal of Distributed Sensor Networks,2013(4):30-41.

[11] Nakamura E F,Loureiro A A,Frery A C.Information fusion for wireless sensor networks:Methods,models,and classifications[J].ACM Computing Surveys (CSUR),2007,39(3):9.

[12] Jose J,Jose J.Asymmetric Concealed Data Aggregation Techniques in Wireless Sensor Networks:A Survey[J].International Journal of Information Technology and Computer Science,2014,6(5):28-35.

[13] Chienming C,Yuehsun L,Yaching L,et al.RCDA:Recoverable Concealed Data Aggregation for Data Integrity in Wireless Sensor Networks[J].IEEE Transactions on Parallel and Distributed Systems,2012,23(4):727-734.

[14] 唐文胜,王威,罗娟,等.WSN中一种基于网络编码的可靠传输算法[J].湖南师范大学:自然科学学报,2008,31(1):59-64.

[15] 薛建生,于忠臣,黄磊,等.物联网海量数据的分布式存储算法[J].小型微型计算机系统,2013,34(9):2081-2084.

[16] Forgy C L.Rete:A fast algorithm for the many pattern/many object pattern match problem[J].Artificial intelligence,1982,19(1):17-37.

[17] 顾小东,高阳.Rete算法:研究现状与挑战[J].计算机科学,2012(11):8-12.

[18] Castelluccia C,Chan A C,Mykletun E,et al.Efficient and provably secure aggregation of encrypted data in wireless sensor networks[J].ACM Transactions on Sensor Networks,2009,5(3):1-36.

[19] Castelluccia C,Mykletun E,Tsudik G.Efficient aggregation of encrypted data in wireless sensor networks[C].2005.

[20] Jariwala V,Singh V,Kumar P,et al.Investigating Approaches of Data Integrity Preservation for Secure Data Aggregation in Wireless Sensor Networks[J].Journal of Information Security,2014,5(1):1-11.

[21] Westhoff D,Girao J,Acharya M.Concealed data aggregation for reverse multicast traffic in sensor networks:Encryption,key distribution,and routing adaptation[J].Mobile Computing, IEEE Transactions on,2006,5(10):1417-1431.

[22] Girao J,Westhoff D,Schneider M.CDA:Concealed data aggregation for reverse multicast traffic in wireless sensor networks[C].IEEE,2005.

[23] 赵丹,杨庚.一种基于复数域的数据融合完整性保护算法[J].计算机技术与发展,2012(8):150-154.

[24] Zhang W,Wang C,Feng T.GP^2S:Generic Privacy-Preservation Solutions for Approximate Aggregation of Sensor Data (concise contribution)[C].IEEE,2008.

[25] Nath S,Gibbons P B,Seshan S,et al.Synopsis diffusion for robust aggregation in sensor networks[C].ACM,2004.

[26] Roy S,Conti M,Setia S,et al.Secure Data Aggregation in Wireless Sensor Networks[J].IEEE Transactions on Information Forensics and Security,2012,7(3):1040-1052.

[27] Roy S,Setia S,Jajodia S.Attack-resilient hierarchical data aggregation in sensor networks[C].ACM,2006.

[28] Castelluccia C,Soriente C.Abba:A balls and bins approach to secure aggregation in wsns[C].IEEE,2008.

[29] Madden S,Franklin M J,Hellerstein J M,et al.TAG:A tiny aggregation service for ad-hoc sensor networks[J].ACM SIGOPS Operating Systems Review,2002,36(SI):131-146.

[30] 杨庚,王安琪,陈正宇,等.一种低耗能的数据融合隐私保护算法[J].计算机学报,2011,34(5):792-800.

[31] Rivest R L,Adleman L,Dertouzos M L.On data banks and privacy homomorphisms[J].Foundations of secure computation,1978,4(11):169-180.

[32] Paillier P.Public-key cryptosystems based on composite degree residuosity classes[C].Springer,1999.

[33] Elgamal T.A public key cryptosystem and a signature scheme based on discrete logarithms[C].Springer,1985.

[34] Goldwasser S,Micali S.Probabilistic encryption & how to play mental poker keeping secret all partial information[C].ACM,1982.

收稿日期:2014-12-23。国家自然科学基金面上项目(61173169);湖南省教育厅科学研究项目(14C0484);永州市科技创新项目(永财企指[2013]3号);湖南科技学院科学研究项目(湘科院校字[2013]23号)。张平,高工,主研领域:物联网,模式识别,云计算,网络安全。

中图分类号TP3

文献标识码A

DOI:10.3969/j.issn.1000-386x.2016.07.001

DATA AGGREGATION IN INTERNET OF THINGS AND ITS MAJOR CHALLENGES

Zhang Ping

(DepartmentofComputerandCommunicationEngineering,HunanUniversityofScienceandEngineering,Yongzhou425100,Hunan,China) (SchoolofInformationScienceandEngineering,CentralSouthUniversity,Changsha410083,Hunan,China)

AbstractData aggregation is an inevitable choice to solve the challenges in Internet of Things (IoT) such as the limited energy of sensing nodes, limited computing power, mass data and data redundancy, complex and heterogeneous networks, and to be prone to attacking damages, etc. We simplified the architecture of the IoT proposed by ITU and constructed the adapted data aggregation architecture of IoT, so as to provide the guidance for the specific design of IoT data aggregation application system. Based on the proposed architecture, we analysed three major challenges encountered by the data aggregation of IoT: its uncertainty, the aggregation of big data, and its security. Separately, we gave the summarisation and review on the existing techniques each.

KeywordsInternet of ThingsData aggregationSecurityUncertaintyBig data