无线传感器网络入侵检测系统综述

2016-07-18袁梦鑫

袁梦鑫

摘 要 无线传感器网络部署区域的开放性和无线通信的广播特性给传感器网络带来了巨大的安全隐患,成为无线传感器网络发展的瓶颈。入侵检测作为一种积极主动的深度防护技术,可以通过检测网络流量或主机运行状态来发现各种恶意入侵并做出响应,能够积极有效地保护网络安全。

关键词 无线传感器网络 入侵检测 系统研究

中图分类号:TP393 文献标识码:A

1研究意义

无线传感器网络作为物联网技术的前身,其用途极为广泛,目前大多应用在军事、应急场合、防盗监控等领域。无线传感器网络技术不断产生新的应用模式,必将为人们的生活带来深远的影响。

随着无线传感器网络的广泛应用,各种安全问题也相继出现。如果说无线传感器网络安全是一个木桶,它所能盛水的高度取决于最低的那块木板,那么针对无线传感器网络而设计的入侵检测系统无疑就是那块最低的木板。

研究者针对无线传感器网络入侵检测做了大量研究,但效果不尽人意,其主要原因有以下两点:

(1)由于传感器节点资源(如电源能量、通信能力和计算能力等)严重受限。

(2)由于缺少无线传感器网络入侵检测算法性能的评价标准,导致很多检测算法一味的追求高检测率而忽视了能耗、计算时间等多方面的因素。

2研究现状

针对无线传感器网络设计的入侵检测算法大多不够完善,理论研究与实际应用还有较大的差距。

2.1基于聚类的检测算法

Loo采用聚类算法检测路由是否正常。

该算法包括了分类器训练阶段和数据检测阶段。分类器训练阶段:检测系统每间隔△t就采集一次网络信息,直到集齐训练分类器所需的数据集C1。这些数据样本包括了:节点的路由、流量状况、丢包率、发送能量等17个网络特征属性。使用固定宽度聚类算法对样本集合C1进行聚类,得到聚类集合 ={1,2,…,s}(1≤s≤N1);而后对聚类集合中的每个簇v1(1≤i≤s),计算|v|与N1之比,即|v|/N1。当小于阈值 时,v异常。数据检测阶段:用待测样本 和聚类集合作比较,当| v|小于门槛值 时,就认为测试样本 异常,入侵检测系统对其做出相应的入侵响应。

2.2 基于隐马尔可夫模型的检测算法

Doumit采用隐性马尔可夫模型和自组织临界程度的方法进行入侵检测。该算法首先将无线传感器网络的单位划分为簇,每个簇中有簇头节点和普通节点两类。普通节点主要是用来收集网络数据,传输节点间的数据,簇头节点可以用来检测普通节点数据的变化情况,来判断某节点是否存在入侵行为。

Doumit假设事件每间隔时间△t就会改变其状态,而状态是一个已知集合,并且知道从一种状态改变为另一种状态时的概率矩阵,当网络状态发生改变时,入侵检测系统计算前一状态改变为现在状态发生的概率p,如果出现p小于系统门槛值 ,说明该事件发生的概率极小,就可以认定该事件为异常行为。从上面描述中可以看出:阈值 的选取直接影响着误报率和检测精度的高低。

2.3 基于免疫方法的检测算法

1996年12月,日本·东京首次举行了基于免疫性系统的国际专题研讨会,并首次提出了“人工免疫系统(AIS)”的概念,随后人工免疫系统进入了兴盛发展时期。“人工免疫系统”参照了生物学原理:免疫系统能够识别未知入侵的抗原特性。Zeng等人受到免疫系统的启发,突破性地将“人工免疫系统(AIS)”应用到无线传感器网络入侵检测系统中去。

该算法对于已知的入侵行为,检测算法通过判断网络行为是否与已知的入侵模式匹配,来检测是否存在入侵行为,并启动相应的入侵响应。对于未知的入侵行为,将其直接认定为入侵行为,通过寻求多节点协作将异常节点定位并隔离,同时将这些入侵特征加入到检测知识库。

2.4 基于博弈论的检测算法

1928年冯·诺依曼证明了博弈论的基本原理,宣告了博弈论的正式诞生。博弈论属于应用数学的一个分支,目前在生物学、经济学、计算机科学、政治学、军事战略等学科中有广泛的应用。Agah等人将博弈论中的非合作模型引入网络的入侵检测问题中,利用两个非零合作动态博弈理论评估入侵者最可能攻击的位置,这样检测系统就可以将最好的防御策略部署在那些最有可能被入侵的位置,用最小的代价得到最高的防范效果。基于博弈论的检测算法可以权衡检测效率和网络资源,做出最合理的决策。

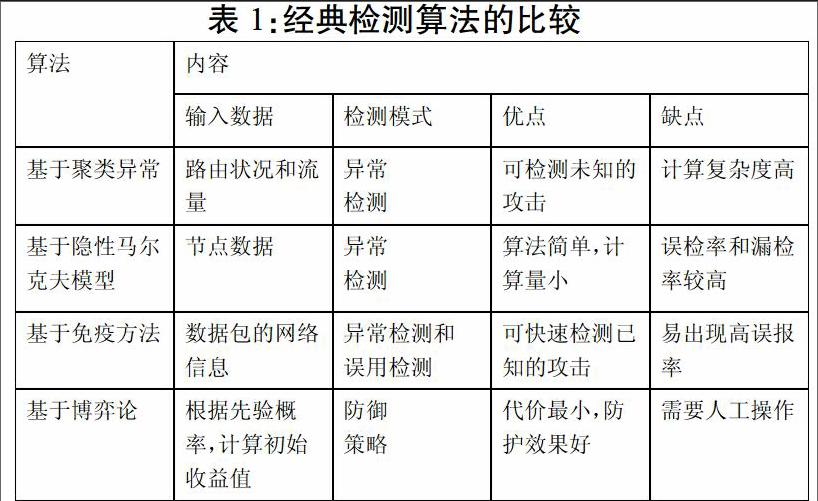

2.5 经典检测算法的比较

根据上面的介绍,对几种经典入侵检测算法进行比较(如表1)。从表中可以看出经典检测方案大多存在缺陷,还存在着许多亟待研究和解决的问题。现有的算法大多要么检测算法过于复杂,导致计算时间过长;要么没有深入地考虑能量消耗,以至于能量耗损严重,导致生存周期缩短。这些问题使得检测算法难以应用到资源受限的无线传感器网络中。因此,寻找适用于无线传感器网络入侵检测算法性能的评价标准,在节点资源受限的条件下设计出适合节点的入侵检测算法是目前的研究热点。

3结论

叙述了传感器网络的发展历程,介绍了无线传感器网络的具体应用领域,研究了无线传感器网络的体系结构及其安全需求,分析总结了各种经典的无线传感器网络入侵检测算法及其优劣。

参考文献

[1] LOO C E,NG M Y,LECKIE C,et al.Intrusion detection for routing attacks in sensor networks [J].International Journal of Distributed Sensor Networks,2006,2(4):313-332.