一种更具实用性的移动RFID认证协议*

2016-04-22周治平张惠根

周治平,张惠根

(江南大学信息技术系,江苏无锡214122)

一种更具实用性的移动RFID认证协议*

周治平*,张惠根

(江南大学信息技术系,江苏无锡214122)

摘要:针对Doss协议的不足,提出了一种改进的轻量级移动RFID认证协议。首先使用二次剩余混合随机数加密的方法提高后台服务器识别速度;在阅读器端添加时间戳生成器,抵御阅读器冒充及重放攻击。新协议标签端只采用成本较低的伪随机数生成、模平方以及异或运算,遵循了EPC C1G2标准,且实现了移动RFID环境下的安全认证。理论分析及实验显示了新协议提高了Doss协议后台识别速度,并满足标签和阅读器的匿名性、阅读器隐私、标签前向隐私等安全需求,更有效抵抗已有的各种攻击:重放、冒充、去同步化攻击等。与同类RFID认证协议相比,实用性更佳。

关键词:移动RFID;安全认证;二次剩余定理;隐私保护

近年来,国内外学者在设计保护标签或用户隐私的RFID认证协议方面做了大量的工作。但在考虑RFID技术实际应用的扩散及标准化的进程中仍然存在着一些安全隐私和识别效率的问题[1-2]。现有RFID认证协议应用的普及大多主要受限于3个方面:①许多协议未满足EPC C1G2标准[3],故难以在低成本轻量级标签(不支持复杂计算,如哈希函数运算[4]、椭圆曲线加密[5-6]等)中使用;②遵循EPC C1G2标准的轻量级协议[7]难以同时提供认证及通信实体隐私的安全防护;③后台服务器搜索开销随着数据库标签数量的增加而线性增长[8-9],低识别率的认证协议不适用于大规模的RFID系统[2]。

此外,上述所有协议都是基于阅读器固定、且阅读器至服务器是安全连接的假设。随着移动智能终端及近场通讯NFC技术的快速发展,将阅读器嵌入移动智能设备形成移动RFID系统开始受到诸多学者的关注。由于阅读器工作方式的改变,上述假设已不再适用,故未考虑阅读器匿名性及安全隐私的传统RFID认证协议无法在无线/移动便携式阅读器的环境下使用。

针对移动RFID系统的应用,2013年,Doss等人[10]基于二次剩余定理提出了隐私保护的移动RFID认证协议,该协议遵循了EPC C1G2标准,适合低成本标签的应用,同时后台识别耗时不随标签数量的增加而线性增长,但该识别过程仍须执行多次匹配,认证效率较低;另外,服务器对接收的消息缺少新鲜性检测,易遭受重放攻击。文献[11]提出一种基于时间戳和标志位的移动RFID相互认证协议,该协议有效抵御了去同步化攻击,但该协议的密钥更新方式并非是单向不可逆的,当敌手获取特定标签内部秘密信息后,能通过公开信道截获的标签历史信息识别该特定标签,因此该协议亦不具前向安全性[9,12],此外,后台服务器需通过遍历数据库计算哈希匹配值的方法识别阅读器和标签的合法性,因此并不适用于大型RFID系统;2014年,Shi等人[13]提出一种低开销的移动RFID认证协议,该协议中各标签采用相同密钥,且无密钥更新运算,服务器采用共享密钥异或的方式能提取出各标签索引值实现后台快速搜索,但易导致捕获攻击和前向隐私的威胁,此外,后台对接收的消息无新鲜性检测,易遭受重放攻击。Vaidya B等人[14]提出了一种基于ECC的移动RFID认证协议,该协议将复杂度较高的标量乘运算交由阅读器及服务器处理,标签端计算开销相对较小,但协议中标签端无密钥更新操作,且后台为提高识别效率需标签明文传输索引值,不具备标签位置隐私和前向隐私防护。最近,Sundaresan等人[15]提出了一种无服务器式的移动RFID安全认证协议,该协议满足EPC C1G2标准,并采用盲因子绑定随机数的方式增强了公开信道秘密信息传输的抗猜测性。该协议初始化阶段须分别在阅读器和标签端预先存储对方身份的访问列表,对标签内存开销考验较大,另一方面,通信实体双方为验证对方合法性均需遍历访问列表计算匹配值,因此该协议对于标签端计算负担和认证延时较大,实用性欠佳。

为设计出一种满足EPC C1G2标准的具有实用性的移动RFID认证协议,本文首先指出并分析了Doss协议存在的安全及低识别率隐患;然后针对其认证方式和安全威胁提出改进方案;最后,详细分析了新协议的安全性、效率及开销。

1 相关工作

1.1Doss方案隐患分析

此部分着重分析Doss协议存在的安全及效率2个方面的隐患,该协议相关流程参见文献[10]。

1.1.1重放攻击(冒充攻击)

Doss等人声称该协议能抵御重放攻击,但我们可做如下假设:敌方A侦听并记录了阅读器R0、标签T0和服务器S的第i次通信记录<hello,s>、<x0″,t0″>、<x0″,t0″,y″,u″,s>、<Ack′>、<Ack>后,A继续向服务器重放消息<x0″,t0″,y″,u″,s>,由于h(RID)不变,且y是由s和u生成,服务器端通过解得的模平方根迭代计算无疑能认证阅读器的合法性,服务器进一步通过计算xi⊕s⊕ti= h(TID)⊕r-1也能认证T0的真实性;另外,敌手A还可以用s向一新标签T1发动send查询[12],获得新标签的回复<x1″,t1″>后,敌方可组合出一消息<x1″,t1″,y″,u″,s>再重放至服务器,服务器仍能匹配成功后台数据库记录中的h(RID),认证了阅读器的真实性后,后台还会进一步验证标签T2的真实性,由于T2为合法标签,其亦能获得后台的认证。敌方甚至可以向服务器发送<∗,∗,y″,u″,s>,*为任意内容,虽然后台最终识别标签信息为非法,但阅读器自始至终被视为合法,故Doss方案具有重放攻击(阅读器冒充)威胁,当敌手不断发送<∗,∗,y″,u″,s>,服务器若不能检测出所接收消息的真实性则易遭受后端资源耗尽而引起的系统崩溃。

1.1.2后台识别低效

Doss协议中,当服务器从阅读器收到消息后,需从解得的剩余集Y、U中反复迭代所有可能的yi和ui[2,10],计算yi⊕s⊕ui=h(RID)以验证阅读器合法性,因为解得的y和u各有16个,故最坏情况下该迭代匹配需执行256次,同样,后台在计算xi⊕s⊕ti=h(TID)⊕r/r-1以验证标签合法性时,最坏情况下也需迭代并搜索数据库256次,因此该协议对后台计算开销及带宽消耗负载较大,识别效率低下。

2 改进协议描述

类似Doss协议,新协议同样包含初始化、双向认证2个阶段,并仍采用了轻量级运算,满足EPC C1G2标准。协议中所用符号注释说明如表1所示。

表1 协议使用符号及相应注释

2.1初始化阶段

新协议初始化阶段大致与Doss方案相同,不同之处在于:系统为各移动阅读器加载时间戳生成器,并默认阅读器与服务器之间保持时钟同步[16-17]。

服务器产生4个大素数p,q,g,h作为私钥,计算出对应的公钥n=p·q和m=g·h,并确定一单向哈希函数h(.)及伪随机数发生器PRNG(.)。再分别为每一合法阅读器和标签分配唯一的标识符RID,TID。服务器为系统中每一个标签计算索引值:RTID=h(TID)⊕r,R-T1ID=h(TID)⊕r-1,初始状态下,共享密钥r=r-1。服务器对于每个有效的标签和阅读器,分别存储其记录<RTID,R-T1ID,TID,h(TID),r,r-1>,<RID,h(RID)>。系统再分别加载<TID,h(TID),n,r>、<RID,h(RID),m>至各标签和阅读器内存。

2.2双向认证阶段

该阶段由阅读器发起,具体流程如图1所示,并按下述步骤进行:

Step 1:阅读器首先生成随机数s和hello消息,并记录此时时间戳Tt1,再向标签发送消息<s,Hello,Tt1>;

Step 2:标签收到消息后,生成随机数t,并计算x=h(TID)⊕Tt1⊕r⊕t,x′=(s||x)2modn,t′=t2modn,再将<x′,t′>发送至阅读器;

Step 3:阅读器收到标签回复后,生成随机数u,再计算y=h(RID)⊕Tt1⊕u,y′=(s||y)2modm,u′= u2modm,z=h(RID||m||x′||Tt1),再将<x′,t′,y′,u′,z,s,Tt1>发送至服务器;

图1 新协议认证流程

Step 5:阅读器收到Ack′后,计算并验证u?=[Ack′⊕h(y)]l,其中l为u的位长,左式成立则验证了服务器的真实性,阅读器再计算Ack=[Ack′⊕h(y)]≫l,并将<Ack>发送至标签;

Step 6:标签收到<Ack>后,计算并验证Ack?=h(TID)⊕t⊕PRNG(x),认证通过后更新密钥:r←PRNG(r)。

3 改进协议性能分析

本节从安全性分析、所需开销分析、实验仿真3个方面对现有协议和新协议进行分析比较。

3.1安全性分析

①双向认证:对标签来说,标签接收到响应消息<Ack>后,通过Step 6可以对服务器和移动阅读器进行验证,因为只有有效的服务器才能产生原始的响应消息Ack=h(TID)⊕t⊕PRNG(x)和Ack′= (Ack||u)⊕h(y),有效的阅读器才能通过异或和右移运算得到正确的Ack=[Ack′⊕h(y)]≫l,标签通过计算Ack?=h(TID)⊕t⊕PRNG(x)对后端服务器和移动阅读器同时进行了验证。对后端服务器来说,服务器接收到移动阅读器发送的消息<x′,t′,y′,u′,z,s,Tt1>后,执行Step 4先检测消息的新鲜性,再对阅读器及标签分别进行验证,只有有效的标签和阅读器才能计算出合法的散列值在后台服务器端通过验证。

②标签/阅读器匿名性:首先,认证通讯过程中标签和阅读器的标识符未明文传输。由于标签的应答消息为x′=(s||x)2modn,t′=t2modn,其中s和t为随机数且均只使用一次,同时t和x受二次剩余的保护,在缺少p,q的情况下,敌方无法计算出t和x,更无法从x=h(TID)⊕Tt1⊕r⊕t中提取出h(TID)或TID;同理,由于y和随机数u受二次剩余的保护,敌方缺少p,q亦无法从阅读器的应答消息y′=(s||y)2modm,u′=u2modm中计算出y和u,更无法从y中提取出h(RID)或RID。

③位置隐私:对于标签而言,虽然h(TID)固定不变,但每次会话中消息内容<x′,t′>、<Ack>均由新随机数t经过组合计算而得,具有随机性和新鲜性,敌方无法通过上述信息对特定标签进行跟踪;同样对于阅读器而言,每次会话中消息内容{s,Tt1,y′,u′,z}和<Ack′>均具有新鲜性,而<x′,t′>由标签端加入新随机数生成,无法联系至阅读器,故阅读器亦具有位置隐私保护。

④标签前向隐私:假设敌手破译了标签当前内部秘密信息<TID,h(TID),n,r>,并掌握了标签先前通信内容<s-1,Tt0,x′-1,t′-1,Ack-1>,因为s-1和Tt0是阅读器端先前发出的随机数和时戳,与标签内部秘密信息并无关联;同时t′-1是由随机数t-1计算而得,具有随机性和不可猜测性;而x′-1和Ack-1均是由x-1= h(TID)⊕Tt0⊕r-1⊕t-1经复合计算而得,尽管敌手获得了h(TID),但因r-1≠r,且t-1具有随机性,因此x′-1和Ack-1独立于标签当前内部的秘密信息,即敌手无法将标签内部秘密信息与该标签先前通信记录相关联[12]。

⑤重放攻击:为防止敌方重放先前会话内容,新方案中服务器收到认证请求消息后,先对消息时戳进行检测,若时延大于设定阈值Δt,服务器拒不回复;即使敌方能将先前会话内容中的时戳更新,但因敌方缺少RID,无法计算出正确的z,服务器在验证阅读器合法性时因计算h(RID||m||x′||Tt1)?=z不通过而判定消息非法。故新协议能抵御重放攻击。

⑥冒充攻击:一方面,敌方在未知标签标识TID、h(TID)以及密钥r的情况下,无法计算真实的x=h(TID)⊕Tt1⊕r⊕t和x′=(s||x)2modn,而服务器求解出x和t后计算的x⊕ti⊕Tt1无法与数据库中的h(TID)⊕r/r-1匹配。同理,敌方缺少h(RID)无法计算出真实的y=h(RID)⊕Tt1⊕u和y′=(s||y)2modm,进而不能通过服务器的认证,因此新协议能抵御冒充攻击。

⑦去同步化攻击:当敌手能够截获或可以成功伪造出<Ack>时,标签端由于更新密钥失败或错误的更新会引起服务器和标签端密钥不同步导致DOS攻击。若敌手阻截了<Ack>,标签由于更新密钥失败,其在随后的认证会话中仍然使用原密钥r做相应计算,而因为后台服务器端存储了标签的新旧密钥r和r-1,服务器通过验证R-1TID仍能识别该标签;若敌手能成功伪造出<Ack>并发送至标签后,将导致标签密钥错误更新后的永久性拒绝服务,如前文所述,敌手无法获取当前会话中标签端生成的x、t以及标签伪标识h(TID),因此标签计算Ack?=h(TID)⊕t⊕PRNG(x)无法验证通过,故新协议能抵御去同步化攻击。

此部分将新协议和现有典型RFID认证协议[2,10-11,13,15]就应用场景及安全性进行比较如表2所示。经比较,由于文献[2]基于安全信道的假设,无法适用于移动RFID环境,仅本文所提协议和文献[15]满足安全性需求,能应用于无线移动环境,且遵循了EPCC1G2标准。

3.2所需开销分析

此部分对比了现有协议[2,10-11,13,15]和新协议的所需开销如表3所示。开销对比主要侧重于一次成功认证过程中通信实体的交互轮数,标签端的计算、存储和通信开销,阅读器和服务器端的计算和通信开销,以及最坏情况下后台搜索匹配开销8个方面。为便于分析比较存储及通信开销,设定时钟值、计数值、hello消息和标志位为24 bit位,(伪)随机数、身份标识、哈希输出、共享密钥及组密钥均为96 bit位,公私钥均为128 bit位。

表2 安全性能比较

表3 协议所需开销比较

如表所示,文献[15]只需2次握手便可实现阅读器对标签合法性的验证,但该协议对标签内存需求较高,扩展性不强。而新协议中标签端存储开销与Doss协议持平,均为52 byte,同时为防止重放攻击,时间戳和校验器的使用使得阅读器至标签端、阅读器至服务器端的通信开销均高于Doss协议。

计算开销方面本文忽略了异或、移位等超轻量级运算[10]。只比较6种计算量较大的(伪)随机数生成、时戳生成、模乘、哈希、模开方运算。新协议中标签端和阅读器端模乘运算只需2次,相比Doss协议减少了一半,同时服务器端也只需4次模平方根运算就能提取出标签的索引值,大大减少了计算开销。

另外,文献[11,15]中后台识别标签采用遍历计算匹配的方式,难以适用于大型RFID系统。文献[2,10,13]与所提协议则采用标签索引的方式避免了穷尽式搜索,后台搜索复杂度均为O(1),但在最坏情况下,文献[2]和Doss协议[10]中索引值的计算仍需分别迭代并搜索数据库16和256次,且文献[2]基于安全信道的假设、文献[13]中标签存在前向隐私威胁,而新协议增强了Doss协议抗重放攻击能力的同时,在识别标签过程中最坏情况下只需执行4次索引匹配操作,大幅提高了后台识别效率。因此相比现有移动RFID认证协议,新协议在安全性、识别效率等方面更具优势。

3.3实验及仿真

在满足安全隐私的条件下,RFID认证系统的性能优劣很大程度上取决于认证协议的通信开销和服务器在数据库中搜索并识别特定标签的耗时。因此,本文仿真实验从通信开销和服务器端计算搜索耗时两个方面展开。

3.3.1通信开销

本文采用NS2网络仿真软件和MATLAB工具对RFID网络通讯进行仿真,该网络模型部署如图2所示。

图2 RFID网络通讯模型

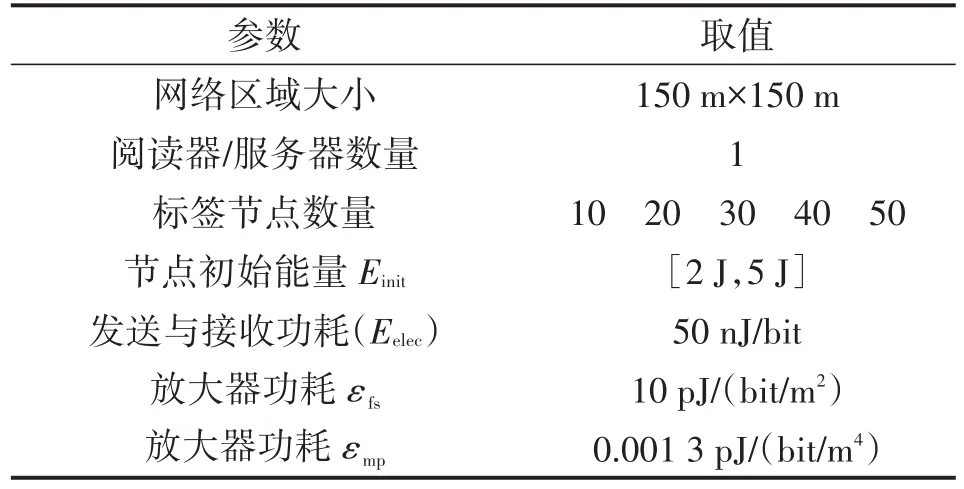

网络参数配置如表4所示。

表4 仿真实验参数

实验环境MAC层采用IEEE802.11分布式协调功能(DCF)和RTS/CTS/DATA/ACK机制。采用载波监听多路复用带冲突避免(CSMA/CA)技术传输数据帧,不考虑消息计算和数据传输过程中超时重发、出错等能耗,只考虑数据无线通信能耗。为便于计算分析,实验中将阅读器、标签、服务器设为网络中静止通讯节点,且阅读器与标签间距1 m,阅读器至服务器间距100 m,标签数量分别设为10、20、30、40、50个不等,测试文献[10-11,13,15]与新方案认证一次所耗费的通讯开销。

由于实际应用中服务器能量不受限制,故此部分实验侧重于评估阅读器端、标签端的通信开销总和。仿真结果取20次独立实验的平均值如图3所示。

如图3所示,随着应答标签数量的增长,阅读器和标签端的通信总开销也不断增长。其中文献[15]通信开销最少,因为该方案是无服务器式的认证协议,且阅读器和标签仅有两次握手通讯,故节省了大量通讯开销;而文献[10-11,13]与新方案均为三方通讯的认证协议,阅读器与标签需进行3次握手交互,且阅读器需转发认证请求信息至100 m远处的服务器,故产生相对较高的能耗。相比文献[10],新方案为解决重放(阅读器冒充)攻击而在认证请求信息中添加了时间戳T1和校验器Z,当标签数量达到50个时,阅读器端和标签端的通讯总开销达8 296.8 μJ,因此新方案通信开销在文献对比中稍处劣势。但考虑到近年来锂电池容量的不断提升,实际应用中移动智能设备电源补给方便,续航能力不断增强,因此该不足是可以接受的。

3.3.2服务器端计算开销

实验中,用PC机模拟后台服务器,仿真环境为:Intel Core i3-2.27 GHz,RAM-4 GB,编程语言使用Java。在数据库中设定了60×104个标签,并将特定标签分别设置为数据库中的第1个,第10×104个,第20×104个,···第60×104个,测试服务器从收到标签的认证请求信息至搜索并识别特定标签的时间间隔。由于每次运行时间有细微差异,故测试20次取平均值。此部分实验仿真了文献[2,10-11,13,15]与新协议的搜索耗时对比如图4所示。其中文献[2,10]和新协议均为最坏情况下的时间开销。

图4 不同位置的特定标签识别所需耗时对比

如图,随着数据库中标签数量和待识别标签所在数据库位置的增长,采用直接哈希值索引的方式[13]搜索速度最快且搜索耗时涨幅最小;而采用哈希计算遍历匹配[11](MD5)和伪随机发生器遍历匹配[15]方式的搜索开销线性增长趋势明显;另外,文献[2,10]和新协议均采用模平方根提取哈希索引的方式,后台平均搜索耗时增长相对平缓,因为该方式总收索耗时主要是由模开方运算和根据索引值搜索数据库两部分组成,但Doss协议[10]后台执行模开方运算后最坏情况下需迭代和搜索数据库256次,搜索耗时接近100秒,文献[2]中虽搜索开销较小,但最坏情况下也需迭代搜索16次;而本文协议由于改进了加密方式,服务器最多只需迭代和搜索4次便能实现特定标签的快速识别,搜索开销略高于直接哈希值索引[13],实现了服务器的低计算开销和低认证延时。

此外,本文考虑了实际应用中影响RFID认证系统性能的另一因素,即服务器对伪标签的识别速度。由于数据库中无伪标签数据信息,现有认证协议中采用遍历计算匹配的方式[11,15]无疑给服务器造成了巨大的计算开销和认证时延。因此,伪标签的快速识别能力对大规模RFID系统有着深远意义。不失一般性,本文同样在上述仿真环境下设定了60×104个标签,测试了上述不同标签搜索机制下服务器识别伪标签的时间开销如图5所示。尽管新协议识别伪标签耗时是直接哈希值索引[13]的4.5倍,但新协议克服了标签前向隐私、重放攻击等威胁;此外,相比同采用模平方根提取哈希索引方式的Doss协议[10]和文献[2],新协议搜索耗时分别减少了56.3、3.66倍,因此本文所提协议在满足安全性的同时更适合应用于大规模的RFID系统。

图5 伪标签识别所需耗时对比

4 结束语

本文总结了现有RFID认证协议的性能及特点,并指出现有移动RFID认证协议中存在的一系列不足难以确保实际应用中的通信服务质量,迫切需要构建一个后端服务器能够快速获取阅读器和标签信息的高效认证协议。基于此,本文又详细分析了Doss方案的不足之处,在此基础上改进并提出了一个有效的移动RFID认证协议。改进协议虽在通讯能耗开销方面有所增加,但实现了标签和后端服务器的双向认证,提高了服务器端的识别效率,同时也满足EPC C1G2标准基础上的所有安全需求。因此,新协议更适合应用于移动环境下低成本、大规模的射频识别系统。

参考文献:

[1]Woo-Sik B.Formal Verification of an RFID Authentication Proto⁃col Based on Hash Function and Secret Code[J].Wireless Person⁃al Communications,2014,79(4):2595-2609.

[2]Zhou J.A Quadratic Residue-Based Lightweight RFID Mutual Au⁃thentication Protocol with Constant-Time Identification[J].Jour⁃nal of Communications,2015,10(2).

[3]Liu Z,Liu D,Li L,et al.Implementation of a New RFID Authenti⁃cation Protocol for EPC Gen2 Standard[J].Sensors Journal,IEEE,2015,15(2):1003-1011.

[4]Gope P,Hwang T,A Realistic Lightweight Authentication Proto⁃col Preserving Strong Anonymity for Securing RFID System[J].Computers &Security(2015).http://dx.doi.org/10.1016/j.cose.2015.05.004

[5]Bagheri N,Safkhani M,Peris- Lopez P,et al.Weaknesses in a New Ultralightweight RFID Authentication Protocol with Permuta⁃tion-RAPP[J].Security and Communication Networks,2014,7 (6):945-949.

[6]Jin C,Xu C,Zhang X,et al.A Secure RFID Mutual Authentica⁃tion Protocol for Healthcare Environments Using Elliptic Curve Cryptography[J].Journal of medical systems,2015,39(3):1-8.

[7]Khan G N,Moessner M.Low-Cost Authentication Protocol for Pas⁃sive,Computation Capable RFID Tags[J].Wireless Networks,2015,21(2):565-580.

[8]Srivastava K,Awasthi A K,Kaul S D,et al.A Hash Based Mutual RFID Tag Authentication Protocol in Telecare Medicine Informa⁃tion System[J].Journal of medical systems,2015,39(1):1-5.

[9]金永明,吴棋滢,石志强,等.基于PRF的RFID轻量级认证协议研究[J].计算机研究与发展,2015,51(7):1506-1514.

[10]Doss R,Sundaresan S,Zhou W.A Practical Quadratic Residues Based Scheme for Authentication and Privacy in Mobile RFID Systems[J].Ad Hoc Networks,2013,11(1):383-396.

[11]Xiaoqin W,Min Z,Xiaolong Y.Time-Stamp Based Mutual Au⁃thentication Protocol for Mobile RFID System[C]//Wireless and Optical Communication Conference(WOCC),2013 22nd.IEEE,2013:702-706.

[12]Habibi M H,Aref M R.Security and Privacy Analysis of Song-Mitchell RFID Authentication Protocol[J].Wireless Personal Communications,2013,69(4):1583-1596.

[13]Shi Z,Pieprzyk J,Doche C,et al.A Strong Lightweight Authenti⁃cation Protocol for Low-Cost RFID Systems[J].International Jour⁃nal of Security and Its Applications,2014,8(6):225-234.

[14]Vaidya B,Makrakis D,Mouftah H T.Authentication Mechanism for Mobile RFID Based Smart Grid Network[C]//Electrical and Computer Engineering(CCECE),2014 IEEE 27th Canadian Con⁃ference on.IEEE,2014:1-6.

[15]Sundaresan S,Doss R,Piramuthu S,et al.Secure Tag Search in Rfid Systems Using Mobile Readers[J].IEEE Transactions on De⁃pendable and Secure Computing,2015,12(2):230-242.

[16]华苗苗,董利达,傅健丰,等.基于闭环调整策略的无线HART时间同步方法[J].传感技术学报,2012,25(3):391-396.

[17]Fan L,Ling Y,Wang T,et al.Novel Clock Synchronization Algo⁃rithm of Parametric Difference for Parallel and Distributed Simula⁃tions[J].Computer Networks,2013,57(6):1474-1487.

[18]陈琳.基于中国剩余定理的传感器网络密钥管理协议[J].传感技术学报,2014,27(5):687-691.

周治平(1962-),男,江苏无锡人,博士,江南大学教授,主要研究方向为检测技术与自动化装置、信息安全等,zzp@ji⁃angnan.edu.cn;

张惠根(1990-),男,江苏宜兴人,江南大学硕士研究生,研究方向为检测技术与自动化装置,6131913029@vip.jiang⁃nan.edu.cn。

A More Practical Mobile RFID Authentication Protocol*

ZHOU Zhiping*,ZHANG Huigen

(Department of Information &Technology,JiangNan University,Wuxi Jiangsu 214122,China)

Abstract:In view of the shortages of Doss’s protocol,an improved lightweight mobile RFID authentication protocol is proposed.Firstly,we adopt the method of using mixed quadratic residue and random number encryption to im⁃prove the recognition rate of the background server;secondly add timestamp generator in the reader side to resist reader impersonation and replay attacks.The proposed scheme realizes secure authentication under the mobile envi⁃ronment and follows the EPC C1G2 standard because we use only low cost computations such as pseudo-random number generator,modular square and XOR operation in the tag side.Theoretical analysis and experiments show that the new protocol not only improves the background recognition speed of Doss’s protocol,but also provides tag and reader’s anonymity,reader privacy,tag forward privacy;simultaneously,the proposed protocol resists the exist⁃ing various attacks:replay,impersonation,desynchronize attacks more effectively.Compared with the similar RFID authentication protocols,the utility of new protocol is better.

Key words:mobile RFID;secure authentication;quadratic residue theorem;privacy protection

doi:EEACC:6150P10.3969/j.issn.1004-1699.2016.02.020

收稿日期:2015-08-05修改日期:2015-11-16

中图分类号:TP309

文献标识码:A

文章编号:1004-1699(2016)02-0271-07

项目来源:国家自然科学基金项目(61373126);中央高校基本科研业务费用专项资金项目(JUSRP51510);江苏省自然科学基金项目(BK20131107)