ARP欺骗攻击的取证和防御方法

2016-02-06王绍龙

◆王绍龙 王 剑 冯 超

(国防科学技术大学电子科学与工程学院 湖南 410000)

ARP欺骗攻击的取证和防御方法

◆王绍龙 王 剑 冯 超

(国防科学技术大学电子科学与工程学院 湖南 410000)

由于ARP(Address Resolution Protocol,地址解析协议)协议是一个无状态的协议,并且对请求/应答信号的数据源缺少认证机制,任何客户端可以伪造恶意的ARP报文,毒化目标主机ARP缓存表。基于ARP欺骗的攻击危害性大,会导致网络传输效率降低、网络阻塞,甚至用户信息被窃取和隐私泄露。通过分析基于ARP欺骗的中间人攻击(MITM)、拒绝服务攻击(DoS)、MAC泛洪的实现原理和特点,提出ARP缓存检查、ARP包检测、流量分析等ARP欺骗攻击行为取证方法,和防御ARP欺骗的IP地址静态绑定、DHCP防护和DAI检测等方法。

ARP欺骗;ARP欺骗监测;取证分析;ARP欺骗防御

0 引言

ARP欺骗是攻击者发送伪造的ARP请求或ARP应答信号发起的攻击行为。当收到一个ARP应答的时候,所有的客户端无论是否发出过ARP请求,都可能会更新本地ARP缓存表。并且ARP协议中,对ARP应答信号的信号源缺少可靠的认证机制,所以无论收到的ARP请求/应答信号是真实的还是伪造的,都会进行处理,这就给网络中的数据传输安全留下了隐患。

1 ARP欺骗攻击类型

1.1 中间人攻击(MITM)

中间人攻击就是攻击者在目标主机与另一方主机(网关或服务器)进行正常通信的过程中,进行拦截、插入、伪造、中断数据包,达到截获对方敏感数据,伪造身份等目的[1]。

1.2 拒绝服务攻击(DoS)

拒绝服务攻击以阻塞正常网络带宽、耗尽服务器内存资源、干扰及破坏正常通信为主。在传统的网络中,DoS攻击已成为攻击者进行恶意破坏大型网站通信、破坏公司网络等极具威胁性的途径 [2]。

1.3 MAC泛洪

交换机依靠对CAM表的查询来确定正确的转发接口。攻击者通过伪造大量的ARP应答报文,使CAM表被这些伪造的MA C地址占据,真实的MAC地址却无法进入CAM表,当CAM表记录的MAC地址达到上限后,新的条目将不会添加到CAM表中。此时,任何一个经过交换机的正常单播数据帧,都会以广播帧的形式被处理,导致网络带宽资源被大量的数据包占用。

2 ARP欺骗的检测和取证方法

2.1 检查ARP缓存

受到ARP欺骗攻击的主机ARP缓存表,会保存错误的IP和MAC地址绑定关系,通过对比ARP缓存和可信IP和MAC地址绑定关系,可以分析ARP欺骗攻击类型和攻击源。

2.2 检测ARP数据包

攻击者发起ARP欺骗攻击需要向网络中发送伪造的ARP报文,这些伪造的ARP报文中会重复使用合法的IP地址。如果存在ARP欺骗攻击,ARP报文中IP地址和MAC地址就会出现多对对应关系。并且,ARP应答数据包的包头结构中,含有源MA C地址和目的MAC地址等信息,通过分析伪ARP数据包,可以定位出ARP欺骗攻击的主机。

2.3 网络流量分析

在受到ARP欺骗攻击的网络中,攻击者需要持续发送伪AR P数据包,相比于正常的网络,受攻击的网络中ARP数据包会增多,将导致整个网络中的单播、多播、广播数据包比例发生明显变化。

3 受攻击网络取证分析

3.1 检查ARP缓存表

本地ARP缓存表包含了本地的所有IP地址和MAC地址的对应关系。如果ARP缓存受到中毒攻击,就会出现伪造的IP和MAC地址对应关系。表1所示是受攻击主机的ARP缓存表,缓存表中出现了重复的MAC地址:00-0c-29-f2-3d-a5同时对应着192.168.0.1和192.168.0.117两个IP地址,而网关的的MAC地址实际是be-53-e5-a4-6f-20,IP为192.168.0.117的主机就是ARP欺骗攻击的攻击源,目标是伪装成网关。

表1 受攻击主机ARP缓存表

3.2 分析ARP数据包

使用wireshark捕获到的受攻击内网流量中的ARP数据包监测显示结果为:Duplicate IP address detected for 192.168.0.117(00:0c:29:f2:3d:a5)– also in use by be:53:e5:a4:6f:20。说明IP地址192.168.0.117被重复使用,说明IP为192.168.0.117的主机发出伪造的ARP包,并且这些伪ARP包中的IP地地址,B很可能发起了DoS攻击或是中间人攻击。

3.3 网络流量分析

通过Ntop分析网络流量可以确定网络上存在的各种问题,判断是否存在ARP攻击行为。表2和表3分别是在正常网络和受攻击网络情况下,主机用Ntop得出的网络流量统计信息。在受到ARP欺骗攻击时,广播流量明显增大到18.0%。广播包很可能就是实施ARP欺骗持续发出的伪ARP包。

表2 正常网络网络流量统计

表3 受攻击网络网络流量统计

3.4 入侵检测

除上述几种措施外,还有很多ARP欺骗检测工具,如XArp、ARPToxin、snort等[3]都可以对基于ARP欺骗的攻击行为进行实时检测。其中,Snort是一个开源的,具有实时流量分析、网络IP数据包记录等强大功能的网络入侵/防御检测系统。这种方法首先要根据具体网络手动配置文件,对网络的变化适应性差。

4 防御措施

4.1 IP地址与MAC地址静态绑定

通常,局域网内IP地址和MAC地址的对应关系是动态的,这是ARP欺骗攻击的前提。如果静态绑定受信任的IP地址和M AC地址,当收到已绑定地址的ARP请求/应答信号后,ARP缓存表就不会进行更新。

4.2 DHCP防护和DAI检测

通过交换机的DHCP ack包或者手工指定,建立和维护一张包含受信任的IP和MAC地址生成的DHCP Snooping绑定表,交换机开启DHCP Snooping后,会检查非信任端口报文中的M AC地址,根据绑定表过滤掉不受信任的DHCP信息,与数据库中的借口信息不匹配的DHCP信息同样也会被丢弃。避免非法冒充DHCP服务器接入。

5 结论

为了保障网络安全,关于OSI各层的安全策略已经做了大量研究。通过数据链路层一直面临着严重的安全威胁。利用ARP协议无状态的特性发起的ARP欺骗攻击危害极大。通过实验室环境验证检查ARP缓存表、ARP包监测、网络流量分析,可以及时发现并定位ARP欺骗攻击行为。最后给出IP地址静态绑定、DHCP防护和DAI检测等安全防护措施,对保护局域网安全具有重要意义。

[1]马军,王岩.ARP 协议攻击及其解决方案[J].微计算机信息,2006.

[2]李军锋.基于计算机网络安全防 ARP 攻击的研究[J].武汉工业学院学报,2009.

[3]吴蓓.浅论 ARP 攻击的原理与防范方式[J].科协论坛:下半月,2010.

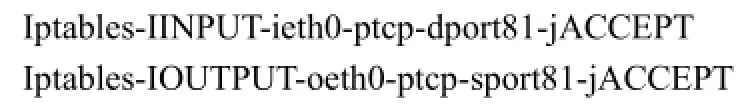

关闭81端口:

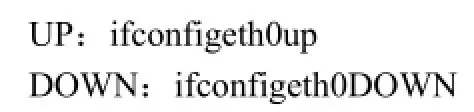

4.2 关闭和开启物理端口

4.3 网络地址的配置

第一步:ifconfigeth0x.x.x.xnetmaskx.x.x.xbroadcastx.x.x.

第二步:参考配置文件进行设置,/ect/sysconfig/network-scri pts下进行ifcfg-xx的文件配置,例如ifconfigeth0,其中0表示在一块网卡上配置地址的数目,需要多个则对该数字进行设定即可:ifconfigeth0:1,ifconfigeth0:2等根据实际需求进行设定。

第三步:重新启动network服务,/ect/init.d/networkrestart或servicenetworkrestart.

5 修改网络配置

修改网络配置一般是出现在完成所有配置之后的,当配置完成后发现其中的某些设置与原来的设计不同,或者是不能满足实际的运行需求,所以需要对其进行相应的修改。通常情况下修改网络配置,主要针对IP地址、DNS和路由方面的修改,而修改的方式则是通过相应的指令来完成操作。

6 结语

虚拟机下Linux操作系统的网络配置步骤总结为六步:第一,连接 Vnet-PPPoE 实现网络共享;第二,选择合适的连接方式接入互联网;第三,根据实际情况需求进行相应的网络配置;第四,利用配置文件进行相关命令的执行,保证所设置的网络是有效可执行的;第五,用 ifconfig 命令检测查看已设置的网络配置是否符合要求;第六,利用ping命令对网络的通畅情况进行检测验证,一般设置完成的系统,其网络运行情况较为良好,但如果是不通畅的情况,则需要关掉真机上的防火墙,然后继续观察网络状态,针对存在的问题找出相应的解决办法,保证系统和网络的正常。

参考文献:

[1]李超.虚拟机下Linux操作系统的网络配置研究[J].小作家选刊,2015.

[2]芮雪.虚拟机下Linux操作系统的网络配置[J].电脑与信息技术,2014.

[3]翟文彬,李爽.虚拟机技术在Linux操作系统中的应用[J].计算机光盘软件与应用,2013.