访问控制列表ACL在网络精细化管理中的作用研究

2016-02-06张易鸿陶成义

张易鸿,邱 瑞,陶成义,柯 迅,李 逸*

(贵州师范大学 物理与电子科学学院,贵州 贵阳 550001)

访问控制列表ACL在网络精细化管理中的作用研究

张易鸿,邱 瑞,陶成义,柯 迅,李 逸*

(贵州师范大学 物理与电子科学学院,贵州 贵阳 550001)

近年随着高校校园网络规模的增长,随之而来的管理和安全问题日益凸显,其管理模式也必将向可控化、精细化模式方向发展。基于访问控制列表的校园网络控制技术可以满足网络精细化管理的需要。在简要介绍ACL基本概念及其工作原理的基础上,文章结合实例通过配置ACL规则研究了ACL在网络精细化管理中的作用,探讨了ACL在网络精细化管理中的作用和意义。

访问控制列表;ACL规则;网络精细化管理

近年随着高校校园网络规模的增长,随之而来的管理和安全问题日益凸显,其管理模式也必将向可控化、精细化模式方向发展。基于访问控制列表(Access Control Lists,ACL)的校园网络控制技术可以满足校园网络精细化管理的需要。

1 ACL基本概念

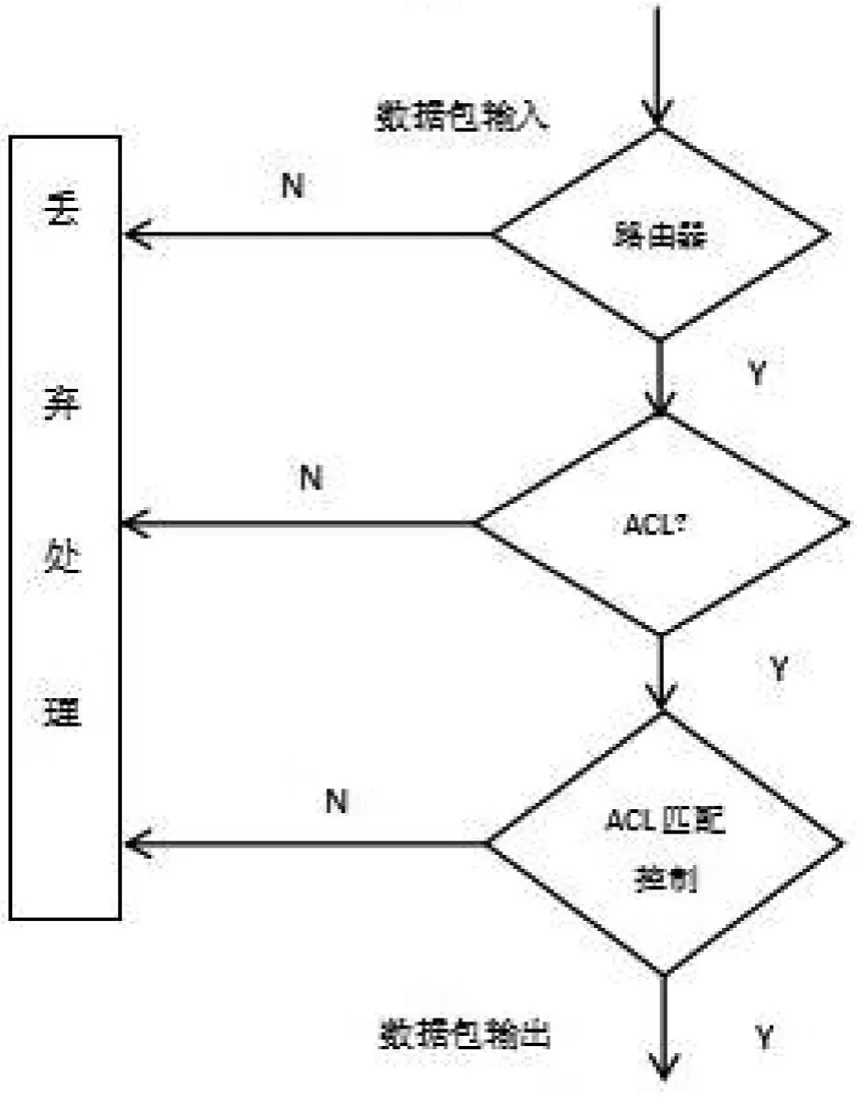

ACL是应用于路由器接口的指令列表,用于确定哪些数据包可以接收转发(permit),哪些数据包需要拒绝(deny)。是一系列包含源地址(Source Address)、目的地址(Destination Address)、端口号(Port Number)等诸多信息的语句集合,每条语句组成一个规则(rule),它规定了对接收到的数据包的处理动作,对经过路由器或交换机的数据流进行判断、分类和过滤。ACL通过匹配数据包中的信息与访问控制列表的规则实现过滤接收到的数据包,实现对路由器的安全控制。ACL使用包过滤技术,在路由器或交换机网络设备上读取网络层及传输层数据报首部中的端口和地址信息,根据预先制定好的规则对包进行过滤处理,从而实现访问控制的目的。ACL工作原理如图1所示。

图1 交换机ACL工作原理

从图1中看到数据包发送到交换机中,从接口位置进入路由表,由路由器表进行判断,如果未通过路由器表判断则将数据包丢弃,通过则根据数据包内容选择接口。继续对是否使用ACL进行判断,如果不使用ACL数据包将直接从接口处发出。将使用ACL的数据包进行ACL规则匹配控制,通过匹配则将数据包从接口发出,反之则直接丢弃。

2 ACL工作原理

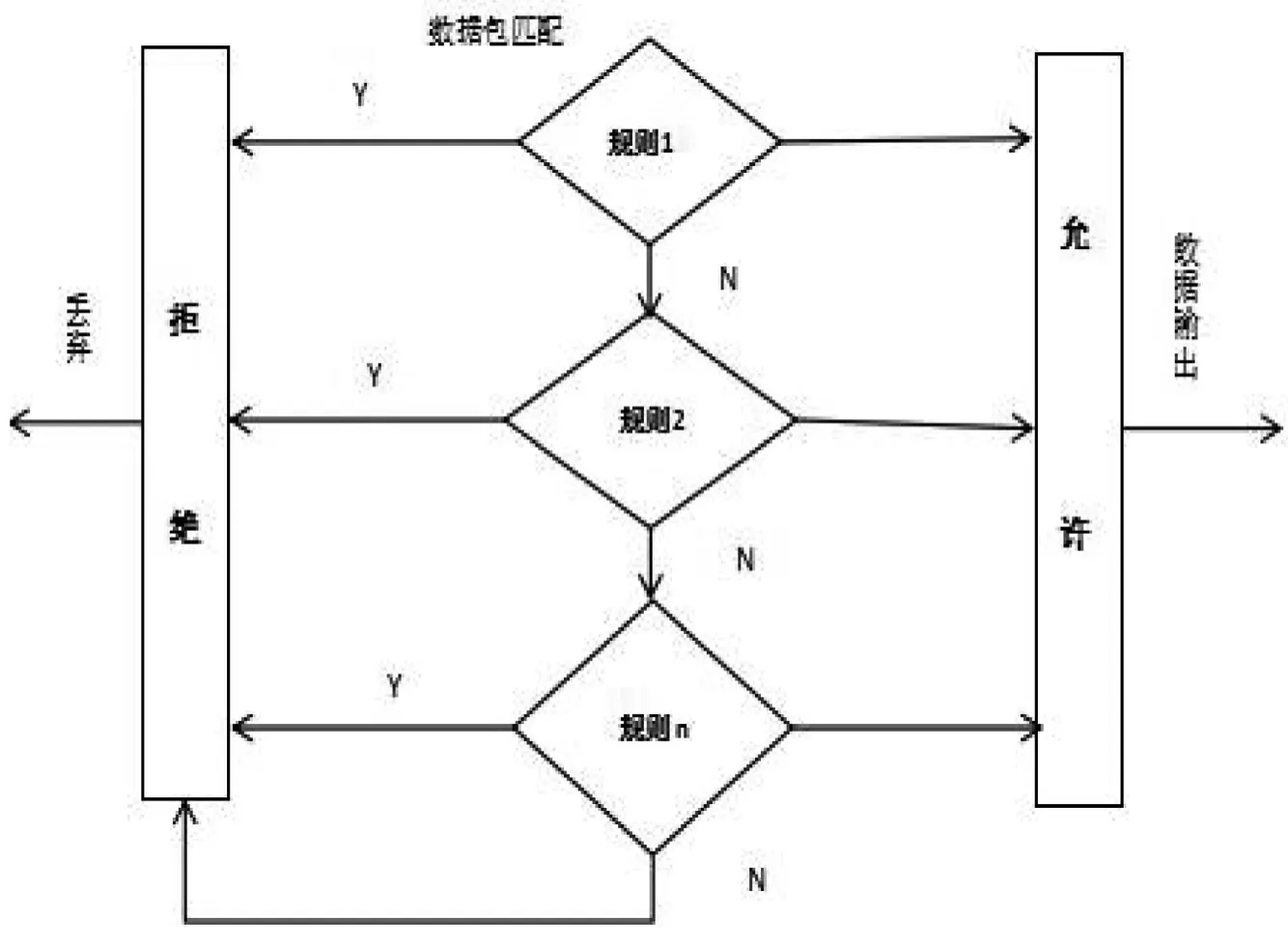

ACL自动控制的工作原理如图2所示。

由图2可以知道,若数据包同时满足多条规则,则匹配排在最前面的那一条规则,因此一般把范围小的规则放在最前面,范围大的规则放在最后面。同时,出于网络安全考虑,在每个ACL的最后,系统会自动附加一条隐式的拒绝所有数据包通过的deny规则。因此ACL的最后经常需定义一条允许所有数据包通过的permit规则。

在实际使用ACL的过程中,应遵循以下3个基本原则:(1)最小特权原则:只给予受控对象完成任务所必须的最小权限。(2)最靠近受控对象原则:所有的网络层访问权限控制。(3)默认丢弃原则:如在ZXR10 5950三层交换机中默认最后一句为ACL加入了deny any any规则,即全部拒绝—丢弃所有不符合规则的数据包。

图2 ACL工作原理图

3 ACL在网络精细化管理中的作用研究与实现

很多企业和学校都在使用网络地址转换(Network Address Translation,NAT)技术进行地址转换,而NAT技术中就包含了ACL技术的应用。目前ACL的主要应用有两种:基本ACL和扩展ACL,其区别是:基本ACL只能实现检查数据包的源地址(Source Address);扩展ACL既检查源地址,也检查目的地址,同时还可以检查特定的协议类型、端口号等。网络管理员可以配置基本ACL阻止或者允许来自某一网络的所有通信流量,或者拒绝某一协议簇(如IP协议)的所有通信流量。但扩展ACL比基本ACL提供了更广泛的控制范围。

除了主要的两种ACL(基本ACL、扩展ACL)外还有二层ACL、混合ACL、基本IPv6 ACL、扩展IPv6 ACL等若干种不同的ACL。在日常生活中最主要的两种ACL就是基本ACL和扩展ACL。现在使用扩展ACL为学校微机教室的网络环境进行管理,为学校师生服务。

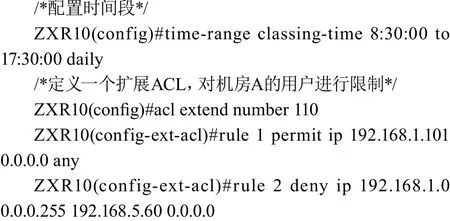

配置实例:学校有一台ZXR10 5950三层交换机,3台服务器和机房A、机房B的用户都连接到这台交换机上,并作出以下规定:

①机房A和机房B的用户在上课时间(8:30—17:30)不允许访问文件服务器和视频点播服务器,但可随时访问邮件服务器。

②内网用户可以通过代理192.168.4.100访问互联网,但不允许机房A的用户在上课时间访问互联网。

③机房A和机房B的教师(IP地址分别为192.168.1.101和192.168.2.101)可以随时访问互联网和所有服务器。

3台服务器的IP地址分配如下:

邮件服务器:192.168.5.50;文件服务器:192.168.5.60;视频点播服务器:192.168.5.70。

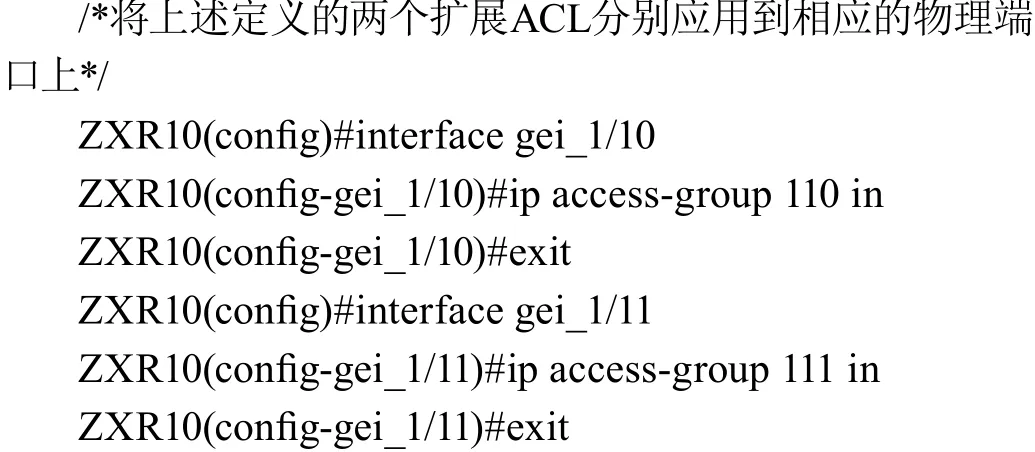

在ZXR10 5950三层交换机设备中的ACL规则配置如下:

在配置实例中设置了不同的ACL规则,实现了通过ACL对网络中的数据包的收发进行精细化管理的目的。

4 结语

可以将ACL这一技术引用到学校公司等对网络安全有一定需求的地方。在实际应用中,可灵活配置ACL以更加细致地管理网络,使网络的管理向着更加智能化的方向发展,并使之成为生活中前进的动力。

[1]谢希仁.计算机网络[M].6版.北京:电子工业出版社,2013.

[2]姜丹丹.路由与交换实战入门[M].北京:科学出版社,2012.

[3]杭州华三通信技术有限公司.H3C以太网交换机典型配置指导[M].北京:清华大学出版社,2012.

[4]兰少华,杨余旺,吕建勇.TCP/IP网络与协议[M].北京:清华大学出版社,2009.

[5]斯桃枝,姚驰甫.路由与交换技术[M].北京:北京大学出版社,2008.

[6]周星,汪国安,张震,等.网络层访问控制列表的应用[J].河南大学学报(自然版),2004(3):62-66.

Research on effect of the access control list in the network elaborate management

Zhang Yihong, Qiu Rui, Tao Chengyi, Ke Xun, Li Yi*

(Physics and Electronic Science School of Guizhou Normal University, Guiyang 550001, China)

In recent years, as the growth of the college campus network scale, the subsequent management and security problems highlighted increasingly, its management mode also will be certainly changed to controllable and elaborate. Based on the ACL of the campus network control technology can meet the needs of the network elaborate management. On the basis of brief introduction of ACL basic concept and principles, an instance by how to configure ACL rules in the research and implementation of network elaborate management was given. Finally, the effect and meaning of the ACL in the network elaborate management was discussed.

ACL; ACL rules; network elaborate management

2015年度贵州师范大学大学生科研训练计划项目;项目编号:20150808。

张易鸿(1994— ),男,甘肃白银,本科。

*通讯作者:李逸(1980— ),男,贵州毕节,讲师;研究方向:计算机网络通信,网络信息安全。