一种改进的基于挑战/应答机制的短波接入认证系统研究与设计

2016-01-21郑昌安吴学智

郑昌安,吴学智

(海军工程大学 电子工程学院,湖北 武汉 430033)

摘 要:挑战/应答方式是一种常用的安全性较高的动态身份认证技术,但窄带信道条件和高效率、高安全性要求限制了其在军事短波环境中的应用。基于短波终端和岸基短波台站已有的安全基础—预共享对称密钥,设计了一种改进的基于挑战/应答机制的短波接入双向认证系统。针对短波接入网实际应用,在认证过程中引入随机数和时间戳两种动态因子,在增强接入认证系统安全性的同时,有效减少了认证过程中的开销,实现通信双方相互认证的同时还能够完成会话和完整性密钥的协商。

关键词:对称密钥;双向认证; 挑战/应答;时间同步;短波接入网

doi:10.3969/j.issn.1002-0802.2015.06.020

一种改进的基于挑战/应答机制的短波接入认证系统研究与设计

郑昌安,吴学智

(海军工程大学 电子工程学院,湖北 武汉 430033)

摘要:挑战/应答方式是一种常用的安全性较高的动态身份认证技术,但窄带信道条件和高效率、高安全性要求限制了其在军事短波环境中的应用。基于短波终端和岸基短波台站已有的安全基础—预共享对称密钥,设计了一种改进的基于挑战/应答机制的短波接入双向认证系统。针对短波接入网实际应用,在认证过程中引入随机数和时间戳两种动态因子,在增强接入认证系统安全性的同时,有效减少了认证过程中的开销,实现通信双方相互认证的同时还能够完成会话和完整性密钥的协商。

关键词:对称密钥;双向认证; 挑战/应答;时间同步;短波接入网

doi:10.3969/j.issn.1002-0802.2015.06.020

收稿日期:2015-03-10;修回日期:2015-05-20Received date:2015-03-10;Revised date:2015-05-20

中图分类号:

文献标志码:码:A

文章编号:号:1002-0802(2015)06-0729-05

Abstract:Challenge/response mode is a common dynamic identity authentication technology for its fairly high safety. However, the narrowband channel conditions and high- efficiency and high-security requirements limit its application in military short-wave environment. An improved short-wave access mutual authentication system based on challenge/response mechanism is designed in combination with the challenge/response and time synchronization mechanism ,this system is built on the existing security base between the short-wave terminal and shore-based shortwave stations—a shared symmetric key. For practical application of the short-wave access network, two dynamic factors—a random number and timestamp are introduced in the authentication process, thus to enhance the safety of access authentication system while reduce the overhead of authentication. And finally the mutual authentication of between two communication parties is realized, and the negotiation for the session and integrity key completed.

作者简介:

Design of Short Wave Access Authentication System

based on Symmetric Key

ZHENG Chang-an, WU Xue-zhi

(College of Electric Engineering, Naval University of Engineering, Wuhan Hubei 430033, China)

Key words:symmetric key; mutual authentication; challenge/response; time synchronization; short-wave access network

0引言

短波(3M-30M)的低频和天波传播过程赋予了其设备简单、通信距离远、抗毁性好的特性,因此,在卫星通信发展起来前,短波几乎是远距离通信的唯一手段。即使现在,短波通信的机动性、抗毁性、廉价性和相对较宽的带宽(与中长波相比)也是其他无线电通信手段所无法比拟的。正因为短波通信具有上述独特的优点,它作为一种战略基础设施得到了广泛的军事应用[1]。

信息化战场建设的浪潮,迫切要求军队短波通信改变以往点对点、人工呼叫接续、仅有链路加密的传统方式,而数字通信和网络技术的发展使短波组网通信成为可能。但是考虑到无线通信的开放性,在采用新技术时,必须对短波组网通信的安全性、可靠性给予足够重视。

在信息安全的理论体系中,认证和加密是两个重要的分支。加密的作用在于保证通信过程中信息的私有性,防止敌方获取信息,而认证是为了确保信息通信的合法性和完整性。不管信息加密还是其它安全技术,都必须基于认证的实现上,认证技术在通信安全与网络安全领域占据极其重要的地位。本文立足于对现有安全体制做最小改动的情况下,对短波接入安全进行探讨。

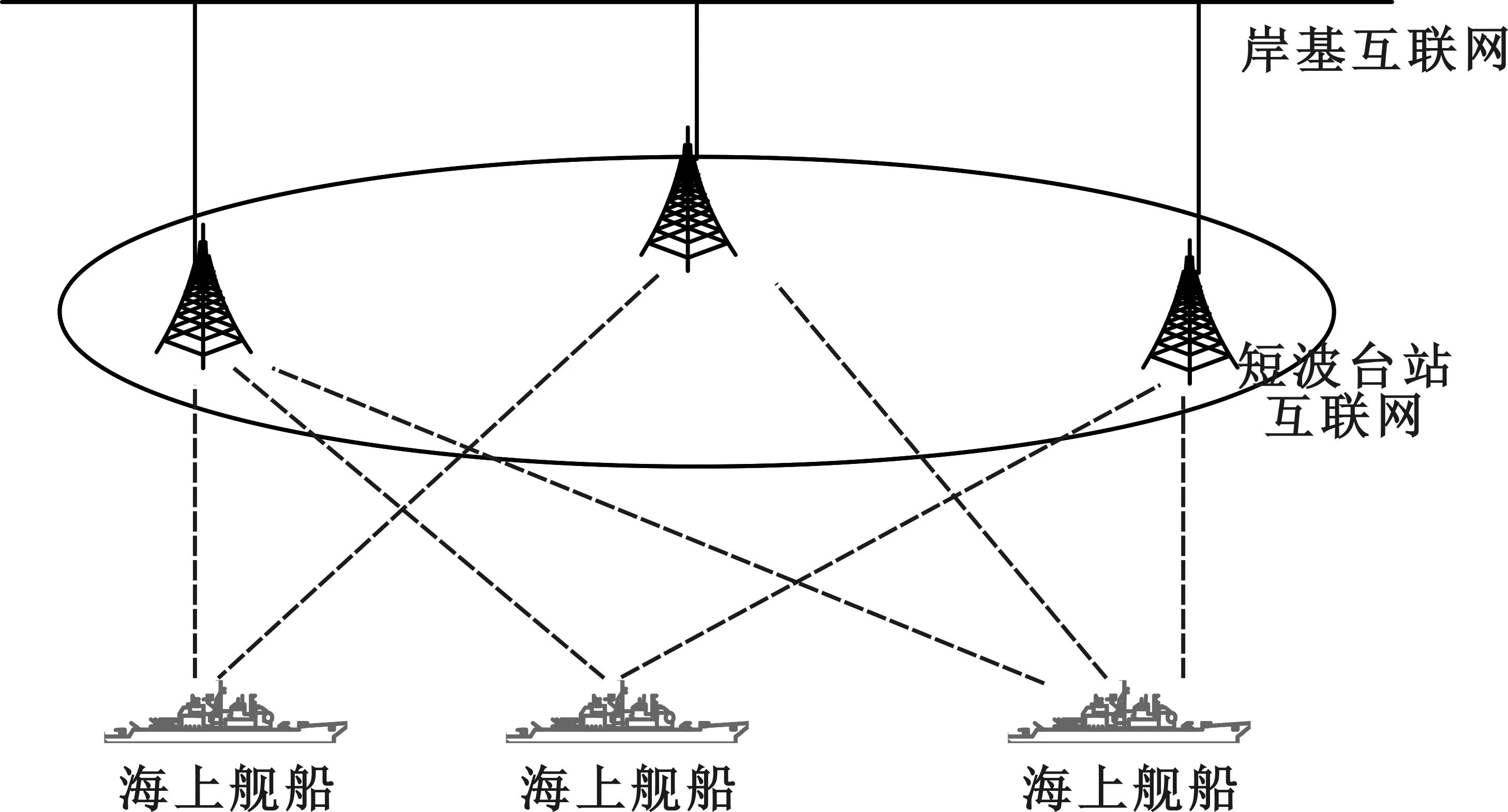

1短波接入认证系统

短波接入网主要用于岸海远程通信,实现海上舰船到岸基有线网络的无缝接入,采用网络技术实现短波通信系统的互连和集成,改善岸海短波通信的传输质量、沟通率及自动化程度,为大范围机动的海上舰船提供自适应多点选择接入能力。其采用星型和网状网相结合的组网方式,主要实体包括海上舰船、短波岸基站以及与短波接入系统连接的岸基网络三个部分。其拓扑结构如图1。

图1 短波接入网络拓扑结构

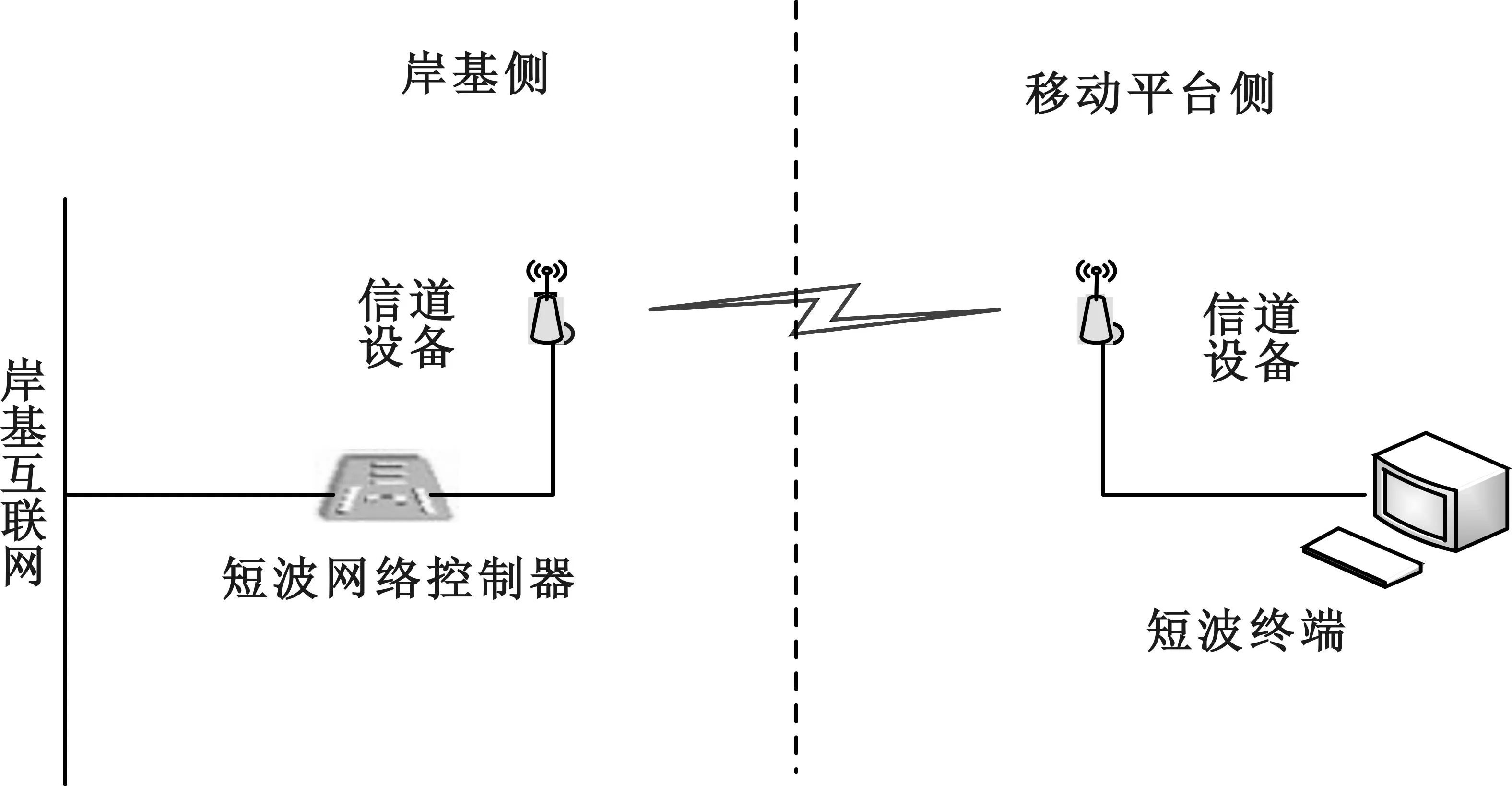

在此短波接入系统中,认证相关的网络实体包括短波终端、信道设备、短波网络控制器以及与短波接入系统连接的岸基网络四个部分,短波终端之间不需要进行信息交互,信息只是在短波终端和岸基台站之间流动,如图2所示。

常用的认证系统主要由两部分组成:客户端和服务器端,对应到本方案中短波终端为客户端,短波网络控制器为服务器端。解决好这两个网络实体间的身份鉴权,以达到授权终端与接入网络的双向认证,是其它短波接入安全手段应用的基础,对岸海短波组网通信的安全有着至关重要的意义。

图2 抽象的短波接入认证系统

2短波接入认证系统设计目标

通常,接入认证系统的安全威胁来自网络协议和系统的弱点,攻击者可以利用网络和系统的弱点未授权访问敏感数据、未授权操纵敏感数据、扰乱或滥用网络服务,破坏短波通信系统的可用性。总体来说,针对短波接入系统的攻击带来的安全威胁可以分成三类[2]:(1)未授权访问;(2)完整性威胁;(3)拒绝服务。

为了应对这些安全威胁,短波接入系统应该具有认证和保密双重安全属性:移动平台短波终端和岸基网络建立连接时应该进行实体鉴权,并对无线链路上传输的数据提供机密性和完整性保护。目前,军内大部分短波链路只通过信道加密,分组认证和密钥无线分发等技术还未得到应用。因此,本文的研究目的是利用岸基短波网络和短波终端之间用于信道加密的预共享对称密钥完成两者之间的双向认证,并协商出后续通信中使用的加密和完整性密钥。

3短波接入认证系统设计

窄带信道是短波接入网的典型特征,也是制约认证机制的一个重要因素,因此为达到安全和效率的统一,在设计中必须减小认证额外开销,同时确保认证过程的安全。文献[3][6][7]使用智能卡作为认证系统的一个必要媒介,增加了系统复杂性和安全隐患。文献[4]设计的基于挑战/应答机制的认证系统信息交互量太大。文献[5] [6]在认证过程中引入了加解密算法,增加了计算负担。文献[3]采用公钥加解密算法,大大增加了认证的开销。本文借鉴文献[4] [5]中的认证系统设计思想,加以改进,使其更加适合短波接入网络,以下对短波接入认证系统特性、认证机制和认证算法进行分析,并在此基础上完成认证流程设计。

3.1短波接入认证系统特性

短波接入认证系统的运行环境具有以下特点:

(1)无线链路带宽严重受限;

(2)短波终端主动入网扫描;

(3)网络的时间同步总是可以达成;

(4)任何在线第三方参与认证都是不合适的;

(5)短波终端与短波网络控制器预共享对称密钥K。

3.2基于挑战/应答机制的认证技术

基于挑战/应答方式的认证技术[4-6]选择单向散列函数作为认证算法,单向散列函数(Hash函数)的输入参数为种子密钥和“挑战”信息,由认证服务器产生的随机数字序列是挑战/应答方式中的变动因子。由客户机向网络认证服务器发送身份认证请求,网络认证服务器产生一个随机数,发送给客户机,客户机对接收到的随机数进行散列运算生成认证码,并发送给网络认证服务器,认证服务器以同样的方式产生一组认证函数,并与接收到的认证码进行对比来确定客户机用户的身份。

3.3基于时间同步机制的认证技术

基于时间同步机制的认证技术也选择单向散列函数作为认证算法,不同之处在于使用种子密钥和时间值作为单向散列函数的输入参数。时间值的不断变化使得散列算法运算所得的认证码也不断变化。该方案的优点在于客户端和服务器端只需保持时间同步,操作简单;选择时间值作为单向散列函数的输入参数,每次生成的认证码都不同,因此可防止重放攻击。但由于时间值的可预测性,也给密码分析带来了可能,这大大弱化了此种认证系统的安全性[4-6]。

这两种认证方式中种子密钥不在网络上明文传输,所以侦听者很难从侦听的报文中得到种子密钥信息,有较高安全性,同时,随机数还可作为变动项参与后续会话密钥的生成,达到一次一密的效果,增强系统的健壮性[4-6]。

3.4认证算法

认证算法的安全在很大程度上决定了接入认证系统的安全,认证过程中信息交互对网络带宽的需求同样取决于认证算法。在本系统中,短波网络的窄带特性是接入认证系统设计的一个关键制约因素,在保证安全的前提下应尽量减少对带宽的消耗。

通常情况下,接入认证系统的设计基于三种安全算法,从计算代价来说,它们是依次递增的,即安全hash函数、对称密码算法、公钥密码算法。由于Hash算法具极高的单向安全性,在认证协议的设计上有着广泛的应用。本文也采用安全hash函数作为认证算法。

HMAC是建立在Hash函数基础上的算法,其具有比所依赖的Hash函数更高的安全性。对于128 bit的散列值来说,需要得到用同一密钥产生的264个分组,这在1 Gbps的链路上,大约需要150000年。在目前的技术水平下,使用SHA-1作为HMAC的嵌入Hash函数,安全性是可以得到保证的[7]。

3.5接入认证和密钥协商过程

本方案的认证和密钥协商过程在两个实体间进行:短波终端和短波网络控制器。完成首次接入认证以后,可以根据网络情况灵活调整执行认证与密钥协商算法的周期(每次通信之前都执行一次认证或周期性认证)。有关使用的符号说明如下:

‖:连接操作

RAND:随机数

IDSWT:短波终端身份ID

SWNI:短波网络控制器标识

K:双方共享的种子密钥

TSWN:短波网络控制器的当前时间戳

TSWT:短波终端的当前时间戳

Hk(x):对消息x进行Hash运算,密钥为K

f1,k(x)、f2,k(x):密钥生成函数,以共享密钥K、参数x作为输入。

3.5.1注册阶段

短波终端采用离线注册的形式,命名系统为短波终端分配全网唯一的用户ID,并下载至短波网络控制器;保密部门则将预先生成的种子密钥K通过保密渠道下发至短波终端(SWT)和短波网络控制器(SWNC)。短波网络控制器收到用户ID后,先检查数据库中有无此用户。如果有,则发出错误信息;否则,在数据库中添加此用户ID。新的种子密钥K则清除覆盖旧的种子密钥K。

3.5.2认证与密钥协商阶段

进入认证与密钥协商阶段以后,总共需要进行四次信息交换,短波终端和短波网络控制器的相互认证如图3所示。

图3 认证与密钥协商

(1)短波终端向短波网络控制器发送用户接入网络请求,该请求包含短波终端的身份IDSWT。

(2)短波网络控制器接收到用户的请求后,先检查短波终端身份IDSWT的合法性。检查通过后,短波网络控制器产生一个随机数RAND,并计算短波网络认证码(SWNAC-N)、短波终端认证码(SWTAC-N)、会话密钥(CK)、完整性密钥(IK)。然后,短波网络控制器将随机数RAND和用于认证短波网络的短波网络认证码(SWNAC-N)发送给短波终端用户。

(3)收到RAND和SWNAC-N后,短波终端以与短波网络控制器相同的方式计算SWNAC-T,但输入时间戳为短波终端自身时间戳;将SWNAC-T 与SWNAC-N相比较。如果相同,则短波终端计算短波终端认证码SWTAC-T,并将该认证码回传给短波网络控制器。其次,短波终端计算会话密钥CK和完整性密钥IK。

(4)收到短波终端的认证响应后,短波网络控制器将接收的短波终端认证码SWTAC-T与自己计算的短波终端认证码SWTAC-N相比较。如果相等,则短波终端通过认证,短波网络控制器将认证成功消息发送给短波终端。

此后,短波终端可以安全接入网络,其后续通信受机密性和完整性保护。

4安全性和有效性分析

4.1安全性分析

在ISO推荐的采用MAC算法的认证协议中[8],随机数是明文传输的,但这里的一个隐含条件是随机数理想的随机性。实际上随机数的唯一性、不可重复使用性的要求并不容易达到[9],文献[3-6]为了弥补这个缺陷,采取了加解密的方式保证随机数不被泄露。但是对于一个优秀的主动攻击者来说,保密性服务并不能保证认证协议的安全性[10]。本方案借鉴时间同步认证机制思想,引入时间戳作为一种不会重复的“盐值”,确保了即使短波网络控制器产生的随机数质量不高(随机数重复使用),也能保持HMAC算法输入的完全无二义性,将密码分析和重放攻击的可能性降到最低。

4.2认证效率分析

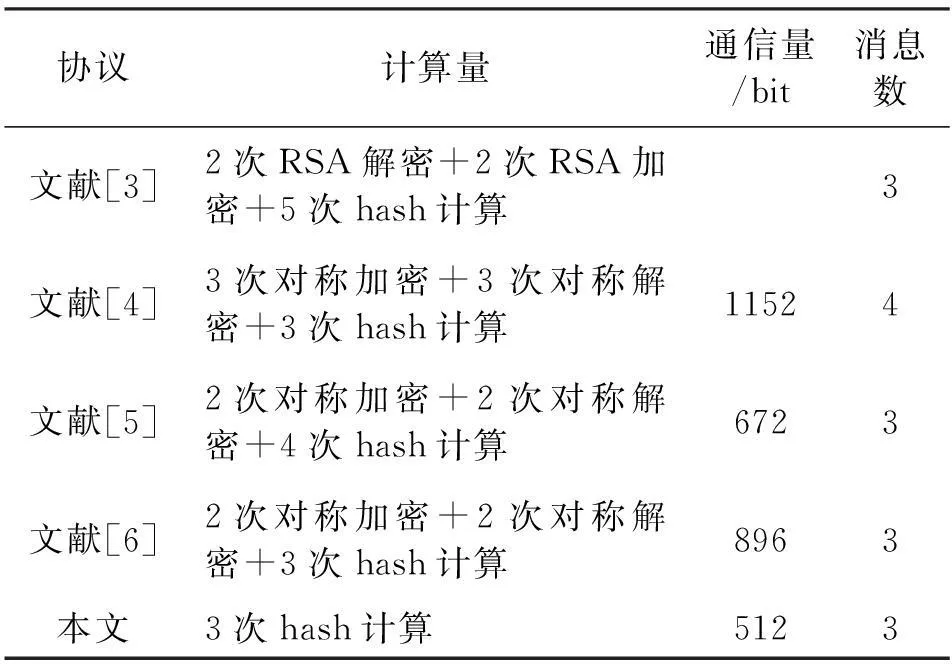

基于不同应用环境和安全算法的认证协议有着不同的计算和通信开销。由于短波接入网络本身具备很好的时间同步能力,时间戳的引入不需要增加额外媒介,却可以简化认证协议的设计。下面对本文设计的认证协议的效率进行定量分析。不失一般性,将文献[3-6]和本文中各参数的典型值统一为:随机数128bit ,终端身份标识64bit,短波网络标识64bit, 对称密钥256bit;采用HMAC-SHA-1作为哈希算法、AES作为对称密码算法。

4.2.1计算开销

为了增强安全性,文献[3] [5] [6]增加了加解密过程,文献[4] 采取增加握手次数和加解密相结合的方式。本方案仅采用HMAC算法,相比采用hash 函数和加解密算法相结合的方式,系统复杂性和计算代价明显减少。各协议的计算开销如表1所列。

4.2.2通信开销

针对认证过程中交互的信息数目和无线信道中的通信量进行分析。其中文献[3]采用RSA算法,安全密钥长度至少为1 024 bit,不适合短波信道使用,故不列出。本方案中,交互的信息包括鉴权请求中的用户ID,网络鉴权响应中的RAND和SWNAC-N,以及终端鉴权响应SWTAC-T。由表1可知,新协议的通信量有明显减少。

表1 协议性能分析

5结语

单一的基于挑战/应答和基于时间同步机制的接入认证技术在接入效率和安全性上具有较大的缺陷,因此不适用于短波接入认证系统。本文在挑战/应答方式中引入时间戳,一方面从源头上改善了HMAC算法输入参数的随机性,可以提高接入认证系统的抗攻击能力。另一方面利用短波接入网络本身的时间同步能力,简化了协议设计,减少了认证过程中的开销,这种简单高效的特点使其十分契合军事短波环境应用。由前面的分析可知,此认证协议的安全性基于哈希运算的安全性。因此,具有足够抗碰撞强度的哈希函数是此方案能够应用的关键。其次,具体应用中时间窗口大小的合理设置对认证成功率也是有影响的,这也是下一步研究的方向。

参考文献:

[1]胡中豫.现代短波通信[M].北京:国防工业出版社, 2005: 40-43.

HU Zhong-yu. Modern Shortwave Communication[M]. Beijing: National Defence Industry Press, 2005: 40-43.

[2]3GPP TS 33.102 V5.7.0. 3G Security: Security Architecture (Release 5)[S]. 3rd Generation Partnership Project, 2005:12-13.

[3]王宁,邱绪东,罗嫔. 基于hash函数和公钥算法的一次性口令方案[J]. 计算机应用研究, 2009, 26(2): 716-718.

WANG Ning, QIU Xu-dong, LUO Pin. One-Time Password Scheme based on Hash Function and Public Key Encryption[J]. Application Research of Computers, 2009, 26(2):716-718.

[4]黄朝阳,徐颖. 一种改进的基于挑战_应答机制的动态口令认证方案[J].中国科技信息, 2009(4):103-105.

HUANG Chao-yang, XU Ying. An Improved Scheme of Dynamic Password Authentication based on Challenge/Response Mechanism [J].China Science and Technology Information,2009(4):103-105.

[5]吴和生,范训礼,伍卫民等. 一种有效的一次性口令身份认证方案[J]. 计算机应用研究,2003(8):57-59.

WU He-sheng, FAN Xun-li, WU Wei-min, et al. An Efficient One-Time Password Authentication[J]. Application Research of Computers,2003(8):57-59.

[6]刘霞,冯朝胜.一种基于动态口令的FTP双向认证方案[J].通信技术, 2010, 43(5): 111-113.

LIU Xia, FENG Chao-sheng.A FTP Mutual Authentication Scheme based on Dynamic Password[J]. Communications Technology, 2010, 43(5): 111-113.

[7]闫宏生,孟晓锋,李承泽.一种基于USBKey的短波通信身份认证方案[J]. 计算机系统应用, 2013, 22(4):182-185.

YAN Hong-sheng, MENG Xiao-feng, LI Cheng-ze. A Short Wave Communication Scheme based on USB Key[J]. Computer Systems & Applications, 2013, 22(4):182-185.

[8]葛颖彦.哈希函数的碰撞对问答认证协议的安全性影响[D].上海:上海交通大学,2010:11-15.

GE Ying-yan. Influence on Security of Challenge-response Authentication by Collision Hash[D]. Shanghai: Shanghai Jiaotong University, 2010:11-15.

[9]郑东,李祥学,黄征.密码学—密码算法与协议[M].北京:电子工业出版社,2009:19-20.

ZHENG Dong, LI Xiang-xue, HUANG Zheng. Cryptography—Cryptographic Algorithm and Agreement[M]. Beijing: Electronic Industry Press, 2009:19-20.

[10]赵华伟,李大兴.单向函数在公钥认证协议中的作用[J]. 计算机应用, 2005, 25(11): 2509-2511.

ZHAO Hua-wei, LI Da-xing. Action of One-Way Function in Public-Key Authentication Protocols[J]. Computer Applications, 2005, 25(11): 2509-2511.

郑昌安(1985—),男,硕士,主要研究方向为通信与信息安全;

吴学智(1962—),男,副教授,主要研究方向为信息网络技术。