电子文档的加密安全产品分析

2015-12-25周泰来

周泰来

(海南核电有限公司 海南昌江)

在信息时代,大量的信息在创建、存储、交换、复制、利用和销毁的生命周期中循环。对于电子邮件、电子文件此类承载企业关键信息的文件数据,其保密性、完整性、可用性、可控性的要求,随着信息化在企业运作活动中逐步深入,变得日趋关键。但是,产品的局限性特点,往往不能够很好的控制电子邮件、文件文件,在其存储、传递、利用、销毁的整个生命周期内,进行面面俱到的控制。产品可以控制文件在本地的安全,却管理不到传输过程中不会被捕获;可以做到不非法获取后,被防止阅读,但是在对合理获得,却又缺少权限的控制。为此,在存储、传递和授权等3个方面,通过利用 Bitlocker、PGP、CA、RMS进行了较为深入的功能测试,初步设想了一套可行的、易于操作的电子文档传递流程中的加密体系。

一、文件存储加密:Bitlocker

Windows BitLocker驱动器加密是一种全新的安全功能,该功能通过加密Windows操作系统卷上存储的所有数据可以更好地保护计算机中的数据。它是在Windows Vista高版本中新增的一种数据保护功能,在Windows 7和Windows 2008中都可以使用此加密驱动。BitLocker可使用受信任的平台模块(TPM)帮助保护Windows操作系统和用户数据。TPM是一个支持高级安全功能的特殊微芯片,它安装在计算机的主板上,通过硬件总线与系统其余部分通信。合并了TPM的计算机能够创建加密密钥并对其进行加密,以便只可以由TPM解密,可以加强密钥安全,避免泄露密钥。

1.加密要求

使用BitLocker对磁盘分区加密可分为两种情况,一是对操作系统驱动器加密,二是对固定数据和可移动数据驱动器加密。

(1)对操作系统驱动器加密的要求。计算机必须具有受信任的平台模块(TPM)或可移动USB设备。

计算机BIOS与TPM兼容,或支持USB设备启动。安装系统的磁盘至少有两个分区(系统分区和操作系统分区),必须用NTFS格式化磁盘。分区容量至少要有1.5G。

(2)对固定数据和可移动数据驱动器加密没有硬件要求要求,只须对驱动器格式化,并具有一点剩余空间就可。另外,可移动驱动器以BitLocker To Go加密。

2.加密与解密

BitLocker提供三种解锁方式:使用密码解锁驱动器,使用智能卡解锁驱动器,在此计算机上自动解锁此驱动器。以“密码解锁驱动器”为例,加密完成之后,在下次开机后,必须通过输入密码才能访问此驱动器。这里可根据不同的需要,选择不同的加密方式和密钥保存方式。对于安全性要求高的数据存储驱动器和系统加密时,建议将密钥文件保存在移动U盘上,这样在每次重启开机时,都必须先将此U盘连接上才能访问。解除方面,对于BitLocker加密功能的解除非常简单,只需打开“控制面板-系统和安全-管理BitLocker”界面,单击要解除功能的驱动器右侧的“关闭BitLocker”,再点击“解密驱动器”,进入解密过程,等待解密完成即可。

二、文件传递加密:PGP

PGP可应用于文档加密、邮件加密、文件夹/磁盘加密,它通过PKI公钥加密体系保证了文档的安全性。

1.创建公钥、私钥

使用PKI公钥加密体系作为加密基础的PGP,在其使用的第一步则须创建用户的公钥、私钥。

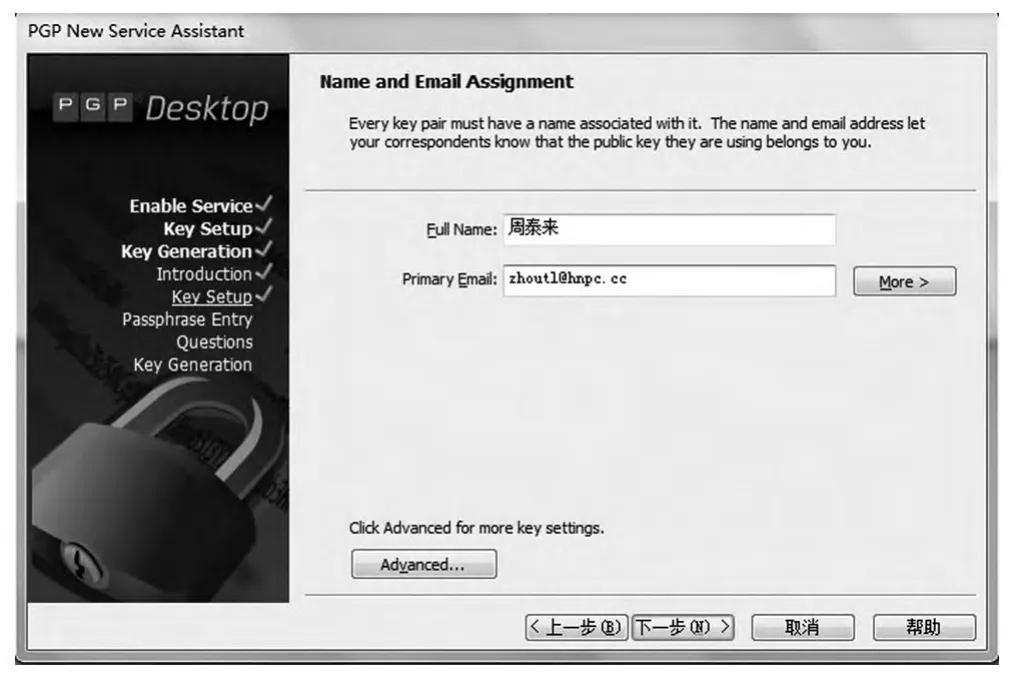

(1)步骤1。安装完PGP后输入个人信息,包括姓名和E-Mail地址( 图 1)。

图1 步骤1画面

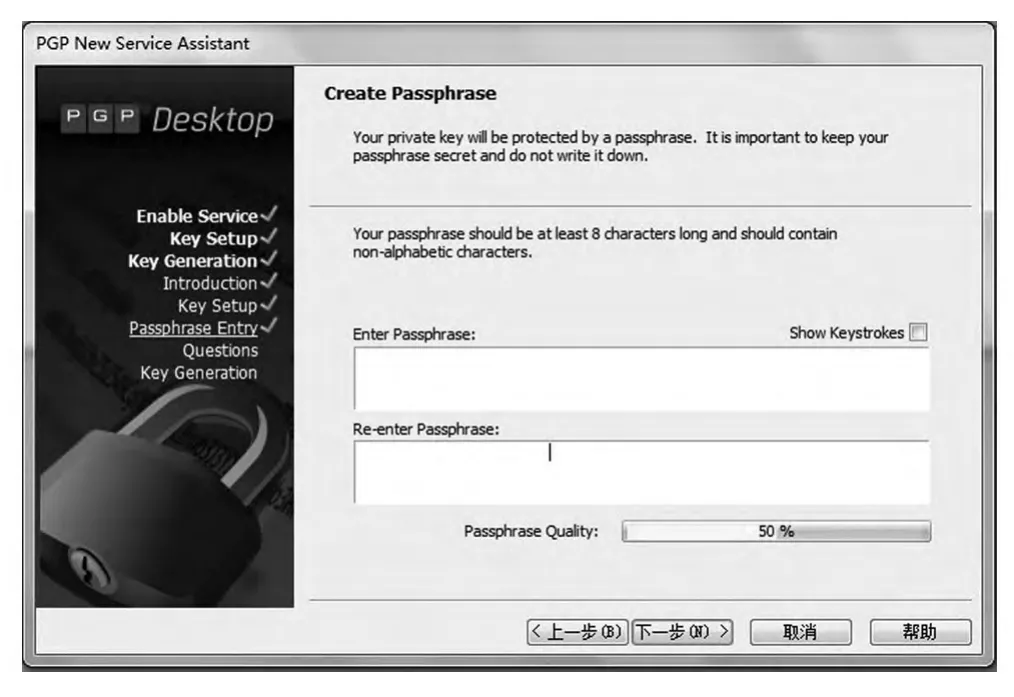

(2)步骤2。点击“下一步”,会要求为你的必要输入一个密码,该密码会在没一次调用密钥时都要求输入(图2)。

图2 步骤2画面

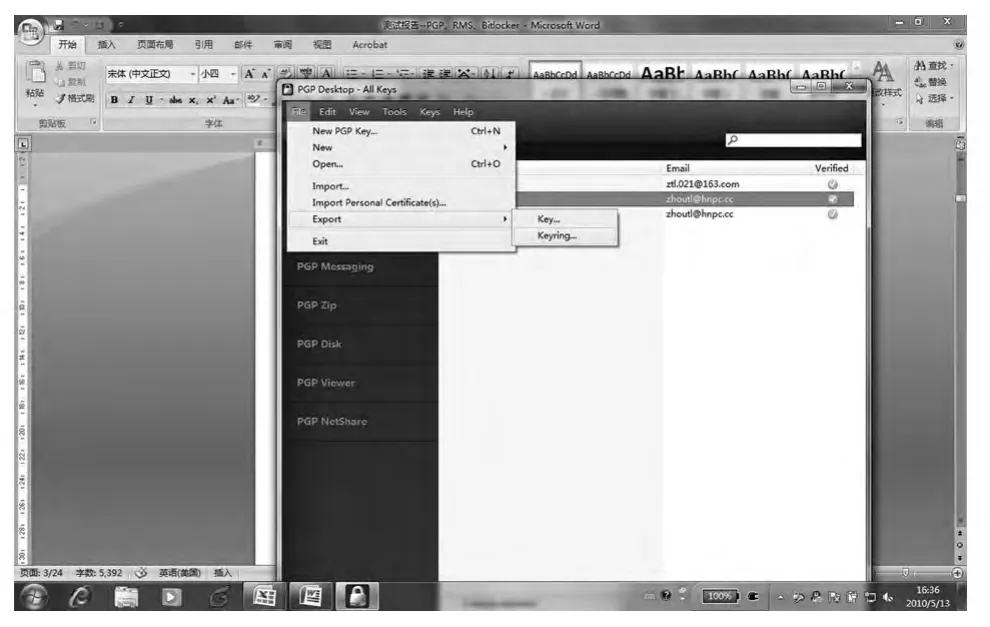

(3)步骤 3。完成后选择自己的密钥,然后点击“File”→“ Export”→“ Keyring”,公钥和私钥导出( 图 3)。

图3 步骤3画面

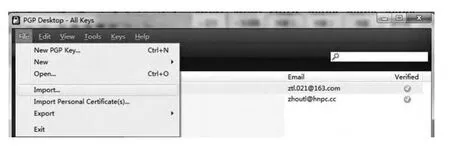

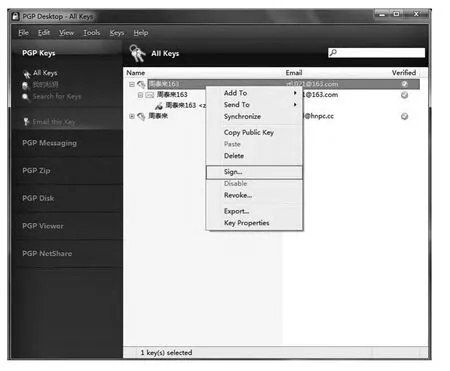

(4)步骤4。可将自己的公钥和他人交换,但是私钥一定要妥善保存。自己获得他人的公钥后,可以将公钥导入,并对其签名,以确认其可用。导入公钥的操作见图4。

图4 步骤4画面

(5)步骤5。导入选择对方公钥后,需用自己的身份为对方密钥进行签名,以确认可用(图5)。

2.文件加密

PGP用对方公钥加密后,只有对方用自己的密钥才能解密,这样确保了文档不会被盗取、篡改。其方法如下。

图5 步骤5画面

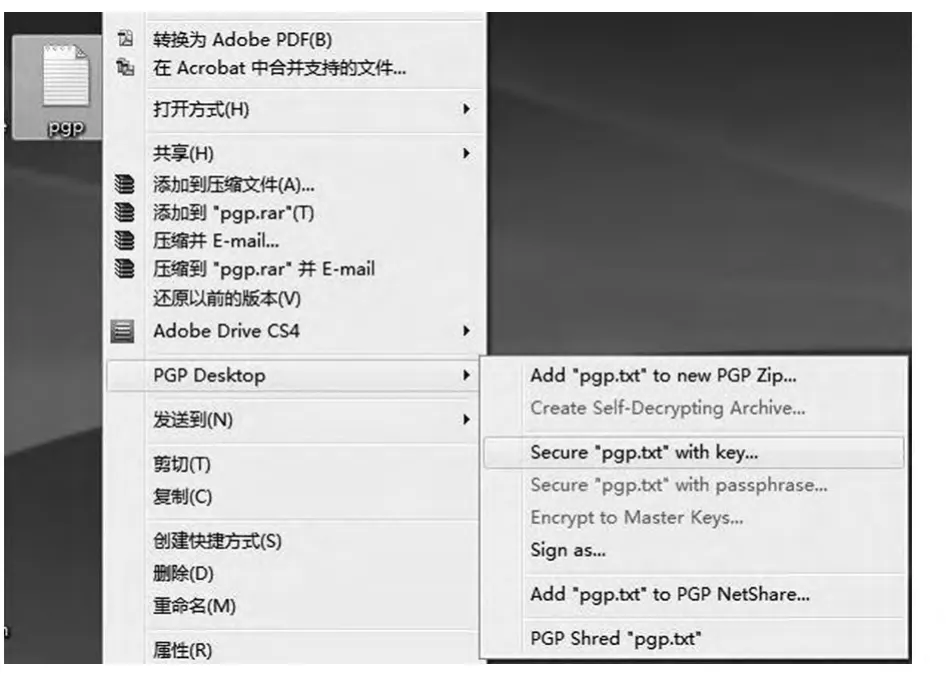

(1)步骤1。选择准备发送的文档,选择使用密钥加密(图6)。

(2)步骤2。选择对方的密钥(图7)。

图6 步骤1画面

图7 步骤2画面

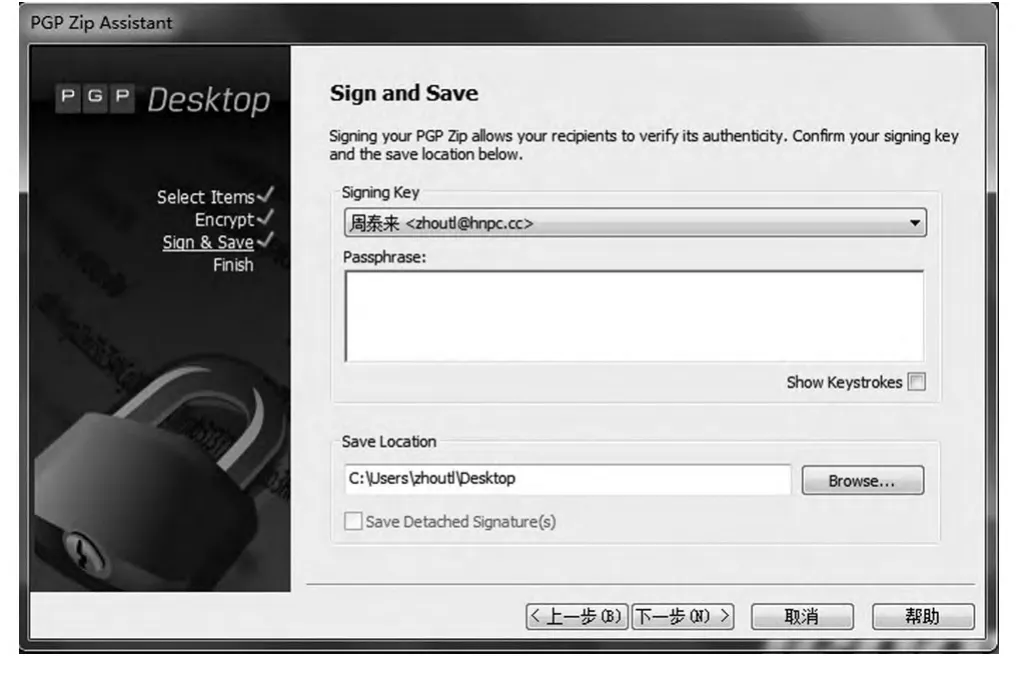

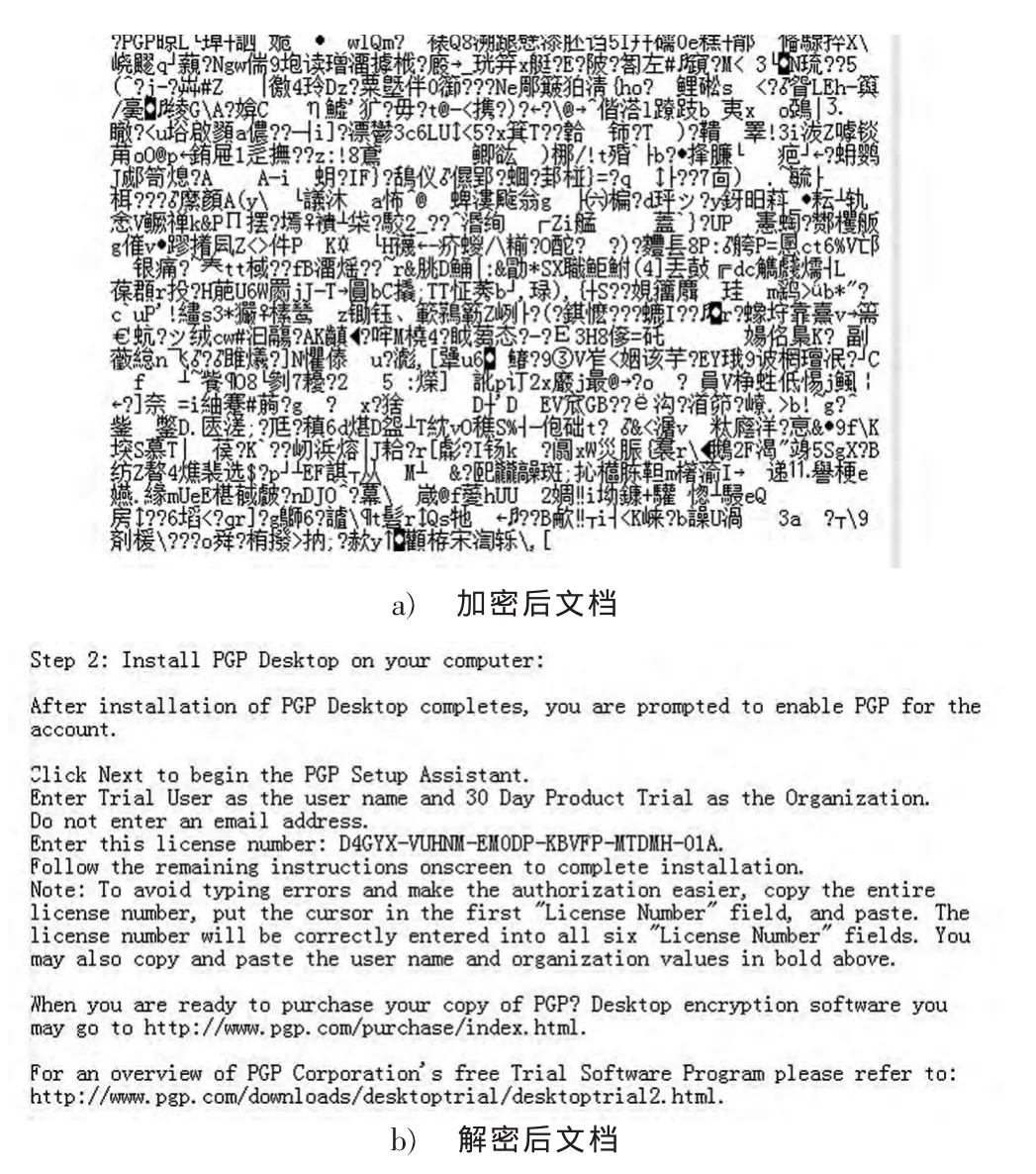

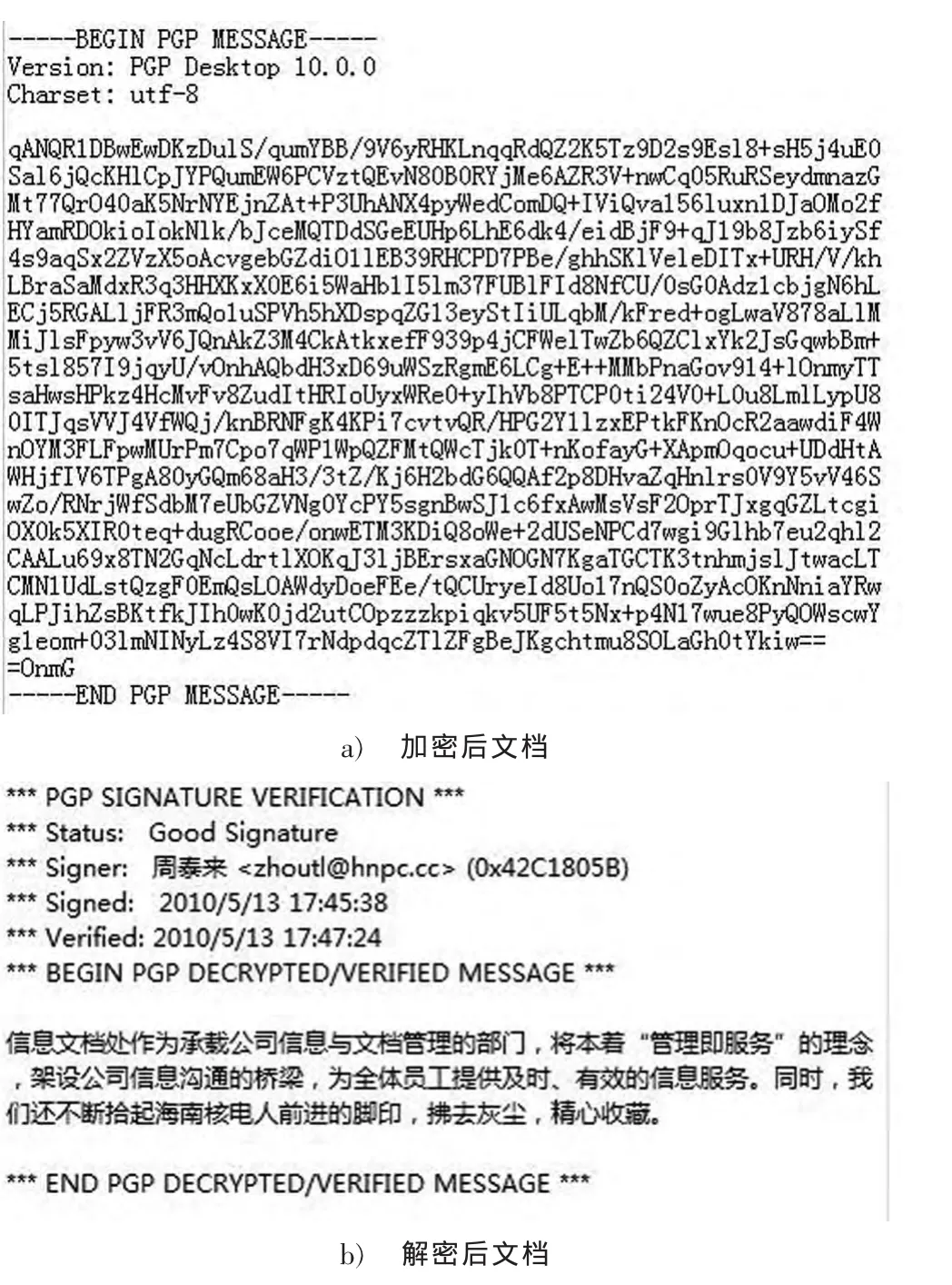

加密完成后,原来的文件变为PGP格式的加密文档,用txt打开显示为乱码。对方获得加密的文档后,选择解密操作。对方使用自己的私钥完成解密,于是得到原有文本(图8)。

图8 加密、解密文档示意

3.邮件加密

PGP邮件加密具有代理功能,如果开启PGP,当要将邮件通过邮件客户端(非Web邮箱)发送给他人时,PGP会根据收件人邮箱,选择收件人密钥,然后用密钥对邮件的正文进行加密,但是不能代理加密附件。如果未在密钥库中找到对方密钥,则会让用户判断是否以非加密的方式发送。邮件接收方一旦通过邮件客户端,获得用其密钥加密的邮件,则PGP会自动代理完成解密。如果使用的是Web作为接受,可以获得邮件加密的文件,再使用PGP Viewer解密邮件进行阅读。如果是使用Web进行邮件往来,可使用PGP对当前对话框的内容进行加密、解密,即可阅读( 图 9)。

4.文件夹加密

PGP使用密钥对文件夹进行加密时,当加载(mount)此文件夹后,会自动以一个分区的形式显示出来,便可进行正常的文件读写。其操作方式如下。

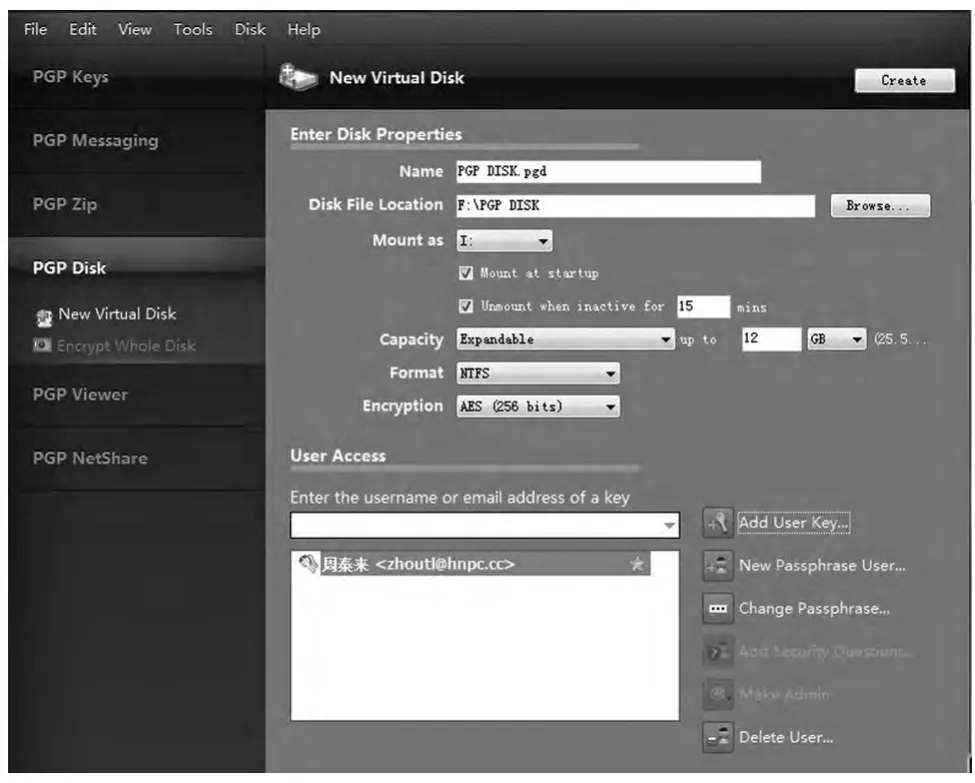

(1)步骤1。选择一个文件夹,将其创建为PGP的Virtual Disk( 图 10) 。

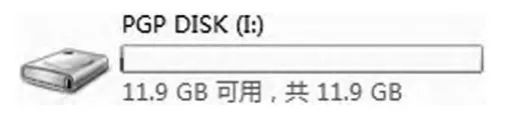

(2)步骤2。配置完成后点击“Create”,边生成一个虚拟的磁盘空间,用以存放数据(图11)。

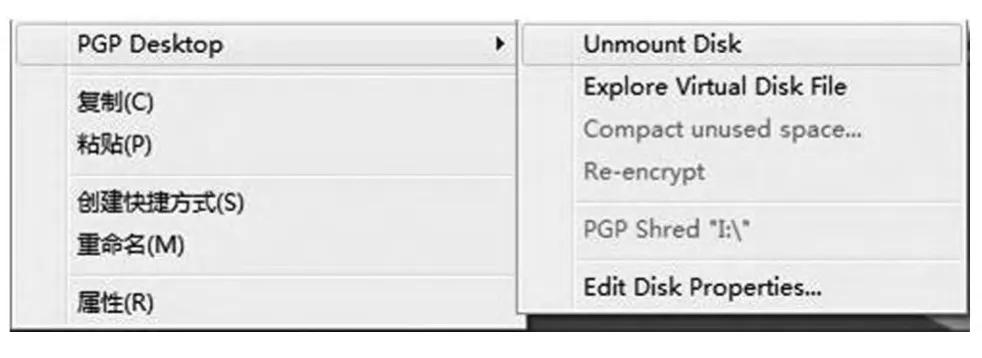

(3)步骤3。当不希望启用此设备时,可直接邮件虚拟磁盘选择 unmount Disk( 图 12)。

图9 加密、解密邮件示意

图10 步骤1画面

(4)步骤4。加密后的文件夹里的数据,变成一个PGP格式文件(图13)。点击该文件,在弹出的对话窗口中输入密码,则PGP DISK又被加载。

三、文件使用授权:AD RMS

图11 步骤2画面

图12 步骤3画面

虽然可以通过NTFS权限来设置用户的访问权限,但NTFS权限还是有功能不足之处,例如若允许用户可以读取某个内含机密数据的文件,此时用户便可以复制文件内容或另外将文件存储到其他地方,如此便有可能让这份机密文件泄露出去,尤其现在便携式存储媒体流行(例如U盘),因此用户可以轻易地将机密文件带离公司。WindowsServer2008之后的系统自带服务Active Directory Right Management Services(AD RMS)是一种信息保护技术,在搭配支持AD RMS的应用程序(以下简称AD RMS-enabled应用程序)后,文件的所有者可以将其设置为版权保护文件,并授予其他用户读取、复制或打印文件等权限。如用户只被授予读权限的话,则将无法复制文件内容,也无法打印文件。邮件发送人也可以限制收件人发送此邮件。每一个版权保护文件内都存储着保护信息,不论这个文件移动、复制到何处,这些保护信息都仍然存在文件内,因此可以确保文件不会被未经授权的用户来访问。AD RMS可以保护企业内部的机密文件与知识产权,例如财务报表、技术文件、客户数据、法律文件与电子邮件等。

图13 步骤4画面

1.AD RMS的环境

一个基本的AD RMS环境包含:(1)域控制器。需要一个Active Directory域环境。(2)AD RMS服务器。客户端需要证书与许可证才可以进行文件版权保护的工作,以及访问版权保护文件,而AD RMS服务器就是负责证书(cerificate)与许可(license)的发放。用户可以架设多台AD RMS服务器,以便提供故障转移与负载平衡功能,其中第一台服务器被称为AD RMS根集群服务器(root cluster server)。由于客户端是通过HTTP或HTTPS跟AD RMS服务器通信,因此AD RMS服务器必须架设IIS网站。(3)数据库服务器。用来存储AD RMS的设置与策略等信息,用户可以使用Microsoft SQL Server来架设数据库服务器,也可以直接使用AD RMS服务器的内置数据库,不过此时只能够架设一台AD RMS服务器。(4)运行AD RMS-enabled应用程序的客户端。用户运行AD RMS-enable应用程序(如Microsoft Office Word 2007),并用它来创建、编辑和将文件设置为受保护的文件,然后将此文件存储到其他用户可以访问的地方,例如网络共享文件夹、U盘等。

2.AD RMS的运行

(1)当文件所有者第一次执行保护文件工作事,他会从AD RMS服务器取得证书,拥有证书后便可以执行保护文件的工作。

(2)文件拥有者利用AD RMS-enabled应用程序创建文件,并且执行保护文件的步骤,也就是设置此文件的使用权限与使用条件。同时该应用程序会将此文件加密并创建发布许可证(publish license),发布许可证内包含的权限、使用条件与解密密钥。

(3)文件所有者将保护的文件(内含发布许可证)存储到可供文件接受者访问的地方,或是将它直接传送给文件接受者。

(4)文件接受者利用AD RMS-enabled应用程序来打开文件时,会向AD RMS服务器送出索取使用许可证(use license)的要求(其内包含发布许可证)。

(5)AD RMS服务器通过发布许可证内的信息来确认文件接受者有权访问此文件后,会创建用户所要求的使用许可证(内含使用权限、使用条件与解密密钥),然后将使用许可证传给文件接收者。

(6)文件接收者的AD RMS-enabled应用程序收到使用许可证后,利用使用许可证内的解密密钥来将受保护的文件解密并访问该文件。

3.权限管理

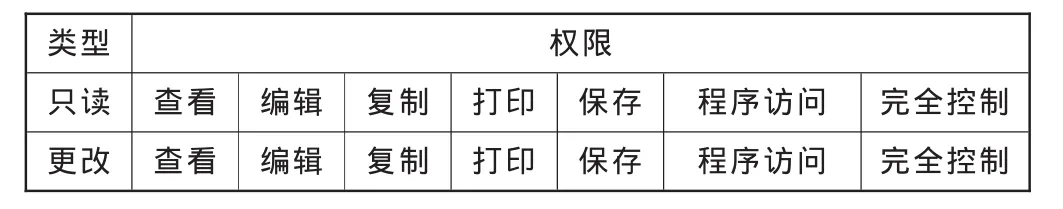

RMS可以控制的文档权限分两类:只读和更改。对这两类的权限描述见表1。

表1 RMS可以控制的文档权限

4.邮件权限管理

邮件的版权管理主要是限制邮件是否可以复制、打印和转发等功能。

四、推荐架构

完成对各信息安全相关的软件测试后,结合公司对外收发文接口统一、对外业务联系方固定、内部办公自动化、内部邮件来往频繁等实际情况,建立了一套信息安全控制架构,对架构的基本解释为:①使用Bitlocker(或 PGP)加密本地存储设备。②使用PGP对公司外收发文进行加密控制。③使用AD RMS对公司内部流转的文档、邮件进行权限控制。对上述解释,建立架构基本模型,架构模型可认为是纵向PGP加密、横向RMS授权、终端存储加密。以此架构模型作为基础,可制定公司信息安全产品部署后的信息保护流程。

1.对外文件流转

公司对外收发文的主要渠道有公司对外收发文、处室与外收发文。对于这两种情况,从信息安全的角度分析,前者是以公司名义收发文,并且两方有专人负责,易使用PGP方式建立信息安全保证;后者为以处室名义与外界接触,具有敏感性的内容收发均是定向的,双方达成共识后,也易于使用PGP进行加密。以上,可以认为在公司信息的纵向安全保证上,PGP是最好的选择,这种好处具体有:

(1)PGP可以使用无服务器版本的,双方交换公钥后,即可使用公钥进行加密文件的交换。

(2)对外收发文多有专人负责,在使用培训上,仅需要对资料员、信息员进行培训即可。

(3)技术上,PGP的非对称密钥体系是值得信赖的。

2.内部文件流转

文档在内部流转的安全控制是很有必要的,这种必要表现在3个方面。

(1)文档的下发,可以由文档管理系统做到“可以下载”和“仅可查看”列表这两种权限控制,但是,当文档为员工所获得后,文档的流转将不在受限制;

(2)员工见信件的往来需要对敏感内容进行控制,以避免邮件的往来因员工的非必要操作,造成情报的外泄;

(3)员工间交换的文档也要进行控制,以此避免信息在流转过程中被篡改,或打印存留。

针对上述情况,公司内部使用的安全方式应该使用RMS,而非PGP,原因如下:①PGP尚无法做到对信息版权的保护,仅可对文档进行加密,相比之下,RMS的目的就是进行信息版权管理。②PGP需要用户安装软件,这会因用户系统的多样性故障,导致操作系统和PGP本身的不稳定,这点在PGP本身的代理功能上表现的更为明显,而RMS则不会出现此问题,Vista和Win 7系统已经集成RMS Client 2.0,故不需要对客户端逐一安装,稳定性将成为问题。③PGP需要对用户的公钥进行管理,这在公司内部是不合适的,收集公钥必然照成工作量,而因员工的失误照成的自身密钥丢失,引起的公钥变更,更增加了维护人员的工作量。RMS的CS架构可以很好的解决此问题。④RMS可以和MOSS结合。对于PDF、AutoCAD可使用插件进行支持。

3.存储介质加密

员工拥有敏感性文件后,文件会存储在U盘、PC、笔记本电脑上,这将会因为存储介质的遗失、网络上的非法侵入,对文件的安全性带来威胁。故需要实现对用户存储介质的加密保护,可利用Bitlocker、PGP进行部署,而且内网安全软件也有同样的加密功能,但三方对比后会发现如下问题:

(1)PGP的磁盘加密功能是和其软件一起出售,如果为每个用户部署此软件,将会增加成本投入。

(2)内网安全软件仅可控制移动介质,就此点来说,使用上是已经足够了。

(3)以上3种存储介质的加密软件,均可对用户提供很好的安全保护,可视部署情况使用。

五、总结

对Bitlocker、PGP、AD RMS产品的使用和功能特性进行了测试与介绍,并在测试结果的基础上,构建一套初步的电子文档存储、交换的安全架构。

但是,论文所述的架构仅仅处于实验室的状态,并没有完全应用于日常办公,此原因一方面是架构所使用的安全产品相对数量仍然较多,缺少集成与统一的应用;另一方面架构中的安全产品虽加密、控制相对严格,但产品仍系国外技术,缺少完全的可依赖性。

但对比而言,参考论文的架构,也可以使用国内诸多的优秀文档加密产品进行替代,并辅助完善的管理程序,方能使得技防与管理相得益彰。