调度自动化系统入侵检测技术研究

2015-12-22陈飞

陈飞

(云南电力调度控制中心,昆明 650011)

调度自动化系统入侵检测技术研究

陈飞

(云南电力调度控制中心,昆明 650011)

在调度自动化系统研究应用入侵检测技术能有效发现系统潜在的信息安全隐患,保障系统安全。本文针对互联网信息系统与调度自动化系统的差异,总结了调度自动化系统远动通信的特点,研究了系统的通信规约,设计了系统的入侵检测技术。

调度自动化系统;入侵检测;模式识别;远动规约

0 前言

调度自动化系统是电力系统监视与控制的硬件及软件的总称,主要包括数据采集与监控(SCADA)、自动发电控制与经济调度控制 (AGC/ EDC)、电力系统状态估计与安全分析 (SE/SA)和调度员模拟培训 (DTS)等[1]。

各级电网企业按照国家和行业的要求投入了大量资源对调度自动化系统进行了信息安全防护[2]。在传统的调度自动化系统信息安全防护当中,网络加密、网络隔离、访问控制、身份鉴别、防病毒等信息安全技术得到了大量的应用[3-4]。

随着网络技术和信息安全技术的发展和演绎,入侵检测技术作为一种主动防御方法受到关注[5]。目前,国内大部分信息安全厂商均推出专门的入侵检测设备,在其防火墙产品中集成了入侵检测模块[6]。

在目前的调度自动化系统安全防护体系当中,入侵检测系统作为一种重要的信息安全防护手段,主要部署在系统的数据出口。然而,传统的入侵检测设备主要面向互联网信息系统,调度自动化系统作为电力企业的实时数据采集监控系统,有别于互联网信息系统,主要表现在如下方面:

1)系统提供的服务不同。[7]。调度自动化系统由数据采集终端以及集中处理主站组成,主要为电网的运行提供数据监视及自动发电控制(AGC)、自动电压控制 (AVC)等控制及高级应用等服务。

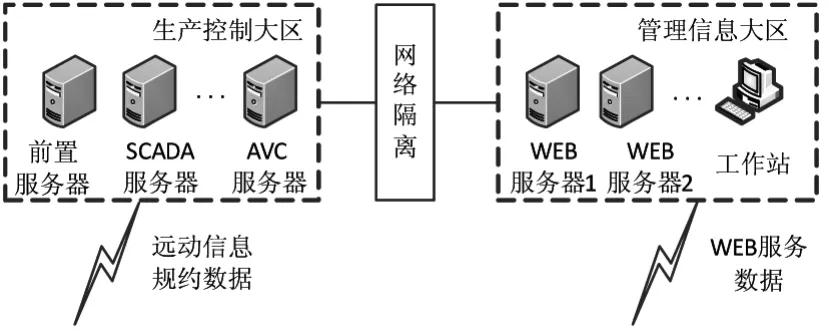

2)业务数据规约及格式不同。系统提供服务的差异导致业务数据规约及格式的差异,互联网信息系统根据其提供的服务不同采用多种的数据网络层及应用层通信规约,而调度自动化系统为专有信息系统,采用专有或私有协议较多。在电力调度自动化系统的采集通道,业务数据为远动信息规约数据,格式遵从IEC60870或者电力企业通信标准,通信规约包括IEC-101和IEC-104等;在调度自动化系统的生产控制大区主站侧内部,业务数据通信大部分采用私有协议,数据的格式自定义;在调度自动化系统的管理信息大区,服务器提供的主要为WEB服务,数据格式遵从W3C标准。

图1 调度自动化系统业务数据示意图

3)业务实时性要求不同。调度自动化系统属于实时生产控制系统,生产控制大区业务数据要求为秒级或者毫秒级。相比而言,互联网信息系统的业务实时性要求较低。

有必要针对电力调度自动化系统的通讯特点进行研究,对系统的承载的业务数据进行剖析,对电力调度自动化系统的入侵检测技术进行设计,以保障调度自动化系统的信息安全。

1 调度自动化系统数据通信

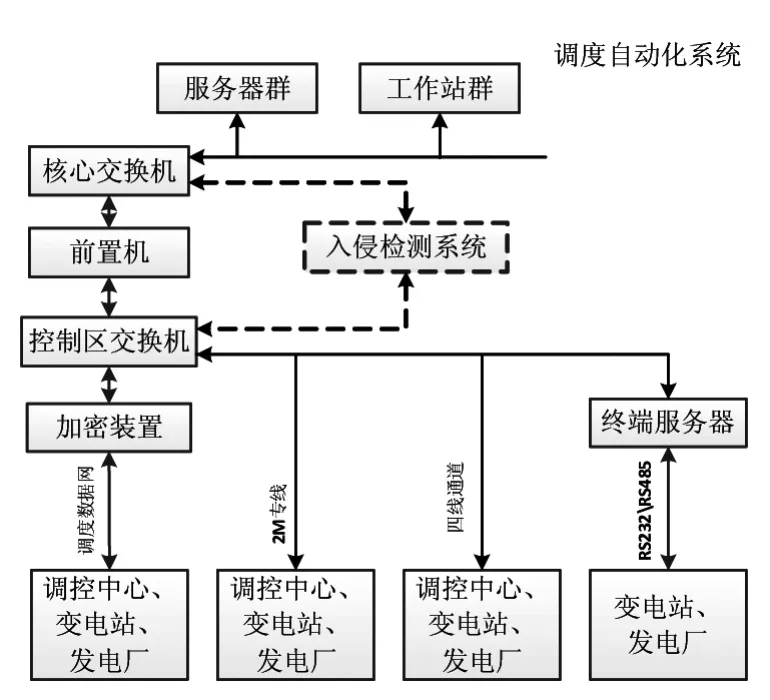

目前,调度自动化系统在生产控制大区通过多种方式进行数据通信,主要的通信方式包括如下四种,如图2所示。

1)调度数据网业务通道。业务数据通过调度数据网进行数据传输,业务数据在传输的过程中通过硬件化的设备进行加解密。

2)E/M(MODEM)方式模拟四线通道:业务数据通过模拟四线通道与主站侧进行通信。

3)串口通道:业务数据通过串口如RS232、RS422/RS485等方式与调度自动化系统主站进行通信。

4)2M专线通道:业务数据通过2M光纤专线与调度自动化系统主站进行通信。

图2 调度自动化系统架构

业务数据通过控制区交换机进行集中汇集,其中,串口通道接入终端服务器转换为以太网数据进行接入;调度数据网业务通道数据经过纵向加密装置解密还原之后进行接入。前置机和控制区交换机直接相连,对业务数据进行集中采集并转发给系统的内部服务器。调度自动化系统在生产控制大区主站侧内部主要部署的是数据库服务器及高级应用服务器,服务器之间的内部通信采用私有协议为主。

调度自动化系统在生产控制大区进行数据采集之后,经过处理运算之后得到系统运行数据,经过数据隔离通道传输到管理信息大区,最终通过WEB的方式进行发布。

2 远动通信协议分析

尽管调度自动化系统在业务数据采集及控制通道的通信方式各异,然而其通信规约大部分一致。调度自动化系统在数据采集与控制领域多数采用IEC-101规约和IEC-104规约,IEC-101采用的是串口通信协议,IEC-104采用的是以太网通信。传输的数据主要包括四种:系统主站下发遥控及遥调指令,变电站向上传送遥信和遥调数据[8]。

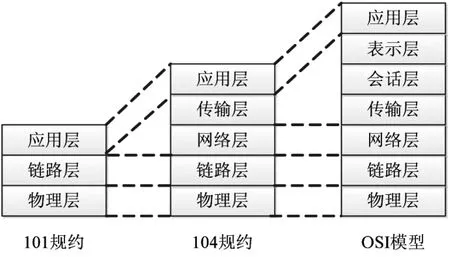

IEC-101与IEC-104规约都可用于调度自动化系统业务通信[9],传统上可以认为IEC-104是IEC-101规约的以太网版本,协议栈对应关系如图3所示[10]。

图3 规约协议对应关系

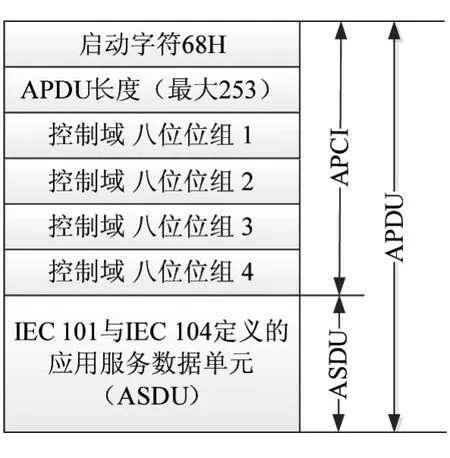

IEC-101在物理层面通过MAC地址进行寻找,IEC-104规约在网络层面通过IP进行寻址。IEC-101规约和IEC-104规约在应用层面类似,包括固定帧长和可变帧长类型的数据,数据格式如图4所示[11]。

图4 规约定义

控制域定义了保护报文不至丢失和重复传送的控制信息,报文传输启动/停止,以及传输连接的监视等。应用层数据中包含了应用数据类型标识、可变结构限定词、传输原因、应用层公共地址与、信息体地址、信息体等业务数据[12]。

3 入侵检测技术

入侵检测从数据处理的流程上看,可以分为4大处理流程:数据采集、数据过滤、检测与分析、报警与响应。

基于主机的入侵检测系统 (HIDS:Host-Based Intrusion Detection System)的数据来源主要为系统内部的审计数据,通过这些数据分析、判断各种异常的用户行为及入侵事件[13],这通常需要在系统主机上安装入侵检测的模块,通过主机的入侵检测模块采集业务系统服务器上的数据。

基于网络的入侵检测系统 (NIDS:Network-Based Intrusion Detection System)的数据来源为网络中传输的数据报文及相关网络会话,这通常需要广播式的网络并将数据采集的端口设置为混杂模式或者采用镜像端口的方式[14]。

调度自动化系统主要运行电网运行高级应用程序或者数据采集服务程序,出于系统可用性及安全性的考虑,服务器一般不安装入侵检测模块。因此,调度自动化系统宜采用基于网络的入侵检测系统,通过在前置交换机以及调度自动化系统内部核心交换机上配置镜像端口的方式实现系统的数据采集。

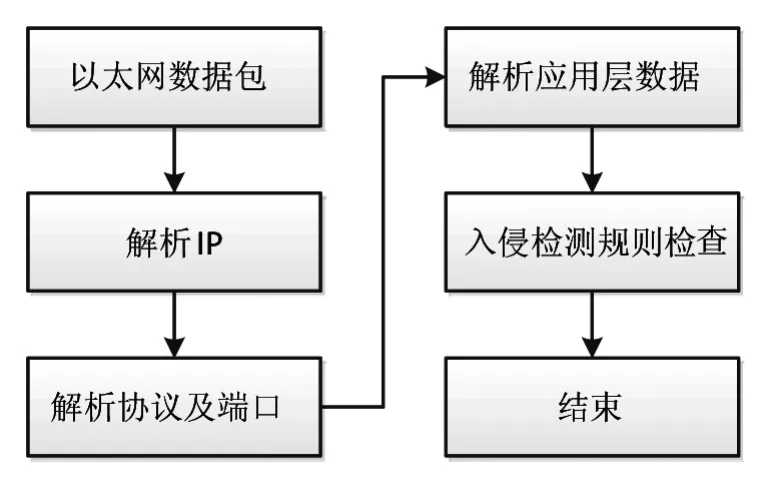

入侵检测系统的核心功能是数据的入侵检测处理。在数据的检测分析阶段,入侵检测系统将采集到的数据包进一步组成合理的会话数据,并根据数据的特点进行分析,数据的处理流程如图5所示。

图5 数据处理流程

入侵检测系统将采集到的数据包进行重组以后,对数据包进行解析,获取数据包的IP、协议号、端口、应用层数据,并将数据包发送至入侵检测规则库进行规制检查,对可疑的入侵行为进行报警。

入侵检测算法从技术上可以分为误用检测和异常检测。回归入侵检测技术的本质,可以将其视为数据分类的问题。数据分类技术是指通过设计分类器实现数据分类的方法,经典的模式识别算法均可以用于数据分类,如神经网络算法、支持向量机算法、朴素贝叶斯算法、K-近邻算法和决策树算法等[15]。

K最近邻分类算法是一个理论上比较成熟,复杂度较低的算法。其基本思想是:在一个样本空间中,一个样本属于某个类别,如果其K个最邻近样本中的大多数属于该类别[16]。调度自动化系统的入侵检测算法可采用该种算法,通过采集到的业务数据对入侵检测系统进行训练,之后将训练得的模式库对采集到的数据进行匹配,以判断是否有入侵的行为。

协议分析和处理是调度自动化系统可以采用的另一种入侵检测技术,其主要对通信协议进行解析,根据数据协议中的格式或者特殊字段进行检查,并根据数据包中的命令字段进行详细分析以判断是否有入侵行为,用到的技术主要包括字符串匹配和文本检索。

字符串匹配技术通过在业务数据中查找相应数据实现入侵检测,可用到的算法包括KMP算法,BM单模式匹配算法。文本检索是指从一个文本信息集合中找出满足用户需求的文本的过程,文本检索主要使用自然语言处理的方法实现。

4 结束语

本文主要对调度自动化系统中的入侵检测技术进行了讨论。论文首先分析了调度自动化系统与互联网信息系统的异同,其次分析了调度自动化系统中业务的业务通信,剖析对业务的通信规约,最后对调度自动化系统的入侵检测技术进行了研究讨论。电力调度自动化系统是重要的基础设施,入侵系统能有效的对电力通信规约进行应用层的解析及检测,发现系统潜在的安全风险,保障系统的信息安全。

[1] 孙浩.新一代调度自动化系统的设计与实现 [D].山东:山东大学,2008.

[2] 焦伟.电力调度自动化网络安全防护系统的研究与实现[D].北京:华北电力大学,2014.

[3] 王喜贺.电力调度自动化网络安全与实现 [D].山东:山东大学,2009.

[4] 陈玉平.电力调度自动化二次系统安全防护初探 [J].自动化技术与应用,2009,28(8):132-134.

[5] 隋新,杨喜权,陈棉书,等.入侵检测系统的研究 [J].科学技术与工程,2012,12(33):8971-8977.

[6] 工艳.网络安全与入侵检测技术 [J].和田师范专科学校学报,2008,28(03):187-188.

[7] 陈文.2008-2009年中国互联网市场发展评述 [J].电子商务,2009(4):28-29.

[8] 张波.电网调度自动化系统的设计与实现 [D].成都:电子科技大学,2003.

[9] 屈万一.电力系统远动规约研究及其实现 [D].武汉:武汉大学,2004.

[10] 霍宁.远动通信规约 (协议)的标准化研究 [D].南京:南京工业大学,2004.

[11] 马强.基于远动规约的电力信息传输系统的研究 [D].山东:山东大学,2008.

[12] 刘岩松.IEC60870-5-104规约在电力调度系统中的应用[D].山东:山东大学,2009.

[13] 张萧木.基于主机入侵检测系统的设计与实现 [D].山东:山东大学,2007.

[14] 陈丽丽,李卫,管晓宏,等.一种基于网络的入侵检测系统的研究与实现 [J].微电子学与计算机,2004(6):129-134.

[15] 王超.计算机网络安全中入侵检测系统的研究与设计[D].成都:电子科技大学,2007.

[16] 仲媛.最近邻分类的若干改进算法研究 [D].南京:南京理工大学,2012.

Research on Intrusion Detection Technology in Dispatching Automation System

CHEN Fei

(Yunnan Power Dispatching Control Center,Kunming 650011,China)

Using intrusion detection technology in the dispatching automation system is widely considered an effective way to improve the safety level of the systems which can be used to found potential security risks and ensure systems.Considered the differences between the internet information systems and dispatching automation system,this paper discussed the intrusion detection applications in SCADA systems technology for the targeted research,summarized the SCADA system communication features and analyzed the communication protocol to study the SCADA system intrusion detection technology.At last,this paper made a conclusion.

dispatching automation systems;intrusion detectio;pattern recognition;telecontrol protocol

TM76

B

1006-7345(2015)05-0020-04

2015-04-15

陈飞 (1982),男,硕士,高级工程师,云南电力调度控制中心,主要从事方向为调度自动化系统及电力二次系统的运行维护工作 (e-mail)13908858762@139.com。