基于云计算环境下的数据安全保护技术分析

2015-12-15白堃

白堃

(国家计算机网络应急技术处理协调中心 北京 100029)

基于云计算环境下的数据安全保护技术分析

白堃

(国家计算机网络应急技术处理协调中心 北京 100029)

文中主要以目前云计算环境下数据安全现状为切入点,通过基于虚拟化架构的可信云计算平台、数据备份策略及基于矩阵乱序的数据部分加密方案措施探讨安全保护技术,研究结果显示用户数据安全相当于以往提升至70%,安全系数的增长说明本文研究的数据安全保护技术方案完全可行。尤其虚拟化架构的可信云计算平台在建立用户与虚拟机关联后,仅使用数字信封便能封存虚拟机,用户访问或使用资源时通过PKI中间件使用用户的私钥解密虚拟机中的数字信封,最大程度保证数据完整性和安全性。

云计算;数据;安全保护;技术

云计算就是在网络环境下以服务的形式向用户提供海量IT资源,从而满足用户对数据使用需求,是一种IT资源新型的服务、交付、使用和管理模式。从用户的角度分析,在供应方向用户提供云计算服务时,用户自然会将数据交给云端托管,其中必然会涉及数据安全,选择可靠的服务方是保证数据安全的前提,而数据方也应结合用户需求研制相关数据安全保护技术,避免发生数据安全事故,保证数据的正常使用。

1 云计算环境下数据安全现状

云计算服务的供应商不管在性质还是规模方面都存有差异,特别在安全防范能力与风险处理能力方面。在云计算模式下,用户执行各项操作过程中会非常重视服务的安全性。多数用户潜意识认为,云服务的供应商有义务提高监管力度和引进先进技术,保证服务的安全性。云端环境在云计算模式中可突破地域约束,因此,数据存储并不局限于明确的位置,任何位置皆有可能成为数据存储中心,数据的风险也正因如此不断增加,其安全性面临严峻挑战。若不从根本改善,将会给用户带来不可预知的损失。

2 云计算环境下数据安全保护技术

2.1 基于虚拟化架构的可信云计算平台

云计算服务商需要通过一套可信的安全技术确认用户对远端的云环境,以此提高用户对云环境的信任度。本文研究所构建的虚拟化架构的可信云计算平台为云储存服务中的各种数据安全机制提供了可信度较高的执行环境。首先虚拟化架构的云计算平台信任传递模型能作为信任传递机制设计的理论支撑,尤其在执行中加载时的信任链传递机制能保护VMM的可信性,保护应用程序不被恶意代码篡改。对于虚拟化架构的云计算平台,采用TCG扩展方式能从信根构建到应用层的信任链,但这种方式会导致外部攻击者直接对攻击虚拟监控器VMM,从而破坏虚拟机中的各种应用。操作系统在基于设施类型的IaaS云服务中向用户开放,意味着现有系统对应用程序的完整性度量和认证无法给予支持,需要改造OS和增加用户安全代价。

2.1.1 基于虚拟化架构的平台信息链模型

若基础设施中的宿主机所设置的可信验证机制能保证在宿主机中安全运行且运行中可执行代码保持不变,就可以保证宿主机的可信性。同理而言,可信验证机制也设置于虚拟机监控器中并保证其运行进程的可信度及不会被篡改,则说明虚拟机具有可信性。以下为基于虚拟化机构的云计算平台的信任传递模型:

定义1:系统中辅助函数相关定义:

进程可执行体摘要函数hash→p→R,其中,hasht(p)则表示在时间t时P的摘要值。白名单验证函数chenk:P→{True, False},函数功能设计如下:

当前状态进程集合currentprocess:S→Ps

在完成一个系统动作后,单步函数step:S×A→S当前状态转化为下一个状态。

动作与进程的映射函数单步函数proc:A→P,其中proc (a)=P,a∈A,P∈P表示进程P执行动作

定义2:基于虚拟机的终端系统表示M=(S,P,H,V,A,W,R)(2)上述分别表示系统状态、虚拟机监控器、虚拟机、进程集合、系统行为、程序执行体摘要值及由合法进程摘要值构成的集合中可执行代码白名单。

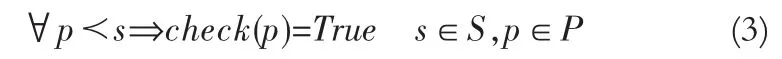

定义3:对当前系统状态中的任意进程,如果在系统白名单中有内存运行的可执行代码,则认为在当前状态下系统为可信的,定义如下:

公式表明,系统包含的所有进程在下为验证可信的,自然系统状态也为可信的。

从定义2的进程行为角度分析,此行为也是判定系统可信的条件之一,进程行为会当系统处于一个可信状态时导致系统状态发生变化,若系统的可信性不被进程行为破坏,则认为系统由一个可信状态变更为另一个可信状态。系统在始于可信的初始状态且未进入不可信状态,可说明可以保持它的可信性。创建进程中启动的可信条件保证系统不会受到进程创建的破坏,而其他如文件读写、外设操作等进程行为,需设立进程隔离条件避免被破坏。

2.1.2 基于虚拟化架构的信任链传递机制

CRUB在当前操作系统加载器中是一种使用广泛的开元加载器,通过信任链传递思想实现CRUB对虚拟机GuestOS和VMM、VM BIOS的安全引导,以此解决引导过程中的可信性问题。CRUB在引导Dom0 kernel和VMM的主要执行方式为多组建顺序,各个组织按启动顺序获得对系统的控制权,所以,构建信任链要体现组建获得系统控制权顺序的同时还要度量各个组件的完整性。以下为构建顺序执行的加载前度量信任链过程公式:

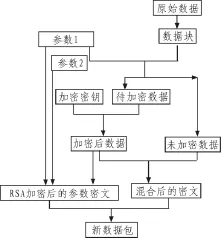

其中Ii表示引导过程中第个阶段的完整性,若Ii=1则说明第个阶段是完整的,反之i=0,Ii=1表示可信根的完整性。根据TPCM的特点,不需证明可信根的完整性,被度量在每个阶段中可能不止一个,然而拥有度量控制权的组件只有一个。Vi(Si+1)表示引导序列中第i个阶段的度量控制组建的进行度量,Vi(Si+1)=1说明验证通过,反之Vi(Si+1)=0。CRUB可信引导的实现过程为:用完整性验证模块验证每个拥有度量控制权的组件,若通过验证则将控制权交给下一阶段中的精细度量的组件。若没有通过验证则记录错误并重启系统。为实现上述功能可在GRUB中添加完整性验证模块,具体工作流程如图1所示。在安装GRUB之前,需在参考平台上生成各个需要验证阶段的校验值,以此实现安全引导,将这些校验值伯保存在TPCM的可信存储硬件芯片中,这些值为安全引导过程中的预期值。在TPCM中有物理节点计算平台PM的度量列表ML安全存储,云用户以向PM平台发送nonce的方式获得该计算机平台PCR的签名集。之后用户可委托可信第三方通过验证ML签名识别或检查随机数匹配,以此引导序列的完整性。

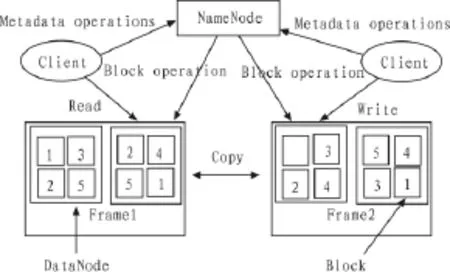

图1 副本在DataNode中的分布Fig.1 The distribution of copies in data node

2.2 数据备份策略

移动设备的便携性是受到广大使用用户喜爱的原因之一,但也正是这种原因会使在使用过程中容易被外力破坏或优势,出现上述情况用户数据基本上没有恢复的可能,所以有必要对移动设备的数据进行备份。用户可以将重要数据上传至云服务器,然而云服务器并不是绝对安全的,不同类型的云服务器有的是高可靠的数据集散中心,有的可能是一台旧的私人PC机,所以,数据只存在一个备份的方案中是不科学的。HDFS是一个主从结构的体系,其数据在任何时候都只能有一个写入者和多个访问者,因此它是一个write-oneread-many访问模型的文件系统。每个数据块都被分散至不同的DataNode中,HDFS还会为每一个block进行备份和复制若干副本,(具体操作如图1所示)。

2.3 基于矩阵乱序的数据部分加密方案

用户数据在移动环境下主要包括视频、音频、文本和图片等,移动设备的相对固定设备有较低的安全性,用户有必要备份终端数据,在基于安全性考虑的前提,用户通过无线网络向云服务器传输数据时吗,在信道上数据的存在方式为密文,然而移动终端资源受限的因素导致对所有数据进行完全加密十分耗能且耗时,使云存储效率和终端续航时间受到严重影响。为解决加密效率和安全性问题,以一种基于矩阵乱序的部分加密方案在安全性和效率两者之间找到平衡点,通过详细分析各模块工作原理对方案的安全性和代价,以此确定方案的有效性。

2.3.1 总体方案设计

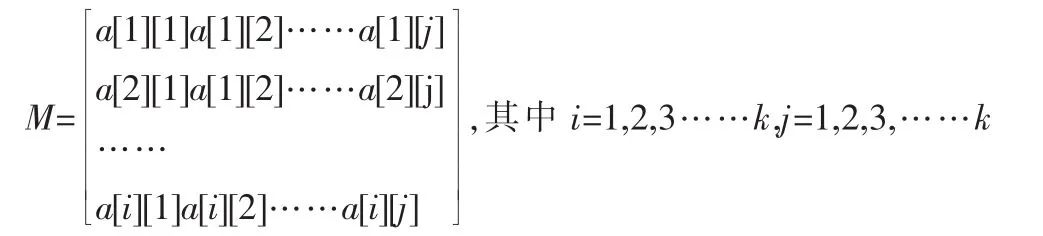

关于不同文件格式的加密方式,很多设计者在研究文件加密过程中都明确提到,通过剖析不同文件的编码格式试图找到更高效的加密方式。本文研究处理文件时直接以字节流的形式,将数据流切割成固定大小的块,并对其处理后将其转化为矩阵,初步混乱原数据,随机产生变换参数,以一定的方式处理对乱序后的数据,量化处理后同样会随机产生参数,对选择的部分数据进行对称加密,此时的数据已经混乱,无需大规模加密,用户可以自行设置被选择加密的数据相对总数量的比例,考虑到移动平台的特殊情况,本文将比例设置为20%,无需单独存放加密数据,以此增加混乱度,存放时直接以明文-密文的混合式,需要在处理过程中对参数和加密密钥进行二次加密并与明文、密文组成数据包。在此过程中,用户可以选择是否加密和直接以明文发送不加密问题,具体操作流程如图2所示。

图2 基于矩阵乱序的数据部分加密方案Fig.2 Based on the data portion of the matrix disorder encryption scheme

2.3.2 模块设计

基于矩阵乱序的移动云计算数据加密分为数据分块与格式化、数据乱序、加密部分选择、文件存储格式设计四个核心部分。其中数据分块与格式快指以格式化处理方式将数据切分为固定大的数据块,便于输入下一模块;数据乱序过程指变换数据可逆的矩阵后达到信息置乱的目的。加密部分即在不同的位置通过函数控制对等长的数据进行AES算法加密,之后与混合密文、加密文标记文组成全新的文件存储格式。上述4个步骤构成数据安全保护策略。

2.3.3 数据分块与格式化

针对要加密的文件可将文件切分为固定大小的数据块,转化成K阶矩阵的形式装入内存,其中矩阵中的单元为字节,所以数据块的大小固定为64 KB,矩阵为256阶矩阵,如果最后一个数据块不足64 KB,可以以补0代替,待解决后去掉0即可,使格式标准化。

2.3.4 数据乱序

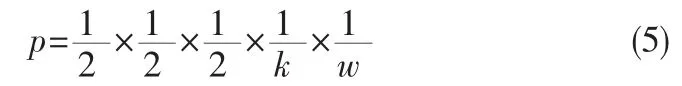

将原本有序的数据变得混乱是乱序的主要目的,以此实现隐藏信息的目的。由于矩阵变换的作用和加密信息相同,因此在解密过程中,只有变换所有操作执行逆变化便能得到无损的原数据。定义K阶方阵为如下:

2.3.5 安全性分析

数据乱序就是对原数据用矩阵变换方法将其混论,并以字节流的形式是输入数据,每个单词的组成字符都被分解后再参加运算,每一轮乱序包括错位循环替换、对折及旋转三种变换各一次。其中错位循环替换可以选择水平方向和垂直方向两种变换方式且通过函数控制变换的幅度,对折环节可以选择上下、左右对折清醒。旋转环节可以选择顺时针、逆时针两种方向,所以每一轮乱序过程有4次随机选择机会,每一次完整变换都是包括w轮乱序过程,经一系列随机选择过程后对相同数据包进行一次完整的变换,具体结果如下:

本文研究方案中的数据包为64 KB,生成的矩阵为256阶方针,则k=256.不同输入数据的结果差之毫厘,这种效果在矩阵的阶数足够大时更加明显,说明这一环节是非常安全的。要加密的部分可随机选择,选择的起点与二次函数的a,b,c有关,由参数中n确定每次加密的长度,所以每一个数据分块中被选择的部分也大有不同,按原来位置存放未被选中的数据和被加密的数据,更加难以区分原本就混乱的数据,对比分析不同数据时所采用的攻击的方式也变得极其困难,所以这一环节也被认定为安全的。总之,上述部分的结合可防御外界分析和破解密文的可能性,再一次证明此方案安全可行。

3 结束语

数据安全在公共云环境下是需要服务供应商和数据所有人承担的责任,若对数据隐私达不到监管要求,则可能面对不可预知的后果。大部分用户为有效避免数据安全与个人隐私遭到盗窃,会首先选择现有内部系统,从而在一定程度上限制了云计算应用与推广。应对云计算数据安全保护技术进行科技及合理的引进,通过巩固各个方面技术不断加强数据安全,推动云计算稳定发展。

[1]罗军舟,金嘉晖,宋爱波,等.云计算:体系架构与关键技术[J].通信学报,2011,32(7):3-21.

LUO Jun-zhou,JIN Jia-hui,SONG Ai-bo,et al.Cloud Computing:architecture and key technologies[J].Communications, 2011,32(7):3-21.

[2]张逢喆.公共云计算环境下用户数据的隐私性与安全性保护[D].上海:复旦大学,2010.

[3]李凌.云计算服务中数据安全的若干问题研究[D].合肥:中国科学技术大学,2012.

[4]刘婷婷.面向云计算的数据安全保护关键技术研究[D].郑州:中国人民解放军信息工程大学,2013.

[5]苗新宇.面向人口信息系统的云计算中隐私保护技术研究[D].北京:北京邮电大学,2012.

Analysis of data security protection technology based on cloud computing environment

BAI Kun

(National Computer Network Emergency Response Technical Team/Coordination Center of China,Beijing 100029,China)

This paper mainly to the current cloud computing security status data environment as the breakthrough point, through the trusted cloud computing platform based on virtualization architecture,data backup strategy based on matrix scrambling data part of the encryption scheme discussion on the measures of safety protection technology,the results of the study show that the user data security equivalent to before ascending to 70%,safety coefficient the growth of security protection technology of this data is completely feasible.In particular,trusted cloud virtualization architecture computing platform in the establishment of the user associated with the virtual machine,using only digital envelope can be sealed the virtual machine,the user access to or use of resources through the PKI middleware using the user's private key to decrypt the digital envelope in the virtual machine,the maximum extent to ensure data integrity and security.

cloud computing;data;security protection;technology

TN915

A

1674-6236(2015)10-0149-03

��宇.面向移动云计算的数据安全保护技术研究[D].广州:广东工业大学,2013.

10.7666/d.Y2304706.

2014-07-19 稿件编号:201407156

白 堃(1983—),男,山西阳泉人,硕士,工程师。研究方向:信号与信息处理、海量数据存储与挖掘、大数据分析、工程管理等。

[7]吴永堂.面向云计算的数据安全保护关键技术分析 [J].硅谷,2014(7):66-66,31.WU Yong-tang.Cloud computing for data security to protect critical technical analysis[J].Silicon Valley,2014(7):66-66,31.

[8]孙鹏.面向云计算的数据安全保护关键技术研究[J].计算机光盘软件与应用,2014(12):180-180,182.SUN Peng.For cloud computing data security key technology research[J].Computer Software and Applications CD,2014 (12):180-180,182.